题目地址:http://ctf.bugku.com/files/77decd384a172b9a2294e6c6acfd48cc/wifi.cap

下载是个.cap的文件,破解过wifi的童鞋肯定知道这是wifi握手包,即采用WPA加密方式的无线AP与无线客户端进行连接前的认证信息包,通过握手包便可以对密码进行暴力猜解。

用到软件 EWSA,百度自行下载吧

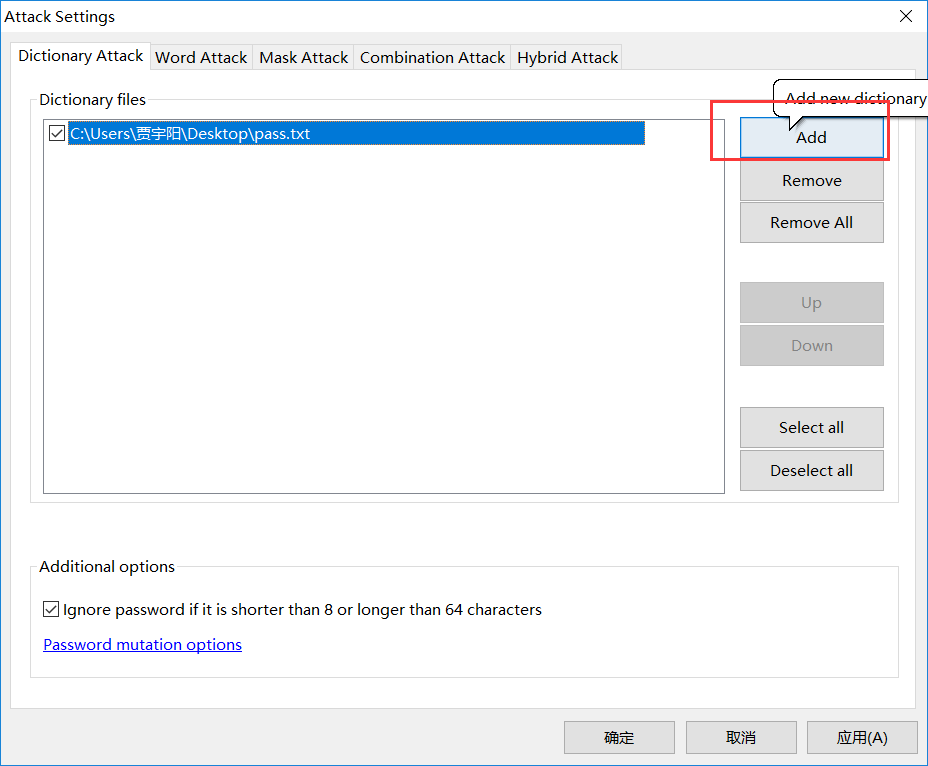

题目已经提示是11位手机号,而且已经给出了前7位,所以先写脚本生成一个字典文件

f=open('pass.txt','w') for i in range(0,10000): psd='1391040'+str(i).zfill(4) f.write(psd+' ')

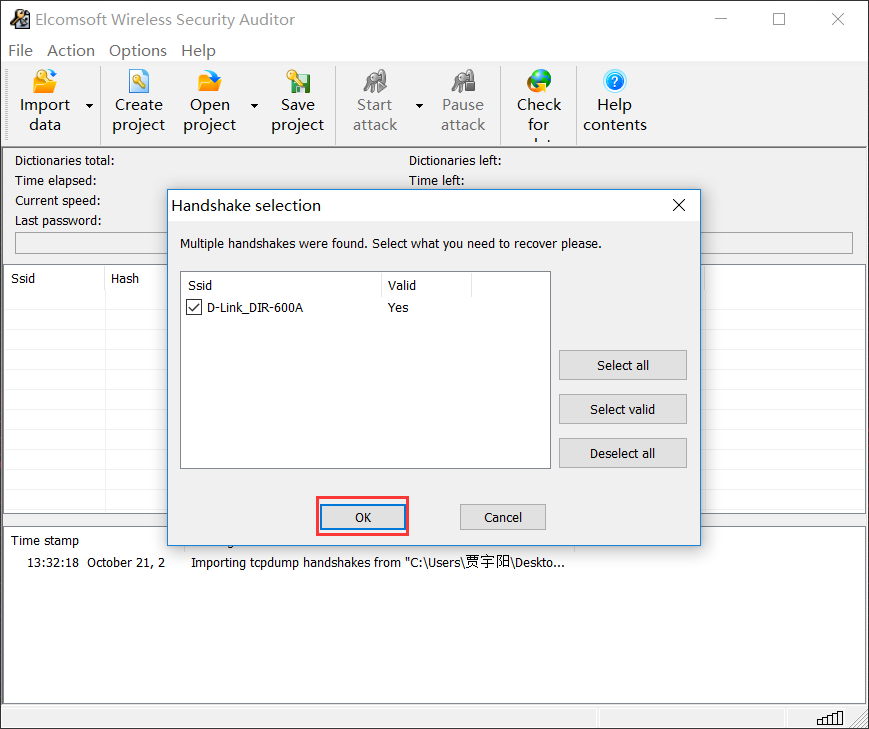

导入握手包文件

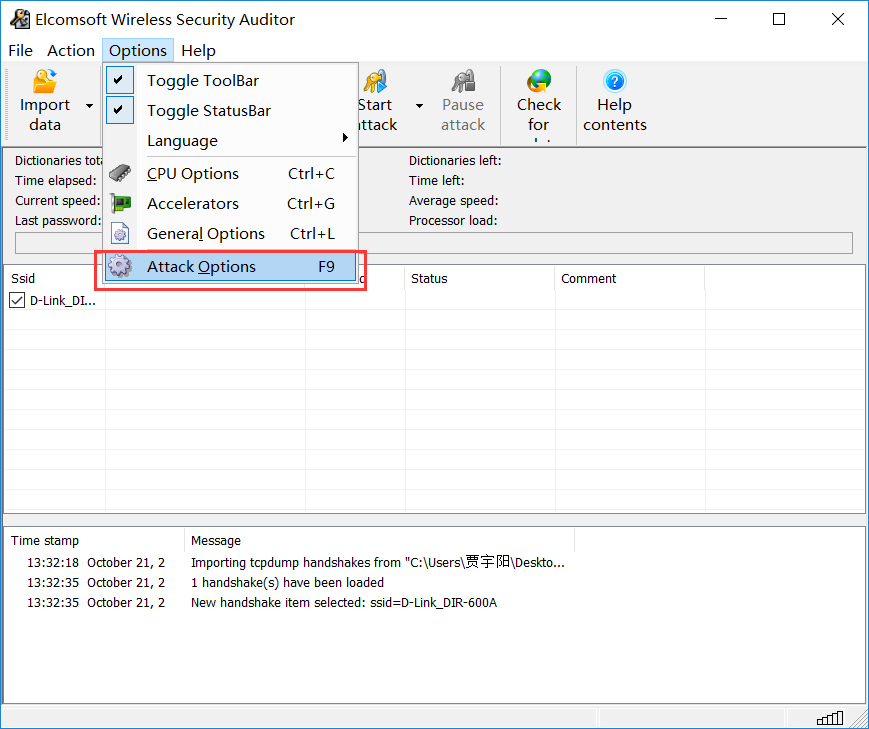

导入字典文件并点击开始攻击

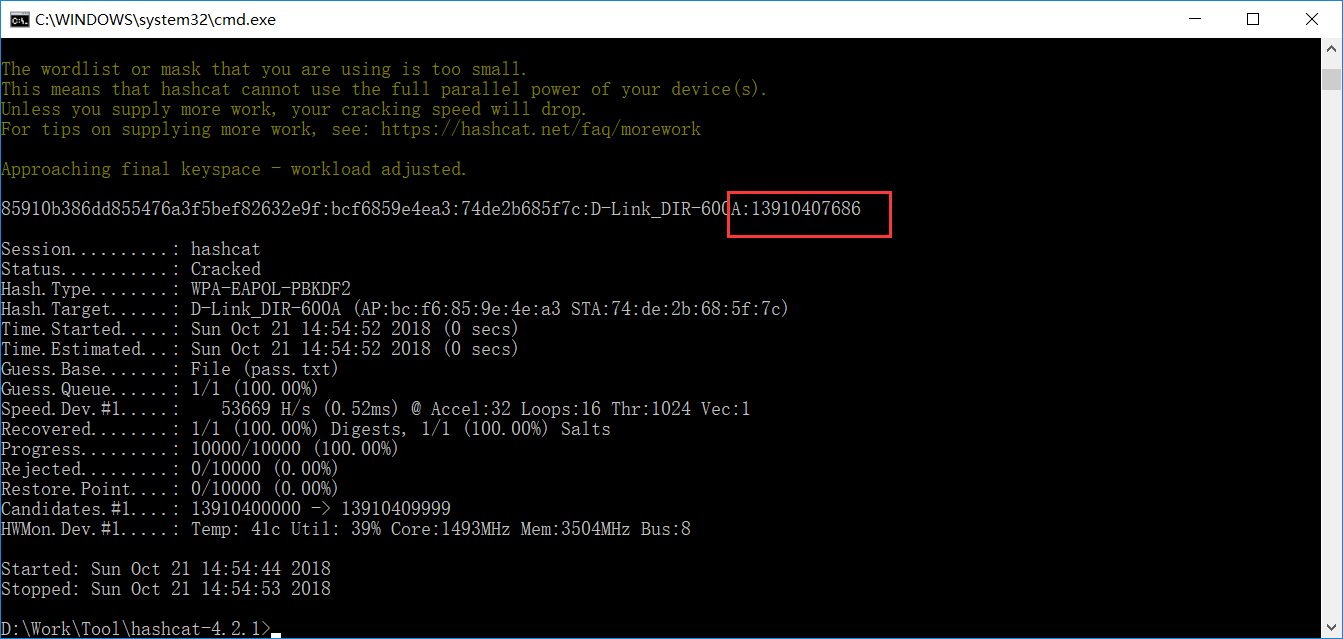

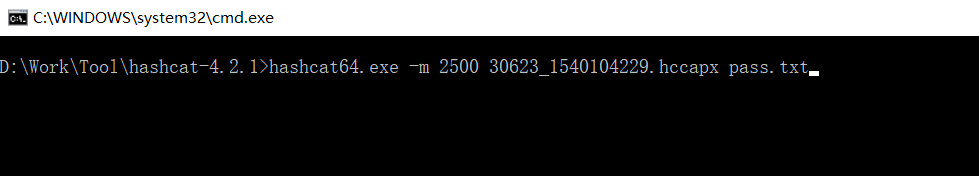

我win10系统在用这个软件的时候闪退,所以换用hashcat,下载地址:https://hashcat.net/hashcat/ ,下载其中的hashcat binaries文件并解压,然后还需要把 .cap文件转换成 .hccapx文件,在线转换地址https://hashcat.net/cap2hccapx/ 把字典文件以及转换好的 .hccapx文件放入解压后的hashcat所在的文件夹,cd到该目录,键入如下命令

hashcat64.exe -m 2500 30623_1540104229.hccapx pass.txt

-m 参数是选择破解模式,由hashcat64.exe -h 可知2500是破解wpa,然后跟上 .hccapx 文件和字典文件即可

很快破解完成