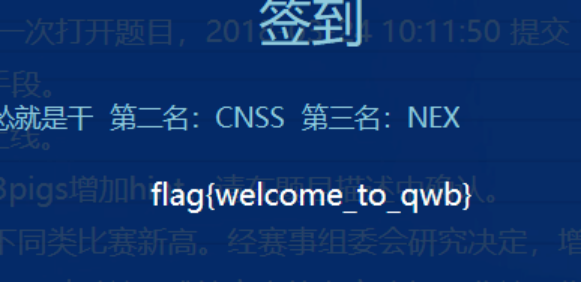

0x00 题目名称 签到

操作内容:

FLAG值:

flag{welcome_to_qwb}

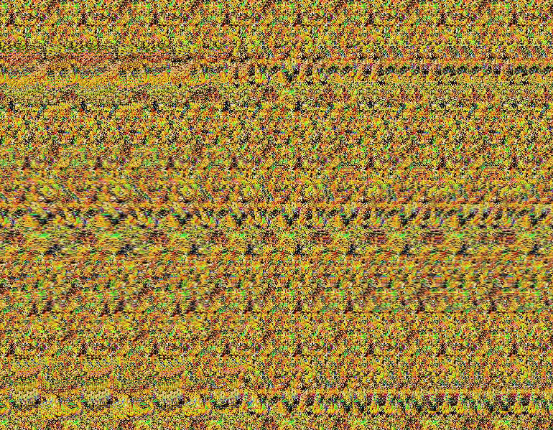

0x01 题目名称 Weclome

操作内容:

通过查看文件发现是一个bmp格式的图片文件,然后加上后缀.bmp,如图

将图片放入色道,通过变换得到flag

FLAG值:

QWB{W3lc0me}

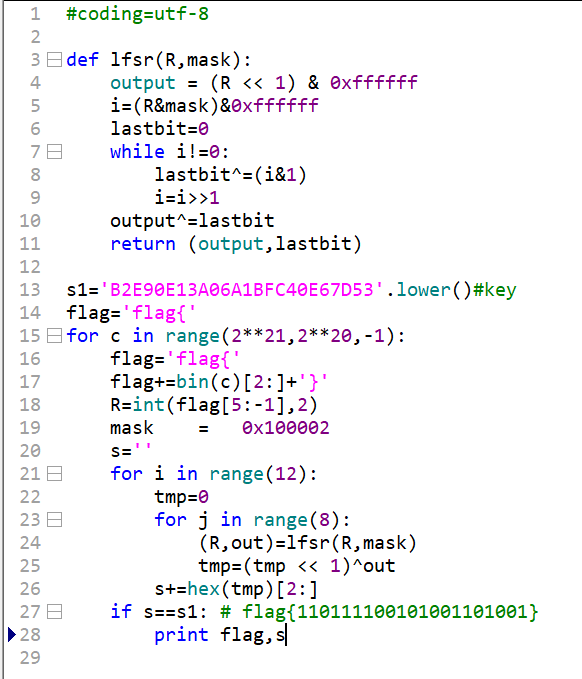

0x02 题目名称 streamgame1

操作内容:

密码长度不大,暴力破解得到flag

FLAG值:

flag{1110101100001101011}

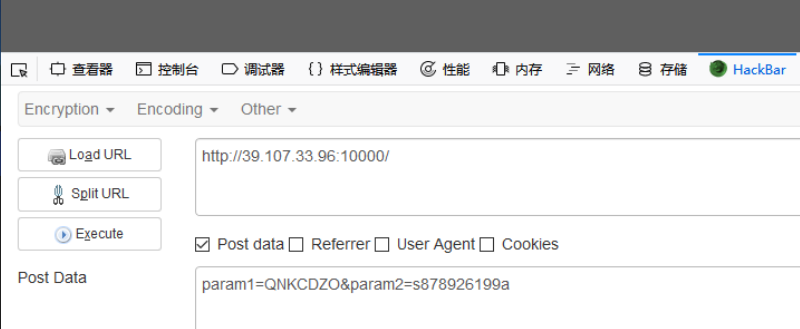

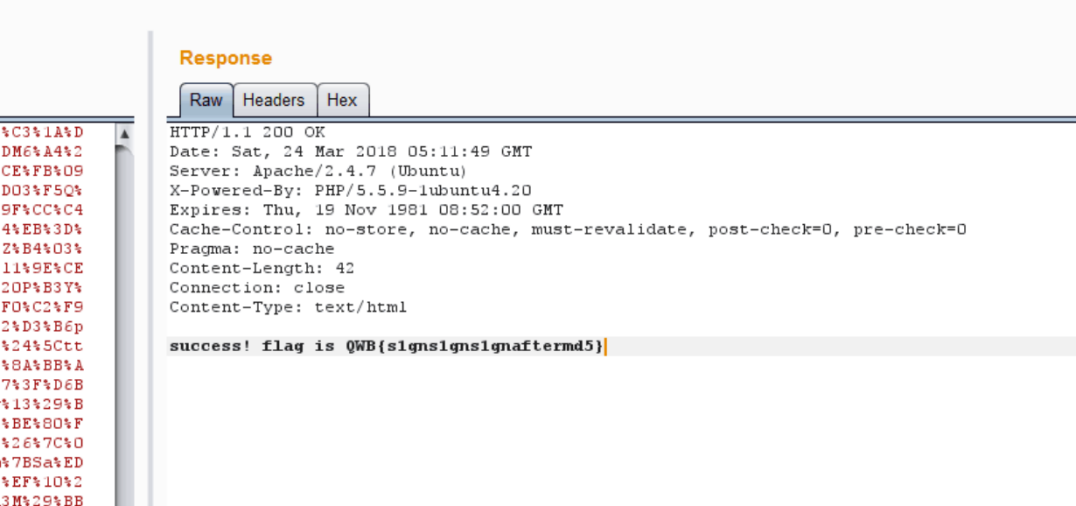

0x03 题目名称 web签到

操作内容:

第一关利用PHP弱类型

Php在处理哈希字符串时候0e开头的都解释为零

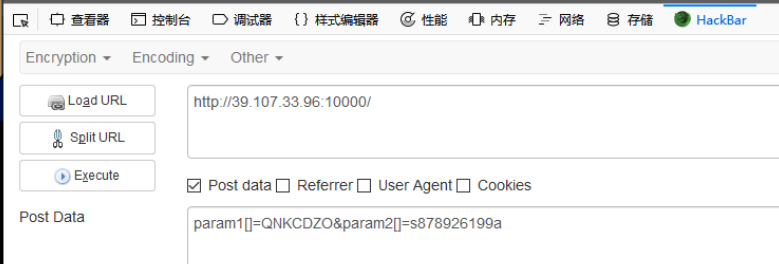

第二关利用数组

两个数组的md5无法计算数组所以都返回0

第三关

利用如下两个图片md5相同,转为url编码后提交

转换方式为

a=urllib.quote(open("1.jpg","rb").read()[:3200000])

In [7]: with open('1.txt','a') as f:

...: f.write(a)

...:

In [8]: b=urllib.quote(open("2.jpg","rb").read()[:3200000])

In [9]: with open('2.txt','a') as f:

...: f.write(b)

得出flag

FLAG值:

QWB{s1gns1gns1gnaftermd5}

0x04 题目名称 streamgame2

操作内容:

密码长度不大,暴力破解得到flag

FLAG值:

Flag{110111100101001101001}

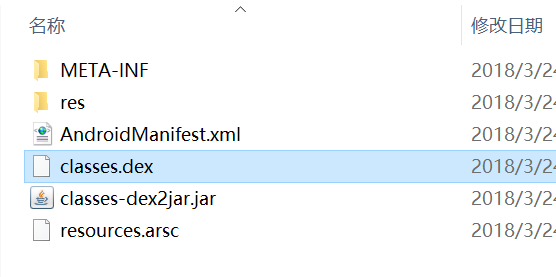

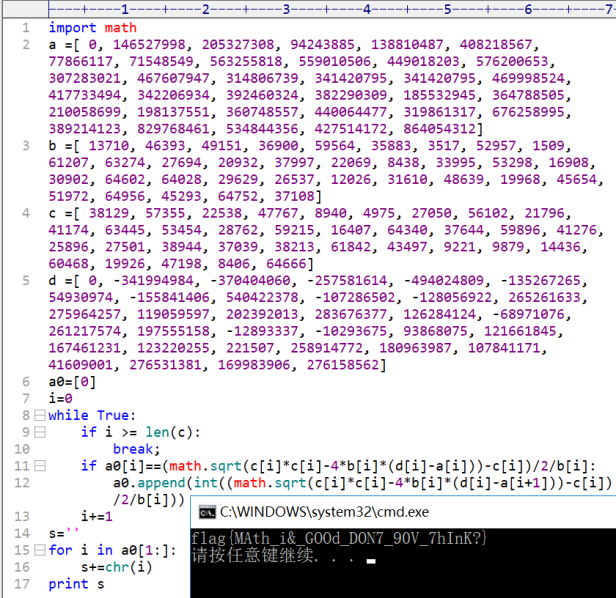

0x05 题目名称 simplecheck

操作内容:

这是一个apk逆向题,360压缩打开apk解压classes.dex,dex2jar.bat转成jar

观察到有两个类,其中a类为包含加密方法简单概括就是迭代版的平方差公式

使用python写出解密脚本

FLAG值:

flag{MAth_i&_GOOd_DON7_90V_7hInK?}

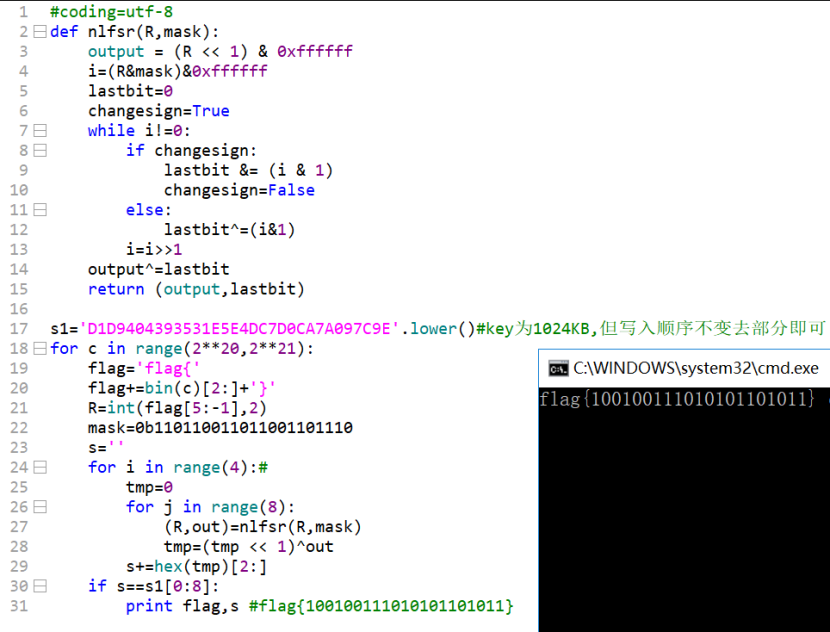

0x06 题目名称 streamgame4

操作内容:

密码不长,加密后去部分进行破解

FLAG值:

flag{100100111010101101011}