一,靶场环境

-

1,目标网站:http://172.16.43.117:8010/

-

2, 使用工具为(最后会给出网盘链接):

-

御剑1.5(爬取目录结构)

-

brupsuite 进行暴力破解

-

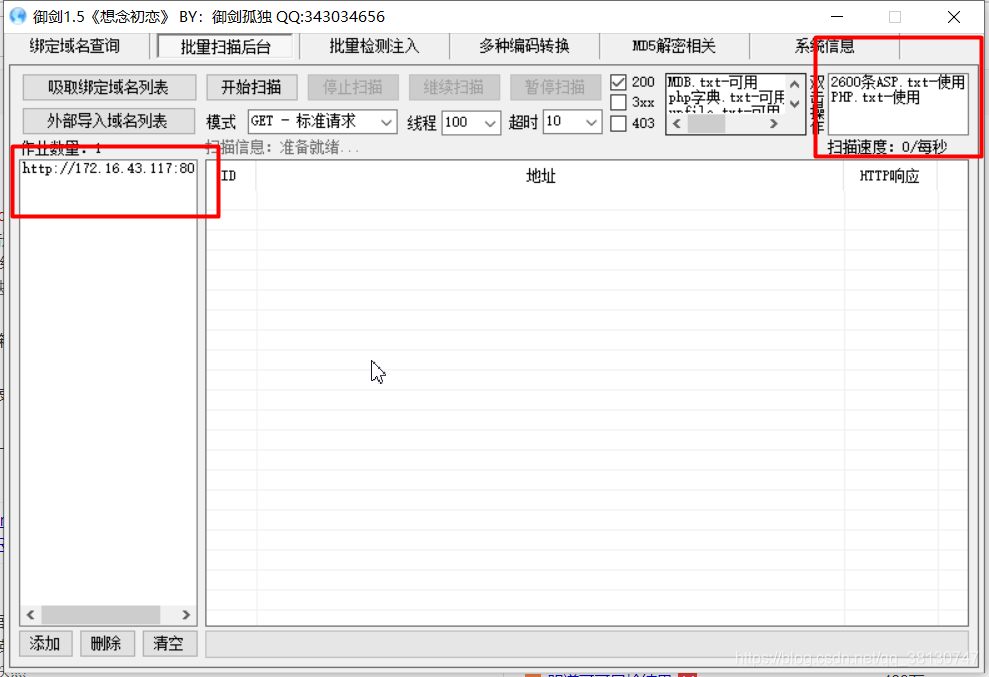

二,使用御剑扫描目录

-

1,打开御剑,并且将url复制到御剑中,并选择相应的字典

-

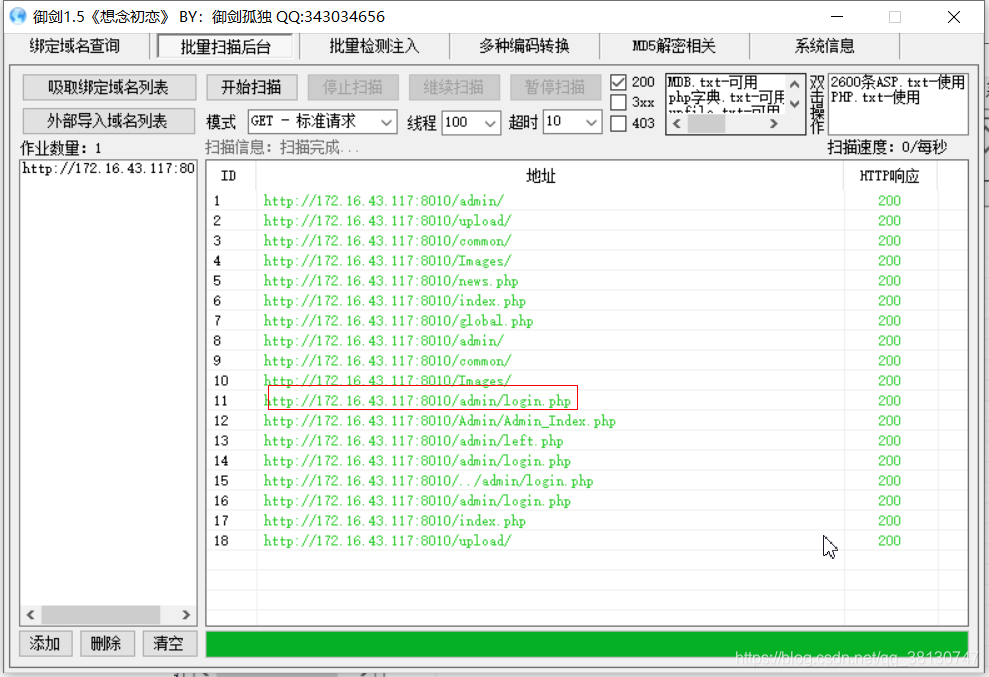

2,开始进行扫描目录结构,查找后台登录页面

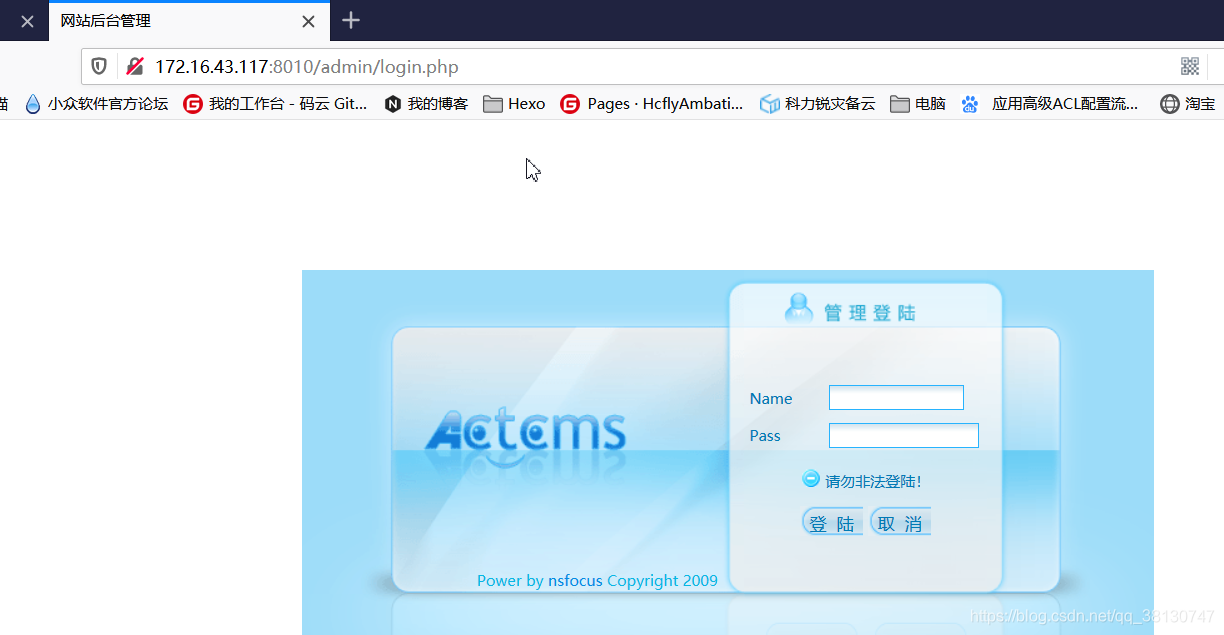

- 发现登录页面为http://172.16.43.117:8010/admin/login.php双击即可打开网址

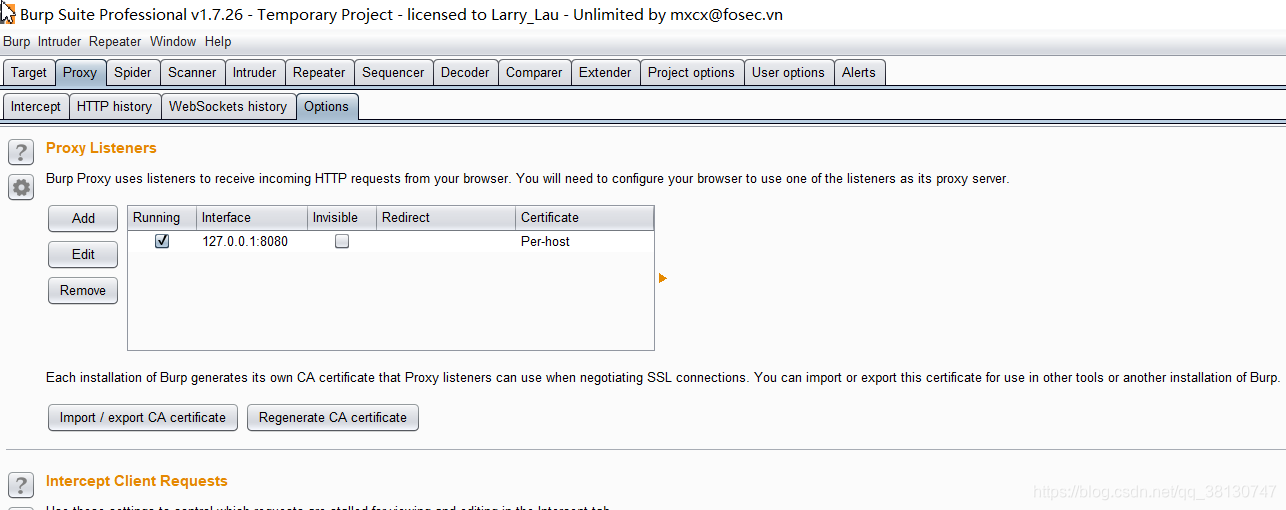

三,使用brup site软件进行爆破

- 1,打开brup site工具,代理监听器设置为默认即可

-

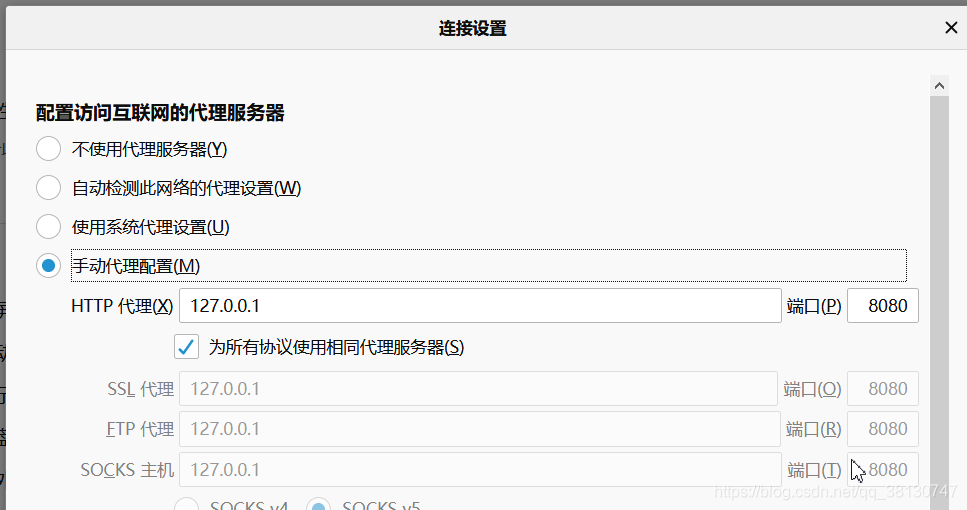

2,进入之前的登录界面,然后设置浏览器的代理,进行截取数据包

- 进入浏览器的设置,进行网络设置,配置代理,与brup site中的代理一致

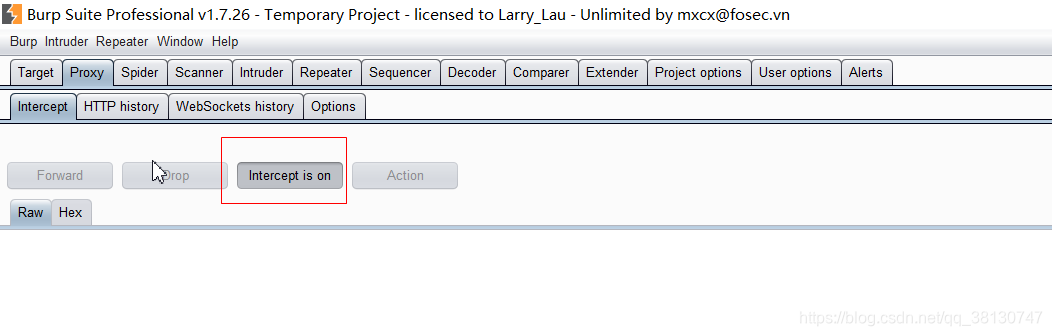

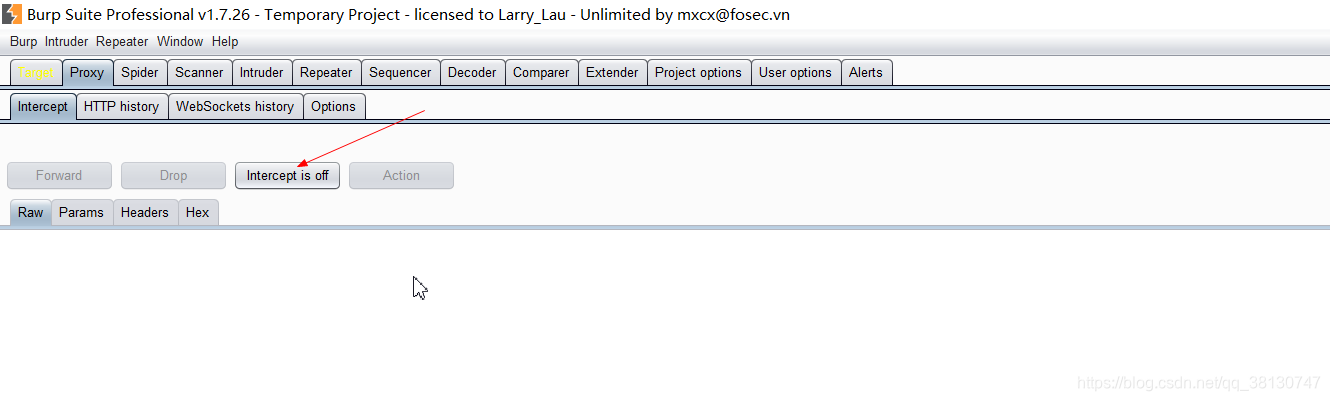

- 3,进入brup site中将拦截开启

-

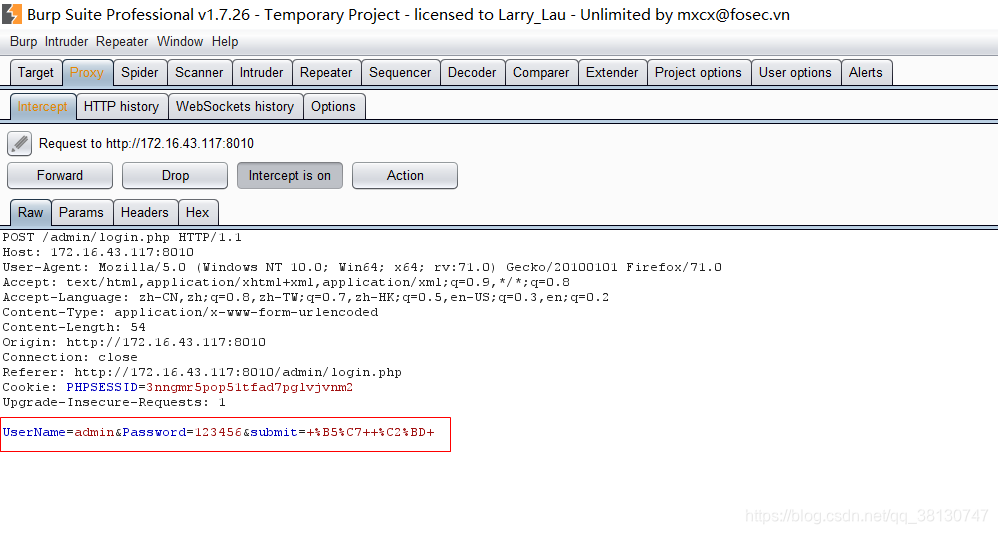

4,随意输入用户名和密码登录,一般管理员密码为admin

-

5,截取到数据

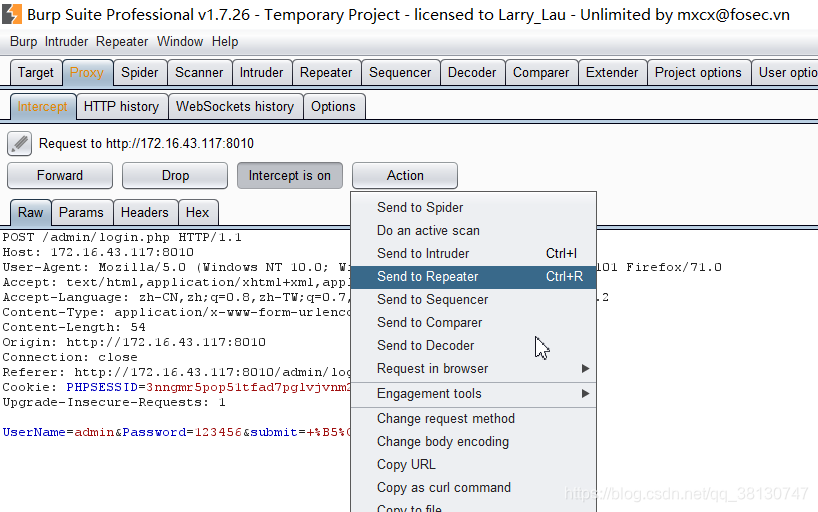

- 6,进行爆破,点击action选项卡,选择爆破选项

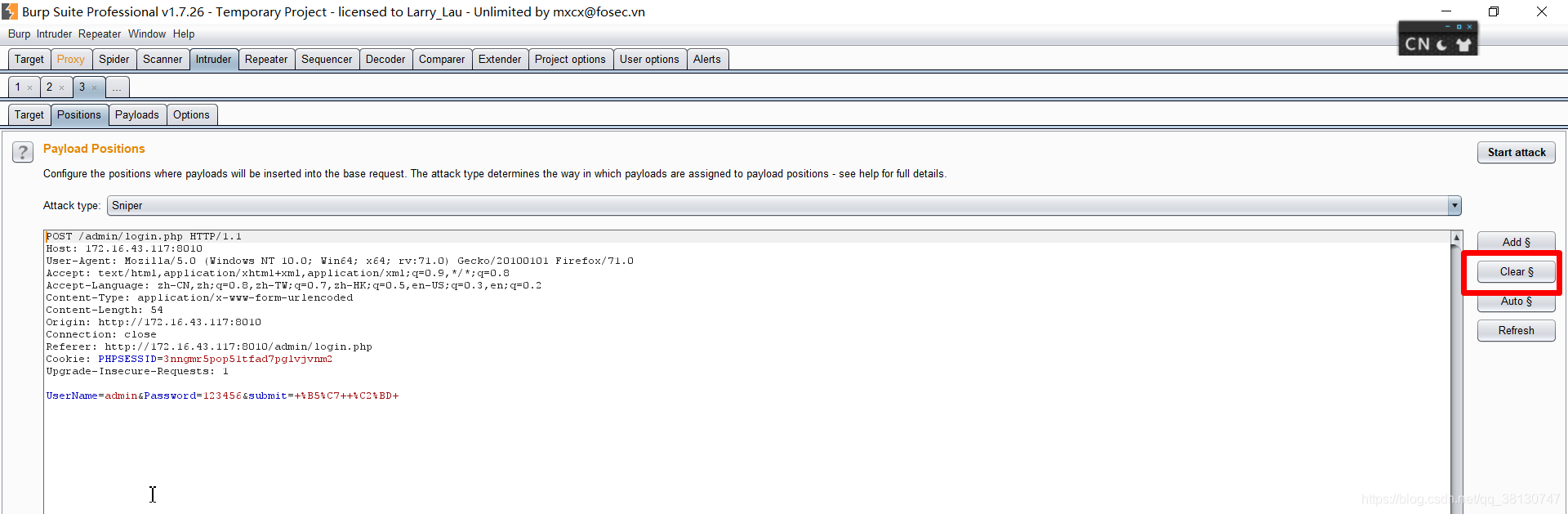

- 7,然后进入,intruder选项卡,清除所有的参数选择

-

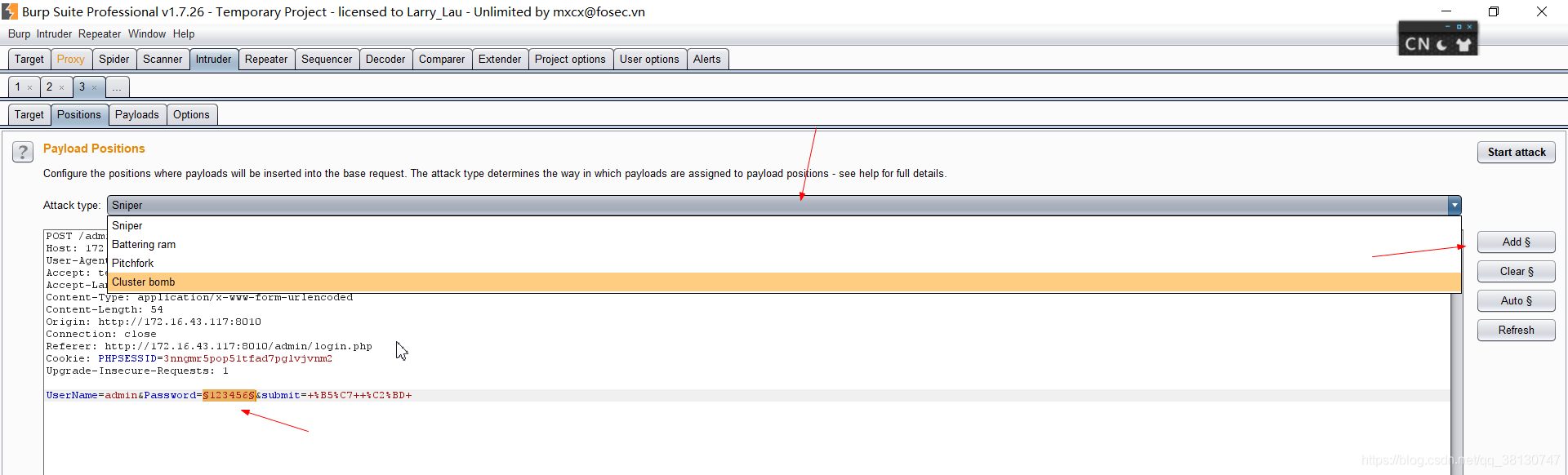

8,由于本次的爆破对象为admin,故只需要设置一个参数即可

- 双击password字段,并添加,选择上方的选项为爆破

-

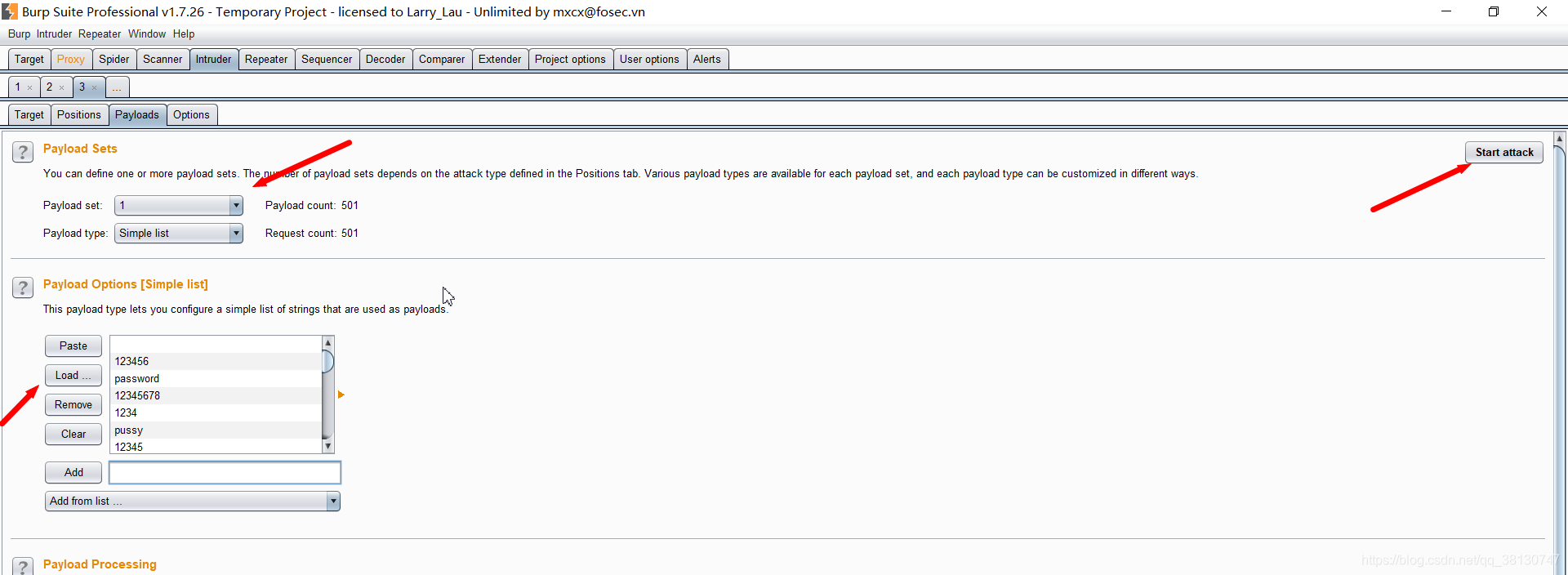

9,选择载荷选项卡,填入密码本然后开始爆破

- 这里只有一个参数要爆破如果有多个则上面的字段将为多个,选择多个密码本即可。

- 这里只有一个参数要爆破如果有多个则上面的字段将为多个,选择多个密码本即可。

-

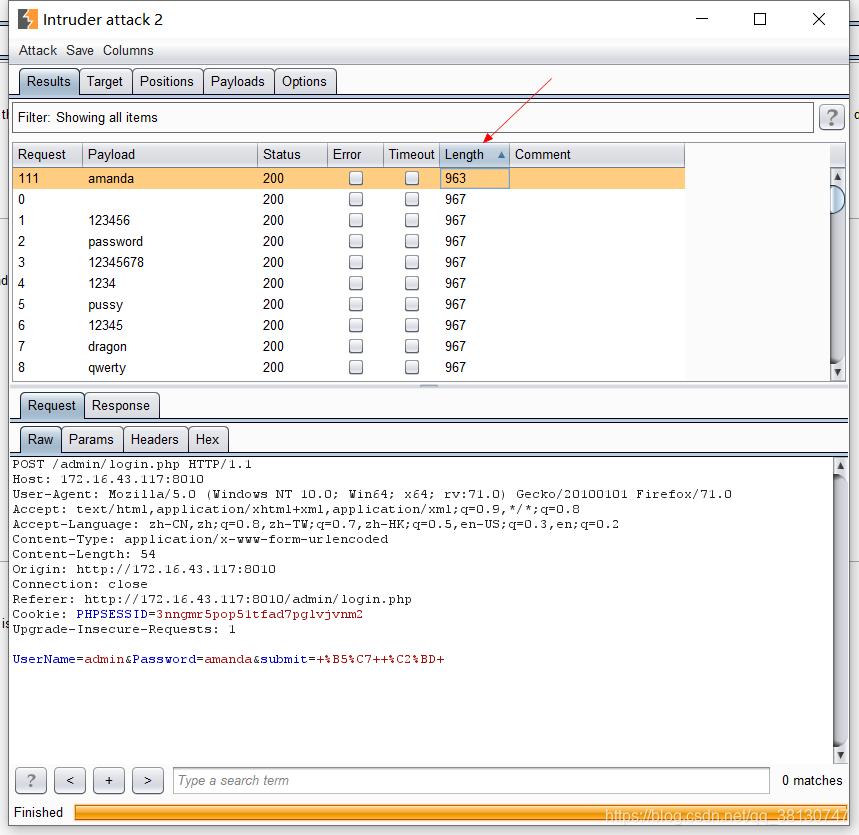

10,如果密码本里面有密码,则即可找到长度不同的即为密码

-

11, 找到密码后,断开拦截,即可登录后台

- 断开拦截

- 登录后台