一.OAB概要

脱机通讯薄OAB配置为SSL

涉及到证书的东西就比较复杂了,参考文档:http://os.51cto.com/art/201012/240589.htm

有两种方式将OAB分发到客户端计算机。

1.基于web的分发。这是默认选项,适用于outlook 2007客户端,建议启用SSL

2.公用文件夹分发。适用于outlook 2003或者更早版本的客户端,OAB生成进程会直接将文件放入某个公用文件夹,然后 Exchange 存储复制会将数据复制到其他公用文件夹分发点

创建脱机通讯薄

默认情况下,在安装邮箱服务器角色时,会创建一个名为“默认脱机通讯簿”的基于 Web 的默认 OAB。此默认 OAB 包含全局地址列表 (GAL)。但是,您可以创建其他 OAB,并将它们与某个邮箱数据库或共享公用属性的一组用户相关联。这使得用户可以下载较小的 OAB。在创建 OAB 时,需要定义 OAB 中所包含的地址列表。

默认情况下,在运行 Microsoft Exchange Server 2007 的计算机上安装客户端访问服务器角色CAS时,系统将在 Exchange 服务器上的默认 IIS 网站中创建名为 OAB 的虚拟目录。

二、自签名证书概要

Exchange 2007 安装程序中提供的默认自签名证书,不能用于使用 OAB 的 Microsoft Office Outlook 2007 客户端。必须使用客户端计算机操作系统信任的证书颁发机构 (CA) 所创建的有效 SSL 证书。Exchange ActiveSync 和 Microsoft Office Outlook Web Access 支持使用自签名证书,而 Outlook Anywhere(RPC over HTTP改了个名字而已) 则不支持。

Exchange 2010 creates a self-signed SAN(Subject Alternative Name) certificate and assigns it to the services like IMAP, POP, IIS, and SMTP.

导入新证书不会覆盖原有证书。

Exchange 2007之前所有的Exchange服务和协议缺省都是不安全的,必须在安装Exchange后手工安装SSL证书来加以保护。

到了Exchange 2007时代安装过程中就会自动生成一个自签名SSL证书来提升安全。

Exchange 2007中新加入了一个web服务:自动发现服务。用于配置outlook 2007客户端,尤其是这些特性:忙/闲,自动账号建立,不在办公室,离线地址薄,统一消息。

所有的Exchange web服务都是靠安装的时候建立的自签名证书来保护的。

同时Exchange 2007也引入了一个新的证书:SAN证书subject alternative name

该证书允许包含多个FQDN名字,如图就是一个缺省自签名证书带有多个名字的实例

也就是说可以申请一个证书即用于内部也可以用于外部。

比如说内部域名为company.local,外部域名为company.com那么都可以注册到同一个证书里头。

所有客户端不会信任自签名证书,outlook 2007客户端中依赖自动发现的一些服务也会遇到问题。

为了让Outlook Anywhere客户端使用依赖于自动发现服务的一些特性,必须在域名提供商DNS中建立一个FQDN,类似autodiscover.domain.com

这个是在Exchange2007中必须的。

资料:exchange 2010证书申请

http://careexchange.in/how-to-use-a-self-signed-certificate-in-exchange-2010/

管理证书:

Exchange 2007自动发现服务原理

http://server.zdnet.com.cn/server/2008/1107/1220776.shtml

三、请求和提交SAN证书

使用New-ExchangeCertificate(IIS管理器不能申请SAN)

请求中写明所有内部外部FQDN,例如

mail.company.local

mail.company.com

autodiscover.company.local

autodiscover.company.com

范例:

New-ExchangeCertificate -DomainName e2k7s04.exchangehosting.dk, autodiscover.exchangehosting.dk, mobile.exchangehosting.dk -FriendlyName "Exchange Hosting DK SAN Certificate" -GenerateRequest:$True -Keysize 1024 -path c:\Exchangehosting.txt -privatekeyExportable:$true -subjectName "c=dk, o=Henrik Walther, CN=Exchangehosting.dk"

注意:

如果您必须导出请求证书的副本,以便将其导入到客户端计算机或另一台服务器计算机,那么在创建该请求时,您必须使用 -privatekeyexportable:$true 参数。

语法

名称

New-ExchangeCertificate

摘要

使用 New-ExchangeCertificate cmdlet 可以为传输层安全性 (TLS) 服务和安全套接

字层 (SSL) 服务新建自签名证书或新的证书请求。

为 SSL 服务和 TLS 服务配置证书时,必须考虑许多变量。必须了解这些变量如何影

响您的整体配置。在继续之前,请阅读 证书在 Exchange 2007 Server 中的使用。

四、生成另一个自签名证书(不可导出)

单独执行New-ExchangeCertificate 的效果:(不加任何参数会生成了一个自签名证书证书)

新生成的自签名

五、查看证书

使用 Exchange 命令行管理程序确定现有自签名证书的指纹

运行以下命令:

返回本地计算机证书存储中存储的所有证书。

Get-ExchangeCertificate

查看所有属性

get-exchangecertificate | format-list

AccessRules : {System.Security.AccessControl.CryptoKeyAccessRule, System

.Security.AccessControl.CryptoKeyAccessRule, System.Securi

ty.AccessControl.CryptoKeyAccessRule, System.Security.Acce

ssControl.CryptoKeyAccessRule}

CertificateDomains : {DC1, DC1.xx.com}

HasPrivateKey : True

IsSelfSigned : True

Issuer : CN=DC1

NotAfter : 2018/4/12 16:35:36

NotBefore : 2013/4/12 16:35:36

PublicKeySize : 2048

RootCAType : None

SerialNumber : 7BFCAA5730A45288473466ADBA8FF94E

Services : IMAP, POP, IIS, SMTP

Status : Valid

Subject : CN=DC1

Thumbprint : 2FF5E288A9A2D27D2A7E7A24969AED5A5C92F689

查看特定域的:

Get-ExchangeCertificate -domainname dc1.xx.com

Thumbprint Services Subject

---------- -------- -------

2FF5E288A9A2D27D2A7E7A24969AED5A5C92F689 IP.WS CN=DC1

IP.WS意思是the letters SIP and W stand for SMTP, IMAP, POP3 and Web (IIS).

说明:Exchange 将为域名 mail.contoso.com 选择的证书。发送或接收连接器根据连接器的完全限定的域名 (FQDN) 选择要使用的证书。如果有多个具有相同 FQDN 的证书,则可以通过使用 DomainName 参数指定 FQDN 来查看 Exchange 将选择的证书。返回的第一个证书是 Exchange 将选择的证书。

六、导出自签名证书(命令行和GUI)

运行以下命令:

Export-ExchangeCertificate -Thumbprint 2FF5E288A9A2D27D

2A7E7A24969AED5A5C92F689 -BinaryEncoded:$true -Path c:\bak\export.pfx -Password

(Get-Credential).password

会弹出以下对话框,用户名随便写,关键是密码,这个对话框是用来设置私钥保护密码的。

报错,无法导出

尝试用呼吸界面导出,如图DC1上开启MMC-证书管理,右键点击DC1证书所有任务-导出

发现是灰色的,无法导出

下一步,不能导出pfx格式

七、生成可以导出私钥的新的自签名证书,并且导出

执行如下命令:

new-exchangecertificate -PrivateKeyExportable:$true

生成了一个指纹末尾为226的证书

私钥保护密码

当前web证书还是指纹为f689结尾的那个。

八、查看当前用到的证书

get-exchangecertificate | fl

结果如下:

AccessRules : {System.Security.AccessControl.CryptoKeyAccessRule, System

.Security.AccessControl.CryptoKeyAccessRule, System.Securi

ty.AccessControl.CryptoKeyAccessRule, System.Security.Acce

ssControl.CryptoKeyAccessRule}

CertificateDomains : {DC1, DC1..com}

HasPrivateKey : True

IsSelfSigned : True

Issuer : CN=DC1

NotAfter : 2018/4/19 16:13:26

NotBefore : 2013/4/19 16:13:26

PublicKeySize : 2048

RootCAType : None

SerialNumber : 12A0BC2241EF0CA04F53F494623EBAA2

Services : IMAP, POP, SMTP

Status : Valid

Subject : CN=DC1

Thumbprint : 507561169D2F4543BA64D853068FE67A43194226

AccessRules : {System.Security.AccessControl.CryptoKeyAccessRule, System

.Security.AccessControl.CryptoKeyAccessRule, System.Securi

ty.AccessControl.CryptoKeyAccessRule, System.Security.Acce

ssControl.CryptoKeyAccessRule}

CertificateDomains : {DC1, DC1.xx.com}

HasPrivateKey : True

IsSelfSigned : True

Issuer : CN=DC1

NotAfter : 2018/4/12 16:35:36

NotBefore : 2013/4/12 16:35:36

PublicKeySize : 2048

RootCAType : None

SerialNumber : 7BFCAA5730A45288473466ADBA8FF94E

Services : IMAP, POP, IIS, SMTP

Status : Valid

Subject : CN=DC1

Thumbprint : 2FF5E288A9A2D27D2A7E7A24969AED5A5C92F689

会发现现在用到的2个证书,原来的那个老的f690的证书还用在IIS上,没有被新的证书替换

九、启用新证书

使用如下命令启用新证书在IIS上。

Enable-ExchangeCertificate -Thumbprint 507561169D2F4543BA64D853068FE67A43194226 -services "pop,imap,smtp,IIS"

如图可以看都命令前后的状态

访问https://dc1/owa, 查看WEB界面上的证书,也变化了,可以看到指纹为226结尾了。原证书可以在证书管理器中删除。

改动之前用的是F689结尾的那个证书。

十、测试SAN证书效果

条件有限,没钱申请证书,摘录别人测试的方法

Testing whether the SAN Certificate works as Expected

The SAN certificate has now been properly enabled on the Client Access server, and we should no longer get security warnings, when accessing OWA, as shown in Figure 7.

Figure 7: SSL Connection to OWA without security warnings

The same goes for Outlook 2007 no matter if we’re accessing an Exchange 2007 user mailbox from the Internet or the internal network. In addition, the Autodiscover service and all features that depend on it should work too as shown inFigure 8.

Note:

You can perform the Outlook 2007 E-mail AutoConfiguration test by holding down CTRL while right-clicking the Outlook icon in the System tray, and then selecting Test E-mail AutoConfiguration on the context menu.

Figure 8 Successful E-mail AutoConfiguration Test

Finally, Exchange ActiveSync works as expected as long as we use the first SAN in the SANs list in our certificate, which is mobile.exchangehosting.dk (Figure 10)

Figure 9: Exchange ActiveSync Connection

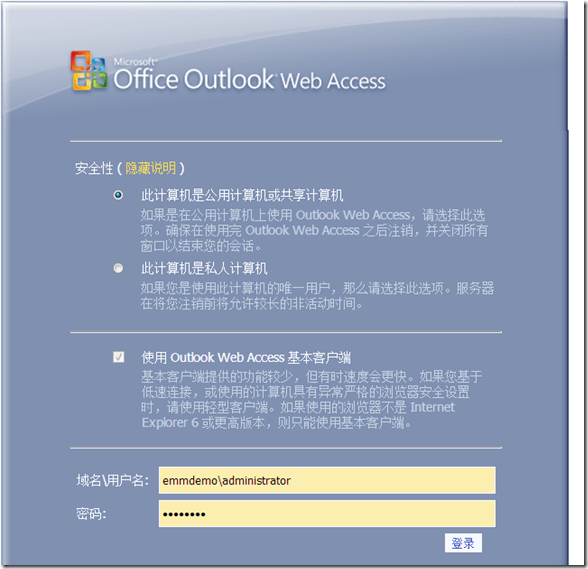

十一、登录WEB界面

登录到DC1,

打开IIS7管理器,展开默认网站,找到OAB,双击SSL设置

选择“要求SSL”,客户端证书忽略

使用IIS6无法配置,报错:无法连接到 localhost。目标服务器上未安装 SMTP 服务。您无法使用 Internet Information Services (6.0) 管理器管理 IIS 7.5 Web 或 FTP 服务器

从Node1上查看自身的IIS

直接从Node1访问dc1的web端,http形式:

https形式:因为是自签名证书,会报错证书问题,选择继续浏览网站

从物理host上chome浏览器访问

登录界面说明:

用户在 Outlook Web Access 登录页上选择“此计算机是公用计算机或共享计算机”选项时的默认超时期限是 15 分钟。用户在 Outlook Web Access 登录页上选择“此计算机是私人计算机”选项时的默认超时期限是 12 小时。可以根据组织的要求配置这些设置。

HTTP 标准要求 Web 浏览器不要将任何 SSL 内容缓存到磁盘中。但是,并非所有 Web 浏览器都能达到该标准。Internet Explorer 不会缓存 SSL 内容。

登录的话首选得新建邮箱

登录到任意可以访问Exchange管理控制台的主机上,打开Exchange管理控制台,

点击收件人策略-邮箱,右键选择新建邮箱

建立新用户和邮箱可以同时进行,也可以为现有用户建立邮箱,此处我们选择”现有用户“,点击”添加“

选择用户

点击邮箱数据库旁边的“浏览”

选择邮箱数据库

点击下一步

确认:

建立成功:

因为host上有个虚拟网卡vnet8,IP为192.168.190.1,于其他3个VM都在一个网段,所以可以从host上访问DC1

从Node1上运行

telnet dc1 25

ehlo ok

输出结果如下: