前言

其实我一直蛮想了解黑客是怎么工作的,然后计算机又是怎么防止被攻击。开发者在开发过程中怎么样避免一些常规的漏洞。

一旦发现了漏洞该怎么办呢?

然后我去百度了黑客

“黑客”(Hacker)当中的中文音译“黑”字总使人对黑客有所误解,真实的黑客主要是指技术高超的程序员,而“溃客”(Cracker)才是专指对计算机系统及网络进行恶意破坏的人。

除了精通编程、操作系统的人可以被视作黑客,对硬件设备做创新的工程师通常也被认为是黑客,另外现在精通网络入侵的人也被看作是黑客。

然而,在媒体的推波助澜下,“黑客”这一词早已被污名化。由于影视作品、媒体报导通常描述他们进行违法行为,使主流社会一般把黑客看作为“计算机犯罪分子”(Cybercriminal)。

是这样破坏一个程序的(分工)

这一群人试图破解某个程序、系统或网络,依目的大致可分为3个类型:白帽黑客(White Hat)、灰帽黑客(Grey Hat)、黑帽黑客(Black Hat)。

白帽黑客以“改善”为目标,破解某个程序做出(往往是好的)修改,而增强(或改变)该程序之用途,或者透过入侵去提醒设备的系统管理者其安全漏洞,有时甚至主动予以修补[5]。

灰帽黑客以“昭告”为目标,透过破解、入侵去炫耀自己拥有高超的技术,或者宣扬某种理念[6][7]。

黑帽黑客以“利欲”为目标,透过破解、入侵去获取不法利益,或者发泄负面情绪。

其中,白帽黑客大多是计算机安全公司的雇员,或者响应招测单位的悬赏,通常是在合法的情况下攻击某系统,而黑帽黑客同时也被称作“Cracker”(溃客)。

专业术语

- 黑客(Hacker)-基本涵义是指一个拥有熟练计算机技术的人,但许多媒体将“黑客”用于指计算机侵入者。

- 白帽黑客(White Hat)-有能力破坏计算机安全但不具恶意目的的黑客。白帽黑客一般有清楚定义的道德规范,并常常试图同企业合作,去改善被发现的安全弱点。

- 灰帽黑客(Grey Hat)-对于伦理和法律暧昧不清的黑客,以炫耀技术或宣扬理念为目的。

- 黑帽黑客(Black Hat)-无视伦理和法律的黑客,以获取利益或发泄情绪为目的。

- 溃客(Cracker)-黑帽黑客的别称,用于和一般(正面的)有理性的黑客做区隔。这个词自1983年开始流行,大概是由于采用了相似发音和对Safe Cracker的解释,并且理论化为一个黑客和罪犯的混成语。

- 脚本小子(Script kiddie)-自己没有技术,而使用别人所写的程序进行攻击的网络闹事者。

一、

计算机网络中的安全问题包括:恶意软件攻击、拒绝服务、嗅探、源伪装以及报文的修改和删除等。

二、安全通信的特性

- 机密性(confidentiality)

- 报文的完整性(messageintegrity)

- 端点鉴别(end-point authentication)

- 运行时安全(operational security)

三、密码学是网络安全的基石

密码学是研究编制密码和破译密码的技术科学。 研究密码变化的客观规律,应用于编制密码以保守通信秘密的,称为编码学;应用于破译密码以获取通信情报的,称为破译学,总称密码学。

电报最早是由美国的摩尔斯在1844年发明的,故也被叫做摩尔斯电码。 它由两种基本信号和不同的间隔时间组成:短促的点信号" .

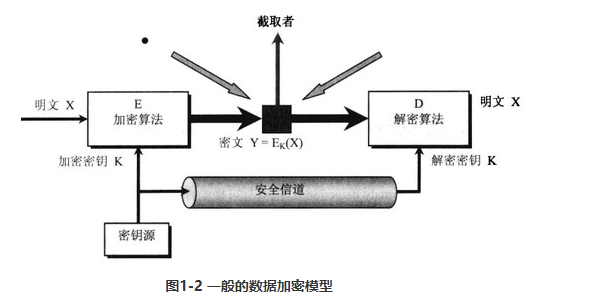

- 对称密钥系统:在对称密钥系统中,通信双方具有相同的密钥并且是秘密的

- 对称加密是常规的以口令为基础的技术,加密密钥与解密密钥是相同的,或者可以由其中一个推知另一个,这种加密方法可简化加密处理过程,信息交换双方都不必彼此研究和交换专用的加密算法。

- 如果在交换阶段私有密钥未曾泄露,那么机密性和报文完整性就可以得以保证。目前,广为采用的一种对称加密方式是数据加密标准DES,DES的成功应用是在银行业中的电子资金转账(EFT)领域中。

- 公开密钥系统:使用一对密钥:一个密钥为双方两人所知,另一个密钥只有某一方自己知道了

- 在非对称加密体系中,密钥被分解为一对(即公开密钥和私有密钥)。这对密钥中任何一把都可以作为公开密钥通过非保密方式向他人公开,而另一把作为私有密钥加以保存。

- 公开密钥用于加密,私有密钥用于解密,私有密钥只能有生成密钥的交换方掌握,公开密钥可广泛公布,但它只对应于生成密钥的交换方。

- 非对称加密方式可以使通信双方无须事先交换密钥就可以建立安全通信,广泛应用于身份认证、数字签名等信息交换领域

- RSA算法是公开密钥密码的常用算法

- 因为RSA所要求的的指数运算是相当耗费时间的过程,所以在实际应用中,RSA通常与对称密码结合使用.例如Alice要向Bob发送大量的加密数据

- .首先,Alice选择一个用于加密数据本身的密钥,称为为会话密钥.Alice使用Bob的公钥加密该会话密钥.Bob接收到RSA加密的会话密钥后解密获得该会话密钥.

- 块密码

- 块密码是对称加密技术的一种宽泛类型,用在多种因特网技术的机密中,包括PGP(用于安全电子邮件)/SSL(用于使TCP链接更安全)/IPses(用于使网络层传输更安全)

- 在块密码中,要加密的报文被处理成k比特的块,每块报文独立加密,将k比特的明文加密成k比特的密文.

四、防火墙

- 防火墙是一个硬件和软件的结合体,它将一个机构的内部网络与整个因特网隔离开,允许一些数据分组通过而阻止另一些数据分组通过。

- 防火墙是指一个由软件或和硬件设备组合而成,处于企业或网络群体计算机与外界通道之间,限制外界用户对内部网络访问及管理内部用户访问外界网络的权限。

- 防火墙是网络安全的屏障,配置防火墙是实现网络安全最基本、最经济、最有效的安全措施之一。当一个网络接上Internet之后,系统的安全除了考虑计算机病毒、系统的健壮性之外,更主要的是防止非法用户的入侵,而目前防止的措施主要是靠防火墙技术完成。

- 防火墙能极大地提高一个内部网络的安全性,并通过过滤不安全的服务而降低风险。通过以防火墙为中心的安全方案配置,能将所有安全软件配置在防火墙上。

- 其次对网络存取和访问进行监控审计。如果所有的访问都经过防火墙,那么,防火墙就能记录下这些访问并做出日志记录,同时也能提供网络使用情况的统计数据。

- 当发生可疑动作时,防火墙能进行适当的报警,并提供网络是否受到监测和攻击的详细信息。再次防止内部信息的外泄。

- 利用防火墙对内部网络的划分,可实现内部网重点网段的隔离,从而降低了局部重点或敏感网络安全问题对全局网络造成的影响。

- 防火墙的三个目标

- 从外部到内部和从内部到外部的所有流量都通过防火墙。

- 仅被授权的流量(由本地安全策略定义)允许通过。

- 防火墙自身免于渗透。

- 防火墙能够分为三类:传统分组过滤器、状态过滤器、应用程序网关。

- 分组过滤器独立的检查每个数据报,然后基于管理员特定的规则决定数据报应当允许通过还是应当丢弃。过滤决定通常基于下列因素:

- IP源和目的地址

- 在IP数据报中的协议类型字段:TCP、UDP、ICMP、OSPF等。

- TCP或UDP的源和目的端口。

- TCP标志比特:SYN、ACK等。

- ICMP报文类型

- 数据报离开和进入网络的不同规则

- 对不同路由器接口的不同规则