kali视频学习

主机探测

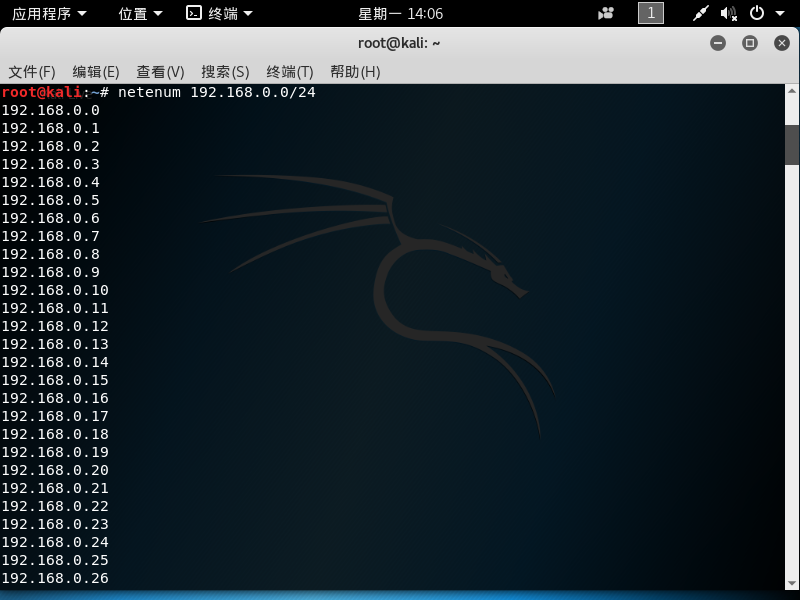

1.netenum

netenum 是ip段生成工具,可用用来测试主机是否在线。

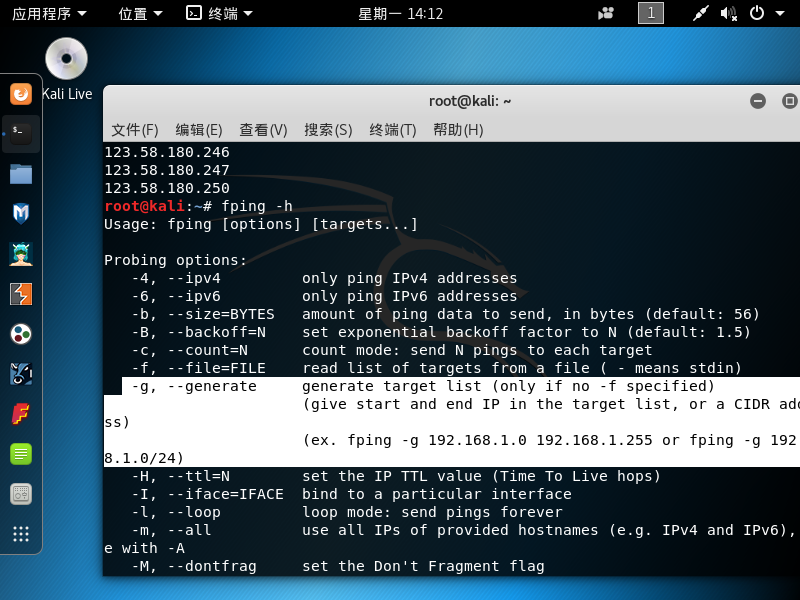

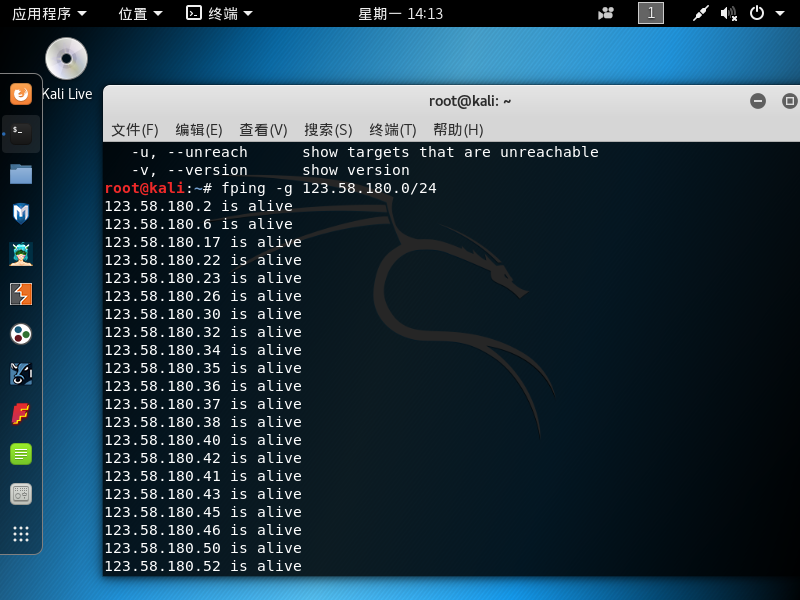

2.fping

netenum 多用于生成 ip 列表,而 fping 可显示可达和不可达。

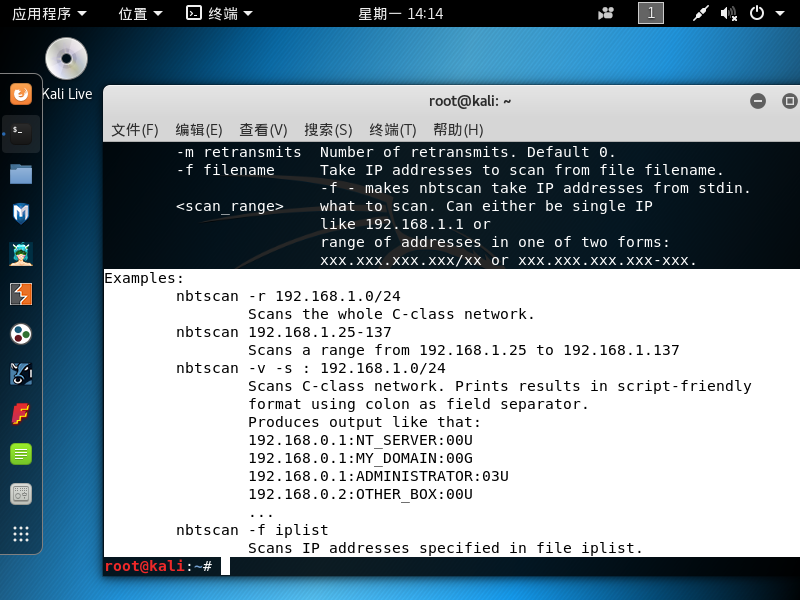

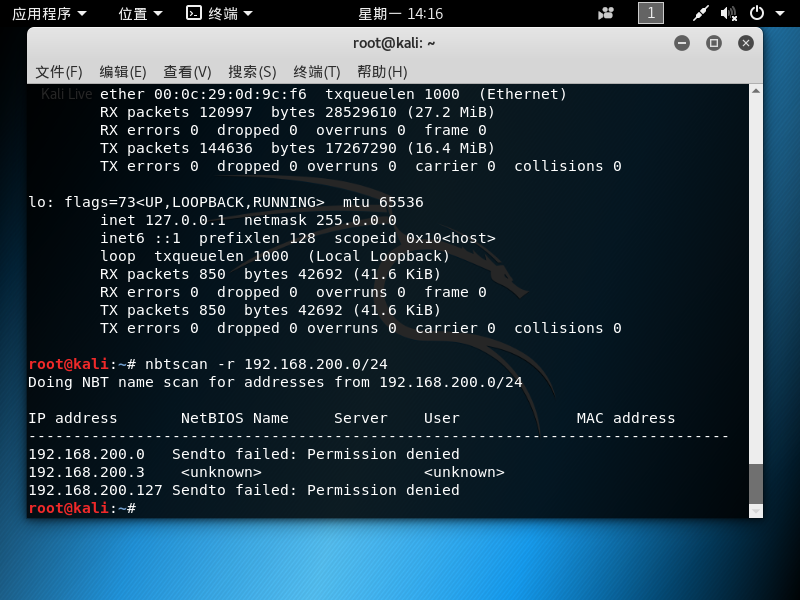

3.nbtscan

nbtscan 内网扫描,借助 NetBIOS 服务获取一定信息

4.arping

arping 探测目标 MAC 地址(注意测试本网段其他地址,测试本机地址没用)

5.Netdiscover

netdiscover 探测内网信息,既可以以被动模式嗅探存活的主机,也可以以主动模式扫描主机。

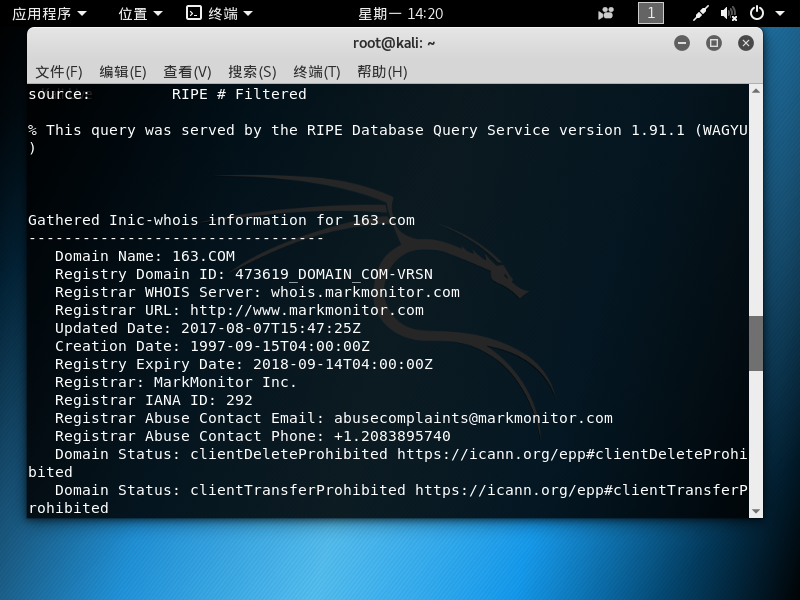

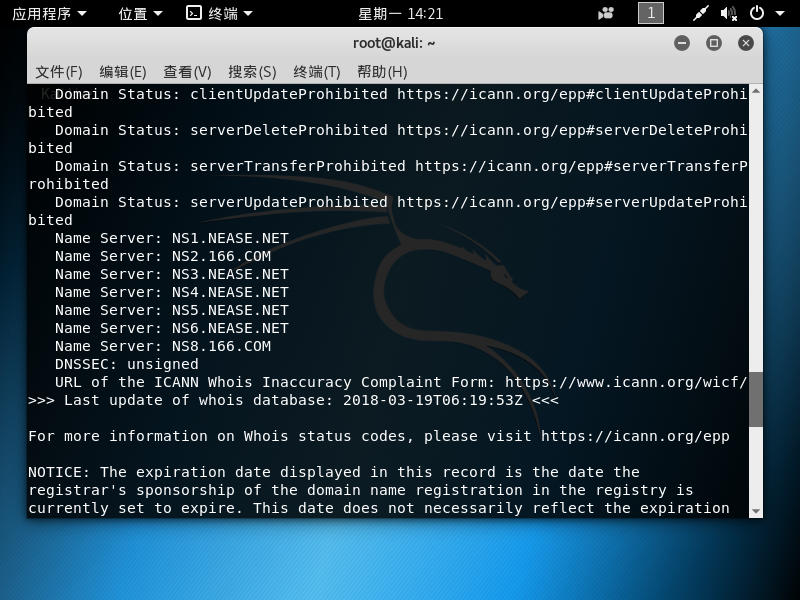

6.dmitry(whois,tcpport)

使用 dmitry 获取目标详细信息,包括whois、tcp port。

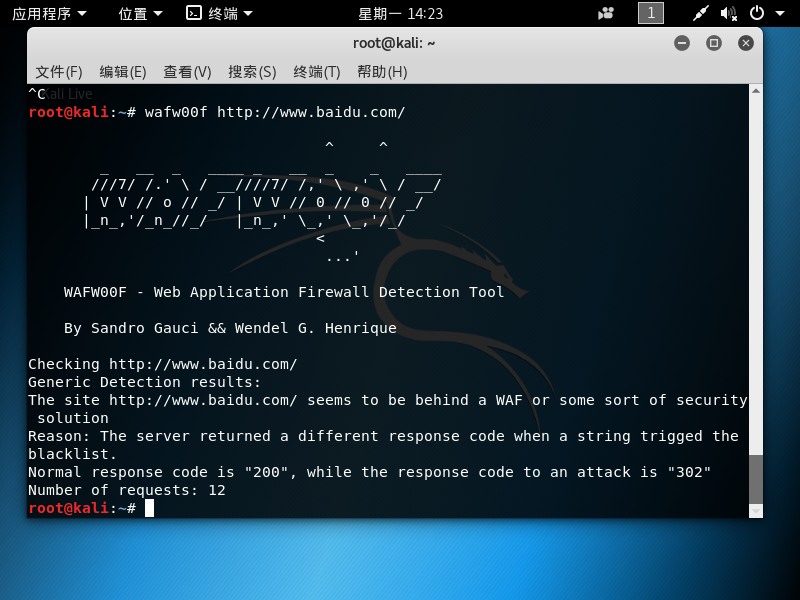

7.waf探测(web应用防火墙)

WAF(Web应用防护系统)是对防护措施的探测

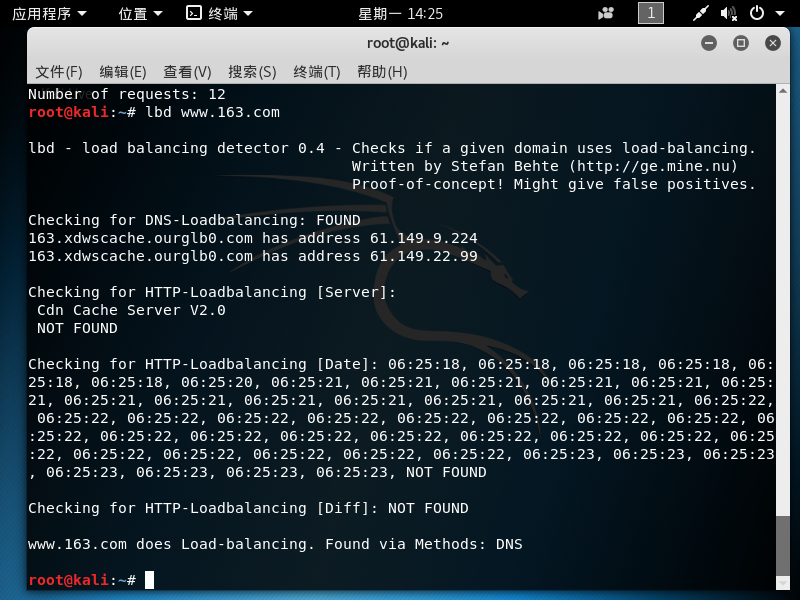

8.负载均衡检测

使用 LBD(负载平衡检测器)对目标是否存在负载均衡检测。检测机制基于DNS解析,HTTP头,从中找到服务器应答之间的差异。可帮助发现多个ip映射同一个域名。若攻击者要做针对性的测试(如DDOS)要对多个ip实施同时打击,这样才会产生效果。

主机扫描

关于Nmap的详细使用

| 命令行选项 | 功能说明 |

|---|---|

| nmap -sP | 集合了ICMP/SYN/ACK/UDP ping功能,nmap默认 |

| nmap -PE | ICMP Echo 主机扫描 |

| nmap -PS[portlist] | TCP SYN 主机扫描 |

| nmap -PA[portlist] | TCP ACK 主机扫描 |

| nmap -PU[portlist] | UDP 主机扫描 |

| nmap -Pn | 扫描前不进行Ping扫描测试 |

| nmap -sT | TCP Connect() 扫描 |

| nmap -sS | TCP SYN 扫描 |

| nmap -sF | FIN 端口扫描 |

| nmap -sN | NULL 端口扫描 |

| nmap -sA | ACK 端口扫描 |

| nmap -sX | 圣诞树端口扫描 |

| nmap -sU | UDP 端口扫描 |

| nmap -sV | 网络服务主动探测 |

| nmap --traceroute | 进行路由跟踪 |

| nmap -O | 操作系统探测 |

| nmap -A | 万能开关扫描(包含了端口扫描、操作系统扫描、脚本扫描、路由跟踪、服务探测,结果比较详细) |

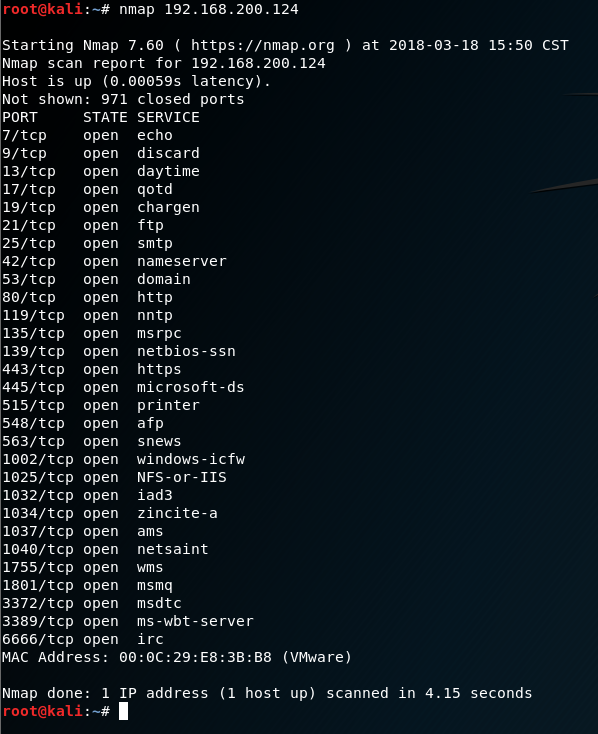

扫描单一的一个主机:

nmap 192.168.200.124

扫描时添加详细输出:

nmap -vv 192.168.200.124

扫描子网:

nmap 192.168.200.0/24

扫描一个范围内的目标:

nmap 192.168.200.1-100

(扫描IP地址为192.168.200.1-192.168.200.100内的所有主机)

若有一个ip地址列表:address.txt文件,将其放于namp目录下,就可以根据txt内的主机进行扫描:

nmap -iL address.txt

如果你想看到你扫描的所有主机的列表:

nmap -sL 192.168.200.0/24

扫描除过某一个ip外的所有子网主机:

nmap 192.168.200.0/24 -exclude 192.168.200.150

扫描除过 exclude.txt 之外的子网主机:

nmap 192.168.200.0/24 -exclude file exclude.txt

扫描某一主机上的特定端口:

nmap -p80,443 192.168.37.150

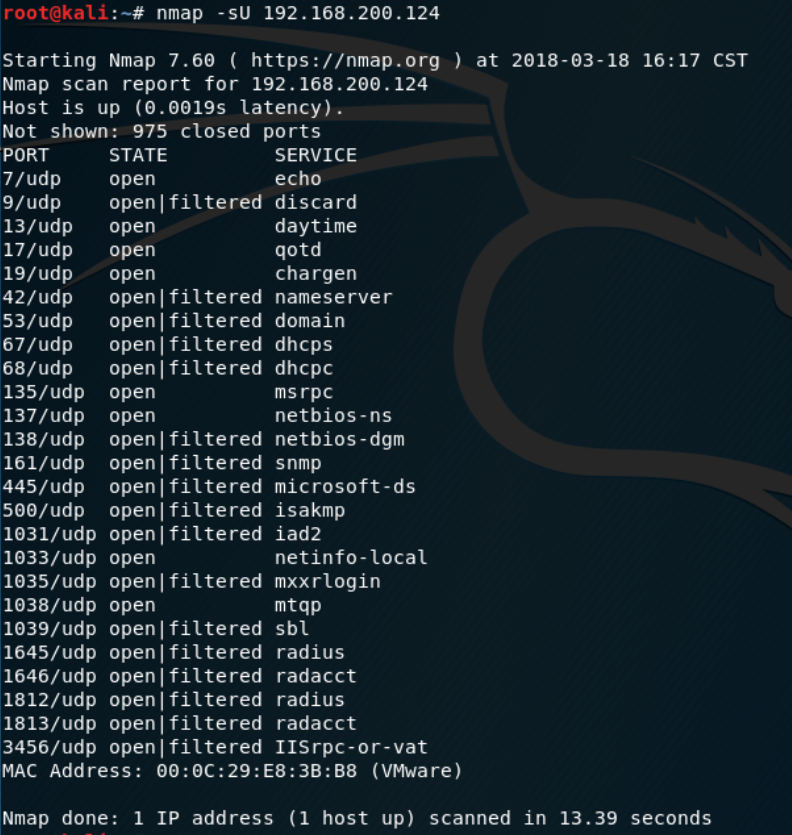

扫描udp端口

nmap -sU 192.168.200.124

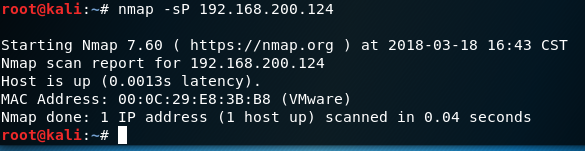

扫描主机是否活跃

nmap -sP 192.168.200.124

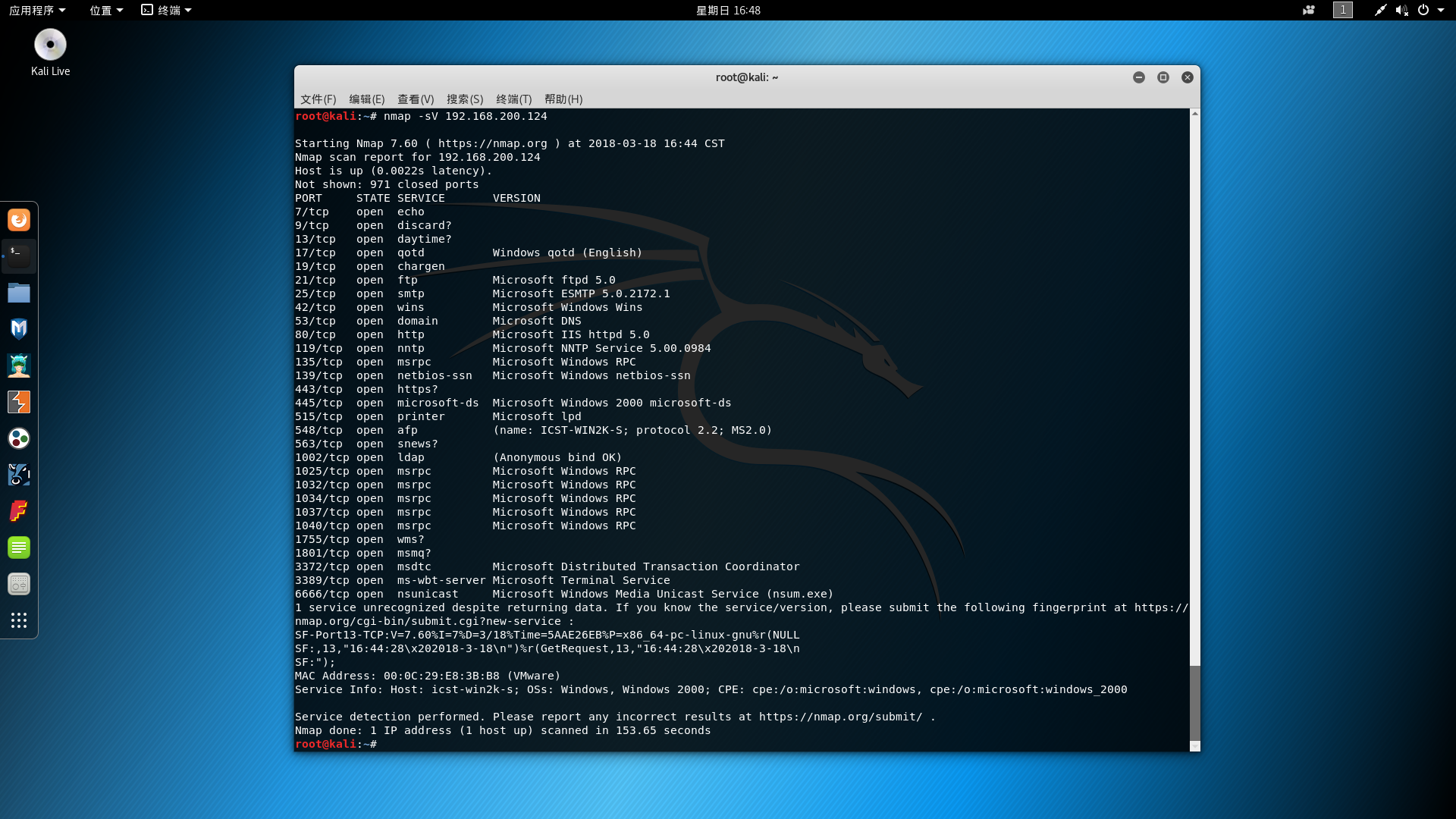

扫描主机网络服务

nmap -sV 192.168.200.124

可以看到linux靶机192.168.200.124上开启的网络服务有ftp、ssh、telnet、smtp、http、mysql等服务。

扫描主机系统版本

namp -sO 192.168.200.124

指纹识别

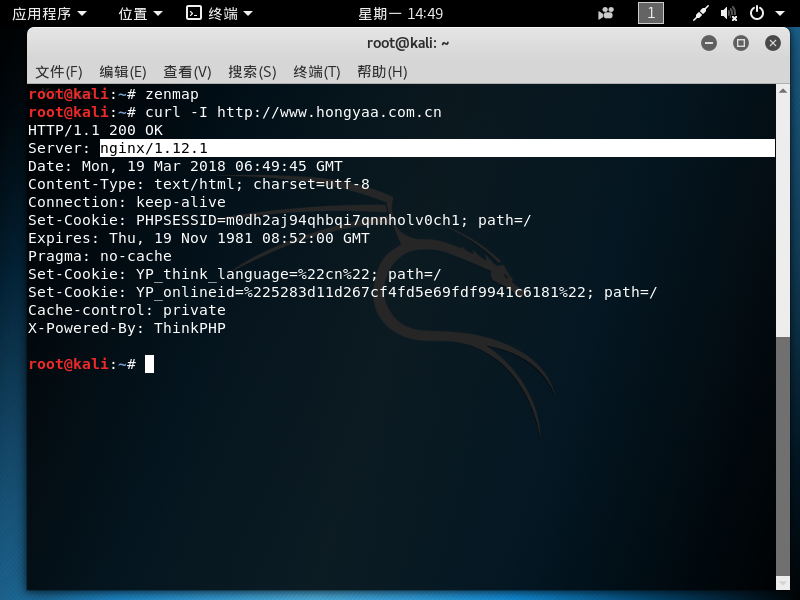

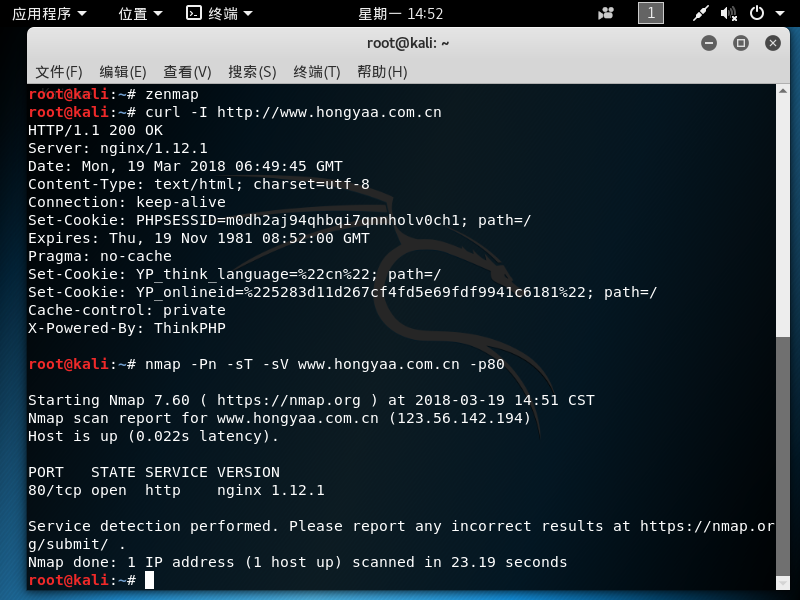

**1. Banner抓取 curl -I **

很多网站会修改banner或者禁止输出banner信息处理web服务器程序,很多ftp、smtp服务也会返回banner细腻。可以使用telnet命令链接端口进行探测。

Telnet <tatget-ip> <target-port>

2. zenamp 是nmap的图形界面,nmap的组合过滤规则可以使得扫描更具体。

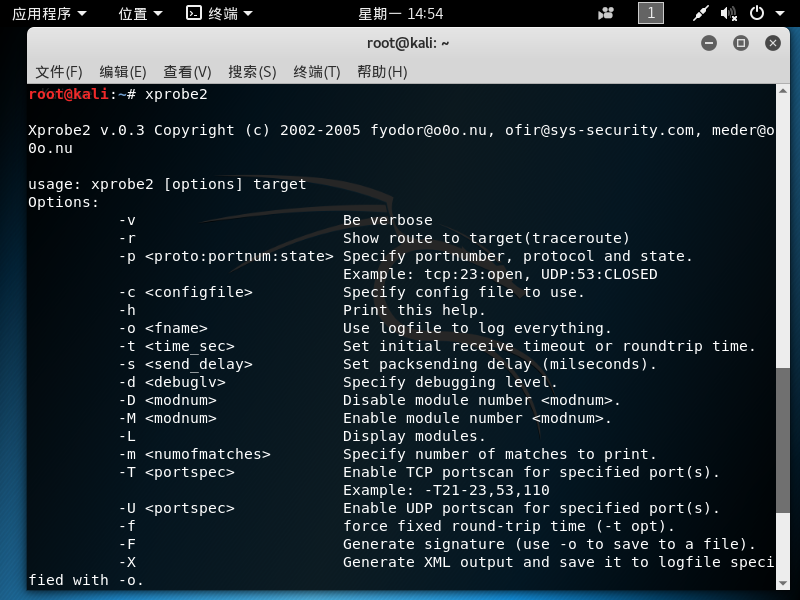

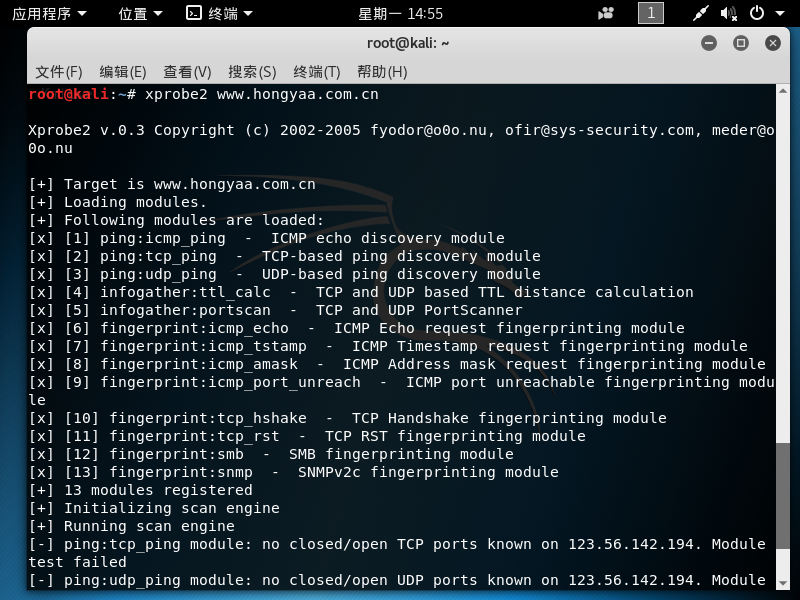

3.xprobe2

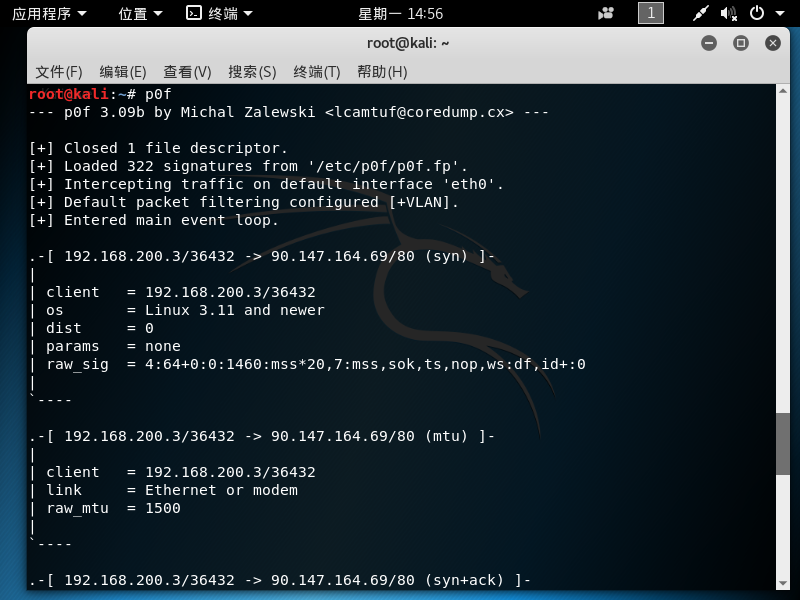

4.p0f

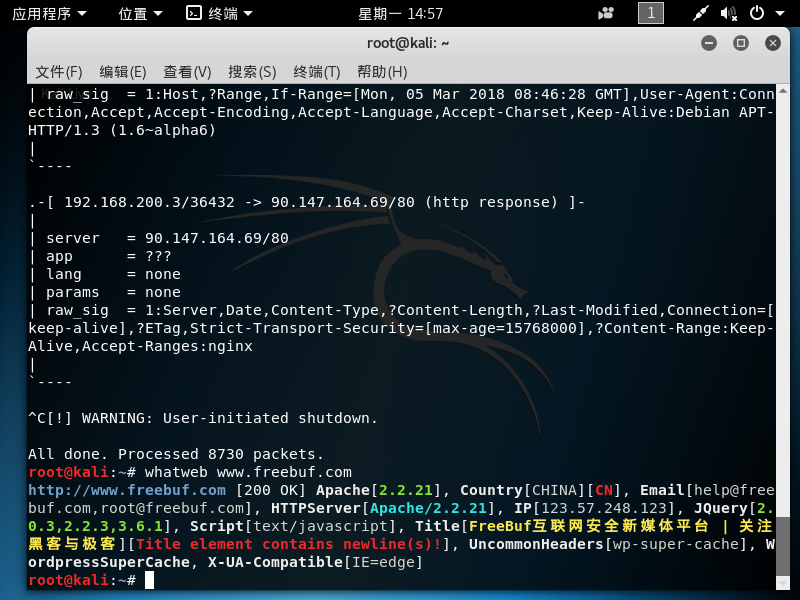

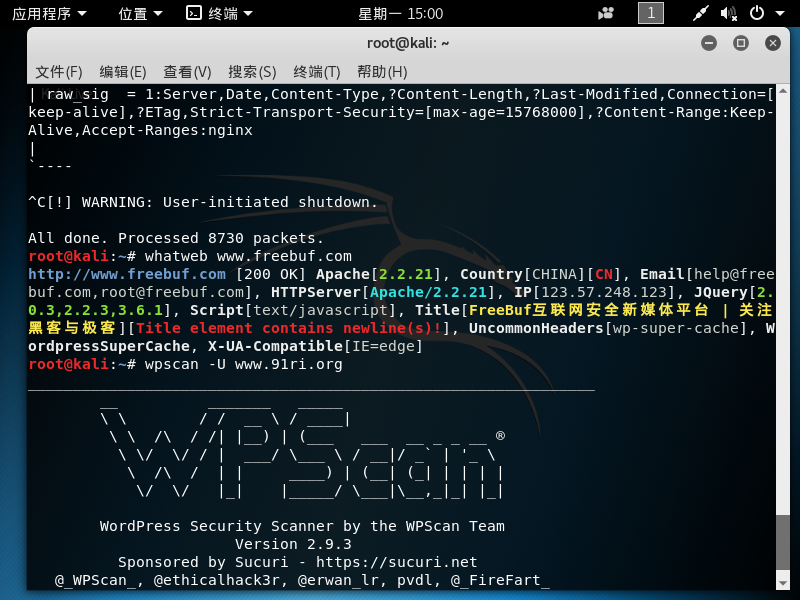

5. whatweb

6. wpscan

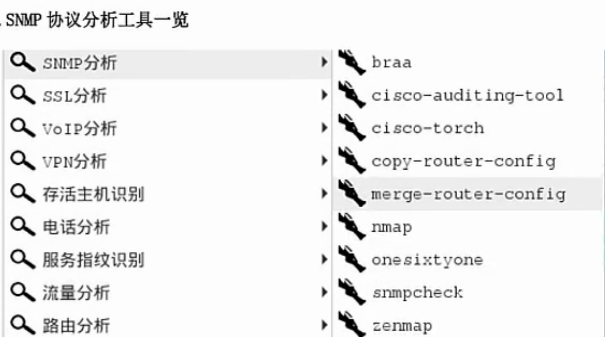

协议分析

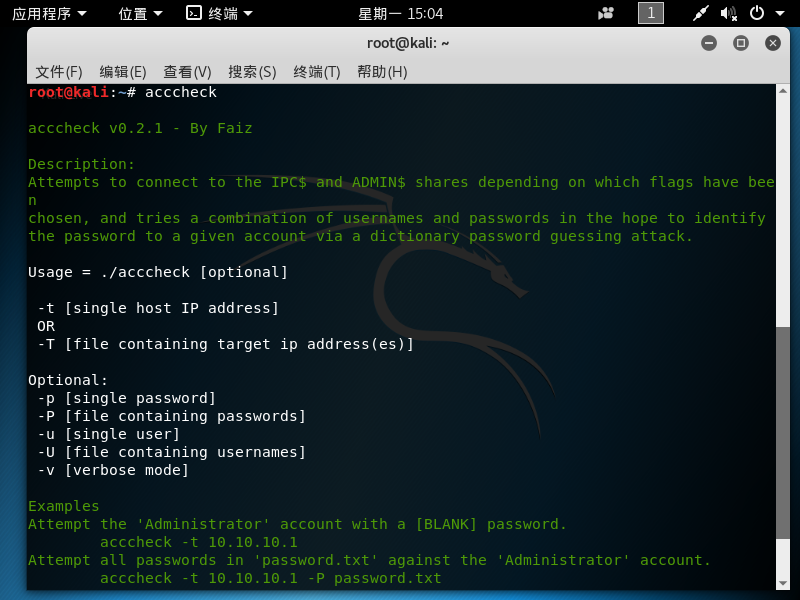

1. acccheck

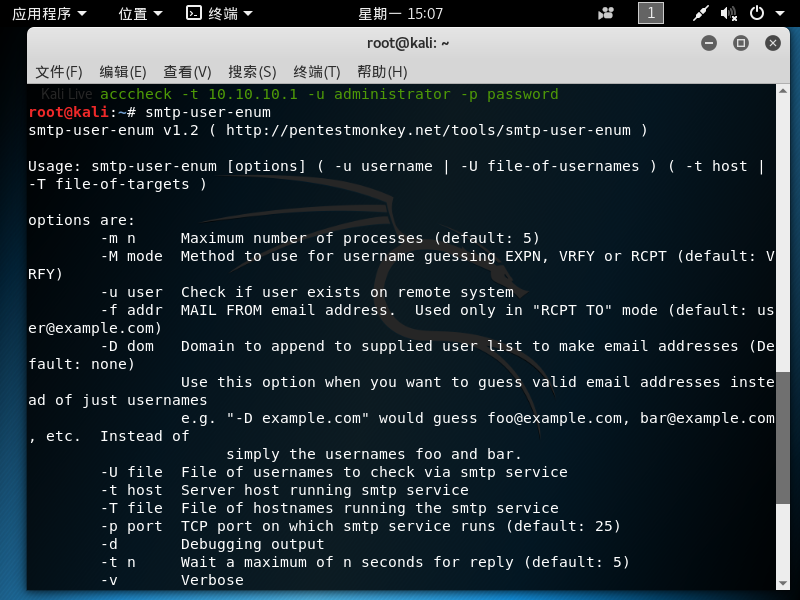

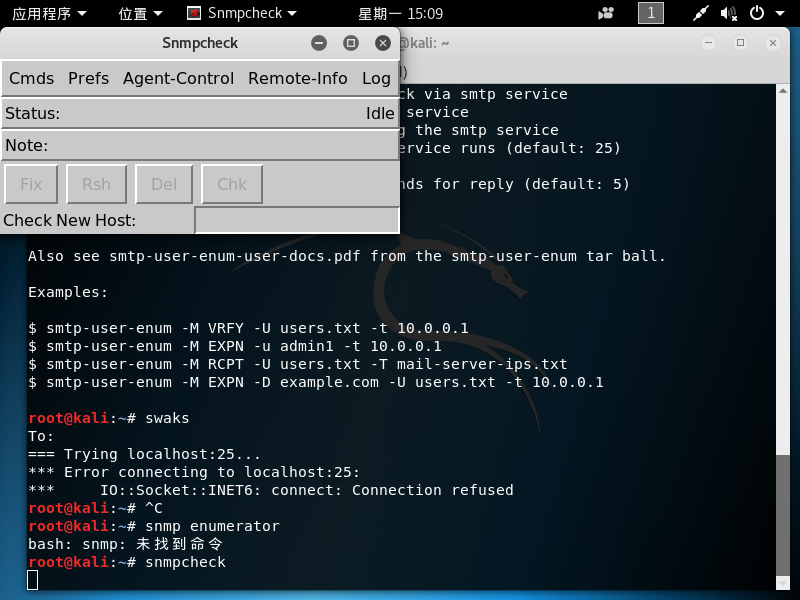

2.smtp-user-enum

- swaks,snmpcheck

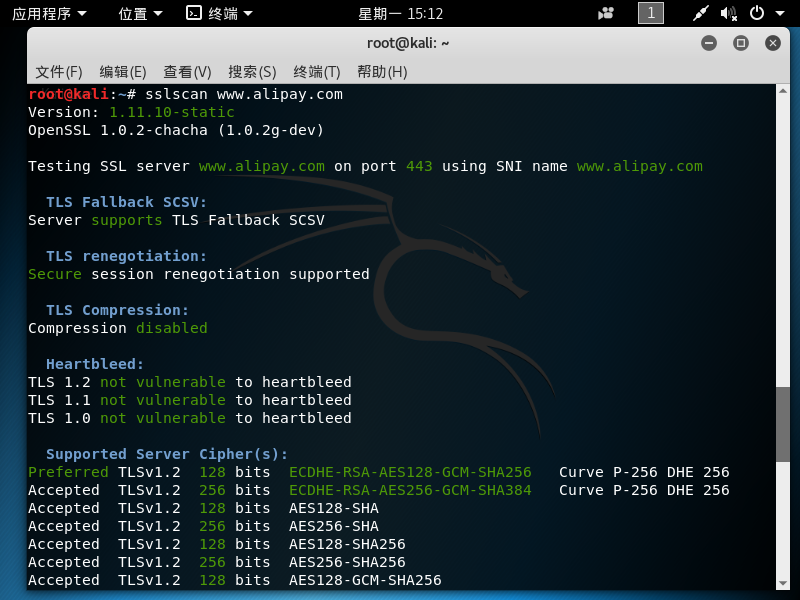

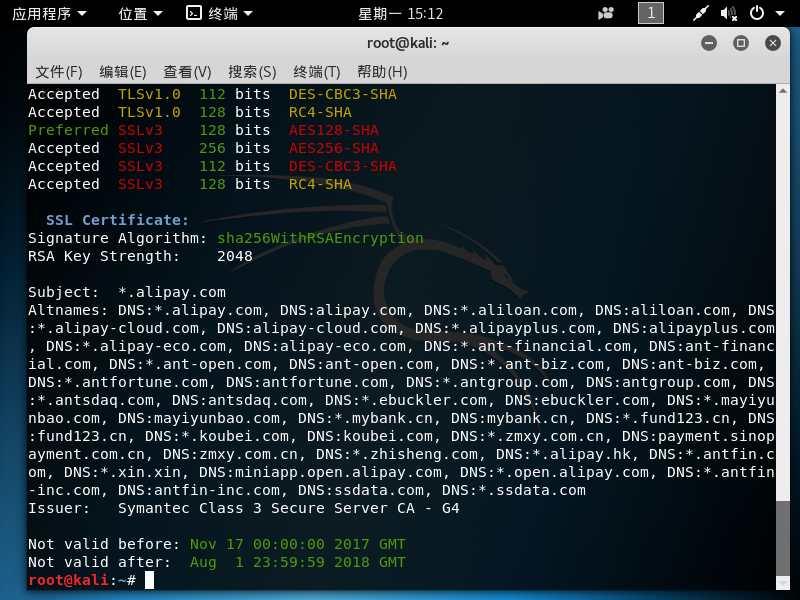

- sslscan

漏洞扫描Openvas安装和使用

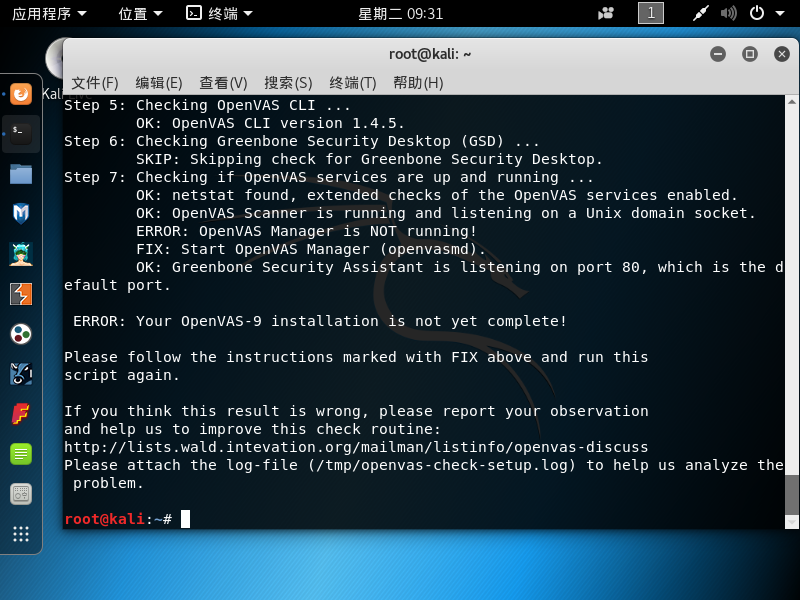

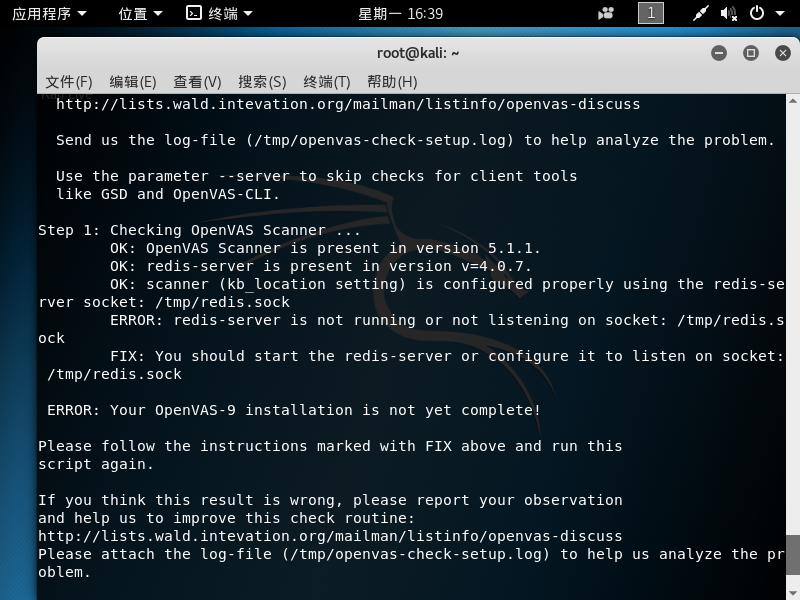

安装过程中出现的问题以及解决方法

按照给出的fix建议中进行修改

出现这个问题的原因是下载完成后没有进行setup

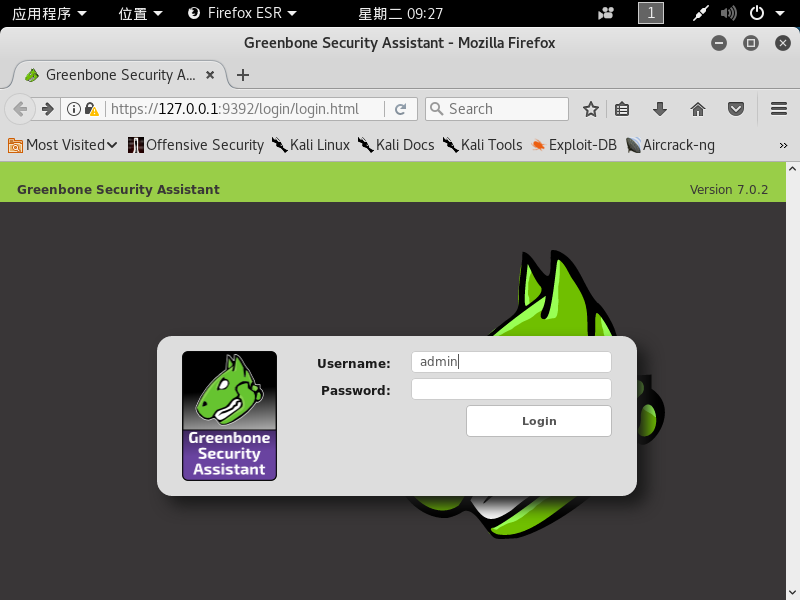

安装成功后出现如下界面

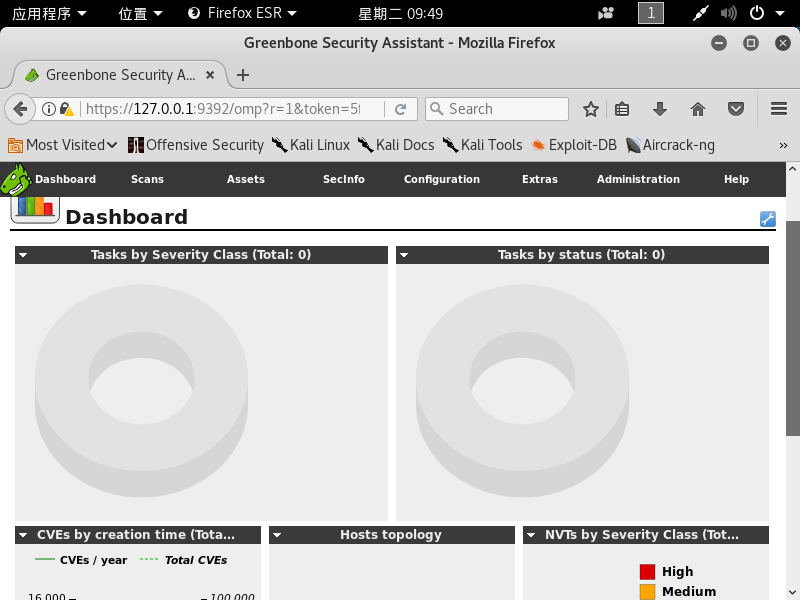

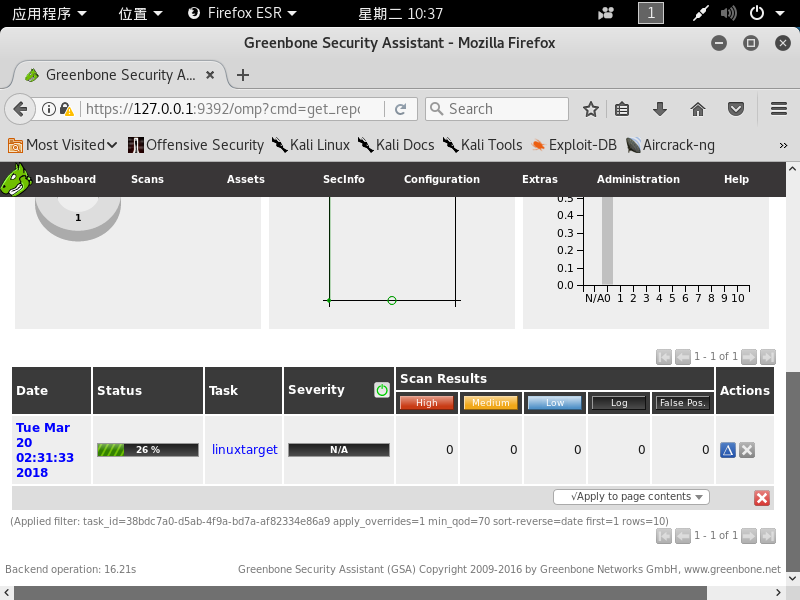

openvas扫描linux靶机过程

登陆openvas,进入此界面

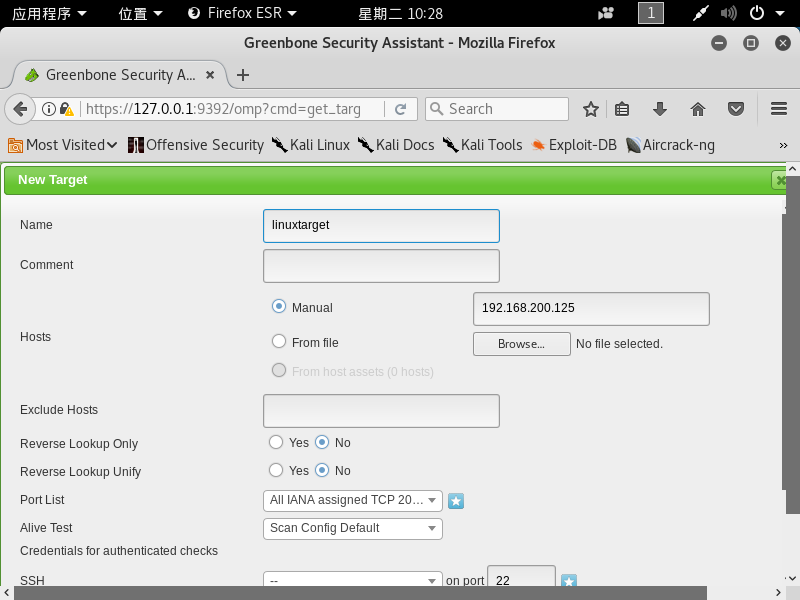

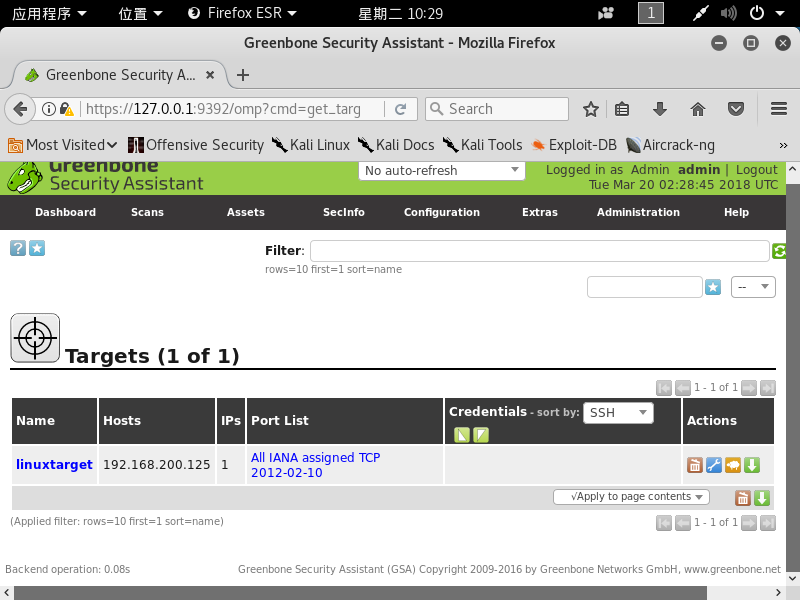

新建target

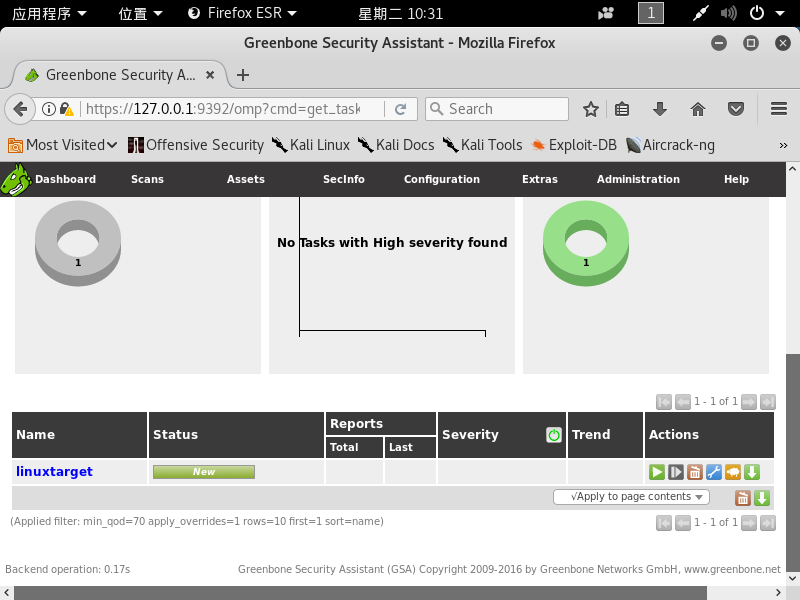

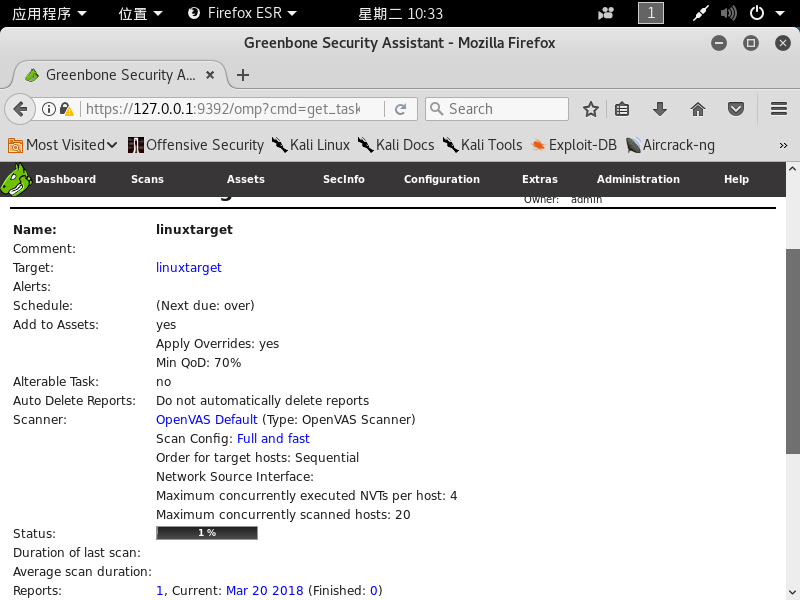

正在扫描target

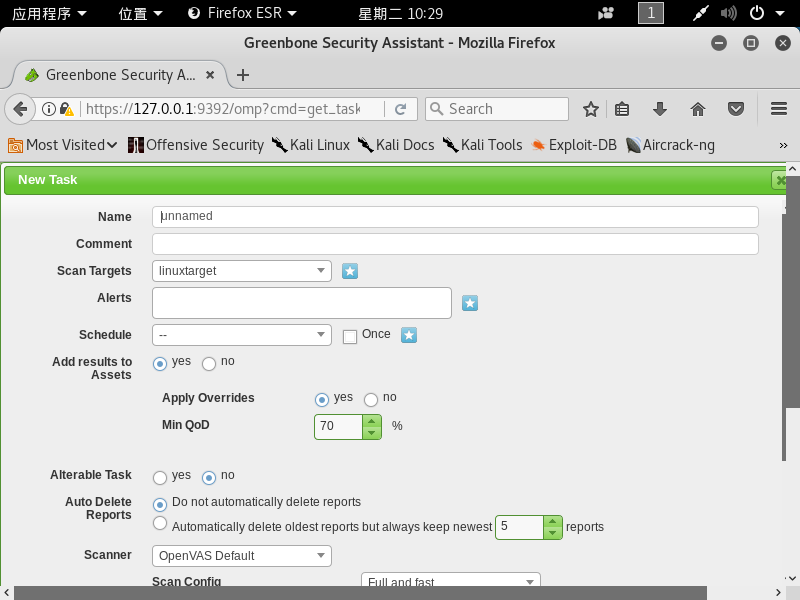

新建任务

查看扫描详情和状态。

网络信息收集技术(第三章)

网络基础知识学习

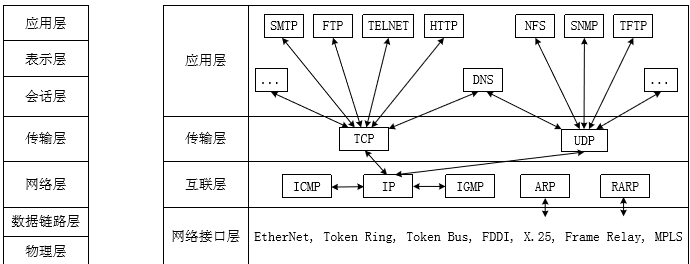

TCP/IP协议栈

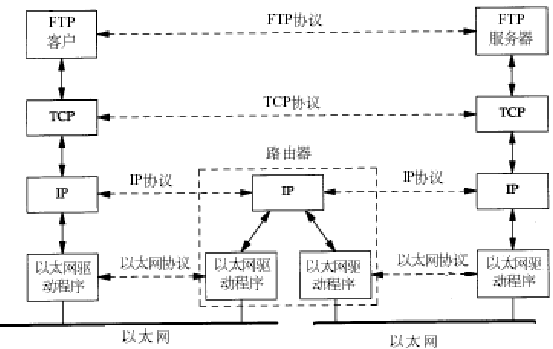

IP网络互连的原理

- 广播子网内部

-

- ARP地址解析

-

-

- 从IP地址到MAC地址的解析

-

- 子网间寻路由器

- -路由协议BGP,OSPF

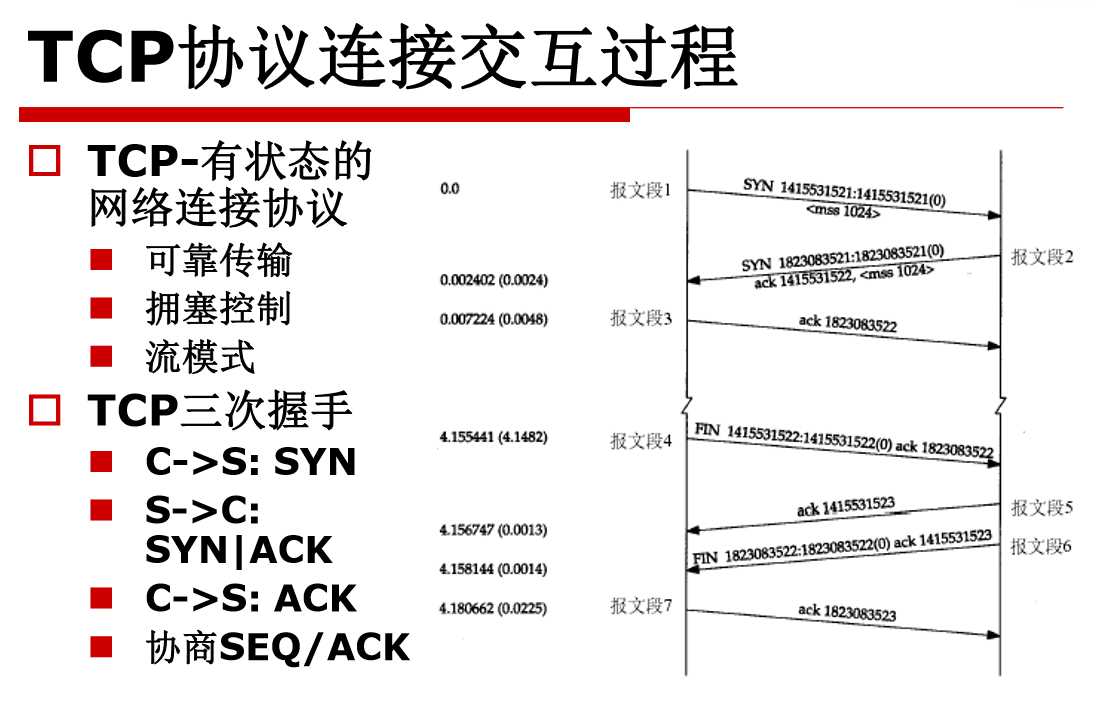

TCP协议连接交互过程

网络踩点

web搜索引擎提供了将Spider投放入网络中,通过超链接爬取网站上每个页面和文件将它们加入到检索数据库中,所以从这个数据库中快速有效地获得我们所需要的信息非常关键。

web搜索与挖掘

DNS和IP查询

- DNS/IP

-

- 因特网赖以运转的两套基础设施环境

-

- 因特网上的公共数据库中进行维护

-

- 层次化结构管理

- ICANN:因特网技术协调机构

-

- ASO: 地址支持组织, 负责IP地址分配和管理

-

- GNSO: 基本名称支持组织, 负责通用顶级域名分配

-

- CNNSO: 国家代码域名支持组织, 负责国家顶级域名分配

- 国内

-

- 公网: CNNIC, ISPs(电信,网通…), 域名服务商(万网)

-

- 教育网: CERNET, 赛尔网络, …

实践

这里我们就以google.com为例吧

通过DNS注册信息Whois查询,获得“DNS注册人及联系方式”,

首先访问

http://www.internic.net/whois.html,

输入域名google.com

进一步按照提示进入另一个网站

输入域名google.com

得到结果

使用nslookup获得“该域名对应IP地址”

首先打开控制端

执行nslookup google.com

得到6个ip地址

通过IP Whois查询,得到“IP地址注册人及联系方式”

首先打开网页http://ws.arin.net/whois/,

输入刚才得到的任意一个ip(这里我们选择74.125.115.147)

从Net Type是Direct Allocation 看来,该ip就是在arin注册的,但在这里我们没有得到想要的

通过IP2Location,得到“IP地址所在国家、城市和具体地理位置”

我们通过http://ip.itlearner.com/在线查询

输入ip

这里我们得到了美国,加利福尼亚州,山景市的信息

网络拓扑侦察

-

Traceroute – 路由跟踪

-

- 探测网络路由路径,可用于确定网络拓扑

-

- 主机发送TTL从1开始逐步增1的IP包,网络路径上路 由器返回ICMP TIME_EXECEEDED

-

- UNIX/Linux: traceroute Windows: tracert

-

- 穿透防火墙: traceroute -S -p53 TARGET_IP

-

- 图形化界面工具: VisualRoute, NeoTrace, Trout

-

网络侦察防范措施

-

- 路由器配置: 只允许特定系统响应ICMP/UDP数据包 -

-

- 网络入侵检测系统/网络入侵防御系统: Snort

-

- 虚假响应信息: RotoRouter

网络扫描

主机扫描(ping扫描,检查主机是否活跃)

- 传统ICMP Ping扫描

- ACK Ping扫描

- SYN Ping扫描

- UDP Ping扫描:到关闭端口

端口扫描

连接目标主机的TCP和UDP端口,确定哪些服务正在运 行即处于监听状态的过程

TCP连接扫描, SYN扫描

TCP连接扫描

调用connect() ,socket函数连接目标端,开放端口:完成完整的TCP三次握手(SYN, SYN|ACK, ACK),timeout/RST

关闭端口:SYN, RST

优势&弱势:无需特权用户权限可发起,目标 主机记录大量连接和错误信息,容易检测

SYN扫描,半开扫描(half-open scanning)

开放端口:攻击者SYN, 目标主机SYN|ACK,攻击者立即反馈RST包关闭连接

关闭端口:攻击者SYN, 目标主机RST

优势&弱势:目标主机不会记录未建立连接, 较为隐蔽,需根用户权限构建定制SYN包

隐蔽端口扫描

TCP连接扫描和SYN扫描并不隐蔽:防火墙会监控发往受限 端口的SYN包

隐蔽端口扫描通过构造特殊的TCP标志位,以躲避检测,同 时达成端口扫描目的

FIN扫描(只带FIN位), Null扫描(全为0), XMAS扫描 (FIN/URG/PUSH)

FTP弹射扫描:利用FTP代理选项达到隐蔽源地址

如何达成扫描目的 :

开放端口:标准TCP协议规范,接受这些伪造TCP包,丢弃, 无任何反馈

关闭端口:反馈RST包

Windows/Cisco等系统没有遵从规范,开放端口对于伪造 TCP包也反馈RST,这三种方法不适用

UDP端口扫描

对目标端口发送特殊定制的UDP数据报文

开放端口: UDP反馈

关闭端口: ICMP port unreachable报文

UDP端口扫描工具

UNIX: udp_scan, nmap -sU, nc -u -v -z -w2 HOST PORT_LIST

Win32: WUPS, ScanLine

系统类型检测(探查活跃主机的系统及开放网络服务的类型)

**主动-操作系统主动探测技术 **

操作系统主动探测技术

端口扫描

应用服务旗标攫取

主动协议栈指纹鉴别

主动协议栈指纹鉴别

被动-被动操作系统识别技术

被动操作系统识别技术

流量监听(开放端口): tcpdump, …

被动应用服务识别: PADS

被动协议栈指纹鉴别: siphon, p0f

被动协议栈指纹鉴别

漏洞扫描

Nessus 使用见作业3

网络查点

继网络踩点、扫描之后一项网络情报信息收集技术 网络查点:针对已知的弱点,对识别出来的服务进 行更加充分更具针对性的探查,来寻找真正可以攻 击的入口,以及攻击过程中可能需要的关键数据 与网络踩点、扫描的区别

与网络踩点技术的关键区别:攻击者的入侵程度

与网络扫描技术的关键区别:攻击者的针对性与信 息收集的目标性

旗标抓取(banner,telnet,netcat 见视频总结)

网络服务查点

通用网络服务

跨平台,常用服务

Web服务、FTP文件传输服务、POP3及SMTP电子邮件收发服务

FTP服务查点

控制协议TCP 21端口,没有任何加密,明文传输口令

匿名登录,甚至匿名上传与下载文件

FTP查点很简单:使用FTP客户端程序连接即可

FTP服务旗标、共享目录、可写目录等信息,可能还会提供 FTP帐户名等信息

查点后攻击:弱口令猜测与破解、已知FTP服务漏洞渗透攻击

SMTP电子邮件发送协议查点

最经典的网络服务查点技术之一

两类特殊指令VRFY和EXPN

VRFY指令:对合法用户的名字进行验证

EXPN指令:显示假名与邮件表实际发送地址

可验证和搜索邮件服务器上的活跃帐户

SMTP电子邮件发送协议查点危害

伪造更具欺骗性电子邮件,社会工程学攻击

探测SMTP服务器枚举出其中有效的电子邮件地址 列表,大量发生垃圾邮件

类Unix平台网络服务查点

RPC查点(TCP/UDP 111, 32771)

RPC远程过程调用:

- portmapper

- rpcbind

RPC查点工具:

rpcinfo -p HOST:枚举主机上提供的RPC服务

rpcdump(Windows平台运行) nmap -sS -sR HOST

RPC查点防御策略 Secure RPC, 111/32771端口防火墙过滤

Windows网络服务

NetBIOS网络基本输入输出系统服务:

- SMB文件与打印共享服务

- AD活动目录与LDAP轻量级目录访问协议

- MSRPC微软远过程调用服务

Windows平台网络服务查点

- NetBIOS主机查点

- SMB会话查点

- 目录查点

- MSRPC查点

NetBIOS网络查点

列出网络上的工作组和域:

net view /domain

列出指定组/域中的所有计算机:

net view /domain:DOMAIN_NAME

NetBIOS网络查点查点域控制器

C:\ProgramFiles\SupportTools>nltest/dclist:I****OM Get list of DCs in domain 'I*****OM' from '\\I***DC1'.

i***dc1.i****om.i***.pku.edu.cn[PDC] [DS] Site:

Default-First-Site-Name

i***dc01.i****om.i***.pku.edu.cn [DS] Site:

Default-First-Site-Name The command completed

successfully

NetBIOS网络查点查点主机上的NetBIOS名字表

E:\>nbtstat –A 172.**.**.175

SMB会话查点过程

建立”空会话”

C:\ >net use \\172.*.*.175\IPC$ "" /u:""

查点主机共享资源

net view \\HOST

注册表查点工具

Windows Resource Kit中的regdmp工具

DumpSec的“Dump Services”

信任域与用户查点,

使用nltest查点受信任域

nltest /server: SERVER_NAME

nltest /trusted_domain

实践作业

1.通过搜索引擎搜索自己在互联网上的足迹,并确认是否存在敏感信息泄露问题

(通过自己曾用过的社交平台的账号看到自己以前的留言记录交友记录,或者用自己相关的文字信息找到自己很多年前的事情,敏感信息有部分泄露)

2.使用nmap扫描靶机,给出靶机环境的配置情况(参见上面nmap使用)

3.使用Nessus扫描特定靶机,给出靶机环境上的网络服务及安全漏洞

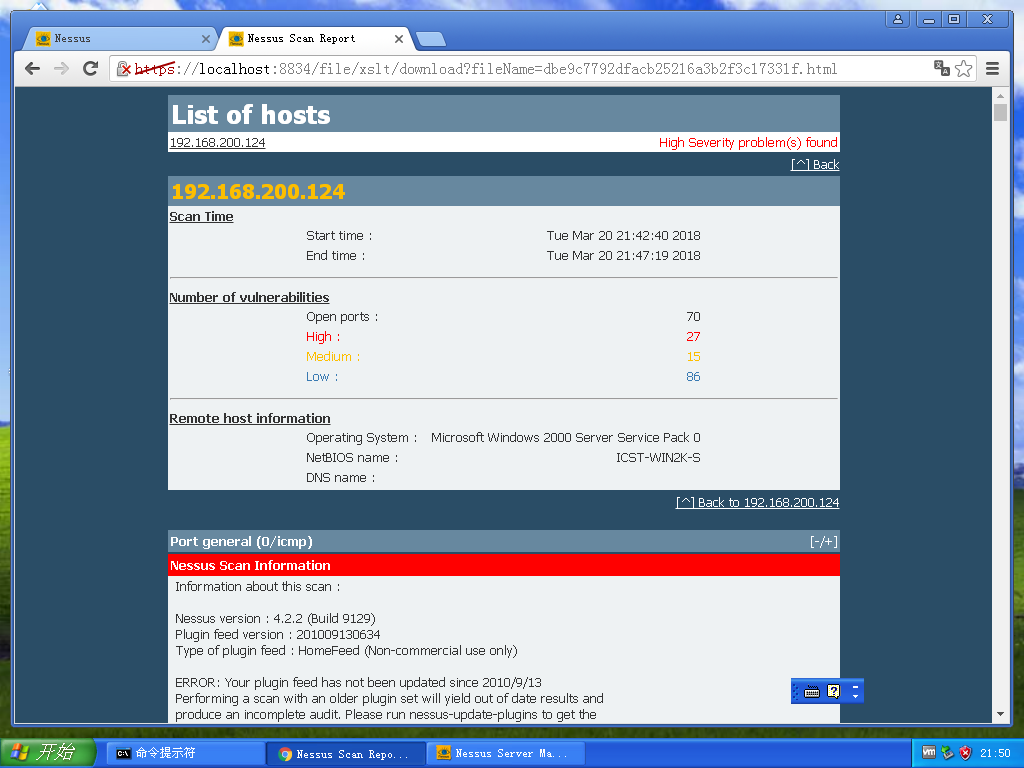

环境是windows,工具是nessus

在浏览器上输入本机ip和端口号8834进入nessus扫描界面,在登陆之前在Nessus管理中添加账号密码,用新添加的账号密码进行登陆。

进入界面,上面分别是扫描报告,扫描,策略

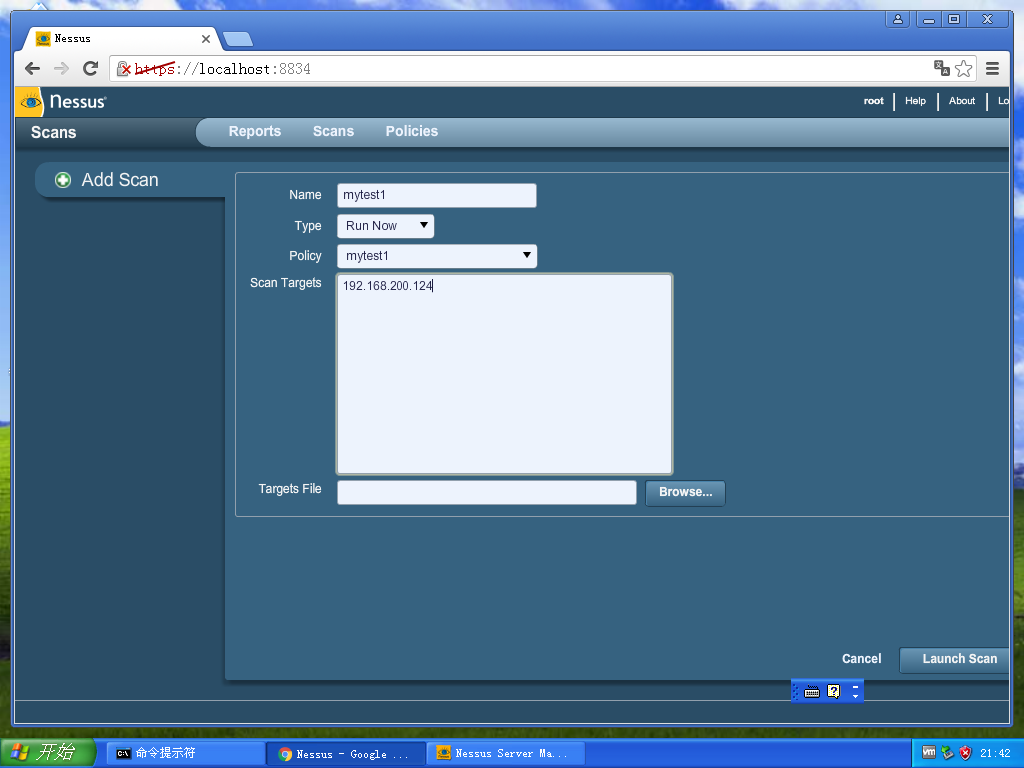

进入policies选项卡设置用户名,其余均默认,回到scan新建扫描

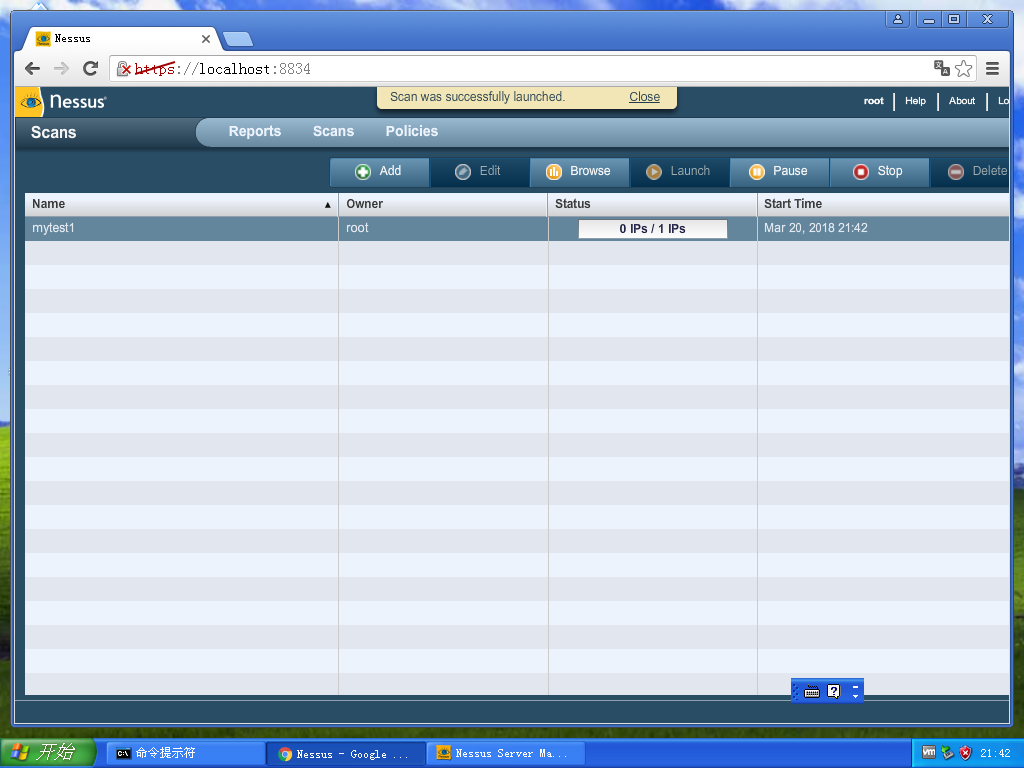

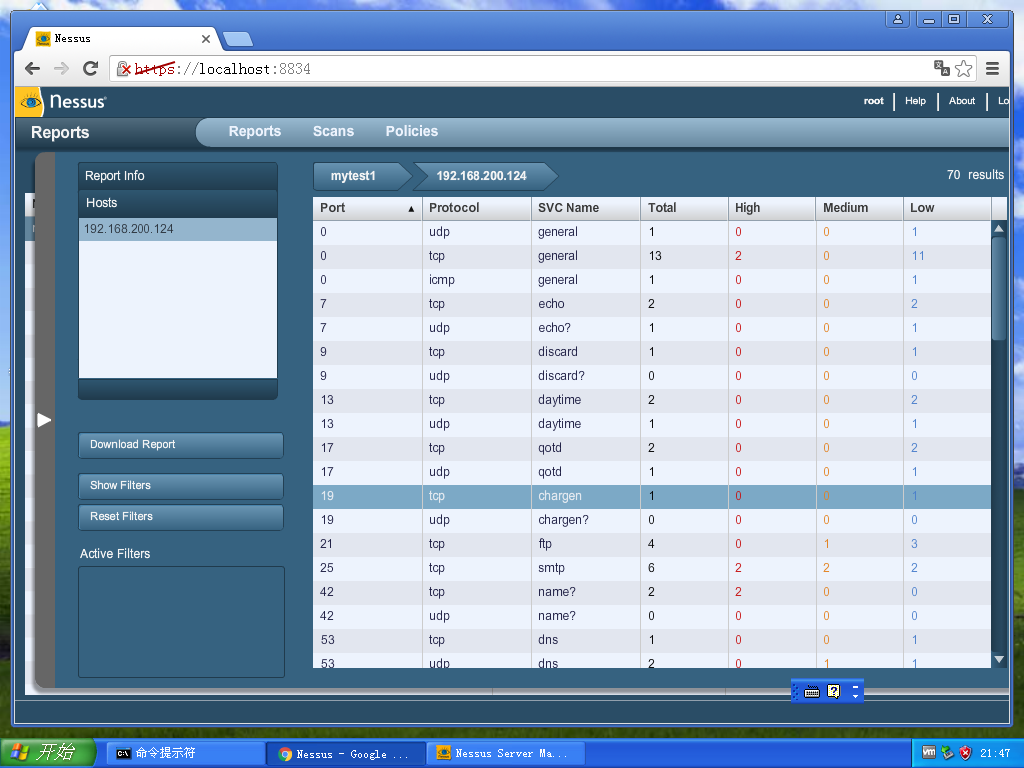

如图即为扫描windows靶机

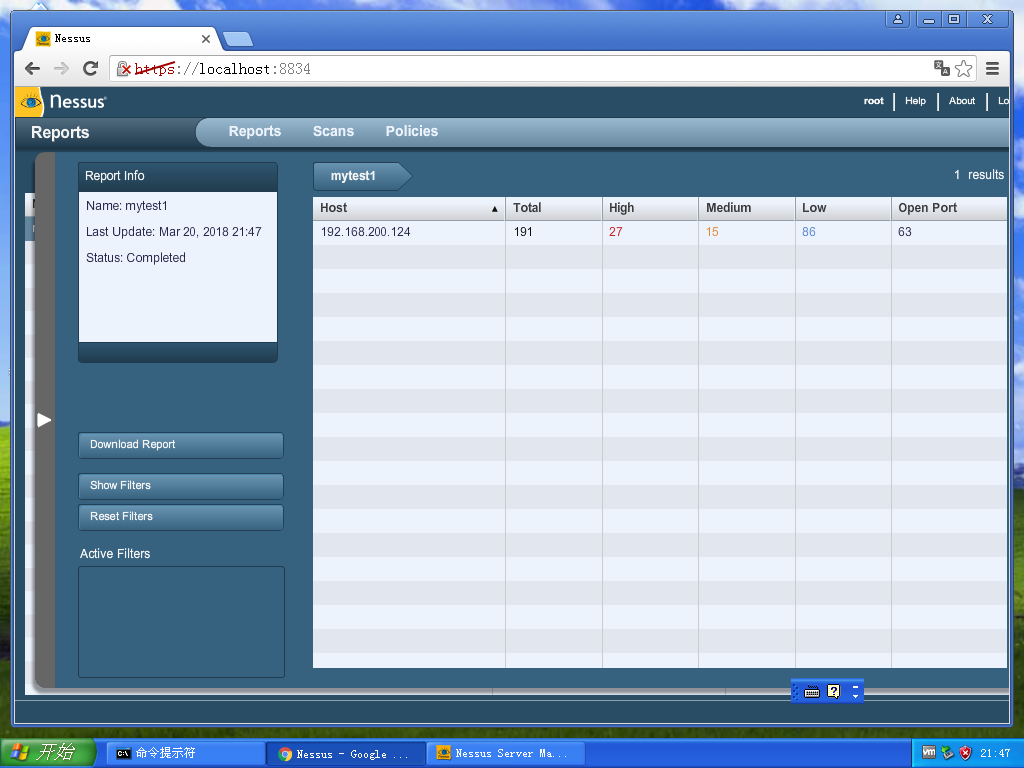

扫描完成后,会看到靶机的安全漏洞

将扫描结果保存,html格式的可以直接在网页上打开看到扫描结果