链接:https://pan.baidu.com/s/1qstCSM9nO95tFGBsnYFYZw

提取码:w6ih

上面是工具 需要java jdk 在1.8.5 以上 实验环境windows

在K8_CS_3.12cobaltstrike 目录下允许cmd 在cmd 执行

TeamServer.exe 192.168.11.247 你的密码

回车

点击CobaltStrike.exe(win)

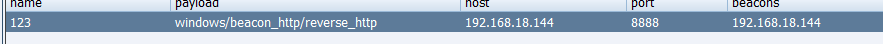

添加监听列表

添加监听列表

步骤

cobalt strike-->listeners-->add

windows/beacon_*/* windows/beacon_*/*是Cobalt Strike自带的模块,包括dns,http,https,smb四种方式的监听器。支持的是beacon类型的会话。

windows/foreign/* windows/oreign/*为外部监听器,即msf或者Armitage的监听器。

设置攻击方式

attacks-->packages-->

HTML Application 生成恶意的HTA木马文件;

MS Office Macro 生成office宏病毒文件;

Payload Generator 生成各种语言版本的payload;

USB/CD AutoPlay 生成利用自动播放运行的木马文件;

Windows Dropper 捆绑器,能够对文档类进行捆绑;

Windows Executable 生成可执行exe木马;

Windows Executable(S) 生成无状态的可执行exe木马

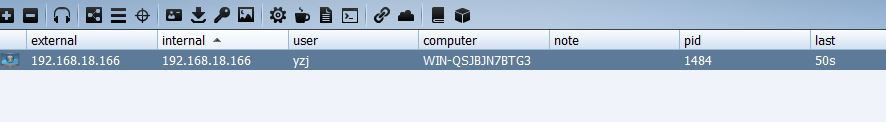

选倒数第二个 生成后复制给目标机子 诱使点击

成功抓到