Service

service的概念

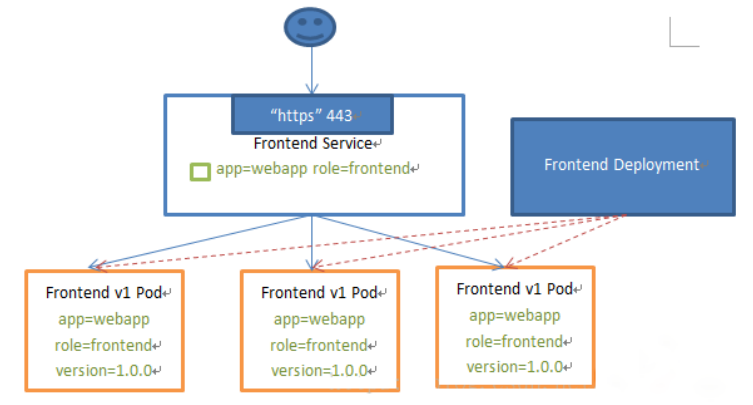

Kubernetes Service定义了这样一种抽象:一个Pod的逻辑分组,一种可以访问它们的策略-通常称为微服务。这一组Pod能够被Service访问到,通常是通过Label selector

Service能够提供负载均衡的能力,但是在使用上有以下限制:

-

只提供4层负载均衡能力,而没有7层功能,但有时我们可能需要更多的匹配规则来转发请求,这点上4层负载均衡是不支持的

Service的类型

Service在K8s中有以下四种类型

-

Clusterlp:默认类型,自动分配一个仅cluster内部可以访问的虚拟IP

-

NodePort:在ClusterlP基础上为Service在每台机器上绑定一个端口,这样就可以通过: Nodeport来访问该服务

-

LoadBalancer:在NodePort的基础上,借助cloud provider创建一个外部负载均衡器,并将请求转发到: NodePort

-

ExternalName:把集群外部的服务引入到集群内部来,在集群内部直接使用。没有任何类型代理被创建这只有kubernetes 1.7或更高版本的kube-dns才支持

VIP和Service代理

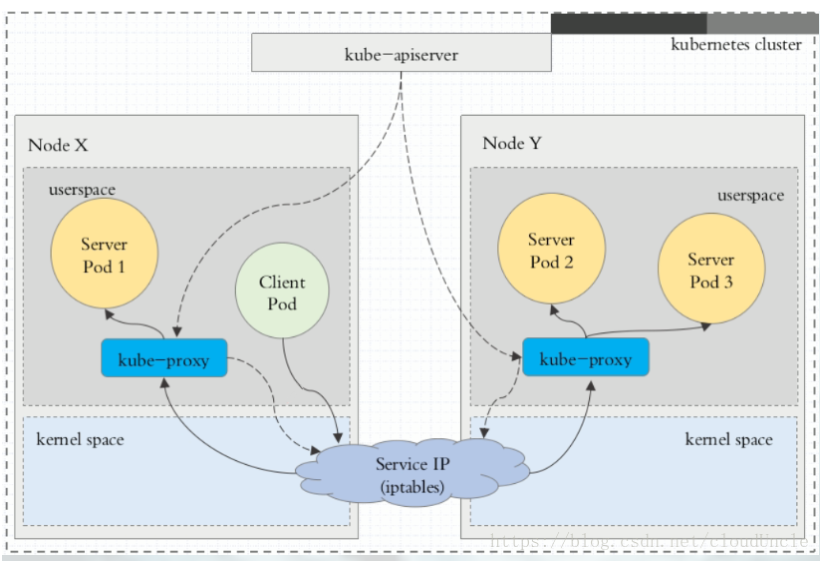

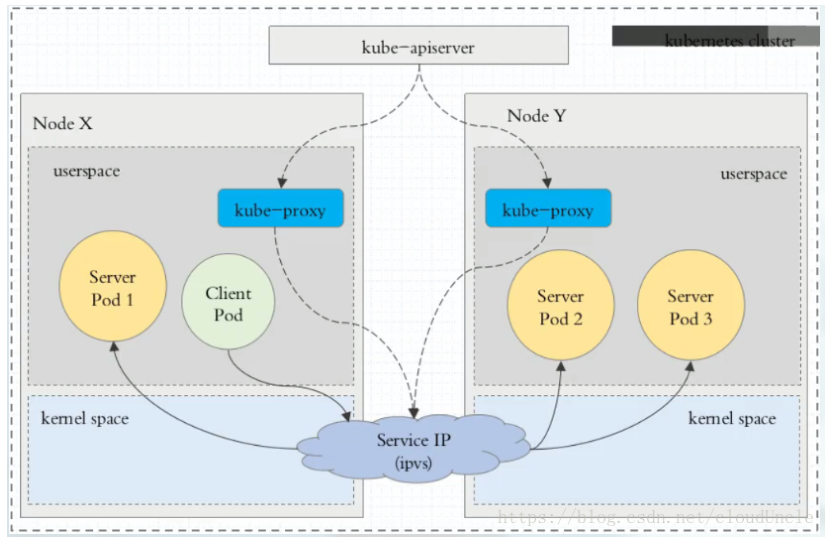

在Kubernetes集群中,每个Node运行一个kube-proxy进程。kube-proxy负责为Service实现了一种 VIP (虚拟IP)的形式,而不是ExternalName的形式。在Kubernetes v1.0版本,代理完全在userspace.在 Kubernetes v1.1版本,新增了iptables代理,但并不是默认的运行模式。从Kubernetes v1.2起,默认就是 iptables代理。在Kubernetes v1.8.0-beta.0中,添加了ipvs代理 在Kubernetes 1.14版本开始默认使用ipvs代理

在Kubernetes v1.0版本, Service是"4层" (TCP/UDP over IP)概念。在Kubernetes v1.1版本,新增了 Ingress API (beta版) ,用来表示"7层" (HTTP)服务

!为何不使用round-robin DNS? 会缓存ip等信息

代理模式的分类

Ⅰ、userspace代理模式

Ⅱ、 iptablesf理模式

Ⅲ、ipvs代理模式

这种模式, kube-proxy会监视Kubernetes Service对象和Endpoints ,调用netlink接口以相应地创建 ipvs规则并定期与Kubernetes Service对象和Endpoints对象同步ipvs规则,以确保ipvs状态与期望致。访问服务时,流量将被重定向到其中一个后端Pod

与iptables类似, ipvs于netfilter的hook功能,但使用哈希表作为底层数据结构并在内核空间中工作。这意味着ipvs可以更快地重定向流量,并且在同步代理规则时具有更好的性能。此外, ipvs为负载均衡算法提供了更多选项,例如:

-

rr:轮询调度

-

lc :最小连接数

-

dh:目标哈希

-

sh: 源哈希

-

sed: 最短期望延迟

-

ng:不排队调度

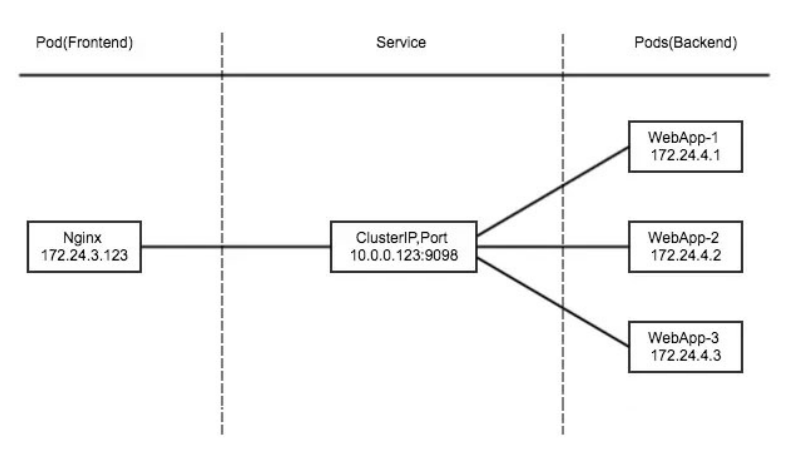

ClusterlP

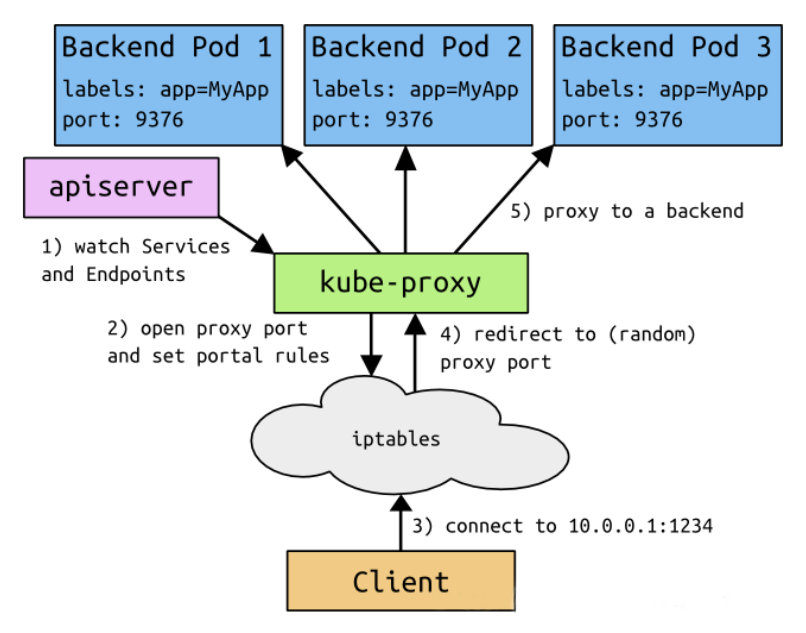

clusterlP主要在每个node节点使用iptables,将发向clusterlP对应端口的数据,转发到kube-proxy中。然后kube-proxy自己内部实现有负载均衡的方法,并可以查询到这个service下对应pod的地址和端口,进而把数据转发给对应的pod的地址和端口

为了实现图上的功能,主要需要以下几个组件的协同工作:

-

apiserver用户通过kubectl命令向apiserver发送创建service的命令, apiserver接收到请求后将数据存储到etcd中

-

kube-proxy kubernetes的每个节点中都有一个叫做kube-porxy的进程,这个进程负责感知service, pod的变化,并将变化的信息写入本地的iptables规则中

-

iptables使用NAT等技术将virtuallP的流量转至endpoint中

创建myapp-deploy.yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: myapp-deploy

namespace: default

spec:

replicas: 3

selector:

matchLabels:

app: myapp

release: stabel

template:

metadata:

labels:

app: myapp

release: stabel

env: test

spec:

containers:

- name: myapp

image: wangyanglinux/myapp:v2

imagePullPolicy: IfNotPresent

ports:

- name: http

containerPort: 80

创建service信息--vim myapp-service.yaml

apiVersion: v1

kind: Service

metadata:

name: myapp

namespace: default

spec:

type: ClusterIP

selector:

app: myapp

release: stabel

ports:

- name: http

port: 80

targetPort: 80

Headless Service

有时不需要或不想要负载均衡,以及单独的Service IP,遇到这种情况,可以通过指定Cluster IP(spec.clusterlP)的值为"None"来创建Headless Service,这类Service并不会分配Cluster IP, kube proxy不会处理它们,而且平台也不会为它们进行负载均衡和路由

apiVersion: v1

kind: Service

metadata:

name: myapp-headless

namespace: default

spec:

selector:

app:myapp

clusterIP: "None"

ports:

- port: 80

targetPort: 80

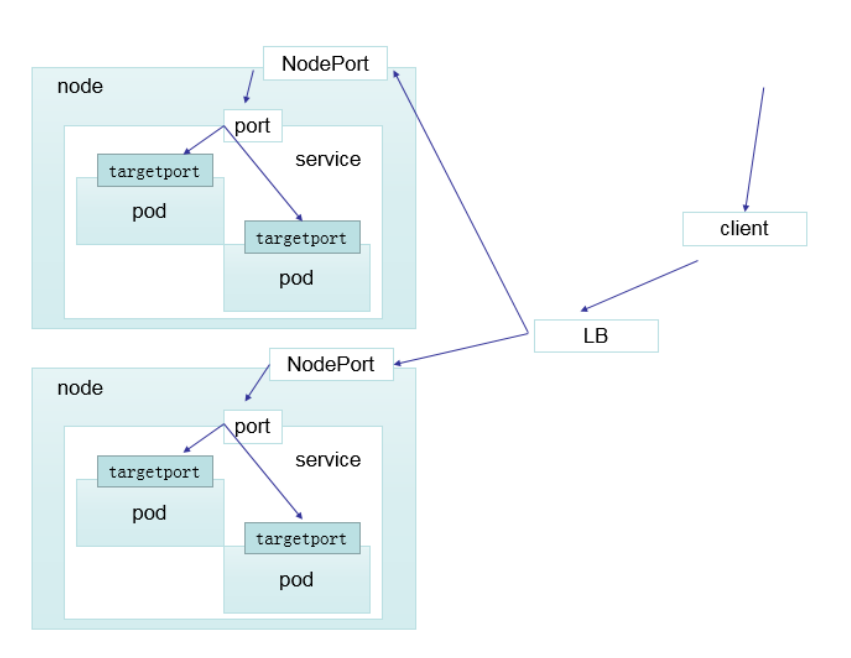

nodePort

nodePort的原理在于在node上开了一个端口,将向该端口的流量导入到kube-proxy,然后由kube-proxy进一步到给对应的pod

apiVersion: v1

kind: Service

metadata:

name: myapp

namespace: default

spec:

type: NodePort

selector:

app: myapp

release: stabel

ports:

- name: http

port: 80

targetPort: 80

ipvsadm -Ln ip地址

yum -y install bind-utils 安装dig命令

dig -t A myapp-headless.default.svc.cluster.local. @10.96.0.10

netstat -anpt | grep :20715

查询流程

iptables -t nat -nvL

KUBE-NODEPORTS

loadBalancer

loadBalancer和nodePort其实是同一种方式。区别在于loadBalancer比nodePort多了一步,就是可以调用 cloud provider去创建LB来向节点导流

ExternalName

这种类型的Service通过返回CNAME和它的值,可以将服务映射到externalName字段的内容(例如: hub.atguigu.com ), ExternalName Service是Service的特例,它没有selector,也没有定义任何的端口和 Endpoint,相反的,对于运行在集群外部的服务,它通过返回该外部服务的别名这种方式来提供服务

kind: Service

apiVersion: v1

metadata:

name: my-service-1

namespace: default

spec:

type: ExternalName

externalName: hub.atguigu.com

资料信息

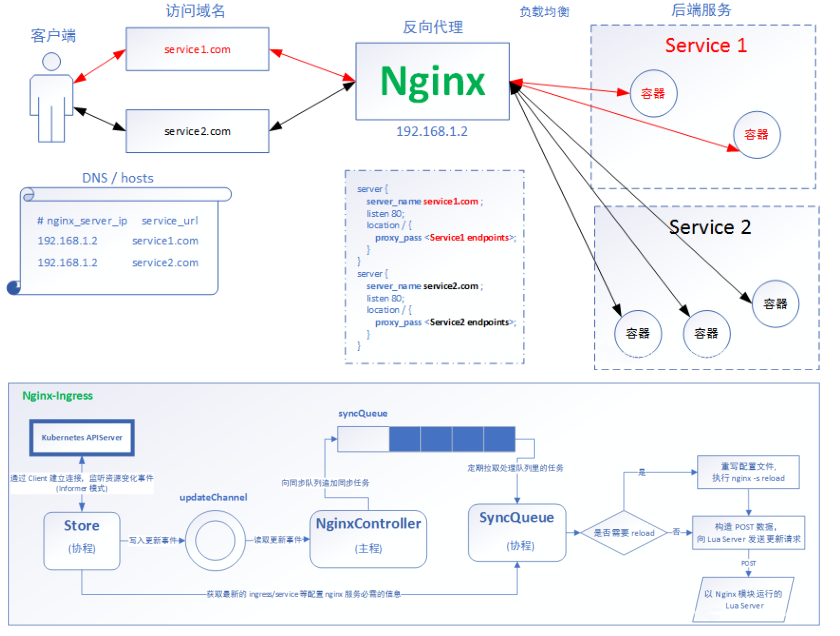

Ingress-Nginx github地址: https://github.com/kubernetes/ingress-nginxI

ngress-Nginx官方网站: https://kubernetes.github.io/ingress-nginx/

部署Ingress-Nginx

kubect1 apply -f mandatory.yam1

kubectl apply -f service-nodeport.yaml

kubectl apply -f https://raw.githubusercontent.com/kubernetes/ingress-nginx/master/deploy/static/mandatory.yaml

wget https://raw.githubusercontent.com/kubernetes/ingress-nginx/master/deploy/static/mandatory.yaml

wget https://raw.githubusercontent.com/kubernetes/ingress-nginx/master/deploy/static/mandatory.yaml

kubectl apply -f https://raw.githubusercontent.com/kubernetes/ingress-nginx/master/deploy/static/mandatory.yaml

kubectl apply -f https://raw.githubusercontent.com/kubernetes/ingress-nginx/master/deploy/static/provider/baremetal/service-nodeport.yaml

wget https://raw.githubusercontent.com/kubernetes/ingress-nginx/master/deploy/static/provider/baremetal/service-nodeport.yaml

kubectl apply -f https://raw.githubusercontent.com/kubernetes/ingress-nginx/master/deploy/static/provider/baremetal/service-nodeport.yaml

docker save -o ingress.contr.tar quay. io/kubernet es-ingress-controller/nginx-ingress-controller:0.25.0 将镜像封装

tar -zcvf ingress.contr.tar.gz ingress.contr.tar 压缩

sz ingress.contr.tar.gz 导出

rz 导入

tar -zxvf ingree.contro.tar.gz 解压

docker load -i ingree.contro.tar docker将压缩镜像导入

Ingress HTTP代理访问

deployment, Service, Ingress Yaml文件

apiVersion: extensions/v1beta1

kind: Deployment

metadata:

name: nginx-dm

spec:

replicas: 2

template:

metadata:

labels:

name: nginx

spec:

containers:

- name: nginx

image: wangyanglinux/myapp:v1

imagePullPolicy: IfNotPresent

ports:

- containerPort: 80

---

apiVersion: v1

kind: Service

metadata:

name: nginx-svc

spec:

ports:

- port: 80

targetPort: 80

protocol: TCP

selector:

name: nginx

---

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: nginx-test

spec:

rules:

- host: www1.atguigu.com

http:

paths:

- path: /

backend:

serviceName: nginx-svc

servicePort: 80

Ingress HTTPS代理

访问创建证书,以及cert存储方式

openssl req -x509 -sha256 -nodes -days 365 -newkey rsa:2048 -keyout tls.key -out tls.crt -subj "/CN=nginxsvc/0=nginxsvc"

kubectl create secret tls tls-secret --key tls.key --cert tls.crt

deployment, Service, Ingress Yaml文件

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: nginx-test

spec:

tls:

- hosts:

- www3.atguigu.com

secretName: tls-secret

rules:

- host: www3.atguigu.com

http:

paths:

- path: /

backend:

serviceName: nginx-svc

servicePort: 80

Nginx进行BasicAuth

yum -y install httpd

htpasswd -c auth foo

kubectl create secret generic basic-auth --from-file=auth

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: ingress-with-auth

annotations:

nginx.ingress.kubernetes.io/auth-type: basic

nginx.ingress.kubernetes.io/auth-secret: basic-auth

nginx.ingress.kubernetes.io/auth-realm: 'Authentication Required - foo'

spec:

rules:

- host: foo2.bar.com

http:

paths:

- path: /

backend:

serviceName: nginx-svc

serviceport: 80

Nginx进行重写

kubectl get ingress

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: nginx-test

annotations:

nginx.ingress.kubernetes.io/rewrite-target: http://foo.bar.com:31795/hostname.html

spec:

rules:

- host: foo10.bar.com

http:

paths:

- path: /

backend:

serviceName: nginx-svc

servicePort: 80