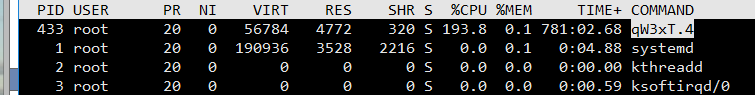

查了一下。是个挖矿病毒,cpu 占用巨高 。杀了又有守护进程启动。网上有些杀死这个病毒的办法,大家可以试试。但是不确定能杀死。 建议直接重装系统。

然后,说说这货怎么传播的。 他通过redis 。目前中毒的 共同点就是 安装了 redis 并且没有设置密码。 而且都是阿里云。 查看一下中毒时间。大概在网上 3 点。明显了,有人 利用redis 的 漏洞。固定在 去请求 阿里云的内网网ip。找有3306 端口,并且没有 设置 密码的 ecs。然后植入病毒。 我本人已经总招两次了。

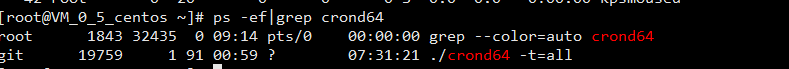

私人测试服务器又中招了,因为我安装了 git 并且,用户名和密码都是git 。 并且没有 禁用git 这个账户的登陆。

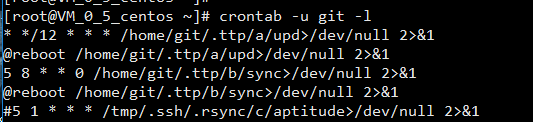

自己尝试了一下 清理 ,先修改 git 账户的密码(我还是想用密码登陆 ) ,然后 删除了 root 和 git 用户下面你的所有定时任务。

passwd git

crontab -u root -r

crontab -u git -r

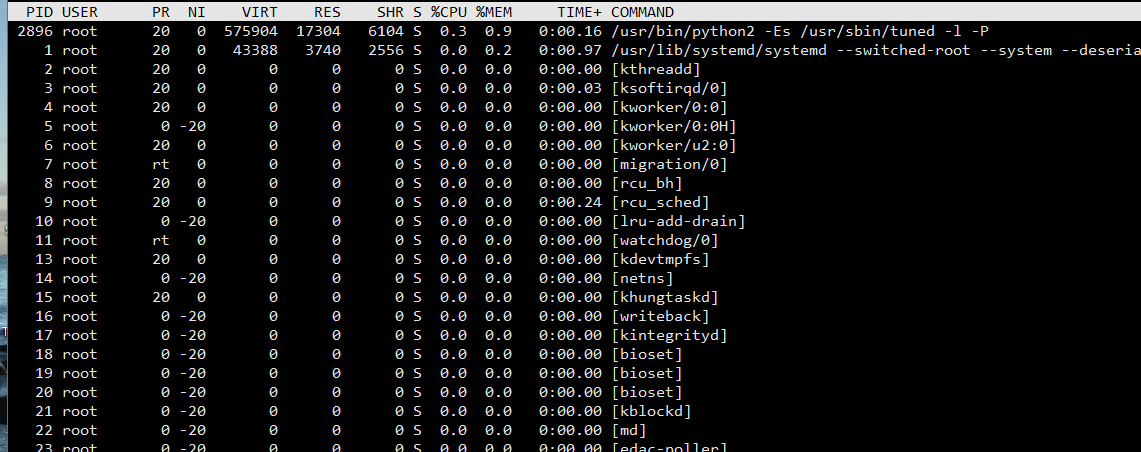

然后重启。 发现 没有cpu 的 高占用了。

好像是 没了 ,但是这东西不确定,先观测几天吧。可能应为我这边是一个 普通的 没有超管权限的 git 账户 被暴力破解。挖矿病毒 权限有限,能做的不多,容易清除。

下面是 腾讯给我的 的短信:

【腾讯云】安全提醒:您的服务器10.31.0.5(开发商账号:451740146 instance-id:ins-dxpmixsb 地域:成都)检测到存在未处理的来自 193.201.224.12 的暴力破解成功事件。您的服务器疑似被黑客入侵,请即刻前往云镜控制台查看详细信息并参照 http://url.cn/5AnEx6J 进行处理。

总结:即便是测试服务器也要提高安全意识。不要用 默认端口还不设置密码。