安全相关论文--Security and Dependability

所参考的文献来自于Kreutz D, Ramos F M V, Esteves Verissimo P, et al. Software-Defined Networking: A Comprehensive Survey[J]. Proceedings of the IEEE, 2015, 103(1):10-13.

一些论文

安全性和可靠性:

- 【access control, firewalling,middleboxes as middlepipes 】27 100 326 328 337

- DoS attacks detection and mitigation, traffic anomaly detection 325 336

- random host mutation 326 331

- flow rule prioritization, security

- services composition, protection against traffic overload,and protection against malicious administrators 199 201 259 322 330

使用SDN来改善网络安全:

- security policies enforcement [100]

- SDN应用于DDOS洪泛攻击和主动性攻击325 321

改进SDN本身的安全性:

- 一些关键的威胁:201 259 359

- 与SDN安全有关的一些应用:259

- 安全性和可靠性仍然是需要关注的话题 359 506 507

- 在基于openflow的网络上的安全问题和威胁 194 201 509-514

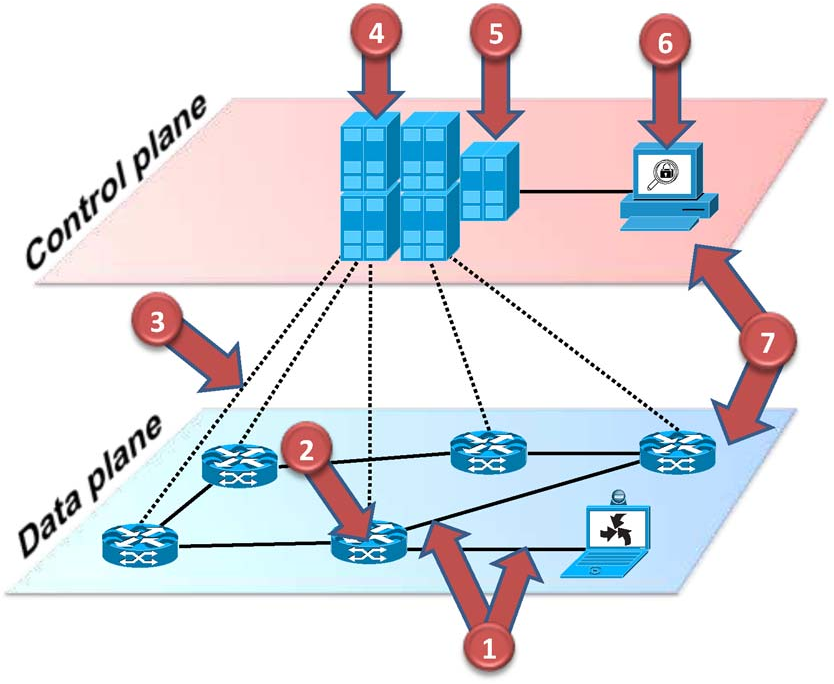

对控制平面的攻击会让攻击者掌控整个网络的配置。

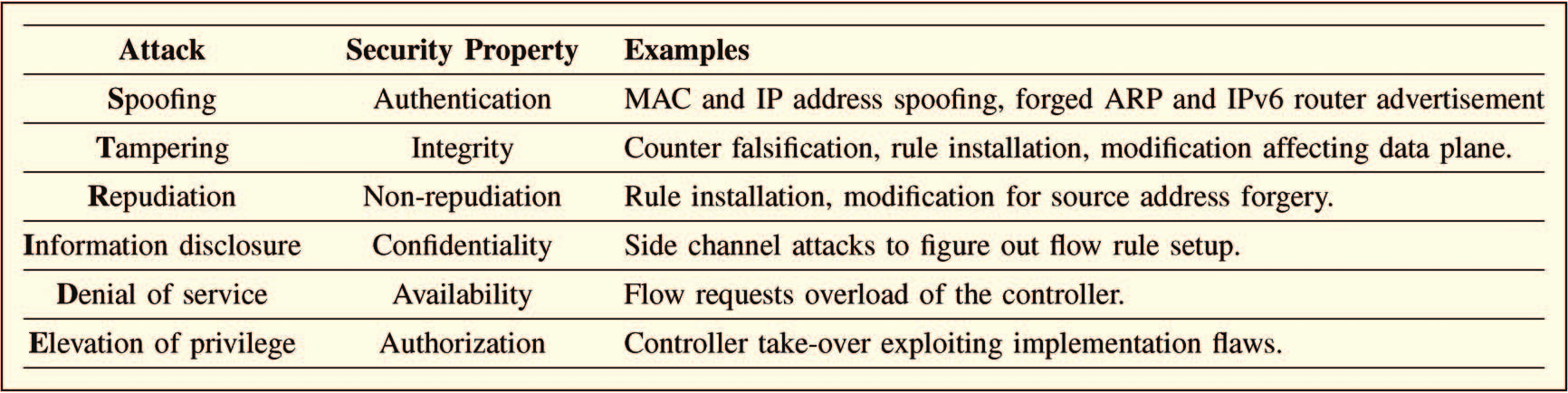

- openflow所遇到的各种安全性和可靠性问题: 欺骗、篡改、拒绝、信息公开、拒绝服务509 511 512;特权提升 509

- 已知的安全问题515

表中列出了505中的介绍的一些安全问题。

略看论文

【27】《Don’t call them middle-boxes, call them middlepipes》--2014

keywords

Middlebox; Network Function Virtualization; Platform as a

Service; Cloud Computing

content

PaaS是Platform-as-a-Service的缩写,意思是平台即服务。 把服务器平台作为一种服务提供的商业模式。

提出了一个对PaaS云的新的网络功能抽象称为中间件。

【100】《SANE: A Protection Architecture for Enterprise Networks》--2006

content

【

Worms, malware, and sophisticated attackers 蠕虫、恶意软件、复杂的攻击者

】

网络企业安全体系结构(SANE):

1. 提供有限但灵活的网络控制,简单却有力。

2. 执行应该在链路层,以防止下层搞破坏

3. 没有允许不准查看关于拓扑和服务器的信息

第二节:企业当前存在哪些安全情况,为什么说SANE的方法是可行的?

配置复杂,且当网络拓扑改变时配置经常中断,同时使用几种机制来保护网络而难以精确实现其安全策略。无论是集中式的还是分布式的防火墙,都有其不利的一面。新架构允许集中表达,且由细粒度机制来执行?。

由于交换机和路由的复杂性暴露出的漏洞。

消息的扩散对于攻击者也是有利的,所以要防止信息的扩散,隐藏网络结构。

那企业网络有什么特点呢?

客户机很多,要求集中式管理就很理所应当了。

第三节:SANE的详细设计是怎样的?

如何将SANE部署到当前的网络中?

第四节:SANE对强攻击模式的抵抗能力如何?

第六节:SANE可以轻松地扩展到数万个节点而不会增加延迟。

【327】《Elastic IP and Security Groups Implementation Using OpenFlow》--2014

Keywords

OpenFlow, software defined networking, cloud, elastic IP,security groups, firewall

content

何为弹性IP(elastic IP)?何为安全组(security groups)?OpenNebula系统?

弹性IP:租用IP与正在运行的虚拟机实例的IP的运行时关联。

安全组:

SAAS:软件及服务,例如云应用;

PAAS:平台即服务,即提供在云上自定义部署应用的能力;

IAAS:基础设施即服务,

本文的三个新颖之处:

1. 介绍了IaaS提供商中的关键网络服务之一,弹性IP的参考实现;

2. 介绍了IaaS提供商(SecurityGroups)中网络服务的一个关键服务的参考实现;

3. 提供OpenFlow支持的网络驱动程序增强了OpenNebula Provisioning Engine。

【328】《LiveSec: Towards Effective Security Management in Large-scale Production Networks》--2012

Keywords

network management; network architecture; security; OpenFlow;

content

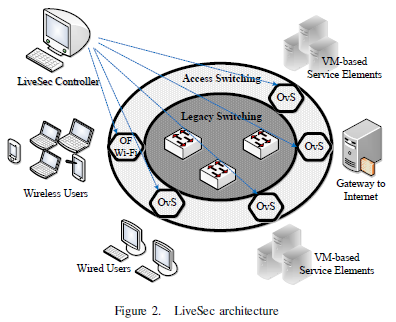

一个灵活且可测量的安全管理架构。

采用一个新的接入交换层:

1)交互式策略-允许对网络租户或用户的端到端流量进行细粒度控制;

2)分布式负载平衡,通过增量部署的安全服务元素动态分配安全工作负载;

3)应用程序感知的网络可视化,通过实时流量监视和历史流量重播来帮助识别和定位安全事件。

生产网络,如数据中心网络和企业网络,规模庞大,管理复杂,既有高需求又有挑战性。为了解决这个,提出LiveSec,可以在现代网络中进行安全管理。

第二节讨论了LiveSec的相关工作和背景,第三节时LiveSec的详细设计,第四节描述了原型的实现,第五节 给出了部署和评估的结果,最后一节给出结论。

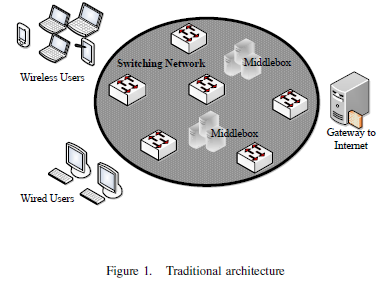

传统网络端到端流的路径计算都是由各个交换机控制的,为了解决这个问题引入一个新的层即接入交换层(Access-Switching layer,AS),以实现控制和数据平面的分离。AS层在LS层和NP之间,由此形成LiceSec三层体系结构。

本文主要内容:提出了用于生产网路安全管理的敏捷体系结构LiveSec。具有端到端的安全覆盖和线性可伸缩的性能。

【337】《Source Address Validation Solution with OpenFlow/NOX Architecture》--2011

Keywords

OpenFlow; IP source address validation

content

当前网络的源ip地址由于缺乏验证导致了许多的安全问题。

源地址验证标准,即SAVI,由于解决方案空间的限制而没有足够的保护。本文提出了一种改进SAVI解决方案的机制Vave。Vave采用OpenFlow协议,提供了事实上的标准网络创新接口,解决了具有全局视图的源地址验证问题。

现有的Internet路由系统没有考虑源ip地址的有效性,缺陷是有可能造成伪造源地址的攻击:SYN洪泛、Smurf、DNS放大等。攻击者还可以使用伪造的源ip地址来隐藏自己的真实位置。

解决IP欺骗问题最好的方法就是标准化源地址验证机制,但SAVI也由不足,因此本文就是为了改进不足而提出的解决方案。

【325】Leveraging SDN for Efficient Anomaly Detection and Mitigation on Legacy Networks--2010

content

DDoS攻击时主要的互联网安全问题之一,检测DDoS攻击是一项十分困难的任务。

本文提出了一种基于交通流特征的DDoS攻击检测的轻量级方法,是基于NOX的网络上实现的,OpenFlow交换机保持流表与所有活动流的统计信息,所有需要的特征信息通过NOX控制器有效地访问,然后通过智能攻击检测机制进行处理,与传统的检测方法更具有较低的开销。

DDoS的攻击是由于网络资源不对称且虚假请求的识别能力的局限性,

检测DDoS攻击有很多挑战:

1. 区分是否是正常的数据包;

2. 需要分析的数据包数量巨大;

在第二节中,我们讨论了类似于我们的方法。在第三节中,我们简要描述了NOX/OpenFlow和SOM。第四节描述了我们的基于SOM流的检测方法的工作原理。第五节介绍了我们的实验,第六节介绍了我们的结果。最后,第七节对本文进行了总结,并对今后的工作进行了探讨。

【336】Leveraging SDN for Efficient Anomaly Detection and Mitigation on Legacy Networks--2014

content

公司政府和机构日益成为恶意流量攻击的对象,DDOS攻击也日益复杂。

常见的措施:

1. 访问控制列表;

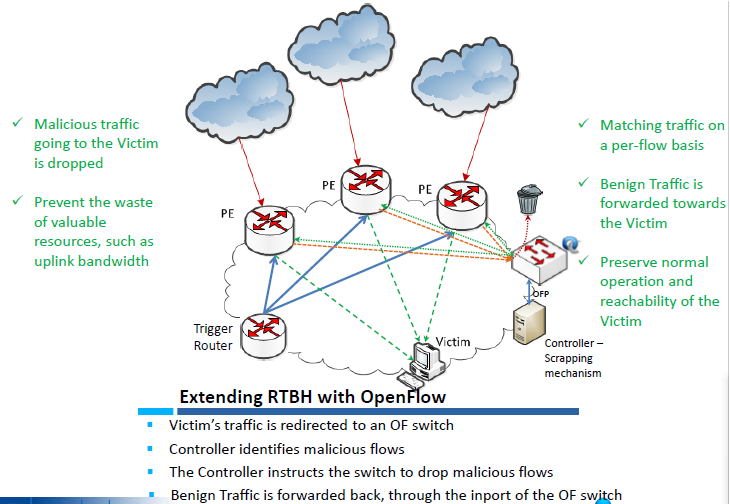

2. 远程触发黑洞(TRBH)

我们是否可以利用SDN的可编程性来获得更好的缓解效果?

【331】OpenFlow Random Host Mutation: Transparent Moving Target Defense using Software Defined Networking--2012

Keywords

IP mutation, software defined networking (SDN), Moving target defense (MTD), Security

content

在本文中,我们使用OpenFlow开发了一种MTD体系结构,它透明地以不可预测性和高速率的方式变异IP地址,同时保持配置的完整性和最小化操作开销。该技术被称为OpenFlow随机主机突变(OFRHM)。

隐藏真正IP,只能由授权实体访问,OF则为每个主机分配一个随机虚拟IP。

【194】Rosemary: A Robust, Secure, and High-Performance Network Operating System--2014

Keywords

Software-Defined Network (SDN); OpenFlow; Controller Robustness

content

本文主要讨论控制层的适应性问题,当应用程序出现故障,或包含了漏洞等,并演示了常见的故障可能导致控制层的丢失。

为了解决这些问题,我们介绍了Rosemary控制器。它实现了一种基于在微NOS中独立生成应用程序的概念的网络应用程序遏制和恢复策略。

【199】Fleet: Defending SDNs from Malicious Administrators--2014

Keywords

Secure Software-Defined Networks

content

虽然之前就得知有这样的攻击,但主要的安全策略研究方向还是在执行转发规则策略上。

本文提出了一种叫做Fleet的控制器设计用于解决这个问题。并提出了两种可用于Fleet控制器上的协议。

由于管理员的错误配置可能会导致控制器的错误运转,并降低其性能,即使控制还是在正常运转。我们称其为malicious administrator problem。

文章主要结构:

1. 恶意管理员问题的定义、对手模型和假设列表(§3)。

2. Fleet:它支持两种解决恶意管理员问题的可能方法:一种易于部署的单配置方法,以及一种更能抵御恶意管理员的多配置方法(§4)。

3. Fleet在控制器和交换机之间的中间“交换智能”层的论证,以及这一层如何促进更高级别的切换功能(§4.1)。

4. 对单配置方法的模拟和评估,以及如何实现我们的多配置方法(§5)。

5. 讨论Fleet激发的未来工作和相关问题,如何与恶意管理员保持数据保密(§6)。

【201】A Security Enforcement Kernel for OpenFlow Networks--2012

Keywords

OpenFlow, Security, Policy Enforcement

content

可编程的网络同时也引入了新的安全挑战,其中检测和协调流规则也是一个关键的挑战。

文章介绍了FortNOX,为控制器提供基于角色的授权和安全约束执行的软件扩展。

FortNox能够实时检查流规则的冲突,并实现一种新的分析算法。当检测到冲突时,FortNOX可以选择接受或拒绝新规则。FortNOX实现了基于角色的身份验证,用于确定每个应用程序(规则生产者)的安全授权,并强制执行最小特权原则,以确保中介过程的完整性。

【259】FRESCO: Modular Composable Security Services for Software-Defined Networks--2013

content

文本所介绍的FRESCO,是一个OpenFLow安全应用开发框架,旨在方便快速设计,并模块化地组成了启用的检测和缓解模块。它本身就是一个OpenFlow应用程序,使安全研究人员能够实现、共享和组合在一起,许多不同的安全检测和缓解模块。

【321】Active Security

Keywords

Network security, central management, digital forensics

content

本文介绍了一种在防御基础设施中引入新型反馈回路中的程序控制的新方法-主动安全。Active Security实现了一个统一的编程环境并提供接口:(I)在常见攻击场景下保护基础设施(例如配置防火墙);(Ii)通过各种各样的信息感知基础设施的当前状态;(Iii)根据感测信息在运行时调整基础设施的配置;(Iv)在运行时按需收集证据,以便归属;(V)通过更先进的机制,如:将恶意代码迁移到隔离系统。

主动安全机制提供了一个集中编程接口来控制攻击的检测、攻击属性的数据收集、配置修改和攻击反应。为了实现主动安全,集中式‘主动安全’控制器与各种传感器、网络设备、主机和安全系统接口,允许对整个配置、检测、调查和响应周期的事件驱动反馈循环进行编程控制。

【322】AVANT-GUARD: Scalable and Vigilant Switch Flow Management in Software-Defined Networks

Keywords

Software-defined network (SDN); OpenFlow; control plane saturation attack; security and resilience

content

第一个挑战是数据平面和控制平面之间产生的固有通信瓶颈,对手可以通过安装破坏网络操作的控制平面饱和攻击来利用这个瓶颈。第二个挑战便是控制平面能够加快对数据平面内的流表的检测和响应。

为此,我们在数据平面的现有统计数据收集服务上引入驱动触发器。