背景

chrome浏览器爆出漏洞,github上公开了poc:https://github.com/r4j0x00/exploits/tree/master/chrome-0day,在关闭chrome沙箱的情况下可以使用js加载shellcode执行系统命令,但chrome默认关闭沙箱模式,需要在启动时添加命令-no-sandbox,虽然该漏洞危险程度很高,但不容易被利用。很快微信也出现命令执行漏洞,原因在于微信内置的浏览器内核是Chromium,因此也能触发前述命令执行漏洞。

影响范围

微信 Windows 版:< 3.1.2.141

复现

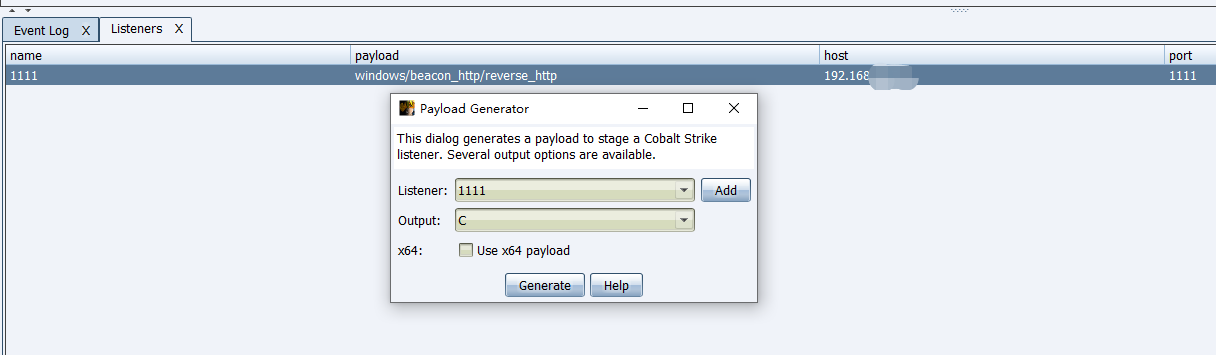

需要特别注意的是,微信和其内置浏览器是32位的(任务管理器中可查看),因此使用CS生成payload时也要使用32位的。

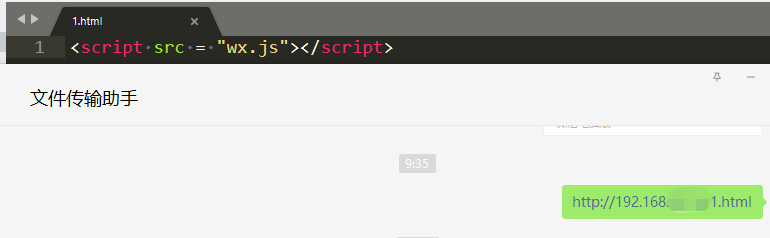

将生成的shellcode替换到js文件中

制作一个html加载该js,使用微信默认浏览器打开即可触发漏洞

微信内点击链接后自带浏览器访问网页,加载js代码,CS上线了