因为objc是动态绑定的,程序运行时必须知道如何绑定,依靠的就是类描述。只要知道类描述是如何组织的就可以获取一切有用的信息。不知道是幸运还是不幸,这些信息全部都在运行的程序中。即使没有IDA这样的工具,也能够获知程序中定义了哪此类,分析它们的定义以及作用。

下面我截取几个片段。

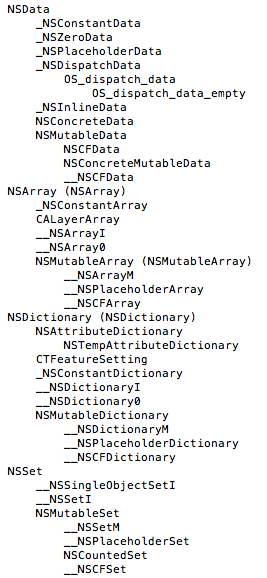

常用基础类的派生树:

还有dispatch_object的派生树:

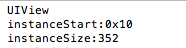

知道类名字后就可以知道一切关于它的信息,以UIView为例,信息太多犹其私有方法太多只能截取几个片段。

首先实例的尺寸

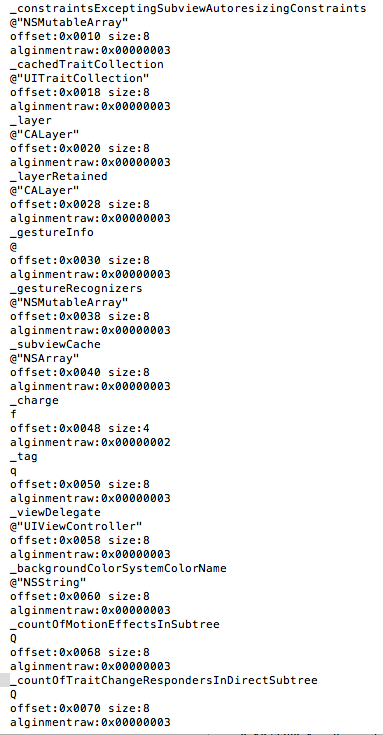

实例的成员分布(成员变量符号名称,成员变量位置和大小,以及成员变量对齐字节)

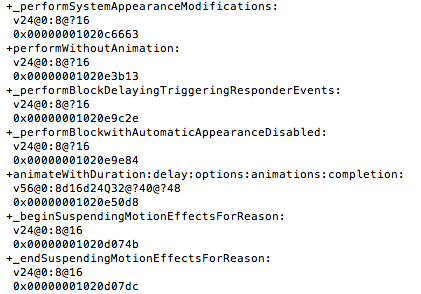

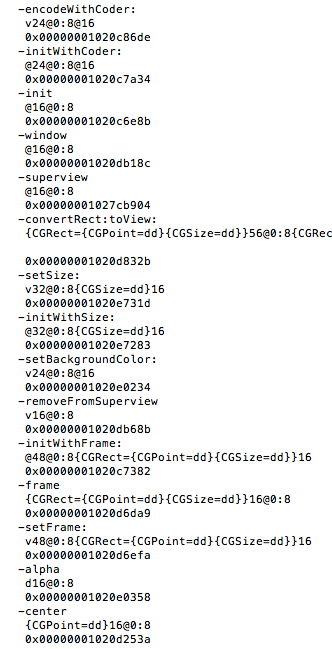

类的方法 (包括方法名,方法类型,以及方法的入口地址)

实例的方法 (包括方法名,方法类型,以及方法的入口地址)

是不是全部都看得清清楚楚,方法不单只有名还给出了类型,自己也可以写出方法原型来,例如

+beginAnimations:

v24@0:8@16

0x00000001020e1641

经过简单逻辑推理之后就明白,v24@0:8@16指的是 返回void,调用栈大小为24B,第一个参数始于0并且是objc实例(,也就是id),第二个参数始于8,第三个参数始于16也是一个objc实例。另外还有方法的入口地址,恭候被反汇编多时了。

再如:

-setFrame:

v48@0:8{CGRect={CGPoint=dd}{CGSize=dd}}16

0x00000001020d6efa

结合前面我介绍过的gcc@x64的参数方式,可以分析出,返回void,48字节调用栈长度,前面两个参数同上,最后一个参数起始于16,由浮点数量组成,dd表示xmm寄存器中存放两个浮点数,一共使用了两个xmm寄存器。

今天也多谢大家观看,更多反汇编逆向分析objc请关注后面的篇章。

预告:前篇分析过__strong和__weak的反汇编,下篇将反汇编逆向分析__block。