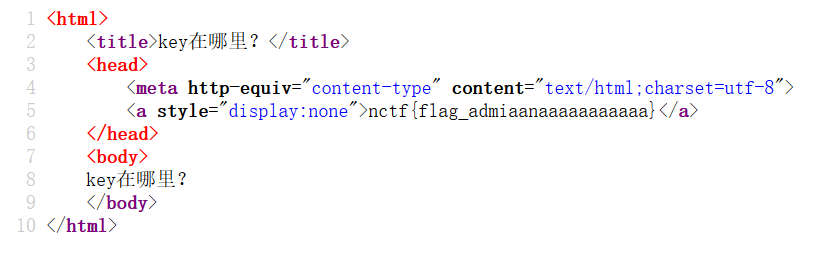

1.签到题

右键查看源代码直接获得flag

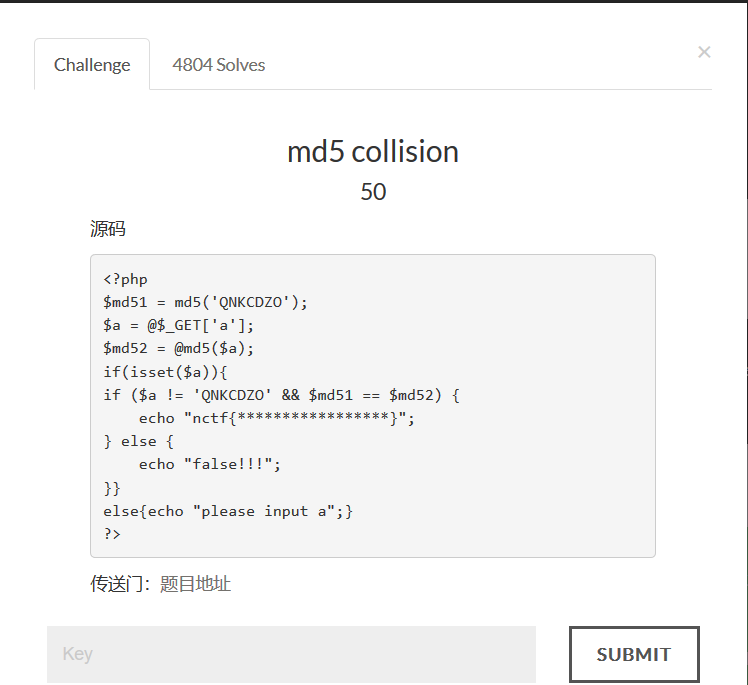

2.MD5collision(MD5碰撞)

观察源码发现md51等于QNKCDZO通过MD5加密的结果,使用在线解密发现结果为 0e830400451993494058024219903391,猜测这题考察的是php的弱类型,在php中,“=”和“”是不一样的,“=”会先判断两种字符串的类型是否相等,再比较,而“”会先将字符串类型转化成相同,再比较,所实际上md51等于0,所以只要传入一个加密后开头也是0e的就可以得到flag

php手册

当一个字符串欸当作一个数值来取值,其结果和类型如下:如果该字符串没有包含'.','e','E'并且其数值值在整形的范围之内

该字符串被当作int来取值,其他所有情况下都被作为float来取值,该字符串的开始部分决定了它的值,如果该字符串以合法的数值开始,则使用该数值,否则其值为0。

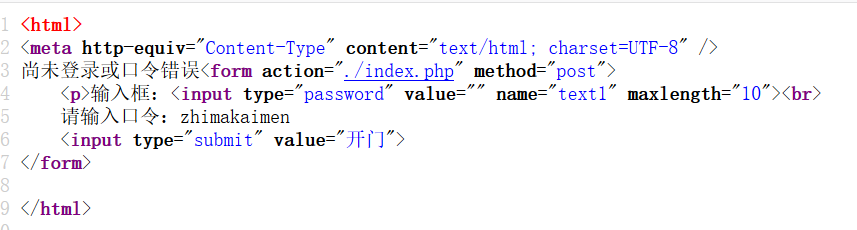

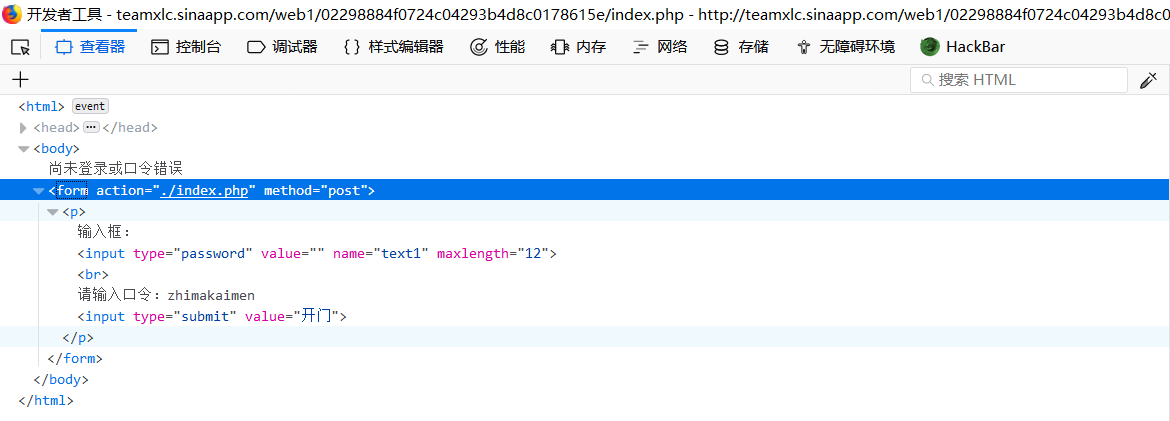

3.签到题2

复制zhimakaimen发现不对,右击源代码查看发现maxlength被限制在了10,于是直接进入开发者工具,修改maxlength,再次输入密码,得到flag

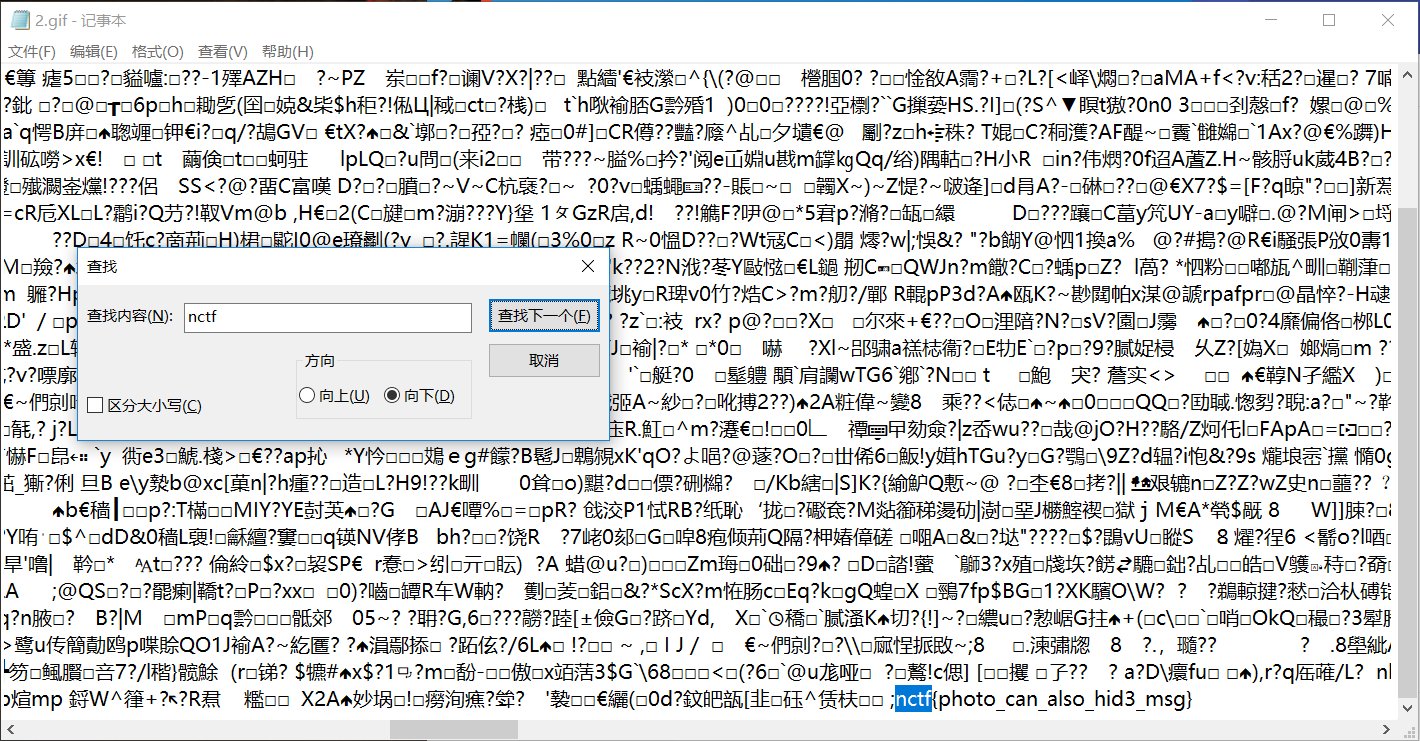

4.这题不是WEB

进去看见这个

不是web,那就是杂项或者密码学呗,下载图片,记事本打开,查找nctf,得到flag

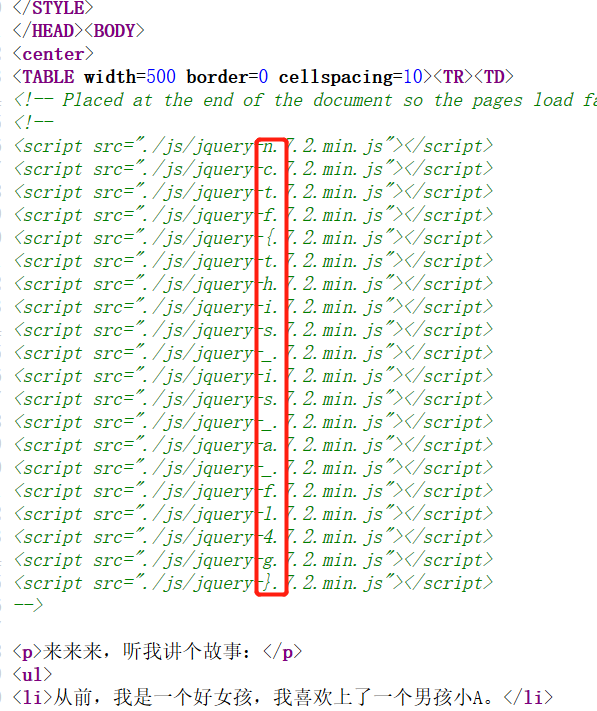

5.层层递进

老规矩,先查看源代码,发现一个奇怪的iframe

又发现了同样的SO.html,大概明白层层递进的意思了,继续进入下一个SO.html

最后在404.html发现了这个

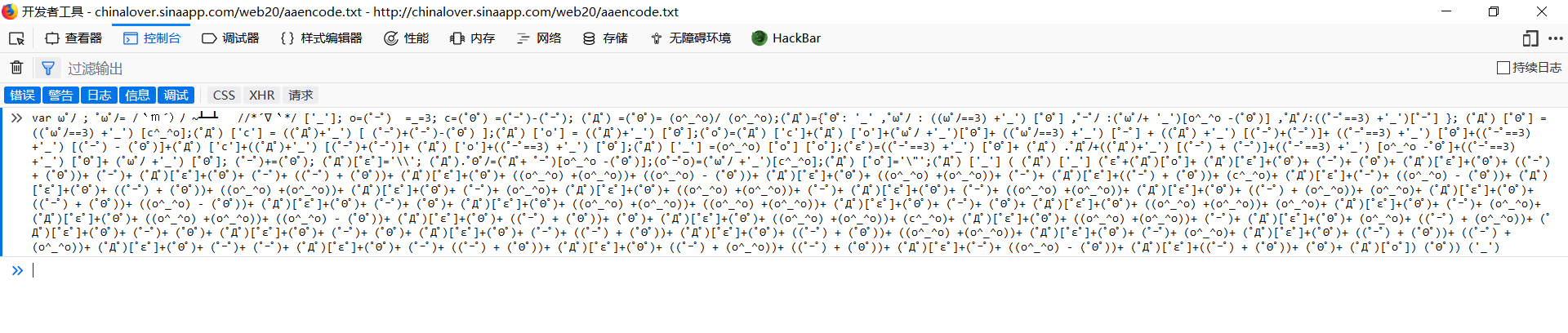

6.AAencode

猜测是什么解码题,百度题目提示,找到解码器,然而解出来还是表情符

放到控制台里跑一遍,得到flag