昨天在 Secquan圈子社区 看到一篇文章 一款联合fofa与xray的自动化批量扫描工具

他的工作原理是:配置fofa语法的规则(写进配置文件f2Xconfig.yaml中),然后使用fofa接口搜索符合规则的网址,然后使用Xray的爬虫模块去批量检测。

我感觉这种批量的检测方式有一个缺点就是没有cookie,所以很多网页是没有权限获取到页面内容的。只不过你可以一边一边,让它自己跑

我今天尝试使用了这个联动方法,顺便写下来记录一下吧:

首先说一下我的运行环境:

Windows10系统

Git

全都是使用github上打包好的.exe文件

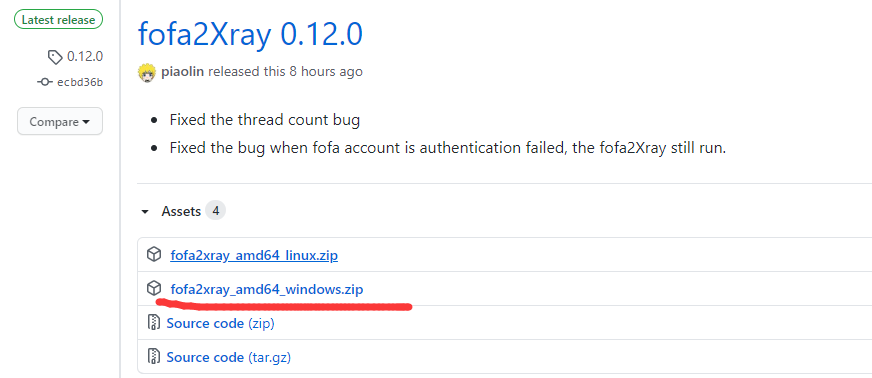

我们需要下载这个工具:

fofa2Xray

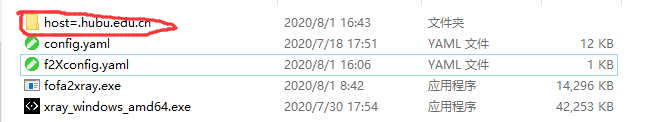

解压出来之后是这样子的:

分别是两个工具以及两个工具的配置文件:

xray的配置文件配置方式我就不多说了,有专门的网页介绍过。对了Xray大家需要时常更新,上次的时候加入了shiro反序列化漏洞检测POC,但是需要外连其他平台验证,这次更新的不需要外连了。

fofa2xray.exe的配置文件f2Xconfig.yaml中的选项简单介绍:

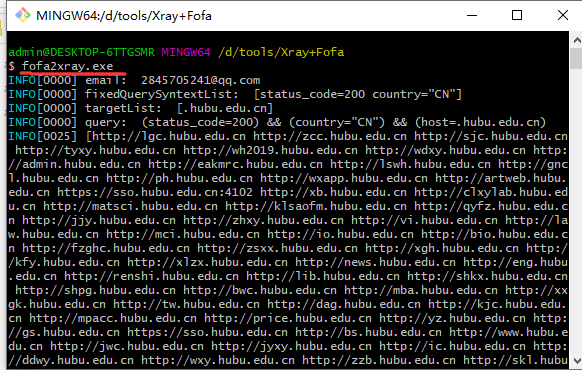

fofa: email: 28****5241@qq.com //这里是一个坑,不能加大括号,直接写邮箱就可以 key: f*******************5f //32位API key 在fofa个人中心获取 # 固定查询语句 fixedQuerySyntexList: - status_code=200 - country="CN" # 查询语法 # 更多查询语法见https://fofa.so/ querySyntax: host //指定固定站点 # 使用querySyntax查询语法分别查询target targetList: - .hubu.edu.cn //host = ".hubu.edu.cn" # - .hbue.edu.cn //host = ".hubu.edu.cn" # - .wust.edu.cn //host = ".wust.edu.cn" xray: #path没有用,必须把xray可执行文件放在脚本同一目录 path: D: oolsXray+Fofaxray_windows_amd64.exe //这里是你电脑中文件的绝对目录 #fofa2Xray相同目录下xray的全名 name: xray_windows_amd64.exe #同时运行xray的最大数 thread: 10

设置完成后,使用Git运行:

他会直接搜索出许多符合规则的网址,

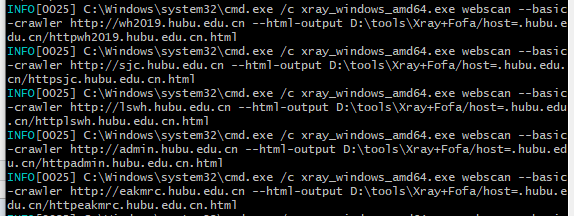

然后逐个爬取检查,最后结果是这样的:

踩坑记录:

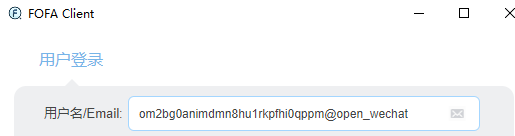

1、由于我的fofa账号当时是微信注册的,用户名邮箱是这样的

这种好像API接口不识别,我们可以在这个网址修改邮箱:

我最后修改成了我的QQ邮箱。

2、配置文件中email和key后面的值不用加大括号,公众号上加了个大括号,这样会导致接口不识别。

更多fofa规则:https://fofa.so/

大家可以自己去修改配置文件试一试