一. 操作系统层面安全

对于数据库来说,安全很重要,本章将从操作系统和数据库两个层面对mysql的安全问题进行了解。

1. 严格控制操作系统账号和权限

在数据库服务器上要严格控制操作系统的账号和权限,在安装mysql时就要重视安全问题。

(1) 锁定mysql用户。

(2) 其它任何用户都采取独立的账号登录,管理员通过mysql专有用户管理mysql服务,或者通过 root su到mysql用户下进行管理。

(3) mysql用户目录下,除了数据文件目录,其它文件和目录属主都改为root。

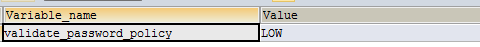

我本地mysql服务器上数据目录,路径:datadir=/usr/local/mysql/data, 属主为mysql, 如下所示:

2. 尽量避免以root权限运行mysql

mysql安装完毕后,一般会将数据目录属主设置为mysql用户,而将mysql软件目录的属主设置为root。这样做的目的是当使用mysql用户启动数据库时,可以防止任何具有file权限的用户能够用root创建文件。而如果使用root用户启动数据库,则任何具有file权限的用户都可以读写root用户的文件。这样会做系统造成严重的安全隐患。

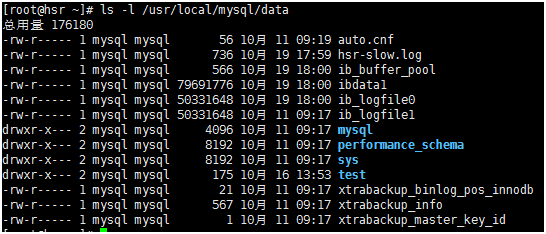

下面给mysql系统用户设置密码hsrjs*2018

使用系统用户mysql通过xshell连接到linux服务器,启动mysql成功,如下所示:

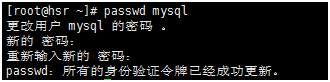

下面案例:试试test系统用户连接mysql服务,如果启动成功则有安全隐患,下面是启动失败。

下面案例:试试test系统用户访问data目录,如果访问成功则有安全隐患,下面是访问失败。

3. 防止dns欺骗

创建mysql用户时,user权限表的host可以指定域名或者ip地址, 但是如果指定域名,就可能带来如下安全隐患: 如果域名对应的ip址址被恶意修改,则数据库就会被恶意的ip地址进行访问,导致安全隐患(这里不再深入)。

二. 数据库层面安全

2.1 删除匿名账号

有些版本中,安装完mysql后,会自动安装一个账号, 在mysql5.7 里没有。

2.2 给root账号设置口令

有些版本中,安装完mysql后,root 默认口令为空, 在mysql 5.7中安装后有默认密码。

2.3 设置安全密码

密码的安全体现在以下两个方面:(1) 设置安全的密码,建议使用6位以上字母,数字,下画线和一些特殊字符组合而成的字符串。(2) 使用密码期间尽量保证使用过程安全,不被别人窃取。对于第二点,在使用密码时,日常工作中一般有几下几种方式。

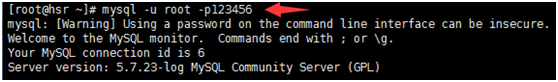

a. 方法1 直接将密码写在命令行中,如下所示:

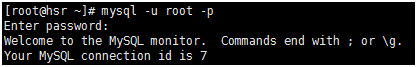

b. 方法2使用交互式输入密码,如下所示:

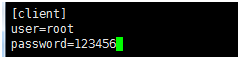

c. 方法3 将用户名和密码写在配置文件里面,连接的时候自动读取,比如应用连接数据库或者执行一些批处理脚本,对于这种方式,mysql提供了在my.cnf里配置,如下所示:

对于my.cnf配置文件要进行严格的权限控制(先改成mysql属主,再设置成600),如下:

[root@hsr ~]# chown -R mysql.mysql /etc/my.cnf [root@hsr ~]# chmod 600 /etc/my.cnf [root@hsr ~]# ls -l /etc/my.cnf -rw------- 1 mysql mysql 1072 10月 22 15:48 /etc/my.cnf -- 下面使用test系统用户查看,提示权限不够 [root@hsr ~]# su test [test@hsr root]$ cat /etc/my.cnf cat: /etc/my.cnf: 权限不够

以上三种方法,第1种方法最不安全,因为是明文。第2种方法安全,但要交互。第3种方便,但要将配置文件设置严格的存取权限。

2.4 只授予账号必须的权限

在很多情况下,DBA 为了方便,给用户all privileges权限,这个权限超过了一般应用需要的权限,比如drop_priv等,这些权限如果误操作,将会产生严重后果。

2.5 除root外,任何用户不应有mysql库user表的存取权限。

由于mysql中可以通过更改mysql数据库的user表进行权限的增加,删除,变更等操作,因此除了root以外,任何用户都不应该拥有对user表存取权限(select,update,insert,delete等),比如:在前面章节创建的z1@localhost用户,拥有了all privileges 权限,就能修改user表数据,如果修改了root用户密码,将导致root用户登录mysql失败。

2.6 不要把file, process,super权限授予管理员以处的账号

a. file权限主要作用是:(1)将数据库的信息通过select .. into outfile.. 写到服务器上有写入权限的目录下。(2)可以将有读权限的文本文件通过load data infile.. 命令写入数据库表,如果表中存放很重要的信息,对系统造成很大安全隐患。

b. process 权限能被用来执行“show processlist” 命令,查看当前所有用户执行查询的明文文本。

c. super权限能执行kill命令,终掉其它用户进程(SHOW PROCESSLIST的ID进程值)。

-- 例如kill掉进程11 SHOW PROCESSLIST kill 11

2.7 drop table 命令并不收回以前的相关访问授权

drop表的时候,其它用户对此表的权限并没有被收回,这样导致重新创建同名的表时,以前其它用户对此表的权限会自动赋予,进而产生权限外流。因此在删除表时,要同时取消其它用户在此表的相应权限。

2.8 使用ssl

ssl 是(secure socket yayer安全套接字层)是一种安全的传输协议,用于保障在internet上数据传输的安全。要使用ssl转输,需要先运行mysql_ssl_rsa_setup生成证书,配置my.cnf,重启服务,配置mysql用户(这里不在深入)。

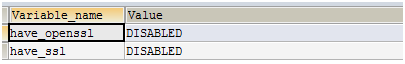

-- 判断是否启用ssl SHOW GLOBAL VARIABLES LIKE 'have_%ssl';

2.9 最好给每个用户加上访问ip限制

在创建用户的时候,可以指定user表host字段的ip或者hostname, 只有符合授权的ip或者hostname才可以进行数据库访问。

2.10 其它

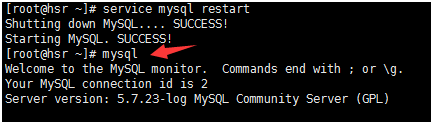

(1) skip-grant-tables

在忘记密码时,可以在my.cnf中加入skip-grant-tables,mysql用户登录后,在设置新密码。这个功能在mysql 开发进阶篇系列 29 数据库二进制包安装中有讲到。skip-grant-tables是个选项是使服务器不使用权限系统,给每个mysql用户完全访问所有数据库的权力。能过执行 mysqladmin flush-privileges或 mysqladmin reload或flush privileges语句,可以让一个正在运行的服务器再次开始使用授权表。

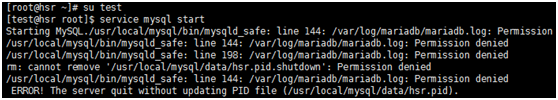

(2) 查看mysql密码安全级别(不同版本不兼容,设置可以报错,具体查看错误日志)

可以在my.cnf中设置 validate_password_policy=LOW | MEDIUM | STRONG

SHOW VARIABLES LIKE 'validate_password_policy'