2017-2018-1 20155308&20155321&20155330《信息安全技术》实验三——数字证书应用1

实验目的

- 了解PKI体系

- 了解用户进行证书申请和CA颁发证书过程

- 掌握认证服务的安装及配置方法

- 掌握使用数字证书配置安全站点的方法

实验过程

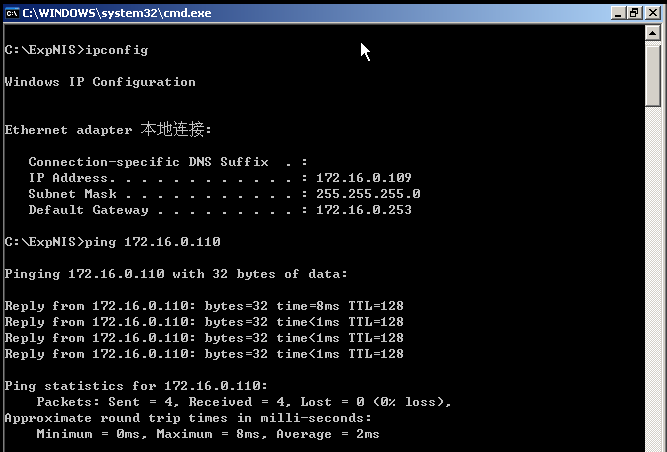

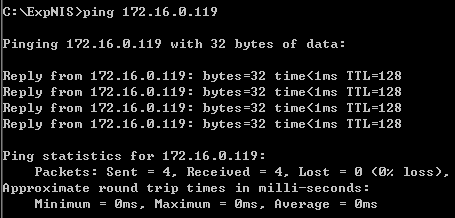

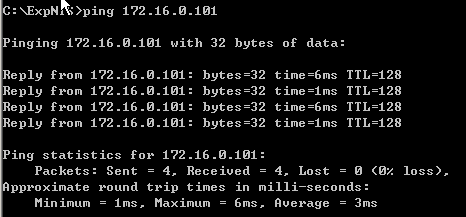

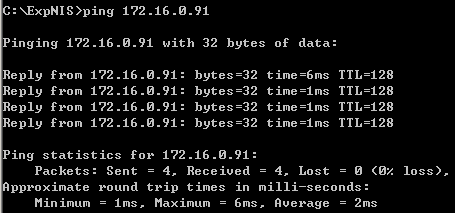

首先确认三台机器互相连通

在终端上输入ipconfig查看自己的电脑ip地址。然后互相ping IP地址,看是否能连通。ping xxx

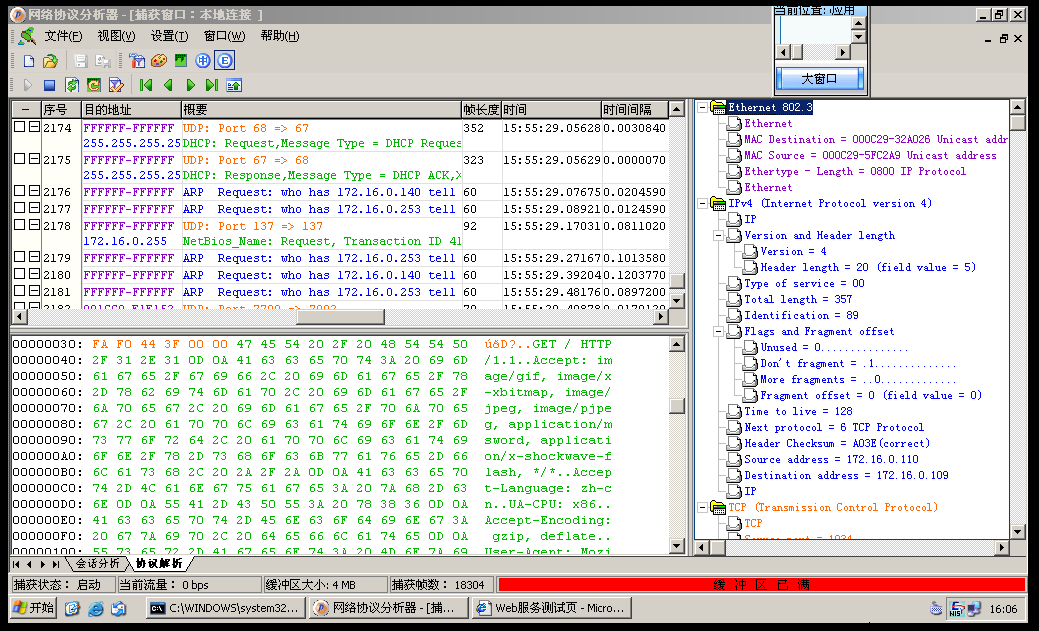

无认证(服务器和客户端均不需要身份认证)

通常在Web服务器端没有做任何加密设置的情况下,其与客户端的通信是以明文方式进行的。通过wireshark捕获WEB通信查看。

单向认证(仅服务器需要身份认证)

- 安装IIS

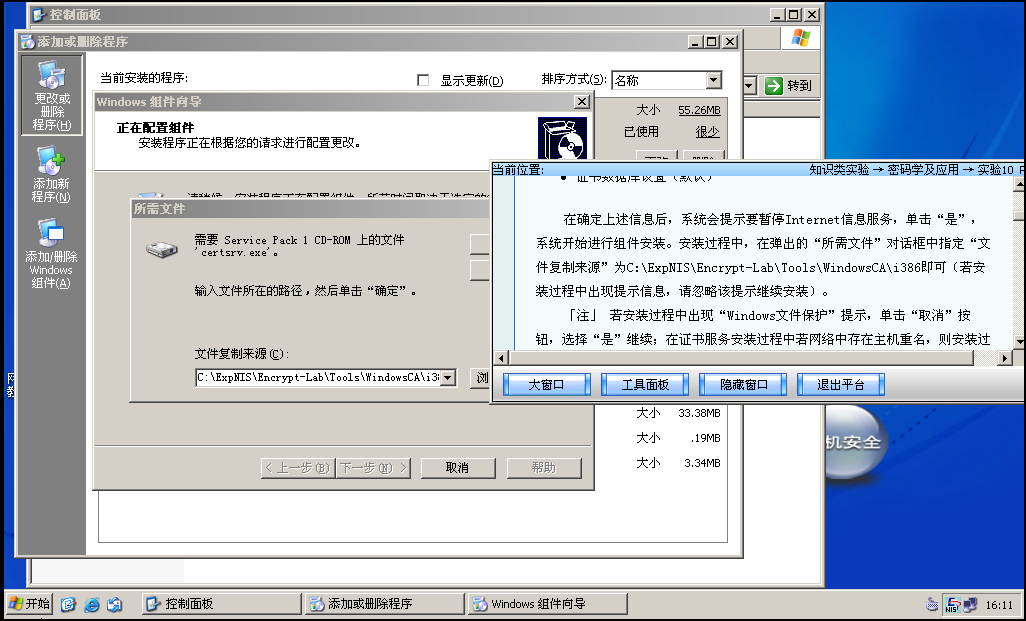

- CA(主机A)安装证书服务

安装Windows组件中的“证书服务”。

在启动“证书颁发机构”服务后,主机A便拥有了CA的角色。

- 服务器(主机B)证书申请

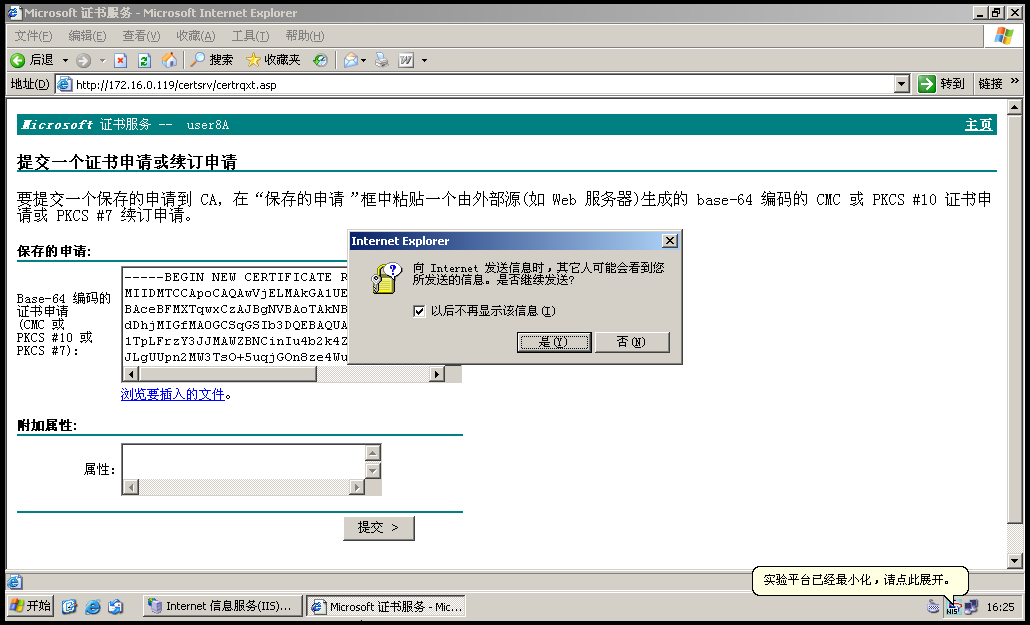

- 提交服务器证书申请

- 通过Web服务向CA申请证书

- CA为服务器颁发证书

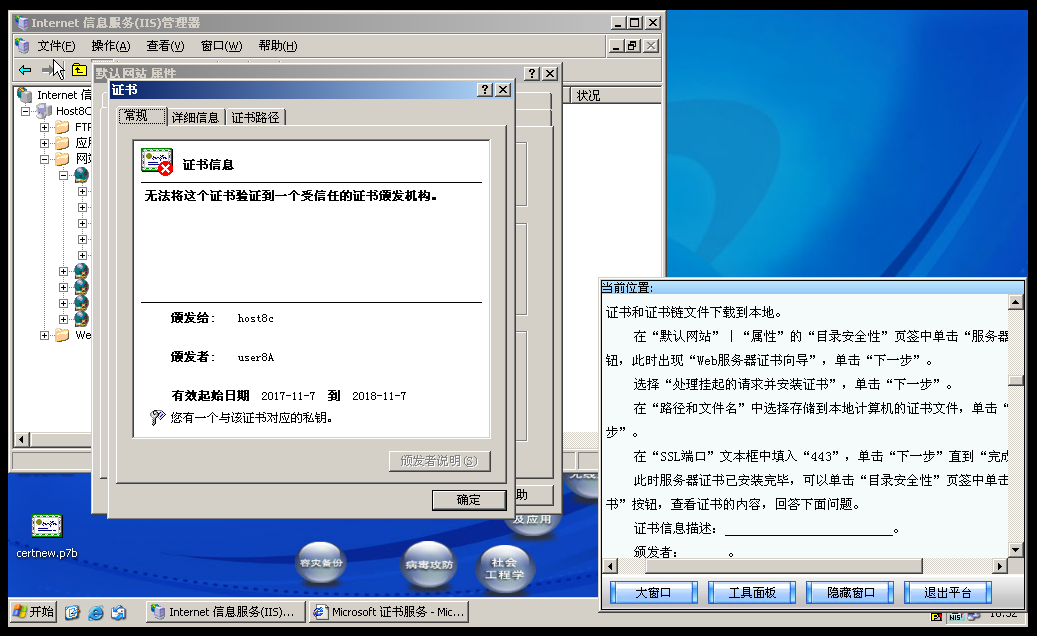

- 服务器(主机B)安装证书

- 服务器下载、安装由CA颁发的证书。

证书信息描述 :无法将这个证书验证到一个受信任的证书颁发机构

颁发者: user8A

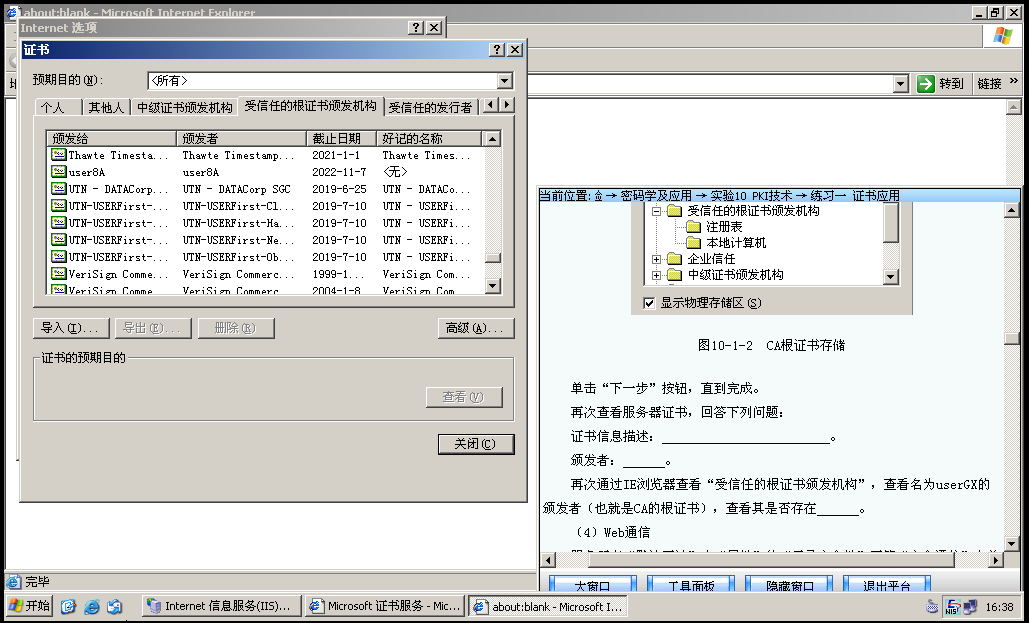

查看CA的根证书,查看其是否存在: 否

- 服务器下载、安装CA根证书

- 再次查看服务器证书,回答下列问题:

证书信息描述: 这个证书的目的如下 保证远程计算机身份

颁发者:user8A

查看CA的根证书,查看其是否存在:是

- Web通信

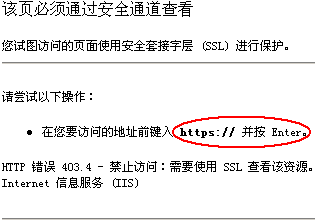

客户端重启IE浏览器,在地址栏输入http://服务器IP/并确认,此时访问的Web页面出现如图所示信息。

3. 双向认证(服务器和客户端均需身份认证)

- 服务器要求客户端身份认证

- 客户端访问服务器

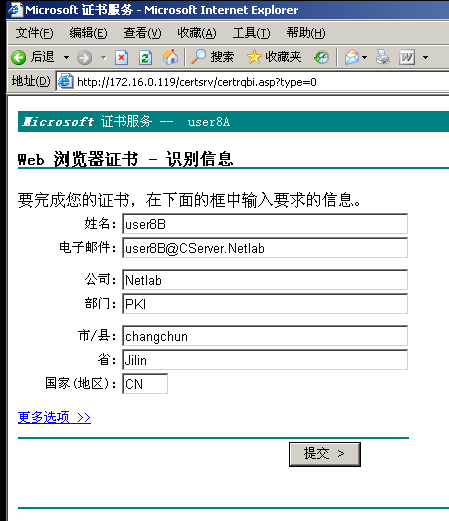

- 客户端(主机C)证书申请

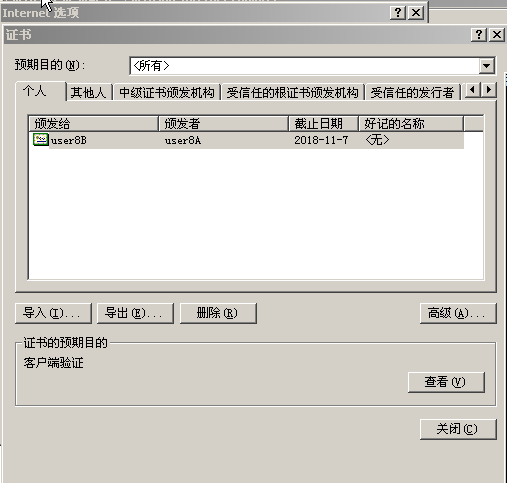

- 客户端查看颁发证书

- 客户端再次通过https访问服务器

思考题

- 如果用户将根证书删除,用户证书是否还会被信任?

根证书是整个证书体系安全的根本,若根证书不再可信,那么所有被根证书信任的证书也都不被信任了。

所谓根证书,是CA认证中心与用户建立信任关系的基础,用户的数字证书必须有一个受信任的根证书,用户的数字证书才是有效的。从技术上讲,证书其实包含三部分,用户的信息,用户的公钥,还有CA中心对该证书里面的信息的签名,要验证一份证书的真伪(即验证CA中心对该证书信息的签名是否有效),需要用CA中心的公钥验证,而CA中心的公钥存在于对这份证书进行签名的证书内,故需要下载该证书,但使用该证书验证又需先验证该证书本身的真伪,故又要用签发该证书的证书来验证,这样一来就构成一条证书链的关系,这条证书链在哪里终结呢?答案就是根证书,根证书是一份特殊的证书,它的签发者是它本身,下载根证书就表明您对该根证书以下所签发的证书都表示信任,而技术上则是建立起一个验证证书信息的链条,证书的验证追溯至根证书即为结束。所以说用户在使用自己的数字证书之前必须先下载根证书。

- 对比两次协议分析器捕获的会话有什么差异?

在无认证模式下,服务器与客户端的Web通信过程是以明文实现的。而在认证模式下,通信内容是以密文实现的。

总结

本次实验是关于数字证书应用的依次实验,主要考察了我们对CA的建立,以及客户端、服务器对证书的申请以及使用。在实验过程中,我们整体来说比较顺利。通过实验之前对实验指导的学习,以及实验中的动手,让我们更好的了解了这次实验的内容,并且更好地掌握了关于证书方面的问题。