快速查找Metasploit的模块

在渗透测试过程中,通过NMAP可以获取目标主机服务和操作系统信息;通过Nessus和OpenVAS可以获取目标主机存在的漏洞;或者,通过其他工具获取到关键信息。这时,往往就考虑使用Metasploit实施进一步渗透。Metasploit包含上千个模块,不同模块保存在不同的路径下。这就需要安全人员快速定位自己所需要的模块。

Metasploit提供了search命令。它可以在msf终端中执行。用户可以直接根据关键词,进行搜索。例如,search smb 搜索smb相关的模块。用户也可以指定关键词的类型。Metasploit将关键词分为app、author、bid、cve、edb、name、osvdb、platform、ref、type十种类型。这样,用户就可以通过指定不同类型的关键词,达到精确搜索。例如,search name:smb platform:windows 就可以搜索Windows平台的smb相关的模块。

启动Metasploit控制台程序

在Kali Linux下,打开终端,执行msfconsole命令,启动Metasploit控制台程序

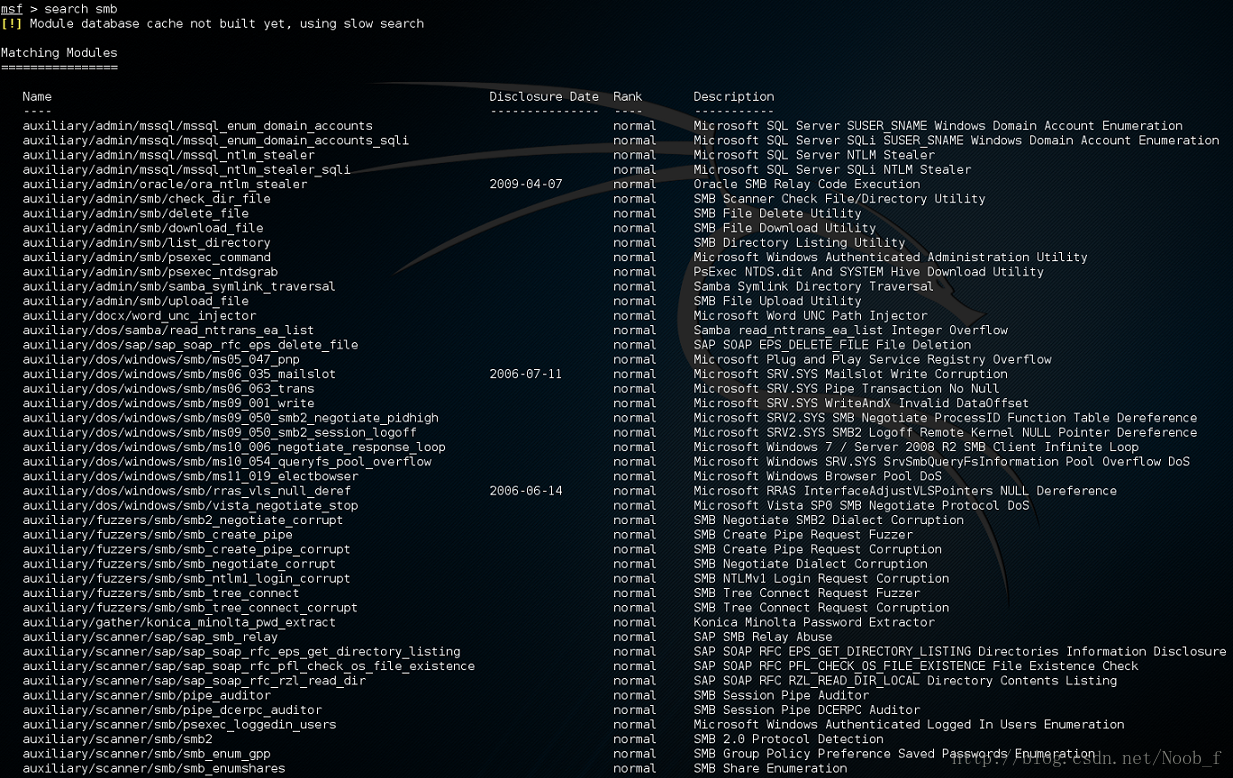

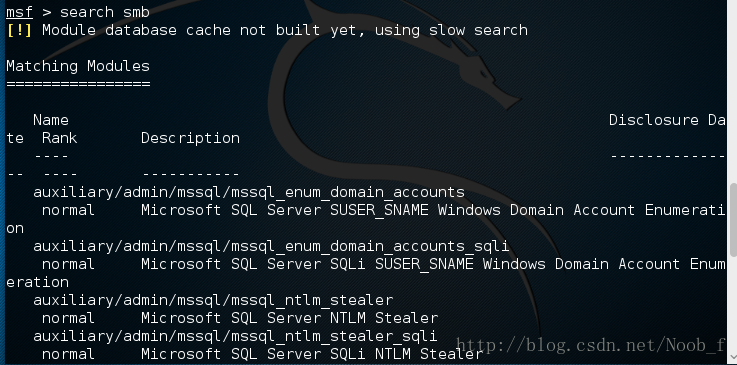

查看Metasploit所有相关的smb模块

输入search smb命令,查看Metasploit所有相关的smb模块

- 执行以下命令,查看Windows平台相关的smb模块。

search name:smb platform:windowsPS:查询到模块后,就可以加载对应的模块。选择对应的模块路径后,通过快捷键Ctrl+Shift+C复制路径,然后使用Ctrl+Shift+V可以粘贴路径。