一、实验环境

攻击者:kali2020.1虚拟机

受害人:Win7虚拟机

二、基础知识

1.ARP协议:ARP协议是根据ip地址获取物理地址的一个TCP/IP协议。主机发送信息是将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接受返回消息,以此来确定目标的物理地址;当主机收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定的时间,下一次主机请求这个网站时直接查询ARP表中的缓存地址以节约资源。这个协议是建立在主机相互信任的基础上,也就是说在这个局域网上的所有主机都被看作为诚实守信的,主机认为响应报文的内容都是真实的。

2.ARP欺骗:因为主机不会检测报文的真实性,所以攻击者可以向某一主机发送伪ARP应答报文,时期发送的信息没有办法到达预期的主机。

3.DNS介绍:DNS是把主机域名解析为IP地址的协议,解决了IP地址难以记忆的问题。一般来说我们访问百度是需要输入其ip地址的,有了DNS协议我们只需输入www.baidu.com就可以访问了。

4.DNS欺骗原理:欺骗者向目标及其发送构造好的ARP应答数据包,ARP欺骗成功后,嗅探到对方发出的DNS请求数据包,,分析数据包取得ID和端口号以后向目标发送自己构造好的DNS返回包,对方收到以后把返回数据包中的域名和对应的IP地址保存到DNS缓存表中,而后来的真实DNS应答包返回时则被丢弃。

三、实验(DNS欺骗):

首先打开虚拟机然后修改kali的/etc/ettercap/etter.dns文件,将百度的域名连接到127.0.0.1上

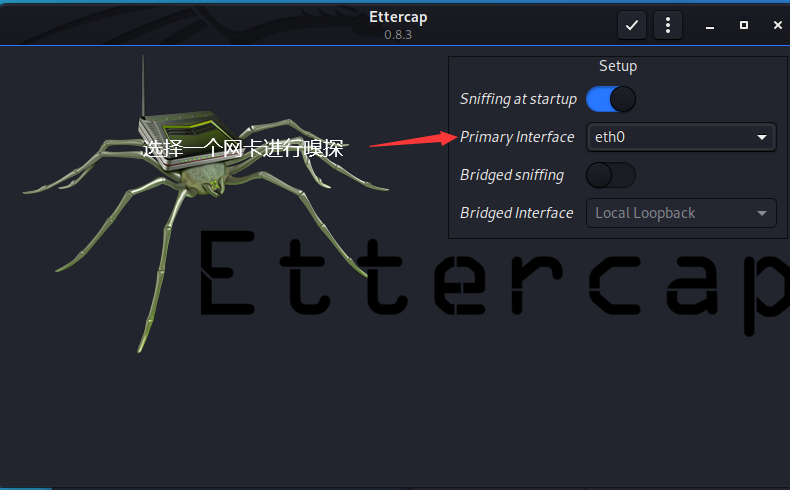

然后输入ettercap -G打开ettercap的图形化界面,选择一个网卡,可以通过linux命令里的ifconfig来看所有的网卡。

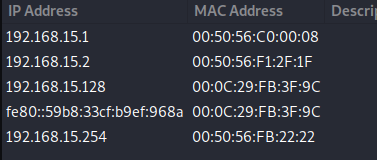

我们首先查找主机然后点击主机列表,查看局域网内存活的主机。

然后查看受害人的网关以及ip地址

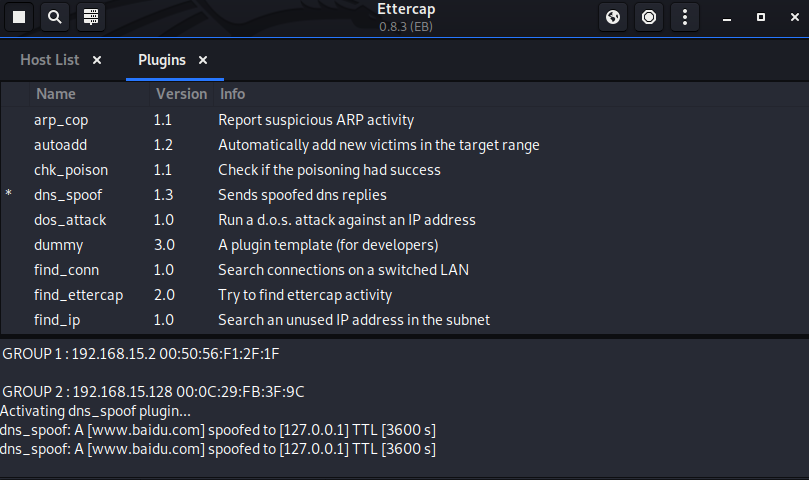

然后分别将网关以及被攻击机ip设置为target1和target2

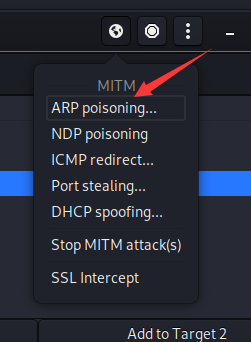

然后点击中间人菜单选择ARP poisoning(arp欺骗、毒化)

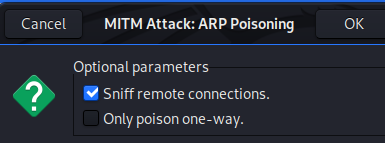

选择第一个然后点ok(嗅探远程连接)

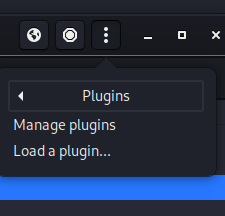

然后在ettercap菜单中选择管理插件

使用dns_spoof插件

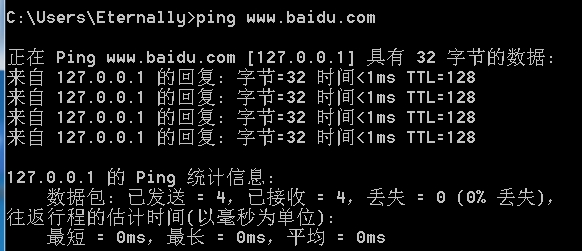

然后我们再ping一下百度

返回的地址就是127.0.0.1了

如果我们访问http网站的话会直接跳转到攻击机的主页上去

如果我们在http页面上输入账号密码的话

攻击机也是可以嗅探到的输入的内容的。

四、实验(获取目标浏览图片):

这里我们要用到driftnet这个工具。driftnet是一款简单而使用的图片捕获工具,可以很方便的在网络数据包中抓取图片。该工具可以实时和离线捕获指定数据包中是图片

我们首先开一个终端输入driftnet -i eth0,这句话的意思是使用driftnet来监听eth0网卡中所经过的流量,从中获取图片。

(如果你输入了这句话显示driftnet:command not find 说明你kali中没有装driftnet,终端中输入apt-get install driftnet即可)。

运行后出现如下框框,

然后让受害人去浏览网站(非https),就可以看到有图片显示出来了,学会了这个等返校的时候就可以偷看舍友的新资源了(斜眼笑).

参考文章:

https://www.sohu.com/a/289585315_609556

https://blog.csdn.net/lixiangminghate/article/details/86563103