一、网络攻防环境的搭建与测试

这里搭建的环境包括四台虚拟机,分别是linux攻击机kali、linux靶机metasploitable2-linux、Windows攻击机winxpattacker、Windows靶机Windows xp professional

搭建环境时,首先将他们安装到vmware中,然后测试相互之间是否能连通

1、分别查看四台机器的IP地址

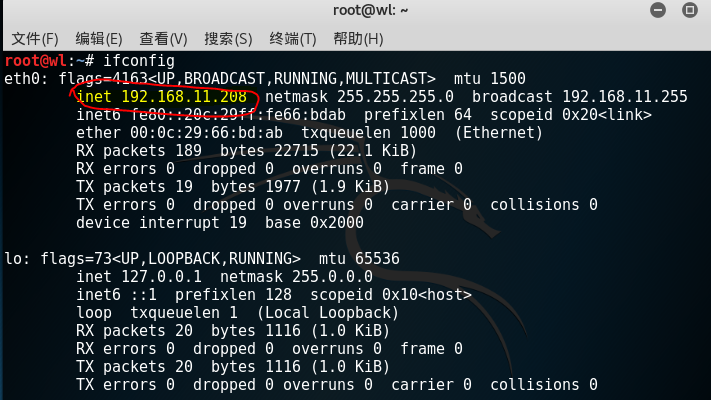

(1)查看kali的IP

(2)查看metasploitable2-linux的IP

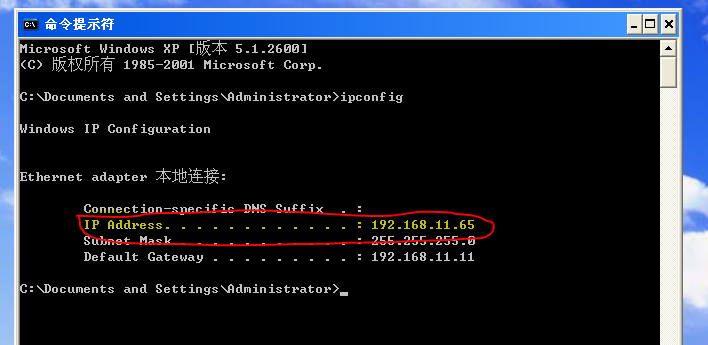

(3)查看winxpattacker的IP

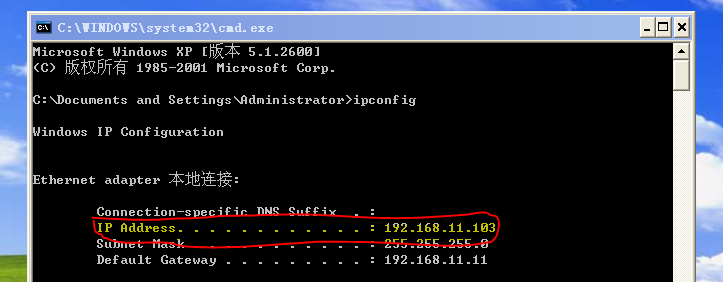

(4)查看Windows xp professional的IP

2、测试连通

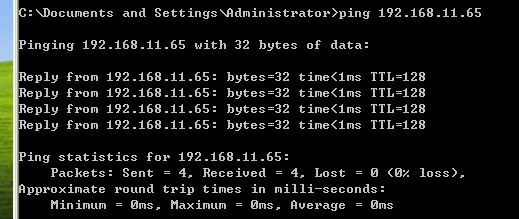

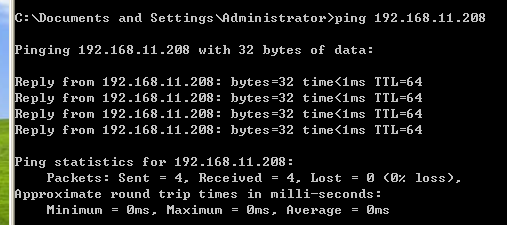

(1)靶机(Windows)ping攻击机(Windows)

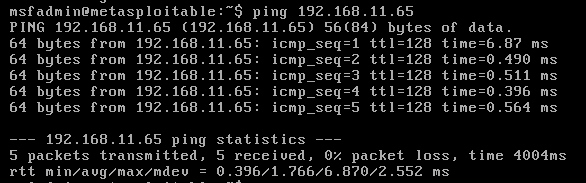

(2)靶机(Windows)和攻击机(Linux)

(3)靶机(Linux)和攻击机(Windows)

(4)靶机(Linux)和攻击机(Linux)

测试结果四台机器都能连通

二、中间人攻击

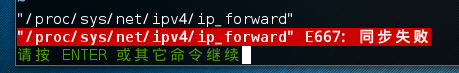

1、修改/proc/sys/net/ipv4/ip_forward的值为1

这里使用vim编辑会报错

因为proc这个目录是一个虚拟文件系统,它放置的数据都是在内存中,本身不占有磁盘空间,所以使用vim编辑后会出现E667 同步失败,正确的修改方法是使用echo。

参考资料:

http://blog.csdn.net/xyw_blog/article/details/16986705

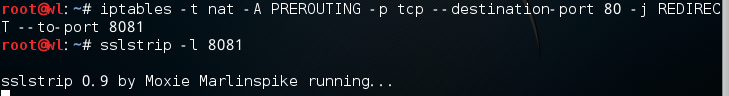

2、设置ssltrip

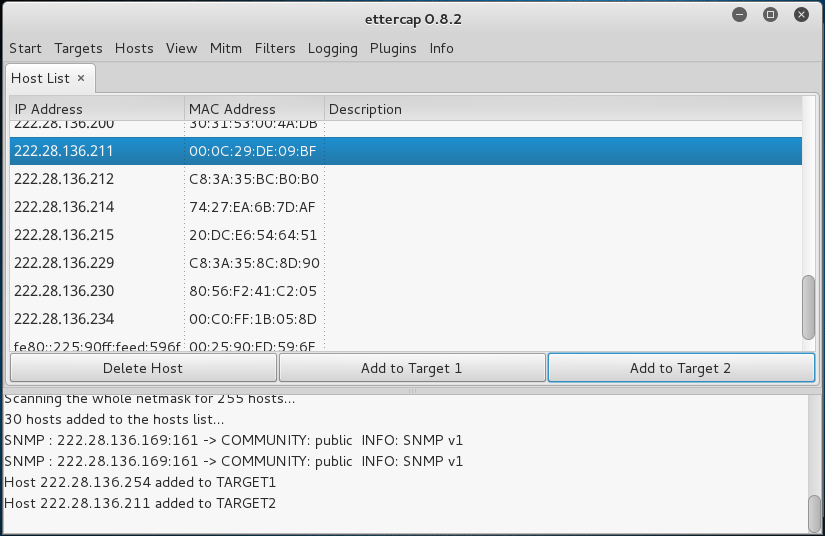

3、使用ettercap进行中间人欺骗

这一部分首先遇到的第一个问题是IE浏览器的版本问题

在Windowsxp里面默认装的是IE6,但是IE6并不支持HTTPS,所以无法测试效果

然后我将IE6升级为了IE8,这是Windowsxp支持IE的最高版本

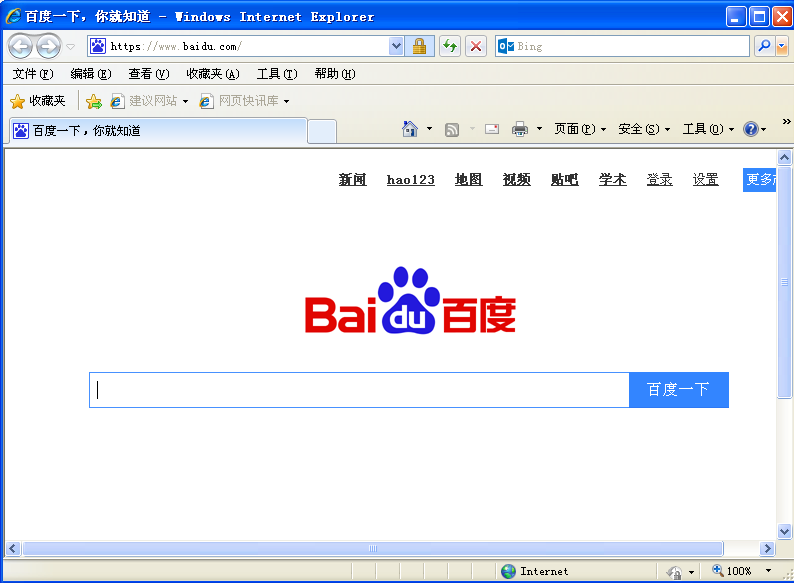

在没有进行中间人攻击之前,打开网站默认使用的是HTTPS

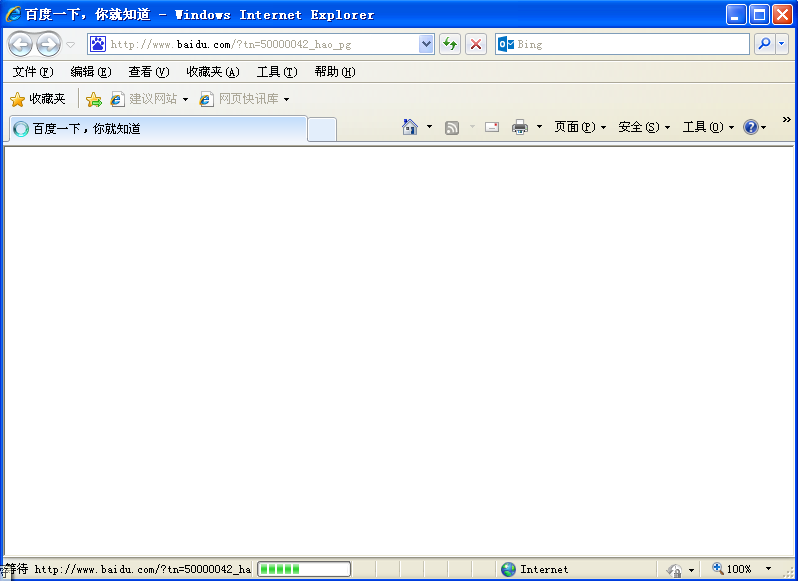

在进行中间人攻击之后,会发现默认使用的协议变成了HTTP

但是这里会提示证书不安全

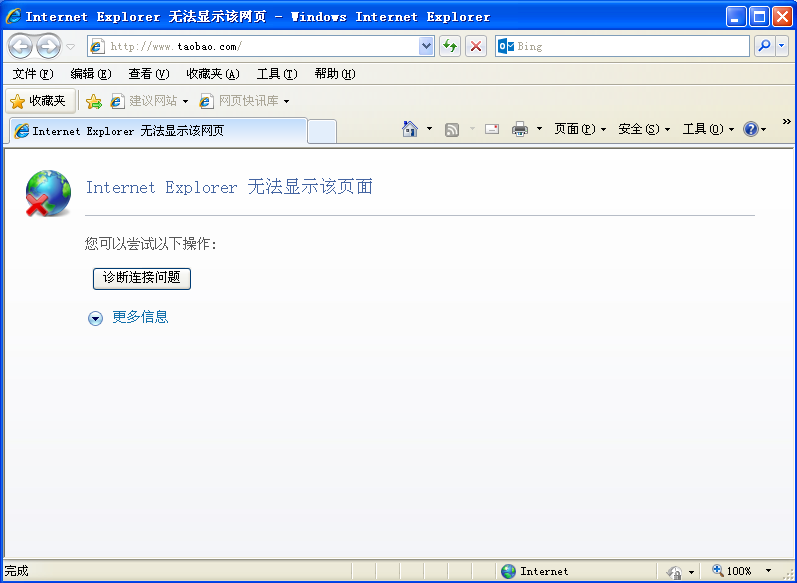

打开百度时,地址栏会显示http://www.baidu.com,但实际上是无法打开的

这里我分别测试了百度、淘宝和腾讯的网站,只有腾讯的网站能打开

停止攻击后可以正常打开

思考感悟

课程学习到后期,如果用一个字来形容现在的感觉的话,那就是”疲“

过了两个月,学期开始时对这门课程的热情和兴趣在慢慢消退,取而代之的是一些迷茫,也许这就是所谓的瓶颈期吧

我想这些迷茫主要来自于两个方面:

1、教学视频介绍的工具很多,能用、会用的工具却没有几个,走马观花一样的看了很多东西,仔细想想好像又没学到多少

2、学过的工具没有真正用于实践,如果学过的东西不会用,那学了又有什么用

课程的框架已经大致了解了,再往下,应该是在实践上有所突破了

学习进度条

| 发表博客数量 | kali视频学习 | 网络攻防教材内容学习 | |

|---|---|---|---|

| 目标 | 15篇 | 38个视频 | 共12章 (网络攻防技术与实践) |

| 第一周 | 1/15 | 实验楼linux教程 | 实验楼linux教程 |

| 第二周 | 2/15 | 视频1-5 | 第1、2章 |

| 第三周 | 4/15 | 视频6-10 | 第3章 |

| 第四周 | 6/15 | 视频11-15 | 第4章 |

| 第五周 | 7/15 | 视频16-20 | 第11、12章 |

| 第六周 | 8/15 | 视频21-25 | 第5、6章 |

| 第七周 | 9/15 | 视频26-30 | 第7章 |

| 第八周 | 10/15 | 视频31-35 | 第8章 |

参考资料:

http://blog.csdn.net/xyw_blog/article/details/16986705